So integrieren Sie die RateLimiter-Strombegrenzung mit Springboot

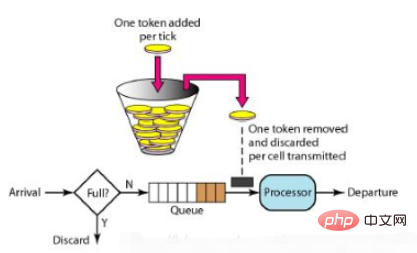

RateLimiter-Token-Bucket-Schema

Mit der Zeit fügt das System in einem konstanten Zeitintervall von 1/QPS Token zum Bucket hinzu (bei QPS=100 beträgt das Intervall 10 ms) (stellen Sie sich das Gegenteil eines Lecks vor). ), es gibt einen Wasserhahn, der ständig Wasser hinzufügt. Wenn der Eimer voll ist, wird kein Wasser mehr hinzugefügt. Wenn eine neue Anfrage eingeht, wird der Dienst einen Token wegnehmen

Ein weiterer Vorteil des Token-Buckets besteht darin, dass die Geschwindigkeit leicht geändert werden kann. Sobald die Rate erhöht werden muss, wird die Rate der in den Bucket gelegten Token im Allgemeinen um einen bestimmten Betrag erhöht Die Anzahl der Token, die regelmäßig zum Bucket hinzugefügt werden (z. B. 100 Millisekunden), berechnen die Anzahl der Token, die in Echtzeit hinzugefügt werden sollen.

Token-Bucket ist eine häufig verwendete Flusskontrolltechnologie. Der Token-Bucket selbst verfügt über keine Verwerfungs- und Prioritätsrichtlinien.

Prinzip

1. Token werden mit einer bestimmten Rate in den Bucket gelegt.

2. Jeder Token ermöglicht der Quelle, eine bestimmte Anzahl von Bits zu senden.

3. Um ein Paket zu senden, entfernt der Traffic Conditioner eine Anzahl von Token aus dem Bucket, die der Paketgröße entspricht.

4. Wenn nicht genügend Token zum Senden eines Pakets vorhanden sind, wartet das Paket, bis genügend Token vorhanden sind (im Fall eines Shapers) oder das Paket wird verworfen, möglicherweise mit einem niedrigeren DSCP markiert (im Fall eines Policyrs).

5. Buckets haben eine bestimmte Kapazität. Wenn der Bucket voll ist, werden neu hinzugefügte Token verworfen. Daher ist die maximale Menge an Burst-Daten, die eine Quelle jederzeit an das Netzwerk senden kann, proportional zur Bucket-Größe. Der Token-Bucket lässt Bursts zu, darf das Limit jedoch nicht überschreiten.

Methodenzusammenfassung

| Modifikatoren und Typen | Methode und Beschreibung |

|---|---|

| double | acquire() Erhalten von. RateLi mitre Eine Berechtigung, die Methode wird blockiert, bis sie angefordert wird |

| double | acquire(int limits) Ruft die angegebene Anzahl von Genehmigungen von RateLimiter ab. Diese Methode wird blockiert, bis die Anforderung eingeht. |

| static RateLimiter | create(double genehmigtPerSecond) Erstellen Sie entsprechend dem angegebenen stabilen Durchsatz rate RateLimiter, die Durchsatzrate bezieht sich hier auf die Anzahl der Genehmigungen pro Sekunde (normalerweise QPS, wie viele Abfragen pro Sekunde) |

| statischer RateLimiter | create(double PerSecond, Long WarmupPeriod, TimeUnit Unit) gemäß dem angegebenen stabilen Durchsatz Rate und Erstellen Sie einen RateLimiter während der Aufwärmphase. Die Durchsatzrate bezieht sich hier auf die Anzahl der Lizenzen pro Sekunde (normalerweise QPS, wie viele Anfragen pro Sekunde, die Anzahl der vom RateLimiter zugewiesenen Lizenzen). pro Sekunde bleibt stabil, bis es am Ende der Aufwärmphase seine maximale Geschwindigkeit erreicht. (Solange es genügend Anfragen gibt, um es zu sättigen) |

| double | getRate() gibt die stabile Rate in der RateLimiter-Konfiguration zurück, die Rateneinheit ist die Anzahl der Genehmigungen pro Sekunde |

| void | setRate( Double PerSecond) Aktualisieren Sie die stabile Rate von RateLimite. Der Parameter PerSecond wird von der Factory-Methode bereitgestellt, die RateLimiter erstellt. |

| String | toString() Gibt die Zeichendarstellung des Objekts zurück |

| boolean | tryAcquire() Ruft die Berechtigung vom RateLimiter ab, wenn die Berechtigung sofort und ohne Verzögerung eingeholt werden kann |

| boolean | tryAc fordern (intPermits) Rufen Sie die Anzahl der Berechtigungen von RateLimiter ab, wenn die Anzahl der Berechtigungen sofort und ohne Verzögerung abgerufen werden kann. Wenn die Anzahl der Lizenzen innerhalb eines Zeitraums abgerufen werden kann, der das Zeitlimit nicht überschreitet, oder wenn die Anzahl der Lizenzen nicht vor Ablauf des Zeitlimits abgerufen werden kann, dann geben Sie sofort false zurück (kein Warten erforderlich) |

| boolean | tryAcquire( lange Zeitüberschreitung, TimeUnit-Einheit) Berechtigung von RateLimiter einholen. Wenn die Berechtigung innerhalb einer Zeit erhalten werden kann, die die Zeitüberschreitung nicht überschreitet, oder wenn die Berechtigung nicht vor Ablauf der Zeitüberschreitung eingeholt werden kann, dann geben Sie sofort false zurück (kein Warten erforderlich) |

| Beginnen Sie mit dem Einfügen des Codes. | pom.xml. |

Greifen Sie erneut auf die unkommentierte Benutzeroberfläche zu

Die Konsole gibt das Ergebnis aus:

Das obige ist der detaillierte Inhalt vonSo integrieren Sie die RateLimiter-Strombegrenzung mit Springboot. Für weitere Informationen folgen Sie bitte anderen verwandten Artikeln auf der PHP chinesischen Website!

Heiße KI -Werkzeuge

Undresser.AI Undress

KI-gestützte App zum Erstellen realistischer Aktfotos

AI Clothes Remover

Online-KI-Tool zum Entfernen von Kleidung aus Fotos.

Undress AI Tool

Ausziehbilder kostenlos

Clothoff.io

KI-Kleiderentferner

Video Face Swap

Tauschen Sie Gesichter in jedem Video mühelos mit unserem völlig kostenlosen KI-Gesichtstausch-Tool aus!

Heißer Artikel

Heiße Werkzeuge

Notepad++7.3.1

Einfach zu bedienender und kostenloser Code-Editor

SublimeText3 chinesische Version

Chinesische Version, sehr einfach zu bedienen

Senden Sie Studio 13.0.1

Leistungsstarke integrierte PHP-Entwicklungsumgebung

Dreamweaver CS6

Visuelle Webentwicklungstools

SublimeText3 Mac-Version

Codebearbeitungssoftware auf Gottesniveau (SublimeText3)

Heiße Themen

1392

1392

52

52

Wie Springboot Jasypt integriert, um die Verschlüsselung von Konfigurationsdateien zu implementieren

Jun 01, 2023 am 08:55 AM

Wie Springboot Jasypt integriert, um die Verschlüsselung von Konfigurationsdateien zu implementieren

Jun 01, 2023 am 08:55 AM

Einführung in Jasypt Jasypt ist eine Java-Bibliothek, die es einem Entwickler ermöglicht, seinem Projekt mit minimalem Aufwand grundlegende Verschlüsselungsfunktionen hinzuzufügen und kein tiefes Verständnis der Funktionsweise der Verschlüsselung erfordert. standardbasierte Verschlüsselungstechnologie. Passwörter, Text, Zahlen, Binärdateien verschlüsseln ... Geeignet für die Integration in Spring-basierte Anwendungen, offene API, zur Verwendung mit jedem JCE-Anbieter ... Fügen Sie die folgende Abhängigkeit hinzu: com.github.ulisesbocchiojasypt-spring-boot-starter2 Die Vorteile von Jasypt schützen unsere Systemsicherheit. Selbst wenn der Code durchgesickert ist, kann die Datenquelle garantiert werden.

Wie SpringBoot Redisson integriert, um eine Verzögerungswarteschlange zu implementieren

May 30, 2023 pm 02:40 PM

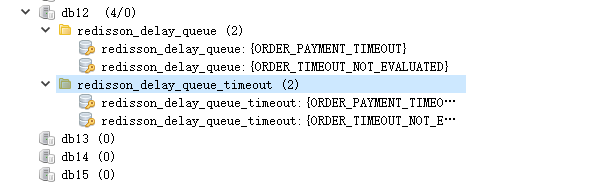

Wie SpringBoot Redisson integriert, um eine Verzögerungswarteschlange zu implementieren

May 30, 2023 pm 02:40 PM

Nutzungsszenario 1. Die Bestellung wurde erfolgreich aufgegeben, die Zahlung erfolgte jedoch nicht innerhalb von 30 Minuten. Die Zahlung ist abgelaufen und die Bestellung wurde automatisch storniert. 2. Die Bestellung wurde unterzeichnet und es wurde 7 Tage lang keine Bewertung durchgeführt. Wenn die Bestellung abläuft und nicht ausgewertet wird, wird die Bestellung standardmäßig positiv bewertet. Wenn der Händler die Bestellung innerhalb von 5 Minuten nicht erhält, wird die Bestellung abgebrochen Es wird eine SMS-Erinnerung gesendet ... Für Szenarien mit langen Verzögerungen und geringer Echtzeitleistung können wir die Aufgabenplanung verwenden, um eine regelmäßige Abfrageverarbeitung durchzuführen. Zum Beispiel: xxl-job Heute werden wir auswählen

So implementieren Sie verteilte Sperren mit Redis in SpringBoot

Jun 03, 2023 am 08:16 AM

So implementieren Sie verteilte Sperren mit Redis in SpringBoot

Jun 03, 2023 am 08:16 AM

1. Redis implementiert das Prinzip der verteilten Sperren und warum verteilte Sperren erforderlich sind. Bevor über verteilte Sperren gesprochen wird, muss erläutert werden, warum verteilte Sperren erforderlich sind. Das Gegenteil von verteilten Sperren sind eigenständige Sperren. Wenn wir Multithread-Programme schreiben, vermeiden wir Datenprobleme, die durch den gleichzeitigen Betrieb einer gemeinsam genutzten Variablen verursacht werden. Normalerweise verwenden wir eine Sperre, um die Richtigkeit der gemeinsam genutzten Variablen sicherzustellen Die gemeinsam genutzten Variablen liegen im gleichen Prozess. Wenn es mehrere Prozesse gibt, die gleichzeitig eine gemeinsam genutzte Ressource betreiben müssen, wie können sie sich dann gegenseitig ausschließen? Heutige Geschäftsanwendungen sind in der Regel Microservice-Architekturen, was auch bedeutet, dass eine Anwendung mehrere Prozesse bereitstellen muss. Wenn mehrere Prozesse dieselbe Datensatzzeile in MySQL ändern müssen, ist eine Verteilung erforderlich, um fehlerhafte Daten zu vermeiden wird zu diesem Zeitpunkt eingeführt. Der Stil ist gesperrt. Punkte erreichen wollen

So lösen Sie das Problem, dass Springboot nach dem Einlesen in ein JAR-Paket nicht auf die Datei zugreifen kann

Jun 03, 2023 pm 04:38 PM

So lösen Sie das Problem, dass Springboot nach dem Einlesen in ein JAR-Paket nicht auf die Datei zugreifen kann

Jun 03, 2023 pm 04:38 PM

Springboot liest die Datei, kann aber nach dem Packen in ein JAR-Paket nicht auf die neueste Entwicklung zugreifen. Es gibt eine Situation, in der Springboot die Datei nach dem Packen in ein JAR-Paket nicht lesen kann ist ungültig und kann nur über den Stream gelesen werden. Die Datei befindet sich unter resources publicvoidtest(){Listnames=newArrayList();InputStreamReaderread=null;try{ClassPathResourceresource=newClassPathResource("name.txt");Input

So implementieren Sie Springboot+Mybatis-plus, ohne SQL-Anweisungen zum Hinzufügen mehrerer Tabellen zu verwenden

Jun 02, 2023 am 11:07 AM

So implementieren Sie Springboot+Mybatis-plus, ohne SQL-Anweisungen zum Hinzufügen mehrerer Tabellen zu verwenden

Jun 02, 2023 am 11:07 AM

Wenn Springboot + Mybatis-plus keine SQL-Anweisungen zum Hinzufügen mehrerer Tabellen verwendet, werden die Probleme, auf die ich gestoßen bin, durch die Simulation des Denkens in der Testumgebung zerlegt: Erstellen Sie ein BrandDTO-Objekt mit Parametern, um die Übergabe von Parametern an den Hintergrund zu simulieren dass es äußerst schwierig ist, Multi-Table-Operationen in Mybatis-plus durchzuführen. Wenn Sie keine Tools wie Mybatis-plus-join verwenden, können Sie nur die entsprechende Mapper.xml-Datei konfigurieren und die stinkende und lange ResultMap konfigurieren Schreiben Sie die entsprechende SQL-Anweisung. Obwohl diese Methode umständlich erscheint, ist sie äußerst flexibel und ermöglicht es uns

Vergleich und Differenzanalyse zwischen SpringBoot und SpringMVC

Dec 29, 2023 am 11:02 AM

Vergleich und Differenzanalyse zwischen SpringBoot und SpringMVC

Dec 29, 2023 am 11:02 AM

SpringBoot und SpringMVC sind beide häufig verwendete Frameworks in der Java-Entwicklung, es gibt jedoch einige offensichtliche Unterschiede zwischen ihnen. In diesem Artikel werden die Funktionen und Verwendungsmöglichkeiten dieser beiden Frameworks untersucht und ihre Unterschiede verglichen. Lassen Sie uns zunächst etwas über SpringBoot lernen. SpringBoot wurde vom Pivotal-Team entwickelt, um die Erstellung und Bereitstellung von Anwendungen auf Basis des Spring-Frameworks zu vereinfachen. Es bietet eine schnelle und einfache Möglichkeit, eigenständige, ausführbare Dateien zu erstellen

Wie SpringBoot Redis anpasst, um die Cache-Serialisierung zu implementieren

Jun 03, 2023 am 11:32 AM

Wie SpringBoot Redis anpasst, um die Cache-Serialisierung zu implementieren

Jun 03, 2023 am 11:32 AM

1. Passen Sie den RedisTemplate1.1-Standard-Serialisierungsmechanismus an. Die API-basierte Redis-Cache-Implementierung verwendet die RedisTemplate-Vorlage für Daten-Caching-Vorgänge. Öffnen Sie hier die RedisTemplate-Klasse und zeigen Sie die Quellcodeinformationen der Klasse publicclassRedisTemplateextendsRedisAccessorimplementsRedisOperations an. Schlüssel deklarieren, verschiedene Serialisierungsmethoden des Werts, der Anfangswert ist leer @NullableprivateRedisSe

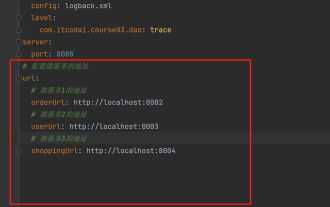

So erhalten Sie den Wert in application.yml in Springboot

Jun 03, 2023 pm 06:43 PM

So erhalten Sie den Wert in application.yml in Springboot

Jun 03, 2023 pm 06:43 PM

In Projekten werden häufig einige Konfigurationsinformationen benötigt. Diese Informationen können in der Testumgebung und in der Produktionsumgebung unterschiedliche Konfigurationen haben und müssen möglicherweise später basierend auf den tatsächlichen Geschäftsbedingungen geändert werden. Wir können diese Konfigurationen nicht fest im Code codieren. Am besten schreiben Sie sie in die Konfigurationsdatei. Sie können diese Informationen beispielsweise in die Datei application.yml schreiben. Wie erhält oder verwendet man diese Adresse im Code? Es gibt 2 Methoden. Methode 1: Wir können den Wert, der dem Schlüssel in der Konfigurationsdatei (application.yml) entspricht, über den mit @Value versehenen Wert erhalten. Diese Methode eignet sich für Situationen, in denen es relativ wenige Mikrodienste gibt: Tatsächlich Projekte, wenn das Geschäft kompliziert ist, Logik