Betrieb und Instandhaltung

Betrieb und Instandhaltung

Sicherheit

Sicherheit

Was sind die Korrekturen für Schwachstellen auf der PrestaShop-Website?

Was sind die Korrekturen für Schwachstellen auf der PrestaShop-Website?

Was sind die Korrekturen für Schwachstellen auf der PrestaShop-Website?

Es gibt immer mehr Lücken in der PrestaShop-Website. Dieses Website-System ist ein Open-Source-System, das von vielen Außenhandels-Websites verwendet wird. Von der vorherigen ursprünglichen Version 1.0 bis zur aktuellen Version 1.7 wurden immer mehr Aktualisierungen vorgenommen Immer mehr inländische Außenhandelsunternehmen nutzen dieses System. Es verfügt über eine hohe Skalierbarkeit, viele Vorlagen, den kostenlosen Wechsel mehrerer Währungen und unterstützt Kreditkarten- und Paypal-Zahlungen. Erst in den letzten Tagen wurde bekannt, dass PrestaShop eine Sicherheitslücke durch Remote-Code-Injection aufweist. Diese Sicherheitslücke hat relativ geringe Auswirkungen und ist relativ schädlich. Sie kann eine Webshell in das Stammverzeichnis der Website hochladen.

Am 7. November 2018 hat PrestaShop offiziell die neueste Version veröffentlicht und die Schwachstellen der Website behoben, einschließlich der zuvor offengelegten Schwachstelle beim Hochladen von Dateien und dem böswilligen Löschen von Bildordnern. Die Bedingungen für die Ausnutzung dieser Schwachstelle benötigen Sie über eine Hintergrundverwaltung Rechte der Website.

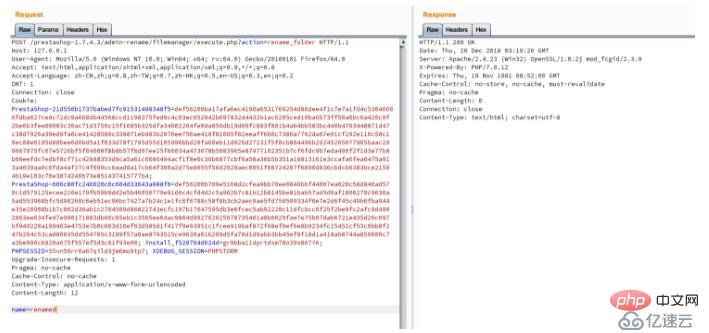

Die dieses Mal entdeckte PrestaShop-Sicherheitslücke ist eine Remote-Code-Injection-Sicherheitslücke. Der durch die Sicherheitslücke generierte Code ist wie folgt: Der Code ajax_calls.php in der Dateimanager-Datei im Admin-Dev-Verzeichnis wird durch diese Remote-Injection-Sicherheitslücke verursacht Ja, die Funktion getimagesize() im Code ist eine Funktion zum Abrufen der Bildadresse. Diese Funktion verwendet eine PHP-Deserialisierung, das heißt Wir erstellen einen böswilligen Injektionscode und senden ihn an den Image-Code. Zuerst richten wir einen Linux-Server ein und richten eine Apache+MySQL-Datenbankumgebung ein Laden Sie den PrestaShop-Code auf den Server herunter, installieren Sie ihn und das Debuggen kann aktiviert werden.

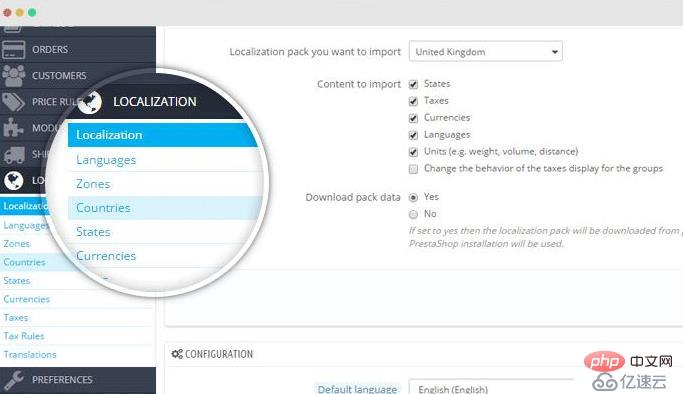

Versuchen wir, diese Schwachstelle auszunutzen. Rufen Sie die Datei dialog.php im Ordner „admin-rename“ auf. Diese Seite steuert das Hochladen von Dateien und Bildern Zur Sicherheitskontrolle können wir die Codeausführung erstellen, admin-rename/filemanager/execute.php?action=rename_folder, per Post senden, Daten an diesen Dateicode senden und PHP-Deserialisierung verwenden, um den Code automatisch zu analysieren und den Remote-Effekt zu erzielen Code-Injection-Ausführung.

Behebung und Methoden von Sicherheitslücken auf der PrestaShop-Website

Aktualisieren Sie die Version von PrestaShop auf die neueste Version, schalten Sie die Parsing-Funktion von php.ini aus, insbesondere phar.readonly=off, stellen Sie sie hier aus und verstärken Sie die Sicherheitsfilterung und Filterung der Upload-Funktion der Website. Einfügen illegaler Parameter und funktionale Anmerkung des Schwachstellencodes der Website.

Das obige ist der detaillierte Inhalt vonWas sind die Korrekturen für Schwachstellen auf der PrestaShop-Website?. Für weitere Informationen folgen Sie bitte anderen verwandten Artikeln auf der PHP chinesischen Website!

Heiße KI -Werkzeuge

Undresser.AI Undress

KI-gestützte App zum Erstellen realistischer Aktfotos

AI Clothes Remover

Online-KI-Tool zum Entfernen von Kleidung aus Fotos.

Undress AI Tool

Ausziehbilder kostenlos

Clothoff.io

KI-Kleiderentferner

AI Hentai Generator

Erstellen Sie kostenlos Ai Hentai.

Heißer Artikel

Heiße Werkzeuge

Notepad++7.3.1

Einfach zu bedienender und kostenloser Code-Editor

SublimeText3 chinesische Version

Chinesische Version, sehr einfach zu bedienen

Senden Sie Studio 13.0.1

Leistungsstarke integrierte PHP-Entwicklungsumgebung

Dreamweaver CS6

Visuelle Webentwicklungstools

SublimeText3 Mac-Version

Codebearbeitungssoftware auf Gottesniveau (SublimeText3)

Heiße Themen

1381

1381

52

52