Betrieb und Instandhaltung

Betrieb und Instandhaltung

Sicherheit

Sicherheit

So konfigurieren Sie die Umgebung für die Bee-Box-LDAP-Injektion

So konfigurieren Sie die Umgebung für die Bee-Box-LDAP-Injektion

So konfigurieren Sie die Umgebung für die Bee-Box-LDAP-Injektion

1. Übersicht

Nach meinem Lernprozess muss ich wissen, was das Modell und die Schwachstelle meines Web-Angriffs sind. Das erste Mal, dass ich LDAP gesehen habe, war ein unbeliebter (autorisierter) Fall. wurde beim Penetrationstest eines Staatsunternehmens entdeckt und weckte mein Interesse daran.

Das Konzept von LDAP:

Vollständiger Name: Lightweight Directory AccessProtocolt, Funktionen: Ich werde nicht über das Protokoll sprechen, es ist zu esoterisch, es kann als Datenbank zum Speichern von Daten verstanden werden, es ist etwas Besonderes Es ist baumartig Datenbank. Zuerst entspricht der Name dieser Datenbank der Wurzel des Baums (d. h. DB = dc), und dann werden alle Knoten, die von der Wurzel bis zu einem Blattknoten verlaufen, als Gabeln (ou) bezeichnet, und schließlich erreicht sie The Blattknoten (uid), den Sie suchen. Wie in der Abbildung unten gezeigt:

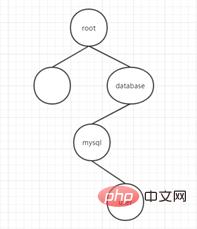

Um genauer zu sein, benennen Sie jeden Knoten und gehen Sie das Diagramm noch einmal durch, dc= root, fork 1 ou = Datenbank, fork 2 ou= mysql, Blattknoten-UID = Benutzer.

Beschreiben Sie es dann in der Sprache: dn:cn =user,ou = Database,ou = mysql,dc = root

dn identifiziert einen Datensatz und beschreibt einen detaillierten Datenpfad, der als „Basis-DN“ bezeichnet wird. Durch diesen Datensatz kann ein Blattknoten schnell und einfach gefunden werden. Aus der Abbildung kann LDAP die Knotenbereiche klar unterteilen, dh was ist der übergeordnete Knoten des Knotens, was sind die untergeordneten Knoten, und erweitert auf praktische Anwendungen, was ist die übergeordnete Abteilung der Abteilung und wer sind die Mitarbeiter? der Abteilung? Wenn es unternehmensintern verwendet wird, kann es klar beschreiben, wo jeder Mitarbeiter hingehört.

Sehen wir uns zunächst einen Fall einer Serversegmentkonfiguration an:

Angenommen, ein Firmenname lautet bwapp und der CEO, der dieses Unternehmen leitet, heißt admin.

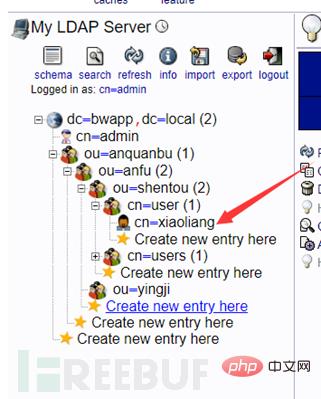

Jetzt möchte der CEO dem Unternehmen eine neue Abteilung namens Sicherheitsabteilung (anquanbu) hinzufügen. Unter der Sicherheitsabteilung befindet sich die Sicherheitsabteilung (anfu). Die Sicherheitsabteilung ist in Penetrationstests (sentou) und Notfallreaktion unterteilt. yingji). Ein Team, dann ist Xiaoliang im Infiltrationsteam und Xiaoming im Notfallteam.

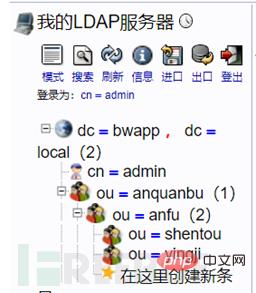

Die konfigurierte Verzeichnisstruktur ist in der Abbildung unten dargestellt

2. LDAP-Konfiguration basierend auf Bee-Box (Linux)

Hier wird empfohlen, eine LDAP-Architektur zu finden, die einfacher zu konfigurieren ist.

Die Schritte sind wie folgt:

Geben Sie zunächst die folgenden beiden Installationsbefehle ein:

sudo apt-getupdate

sudo apt-getinstall slapd ldap-utils

Während des Installationsvorgangs werden Sie aufgefordert, das auszuwählen und zu bestätigen Administratorkennwort für LDAP

sudodpkg-reconfigure slapd

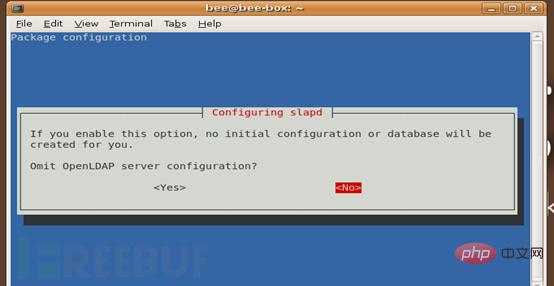

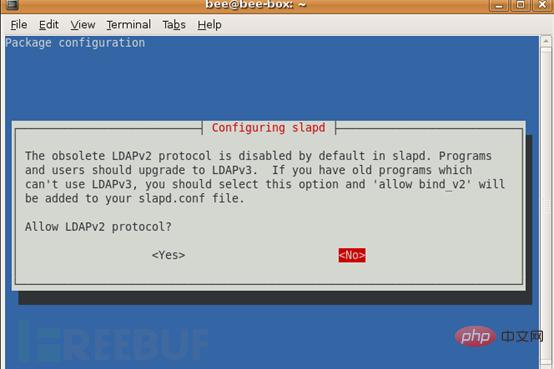

Mit diesem Befehl müssen einige LDAP-Dinge konfiguriert werden. Im Folgenden werden chinesische und englische Vergleiche und Screenshots aufgeführt. 1. Nein

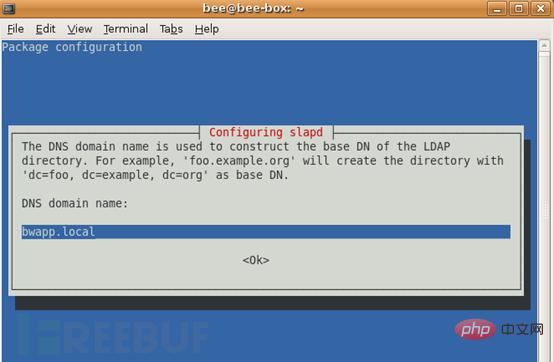

2. DNS-Domänenname?

2. DNS-Domänenname?

Diese Option bestimmt die Grundstruktur des Verzeichnispfads. Lesen Sie die Nachricht, um herauszufinden, wie dies erreicht werden kann. Auch wenn Sie nicht Eigentümer der eigentlichen Domain sind, können Sie einen beliebigen Wert auswählen. In diesem Tutorial wird jedoch davon ausgegangen, dass Sie über den entsprechenden Serverdomänennamen verfügen und diesen daher verwenden sollten. Hier ist der Bwapp-Schießstand, eingestellt auf bwapp.local

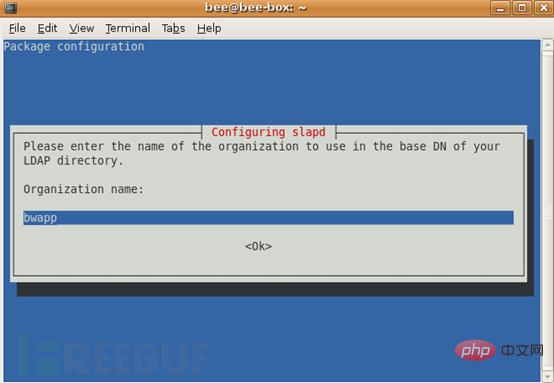

3 Organisationsname?

Wir verwenden bwapp

4. Administrator-Passwort? Geben Sie das Sicherheitspasswort zweimal ein

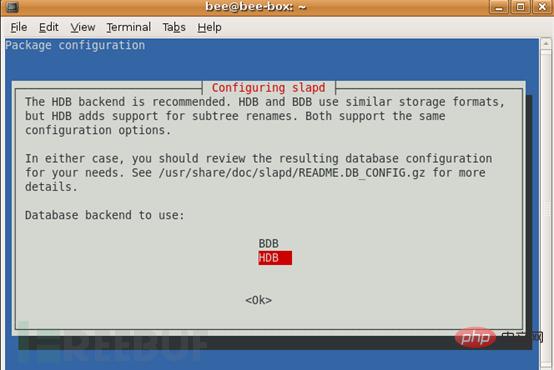

5. HDB

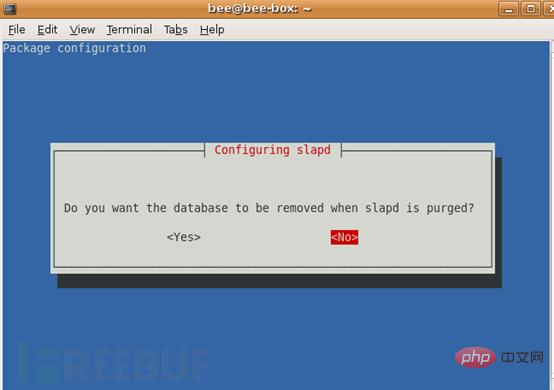

5. Beim Löschen von slapd die Datenbank löschen? Nein

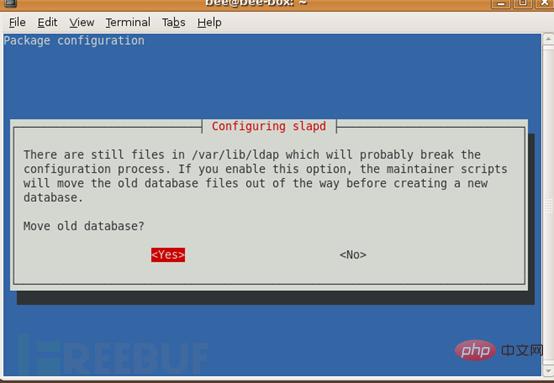

6. Die alte Datenbank verschieben? Ja

7. LDAPv2-Protokoll zulassen? Nein

An diesem Punkt ist die Erstkonfiguration abgeschlossen. Öffnen Sie den LDAP-Port auf der Firewall, damit externe Clients eine Verbindung herstellen können:

sudo ufwallow ldap

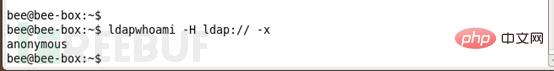

Testen Sie, ob die LDAP-Verbindung zu ldapwhoami erfolgreich ist. Die Verbindung sollte den Benutzernamen zurückgeben, mit dem wir uns verbunden haben:

Testen Sie, ob die LDAP-Verbindung zu ldapwhoami erfolgreich ist. Die Verbindung sollte den Benutzernamen zurückgeben, mit dem wir uns verbunden haben:

ldapwhoami -H ldap:// -x

Greifen Sie vom Host aus auf den phpLDAPadmin der virtuellen Maschine zu

https://IP der virtuellen Maschine /phpldapadmin/

Geben Sie das Passwort ein, um sich anzumelden.

Erfolgreich angemeldet

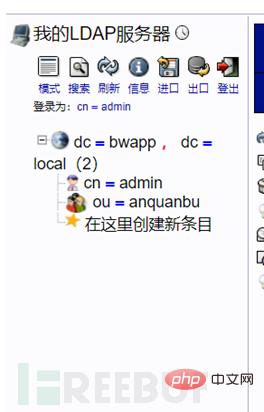

Dann ist die Konfiguration auf dem Server wie folgt

Die folgenden Konfigurationen werden alle mit dem Google Translate-Plug-in ins Chinesische übersetzt.

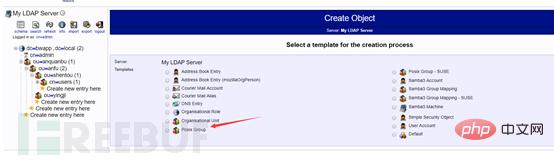

Erstellen Sie zunächst die Sicherheitsabteilung:

Wählen Sie die Organisationseinheit aus

Erstellen Sie das Objekt

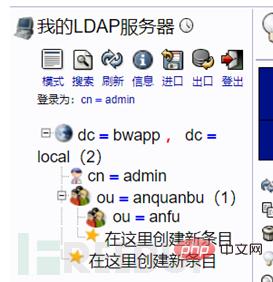

Dann erstellen Sie die Unterabteilung Sicherheit (anfu) der Sicherheitsabteilung

Untereintrag erstellen

Die Schritte sind die gleichen wie oben

Erfolgreich erstellt

Penetration (Shentou) und Notfall (Yingji) unter dem Sicherheitsserver erstellen

Die Schritte sind die gleichen wie oben

Geben Sie Penetration (Shentou) bzw. Notfall (Yingji). Erstellen Sie die Mitarbeiter Li Xiaoliang (Xiaoliang) und Wang Xiaoming (Xiaoming).

Die Schritte zum Erstellen von Mitarbeitern sind wie folgt:

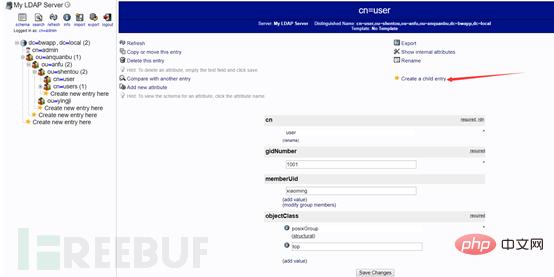

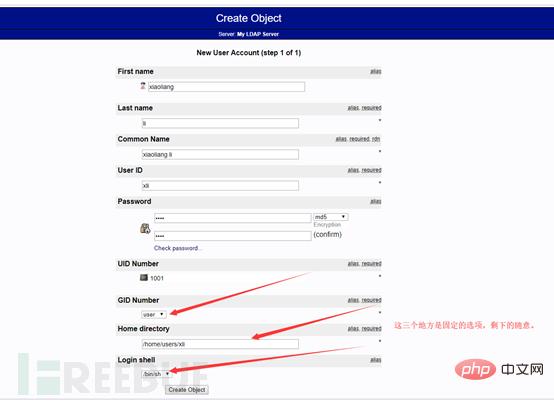

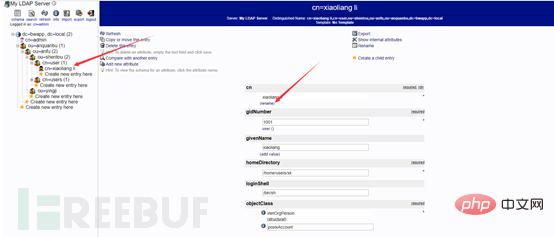

Erstens erstellen das Benutzerkonto xiaoliang unter der Penetrationsgruppe

Um einen Benutzer in phpMyAdmin zu erstellen, müssen Sie zuerst eine Benutzergruppe erstellen. Wenn keine solche Benutzergruppe vorhanden ist, gibt es keine Möglichkeit, eine Benutzergruppe zu erstellen ist wie folgt:

Erstellen Sie einen Untereintrag

Erstellen Sie eine Benutzergruppe

Dann erstellen Sie einen Benutzer unter der Benutzergruppe

Die Schöpfung ist erfolgreich, aber es ist ärgerlich, den Nachnamen des Benutzers eingeben zu müssen. Anschließend müssen Sie den Benutzer umbenennen, nachdem Sie ihn erstellt haben.

Die Umbenennungsschritte sind wie folgt: Klicken Sie links auf den Benutzernamen und rechts auf „Umbenennen“. Die Änderung ist erfolgreich. Testen Sie, ob sie mit bwapp zusammenarbeiten kann

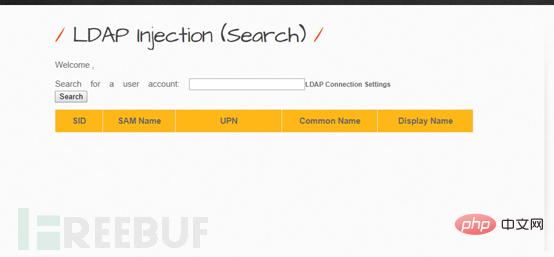

Öffnen Sie die LDAP-Injektionsoption von bwapp. Geben Sie einen Inhalt ein, der dem Bild unten ähnelt:

Hinweis: Wenn ein LDAP-Konto erstellt wird, wird das Das Anmeldeformat muss wie folgt sein:

cn =xiaoliang,cn=user,ou=sentou,ou=anfu,ou=anquanbu,dc=bwapp,dc=local

Dann melden Sie sich an

Das obige ist der detaillierte Inhalt vonSo konfigurieren Sie die Umgebung für die Bee-Box-LDAP-Injektion. Für weitere Informationen folgen Sie bitte anderen verwandten Artikeln auf der PHP chinesischen Website!

Heiße KI -Werkzeuge

Undresser.AI Undress

KI-gestützte App zum Erstellen realistischer Aktfotos

AI Clothes Remover

Online-KI-Tool zum Entfernen von Kleidung aus Fotos.

Undress AI Tool

Ausziehbilder kostenlos

Clothoff.io

KI-Kleiderentferner

AI Hentai Generator

Erstellen Sie kostenlos Ai Hentai.

Heißer Artikel

Heiße Werkzeuge

Notepad++7.3.1

Einfach zu bedienender und kostenloser Code-Editor

SublimeText3 chinesische Version

Chinesische Version, sehr einfach zu bedienen

Senden Sie Studio 13.0.1

Leistungsstarke integrierte PHP-Entwicklungsumgebung

Dreamweaver CS6

Visuelle Webentwicklungstools

SublimeText3 Mac-Version

Codebearbeitungssoftware auf Gottesniveau (SublimeText3)

Heiße Themen

1359

1359

52

52

So führen Sie Range-Übungen mit Bee-Box-LDAP-Injektion durch

May 13, 2023 am 09:49 AM

So führen Sie Range-Übungen mit Bee-Box-LDAP-Injektion durch

May 13, 2023 am 09:49 AM

Wenn die Essenz der SQL-Injektion darin besteht, Zeichenfolgen zu spleißen, ist die LDAP-Injektion als eine Art Injektion keine Ausnahme. Interessanter ist, dass es sich um das Spleißen von Klammern handelt (SQL-Injektion). verkettet auch Klammern, es ist jedoch konventioneller zu sagen, dass es Zeichenfolgen verkettet). Im Kapitel zur Umgebungskonfiguration wurde die Konfiguration der LDAP-Umgebung in Bee-Box ausführlich besprochen. Im Übungskapitel zum Schießstand geht es mehr um den Verbindungsprozess zwischen PHP und LDAP, die Einführung der in der Mitte verwendeten Sonderfunktionen einige Techniken zum Zusammenfügen von Klammern. Lassen Sie uns zunächst über den Anmeldevorgang des LDAP-Schießstands in bwapp sprechen: Erstens handelt es sich um eine LDAP-Anmeldeschnittstelle, die URL lautet http://192.168.3.184/bW

Wie man die LDAP-Injektion versteht

May 22, 2023 pm 09:47 PM

Wie man die LDAP-Injektion versteht

May 22, 2023 pm 09:47 PM

1. LDAP-Injection LDAP (Light Directory Access Portocol) ist ein leichtes Verzeichniszugriffsprotokoll, das auf dem X.500-Standard basiert. Es stellt Dienste und Protokolle für den Zugriff auf Verzeichnisdatenbanken bereit. Es wird häufig zur Bildung von Verzeichnisdiensten mit Verzeichnisdatenbanken verwendet. Das Verzeichnis ist eine professionelle verteilte Datenbank, die für Abfragen, Durchsuchen und Suchen optimiert ist. Es organisiert Daten in einer Baumstruktur, ähnlich dem Dateiverzeichnis in Linux/Unix-Systemen. Daten, die nicht häufig geändert werden, wie z. B. öffentliche Zertifikate, Sicherheitsschlüssel und Informationen zu physischen Unternehmensgeräten, eignen sich für die Speicherung im Verzeichnis. LDAP kann als Suchprotokoll verstanden werden, das SQL ähnelt und über eine Abfragesyntax verfügt, jedoch auch das Risiko von Injektionsangriffen birgt. Die LDAP-Injection bezieht sich auf den Client

Lösung für PHP Schwerwiegender Fehler: Aufruf der undefinierten Funktion ldap_bind()

Jun 22, 2023 pm 11:37 PM

Lösung für PHP Schwerwiegender Fehler: Aufruf der undefinierten Funktion ldap_bind()

Jun 22, 2023 pm 11:37 PM

Bei der Entwicklung von Webanwendungen mit PHP müssen wir häufig die LDAP-Authentifizierung verwenden, um den Anwendungszugriff zu schützen. Wenn wir jedoch versuchen, die LDAP-Funktionalität von PHP zur Implementierung der Authentifizierung zu verwenden, kann es in einigen Fällen zu der folgenden Fehlermeldung kommen: „PHPFatalerror:Calltoundefinedfunctionldap_bind()“. Diese Fehlermeldung tritt normalerweise auf, wenn eine Anwendung die Funktion ldap_bind() aufruft

So konfigurieren Sie die Umgebung für die Bee-Box-LDAP-Injektion

May 12, 2023 pm 08:37 PM

So konfigurieren Sie die Umgebung für die Bee-Box-LDAP-Injektion

May 12, 2023 pm 08:37 PM

1. Überblick Nach meinem Lernprozess muss ich das Modell und die Schwachstelle meines Webangriffs kennen. Jetzt bin ich auf eine unerwartete Situation gestoßen. Das erste Mal, dass ich LDAP gesehen habe Ich habe ein unbeliebtes (autorisiertes) gefunden und mein Interesse daran geweckt. Das Konzept von LDAP: Vollständiger Name: Lightweight Directory Access Protocol (Lightweight Directory Access Protocol), Merkmale: Ich werde nicht über das Protokoll sprechen, es ist zu esoterisch, es kann als Datenbank zum Speichern von Daten verstanden werden, seine Besonderheit ist das Es handelt sich um einen Baum in Form einer Datenbank

Verwendung von LDAP zur Benutzerauthentifizierung in PHP

Jun 20, 2023 pm 10:25 PM

Verwendung von LDAP zur Benutzerauthentifizierung in PHP

Jun 20, 2023 pm 10:25 PM

LDAP (LightweightDirectoryAccessProtocol) ist ein Protokoll für den Zugriff auf verteilte Verzeichnisdienste. Es kann für Aufgaben wie Benutzerauthentifizierung, Autorisierung, Kontopflege und Datenspeicherung verwendet werden. In PHP-Anwendungen kann LDAP als leistungsstarker Authentifizierungsmechanismus verwendet werden, um leistungsstarke Authentifizierungs- und Autorisierungsfunktionen für Anwendungen bereitzustellen. In diesem Artikel wird die Verwendung von LDAP zur Benutzerauthentifizierung in PHP vorgestellt. Der spezifische Inhalt umfasst: Installation und Konfiguration L

So verwenden Sie Nginx zum Schutz vor LDAP-Injection-Angriffen

Jun 10, 2023 pm 08:19 PM

So verwenden Sie Nginx zum Schutz vor LDAP-Injection-Angriffen

Jun 10, 2023 pm 08:19 PM

Mit der Zunahme von Sicherheitslücken in Netzwerken sind LDAP-Injection-Angriffe zu einem Sicherheitsrisiko für viele Websites geworden. Um die Sicherheit der Website zu schützen und LDAP-Injection-Angriffe zu verhindern, müssen einige Sicherheitsmaßnahmen eingesetzt werden. Unter anderem kann uns Nginx als leistungsstarker Webserver und Reverse-Proxy-Server viel Komfort und Schutz bieten. In diesem Artikel wird erläutert, wie Sie Nginx verwenden, um LDAP-Injection-Angriffe zu verhindern. LDAP-Injection-Angriff Der LDAP-Injection-Angriff ist eine Angriffsmethode, die auf die LDAP-Datenbank abzielt

So schützen Sie sich mit PHP vor LDAP-Injection-Schwachstellen

Jun 24, 2023 am 10:40 AM

So schützen Sie sich mit PHP vor LDAP-Injection-Schwachstellen

Jun 24, 2023 am 10:40 AM

Da Fragen der Netzwerksicherheit immer mehr Aufmerksamkeit erhalten, beginnen immer mehr Programmierer, aufmerksam zu werden und zu lernen, wie sie verhindern können, dass Code angegriffen wird. Zu den gängigen Angriffsmethoden gehören unter anderem SQL-Injection, XSS, CSRF usw. Allerdings gibt es noch eine weitere häufige Angriffsmethode, die unterschätzt wird: LDAP-Injection-Schwachstellen. In diesem Artikel werden das Prinzip dieser Angriffsmethode und die Verwendung von PHP zur Verhinderung von LDAP-Injection-Schwachstellen vorgestellt. LDAP-Einführung LDAP (LightweightDirectoryAccessProtocol)

Verwendung von PHP und LDAP zur Implementierung der Benutzergruppenverwaltung und -autorisierung

Jun 25, 2023 am 08:22 AM

Verwendung von PHP und LDAP zur Implementierung der Benutzergruppenverwaltung und -autorisierung

Jun 25, 2023 am 08:22 AM

Da die Unternehmensgröße und die Geschäftsanforderungen immer größer werden, sind die Verwaltung und Autorisierung von Benutzergruppen zu einem wesentlichen Bestandteil geworden. LDAP (Lightweight Directory Access Protocol) ist ein in Unternehmensnetzwerken weit verbreitetes Verzeichnisdienstprotokoll und bietet eine effiziente Möglichkeit zur Implementierung der Benutzergruppenverwaltung und -autorisierung. In diesem Artikel wird erläutert, wie Sie PHP und LDAP zur Implementierung der Benutzergruppenverwaltung und -autorisierung verwenden. 1. Was ist LDAP LDAP ist ein leichtes Verzeichniszugriffsprotokoll, das häufig als Verzeichnisdienstprotokoll in Unternehmensnetzwerken verwendet wird. LDAP ist Client/Server-basiert