So verwenden Sie das APT-Framework TajMahal

Übersicht

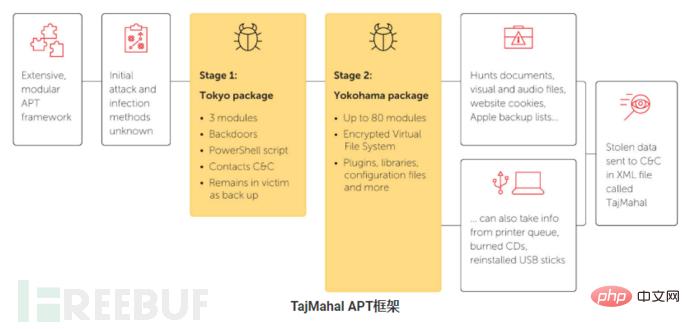

„TajMahal“ ist ein bisher unbekanntes und technisch komplexes APT-Framework, das im Herbst 2018 von Kaspersky Lab entdeckt wurde. Dieses vollständige Spionage-Framework besteht aus zwei Paketen mit den Namen „Tokyo“ und „Yokohama“. Es umfasst Hintertüren, Loader, Orchestratoren, C2-Kommunikatoren, Sprachaufzeichnungsgeräte, Keylogger, Bildschirm- und Webcam-Grabber, Dokumenten- und Verschlüsselungsschlüsseldiebstahler und sogar den eigenen Dateiindexer des Opferrechners. Wir haben bis zu 80 schädliche Module gefunden, die in seinem verschlüsselten virtuellen Dateisystem gespeichert sind. Dies ist eine der höchsten Anzahl an Plugins, die wir in einem APT-Toolset gesehen haben.

Um seine Fähigkeiten hervorzuheben, ist TajMahal in der Lage, Daten von Opfern sowie von gebrannten CDs in der Druckerwarteschlange zu stehlen. Es kann auch angefordert werden, bestimmte Dateien von einem zuvor gesehenen USB-Stick zu stehlen. Wenn der USB-Stick das nächste Mal an den Computer angeschlossen wird, werden die Dateien gestohlen.

TajMahal wird seit mindestens fünf Jahren entwickelt und verwendet. Der erste bekannte „legitime“ Beispielzeitstempel stammt aus dem August 2013 und der letzte aus dem April 2018. Das erste bestätigte Datum, an dem eine TajMahal-Probe auf dem Computer eines Opfers gesehen wurde, ist August 2014.

Technische Details

Kaspersky entdeckte zwei verschiedene Arten von TajMahal-Paketen, angeblich Tokio und Yokohama. Kaspersky Lab stellte fest, dass die Systeme der Opfer mit zwei Softwarepaketen infiziert waren. Dies deutet darauf hin, dass Tokio als Infektion im ersten Stadium genutzt wurde, wobei Tokio ein voll funktionsfähiges Yokohama auf dem System des Opfers einsetzte, mit dem unten gezeigten Framework:

Basierend auf den Modulen auf diesen Opfermaschinen, die folgenden interessanten Funktionen wurden identifiziert:

Kann an die Druckerwarteschlange gesendete Dokumente stehlen.

Zu den zur Opferaufklärung gesammelten Daten gehört eine Sicherungsliste der Apple-Mobilgeräte.

Machen Sie Screenshots, während Sie den Ton der VoiceIP-App aufnehmen.

CD-Images stehlen und schreiben.

Möglichkeit, zuvor auf Wechseldatenträgern befindliche Dateien zu stehlen, wenn diese wieder verfügbar sind.

Stehlen Sie Internet Explorer-, Netscape Navigator-, FireFox- und RealNetworks-Cookies.

Wenn es aus der Frontend-Datei oder dem zugehörigen Registrierungswert entfernt wird, wird es nach dem Neustart mit dem neuen Namen und Starttyp wieder angezeigt.

Zuordnung:

Vermutung 1: Russland

Kaspersky hat bisher nur ein Opfer bekannt gegeben, eine diplomatische Abteilung in Zentralasien. In früheren Berichten begann APT28 auch mit Angriffen in Zentralasien.

Vermutung 2: Vereinigte Staaten:

Wie auf der Karte zu sehen ist, grenzt Zentralasien an Russland und China. Diese Region war schon immer das Ziel der Eroberungsbemühungen der Vereinigten Staaten

Und dieses Framework nennt Kabbah komplexe Modularisierung. Das Framework wurde dem Zeitstempel zufolge bereits vor 13 Jahren kompiliert, und Kabba wurde erstmals 2018 entdeckt. APT-Angriffe in den Vereinigten Staaten sind normalerweise geheim und modular, was sie schwierig macht Detect. Flame war der erste komplexe modulare Trojaner, der entdeckt wurde

Das obige ist der detaillierte Inhalt vonSo verwenden Sie das APT-Framework TajMahal. Für weitere Informationen folgen Sie bitte anderen verwandten Artikeln auf der PHP chinesischen Website!

Heiße KI -Werkzeuge

Undresser.AI Undress

KI-gestützte App zum Erstellen realistischer Aktfotos

AI Clothes Remover

Online-KI-Tool zum Entfernen von Kleidung aus Fotos.

Undress AI Tool

Ausziehbilder kostenlos

Clothoff.io

KI-Kleiderentferner

AI Hentai Generator

Erstellen Sie kostenlos Ai Hentai.

Heißer Artikel

Heiße Werkzeuge

Notepad++7.3.1

Einfach zu bedienender und kostenloser Code-Editor

SublimeText3 chinesische Version

Chinesische Version, sehr einfach zu bedienen

Senden Sie Studio 13.0.1

Leistungsstarke integrierte PHP-Entwicklungsumgebung

Dreamweaver CS6

Visuelle Webentwicklungstools

SublimeText3 Mac-Version

Codebearbeitungssoftware auf Gottesniveau (SublimeText3)

Heiße Themen

1382

1382

52

52

Beispielanalyse für die Verwendung von ZoomEye zur Erkennung von APT-Angriffen

May 27, 2023 pm 07:19 PM

Beispielanalyse für die Verwendung von ZoomEye zur Erkennung von APT-Angriffen

May 27, 2023 pm 07:19 PM

Die Online-Daten auf ZoomEye befinden sich im Überschreib- und Aktualisierungsmodus. Das heißt, wenn beim zweiten Scan keine Daten gescannt werden, werden die aktualisierten Daten nicht überschrieben. Die beim ersten Scan erhaltenen Daten auf ZoomEye bleiben erhalten Hier gibt es tatsächlich eine gute Szene in der Rückverfolgbarkeit dieser Art von böswilligen Angriffen: Die Download-Server, die von böswilligen Angriffen wie Botnet, APT und anderen Angriffen genutzt werden, werden in der Regel direkt deaktiviert und aufgegeben, nachdem sie entdeckt wurden. Natürlich werden einige gehackt Ziele, und sie sind auch sehr gewalttätig. Daher ist es wahrscheinlich, dass viele Angriffsseiten von ZoomEye online zwischengespeichert werden. Natürlich können Sie mit den in der ZoomEye-Verlaufs-API bereitgestellten Daten die Anzahl der Banner abfragen, die bei jedem Scan erhalten wurden, unabhängig davon, ob Sie ihn abdecken oder nicht.

Was ist der Unterschied zwischen den Linux-Paketverwaltungstools yum und apt?

May 30, 2023 am 09:53 AM

Was ist der Unterschied zwischen den Linux-Paketverwaltungstools yum und apt?

May 30, 2023 am 09:53 AM

Im Allgemeinen werden bekannte Linux-Systeme grundsätzlich in zwei Kategorien unterteilt: RedHat-Serie: Redhat, Centos, Fedora usw.; Debian-Serie: Debian, Ubuntu usw. yum (YellowdogUpdater, Modified) ist ein Shell-Front-End-Paketmanager in Fedora, RedHat und SUSE. apt (AdvancedPackagingTool) ist ein Shell-Front-End-Paketmanager in Debian und Ubuntu. Übersicht Im Allgemeinen werden die bekannten Linux-Systeme grundsätzlich in zwei Kategorien unterteilt: RedHat-Serie: Redhat, Cento

So analysieren Sie APT-Trojaner anhand des Threat-Intelligence-Cycle-Modells

May 14, 2023 pm 10:01 PM

So analysieren Sie APT-Trojaner anhand des Threat-Intelligence-Cycle-Modells

May 14, 2023 pm 10:01 PM

Über das Threat Intelligence Processing Cycle-Modell Der Begriff „Threat Intelligence Processing Cycle“ (F3EAD) stammt aus dem Militär. Es handelt sich um eine Methode zur Organisation von Ressourcen und zum Einsatz von Truppen, die von den Kommandeuren der US-Armee auf allen Ebenen der Hauptkampfwaffen entwickelt wurde. Das Network Emergency Response Center greift auf diese Methode zurück und verarbeitet Bedrohungsinformationen in den folgenden sechs Phasen: Verarbeitungszyklus für Bedrohungsinformationen Anwendung des F3EAD-Zyklusmodells für die Verarbeitung von Bedrohungsinformationen Schritt 1: Finden Sie das Datum eines bestimmten Monats und stellen Sie es auf der öffentlichen Seite des Partners bereit Cloud-Server Der Systemalarm „Onion“ fand ein mutmaßliches Trojaner-Programm, sodass das Notfallteam schnell mit dem Notfallreaktionsprozess begann: Stakeholder und andere versammelten die Gruppe mit einem Klick und riefen an. Das Opfersystem wird zur Untersuchung isoliert. Das Sicherheitssystem und die Auditprotokolle werden zur Rückverfolgbarkeitsanalyse exportiert. Vorbereitung der Geschäftssystemarchitektur und codebezogener Informationen zur Analyse von Einbruchsverletzungen und Opfern

Tutorial zur Installation von PHP8 auf dem Deepin-System.

Feb 19, 2024 am 10:50 AM

Tutorial zur Installation von PHP8 auf dem Deepin-System.

Feb 19, 2024 am 10:50 AM

Um PHP8 auf dem Deepin-System zu installieren, können Sie die folgenden Schritte ausführen: Aktualisieren Sie das System: Öffnen Sie ein Terminal und führen Sie den folgenden Befehl aus, um die Systempakete zu aktualisieren: sudoaptupdatesudoaptupgrade Ondřej SurýPPA-Quelle hinzufügen: PHP8 kann über die Ondřej SurýPPA-Quelle installiert werden. Führen Sie den folgenden Befehl aus, um die Quelle hinzuzufügen: sudoaptinstallsoftware-properties-commonsudoadd-apt-repositoryppa:ondrej/php Aktualisieren Sie die Paketliste: Führen Sie den folgenden Befehl aus, um die Paketliste zu aktualisieren, um PHP in die PPA-Quelle zu erhalten

Wie ändere ich die apt-get-Update-Quelle von Ubuntu?

Jan 05, 2024 pm 03:40 PM

Wie ändere ich die apt-get-Update-Quelle von Ubuntu?

Jan 05, 2024 pm 03:40 PM

Ändern Sie die apt-get-Quelle von Ubuntu manuell. 1. Verwenden Sie das SSH-Tool, um eine Verbindung zu Ubuntu herzustellen (ich verwende xshell). 2. Geben Sie cd/etc/apt/3 in die Befehlszeile ein und sichern Sie die Datei „source.list“ in diesem Verzeichnis (Sie müssen sudo-Berechtigungen haben), dann gibt es eine Datei „source.list.bak“ 4. Löschen Sie den Inhalt der Datei „source.list“ (Hinweis: Er kann nach dem Löschen nicht wiederhergestellt werden, daher müssen Sie den vorherigen Schritt ausführen, um die Datei zu sichern Verwenden Sie zu diesem Zeitpunkt sudo, um anzuzeigen, dass die Berechtigungen nicht ausreichen. Wechseln Sie direkt zum Root-Benutzer und führen Sie diesen Befehl aus. 5. Öffnen Sie source.list mit der Taste i, und fügen Sie die Datei ein Geben Sie die zu ändernde Quelladresse ein und drücken Sie dann

Tutorial zum Kompilieren und Installieren von Docker auf dem Ubuntu 18.04-System.

Feb 19, 2024 pm 02:03 PM

Tutorial zum Kompilieren und Installieren von Docker auf dem Ubuntu 18.04-System.

Feb 19, 2024 pm 02:03 PM

Das Folgende ist ein Tutorial zum Kompilieren und Installieren von Docker auf dem Ubuntu18.04-System: Deinstallieren Sie die alte Version von Docker (falls bereits installiert): sudoaptremovedockerdocker-enginedocker.iocontainerdrunc Systempakete aktualisieren: sudoaptupdatesudoaptupgrade Docker-Abhängigkeiten installieren: sudoaptinstallapt-transport-httpsca-certificatescurlsoftware- Properties-commonOffizieller Docker-GPG-Schlüssel hinzufügen: curl-

Tutorial zum Kompilieren und Installieren von MySQL5.7 auf dem Ubuntu 20.04-System.

Feb 19, 2024 pm 04:57 PM

Tutorial zum Kompilieren und Installieren von MySQL5.7 auf dem Ubuntu 20.04-System.

Feb 19, 2024 pm 04:57 PM

MySQL 5.7 kann über das offizielle MySQL APT-Repository installiert werden. Im Folgenden sind die Schritte aufgeführt, um MySQL5.7 über das offizielle APT-Repository auf dem Ubuntu20.04-System zu installieren: Fügen Sie das MySQLAPT-Repository hinzu: wgethttps://dev.mysql.com/get/mysql-apt-config_0.8.17-1_all.debsudodpkg- imysql -apt-config_0.8.17-1_all.deb Während des Installationsvorgangs sehen Sie eine Konfigurationsoberfläche. Wählen Sie die MySQLServer-Version 5.7 aus und schließen Sie dann die Konfiguration ab. Paketliste aktualisieren: sud

Ich kann Yum und Installationsmethode im Ubuntu-System nicht finden!

Mar 02, 2024 pm 01:07 PM

Ich kann Yum und Installationsmethode im Ubuntu-System nicht finden!

Mar 02, 2024 pm 01:07 PM

yum ist der Paketmanager in den Distributionen der RedHat-Serie (wie RHEL und CentOS), während Ubuntu einen anderen Paketmanager namens apt (AdvancedPackageTool) verwendet. In Ubuntu-Systemen können Sie den Befehl apt zum Verwalten von Softwarepaketen verwenden. Im Folgenden sind die grundlegenden Schritte zum Installieren von Paketen im Ubuntu-System aufgeführt: Paketindex aktualisieren Bevor Sie einen Installationsvorgang durchführen, führen Sie zunächst den folgenden Befehl aus, um den Paketindex zu aktualisieren: sudoaptupdate Installieren eines Pakets Verwenden Sie den folgenden Befehl, um ein bestimmtes Paket zu installieren: sudoaptinstallpackage_name wird „Paketname&“ #822