So analysieren Sie reflektiertes XSS

1. Reflected XSS

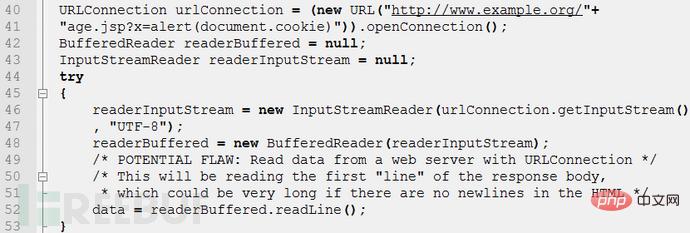

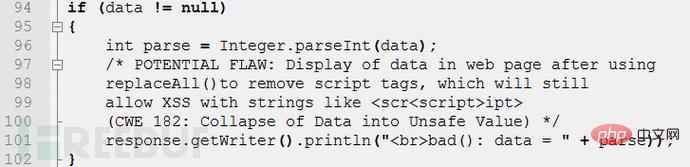

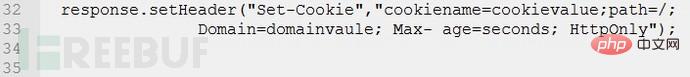

Reflected XSS bedeutet, dass die Anwendung über Webanfragen nicht vertrauenswürdige Daten erhält und diese an Webbenutzer übermittelt, ohne zu prüfen, ob die Daten schädlichen Code enthalten. Reflektiertes XSS wird im Allgemeinen von Angreifern mit URLs erstellt, die Schadcode-Parameter enthalten. Beim Öffnen der URL-Adresse werden die eindeutigen Schadcode-Parameter von HTML analysiert und ausgeführt. Es zeichnet sich durch Nichtpersistenz aus und erfordert, dass der Benutzer auf einen Link klickt bestimmte Parameter verursachen können. Der Herausgeber verwendet den Quellcode der JAVA-Sprache als Beispiel, um CWE ID 80: Unsachgemäße Neutralisierung skriptbezogener HTML-Tags in einer Webseite (Basic XSS)

2 zu analysieren Der Server empfängt die Daten, verarbeitet sie und sendet sie dann mit dem XSS-Code an den Browser. Nachdem der Browser die Daten mit dem XSS-Code analysiert hat, entsteht eine XSS-Sicherheitslücke, die zum Diebstahl des Ziels führen kann Die Daten der Website werden an den Server des Angreifers übertragen, um die nicht offengelegten Informationen des Benutzers auszulesen oder einen Click-Hijack durchzuführen, um Phishing-Angriffe usw. durchzuführen. Von Januar bis November 2018 gab es in CVE insgesamt 126 diesbezügliche Schwachstelleninformationen. Einige der Schwachstellen sind wie folgt:

| CVE-2018-14929 | |

| CVE-2018-12996 | |

| CVE-2018-12090 | |

Das obige ist der detaillierte Inhalt vonSo analysieren Sie reflektiertes XSS. Für weitere Informationen folgen Sie bitte anderen verwandten Artikeln auf der PHP chinesischen Website!

Heiße KI -Werkzeuge

Undresser.AI Undress

KI-gestützte App zum Erstellen realistischer Aktfotos

AI Clothes Remover

Online-KI-Tool zum Entfernen von Kleidung aus Fotos.

Undress AI Tool

Ausziehbilder kostenlos

Clothoff.io

KI-Kleiderentferner

AI Hentai Generator

Erstellen Sie kostenlos Ai Hentai.

Heißer Artikel

Heiße Werkzeuge

Notepad++7.3.1

Einfach zu bedienender und kostenloser Code-Editor

SublimeText3 chinesische Version

Chinesische Version, sehr einfach zu bedienen

Senden Sie Studio 13.0.1

Leistungsstarke integrierte PHP-Entwicklungsumgebung

Dreamweaver CS6

Visuelle Webentwicklungstools

SublimeText3 Mac-Version

Codebearbeitungssoftware auf Gottesniveau (SublimeText3)

Heiße Themen

1359

1359

52

52

Schutz vor Cross-Site-Scripting (XSS) und Cross-Site-Request-Forgery (CSRF) in Laravel

Aug 13, 2023 pm 04:43 PM

Schutz vor Cross-Site-Scripting (XSS) und Cross-Site-Request-Forgery (CSRF) in Laravel

Aug 13, 2023 pm 04:43 PM

Schutz vor Cross-Site-Scripting (XSS) und Cross-Site-Request-Forgery (CSRF) in Laravel Mit der Entwicklung des Internets sind Netzwerksicherheitsprobleme immer ernster geworden. Unter ihnen gehören Cross-SiteScripting (XSS) und Cross-SiteRequestForgery (CSRF) zu den häufigsten Angriffsmethoden. Laravel bietet als beliebtes PHP-Entwicklungsframework Benutzern eine Vielzahl von Sicherheitsmechanismen

Wie man sich in PHP gegen XSS- und Remote-Codeausführungsangriffe verteidigt

Jun 30, 2023 am 08:04 AM

Wie man sich in PHP gegen XSS- und Remote-Codeausführungsangriffe verteidigt

Jun 30, 2023 am 08:04 AM

So schützen Sie sich mit PHP gegen Cross-Site-Scripting (XSS) und Remote-Codeausführungsangriffe. Einführung: In der heutigen Internetwelt ist Sicherheit zu einem wichtigen Thema geworden. XSS-Angriffe (Cross-Site-Scripting) und Remotecodeausführungsangriffe sind zwei der häufigsten Sicherheitslücken. In diesem Artikel wird untersucht, wie Sie die PHP-Sprache zur Abwehr dieser beiden Angriffe einsetzen können, und es werden verschiedene Methoden und Techniken vorgestellt, mit denen Sie Ihre Website vor diesen Angriffen schützen können. 1. XSS-Angriffe verstehen XSS-Angriffe beziehen sich auf Angreifer, die an die persönlichen Daten von Benutzern gelangen, indem sie bösartige Skripte in Websites einschleusen.

Analyse der sicheren XSS-Filtertechnologie in PHP

Jun 29, 2023 am 09:49 AM

Analyse der sicheren XSS-Filtertechnologie in PHP

Jun 29, 2023 am 09:49 AM

PHP ist eine Programmiersprache, die in der Website-Entwicklung weit verbreitet ist. Bei der Verwendung von PHP zur Entwicklung von Websites bereiten Sicherheitsprobleme jedoch häufig Anlass zur Sorge. Eine davon ist Cross-SiteScripting (XSS), eine häufige Sicherheitslücke im Netzwerk. Um dieses Problem zu lösen, bietet PHP einige sichere XSS-Filtertechnologien. In diesem Artikel werden die Prinzipien und die Verwendung der sicheren XSS-Filtertechnologie in PHP vorgestellt. Zunächst müssen wir verstehen, was ein XSS-Angriff ist. XSS-Angriff

Best Practices für die Sicherheit für die PHP- und Vue.js-Entwicklung: XSS-Angriffe verhindern

Jul 06, 2023 pm 01:37 PM

Best Practices für die Sicherheit für die PHP- und Vue.js-Entwicklung: XSS-Angriffe verhindern

Jul 06, 2023 pm 01:37 PM

Best Practices für PHP- und Vue.js-Entwicklungssicherheit: XSS-Angriffe verhindern Mit der rasanten Entwicklung des Internets werden Netzwerksicherheitsfragen immer wichtiger. Unter diesen ist XSS (Cross-Site-Scripting-Angriff) eine sehr verbreitete Art von Netzwerkangriff, der darauf abzielt, Sicherheitslücken in der Website auszunutzen, um Benutzern bösartigen Code einzuschleusen oder den Inhalt der Webseite zu manipulieren. Bei der PHP- und Vue.js-Entwicklung ist es sehr wichtig, einige bewährte Sicherheitsmethoden zu übernehmen, um XSS-Angriffe zu verhindern. In diesem Artikel werden einige häufig verwendete Methoden zur Verhinderung von XSS-Angriffen vorgestellt und entsprechende Codes bereitgestellt.

So analysieren Sie reflektiertes XSS

May 13, 2023 pm 08:13 PM

So analysieren Sie reflektiertes XSS

May 13, 2023 pm 08:13 PM

1. Reflected XSS Reflected XSS bedeutet, dass die Anwendung über Webanfragen nicht vertrauenswürdige Daten erhält und diese an Webbenutzer übermittelt, ohne zu prüfen, ob die Daten schädlichen Code enthalten. Reflektiertes XSS wird im Allgemeinen vom Angreifer mit Schadcode-Parametern in der URL erstellt. Beim Öffnen der URL-Adresse werden die eindeutigen Schadcode-Parameter von HTML analysiert und ausgeführt. Es zeichnet sich durch Nichtpersistenz aus und erfordert, dass der Benutzer darauf klickt Verknüpfung mit bestimmten Parametern verursachen kann. Der Editor verwendet den Quellcode der JAVA-Sprache als Beispiel, um CWEID80:ImproperNeutralizationofScript-RelatedHTMLTagsinaWebPage(BasicXSS)2 zu analysieren.

So analysieren Sie reflektiertes XSS

Jun 03, 2023 pm 12:09 PM

So analysieren Sie reflektiertes XSS

Jun 03, 2023 pm 12:09 PM

1 Einführung in die Testumgebung Die Testumgebung ist das DVWA-Modul in der OWASP-Umgebung 2 Testbeschreibung XSS wird auch CSS (CrossSiteScript) genannt, ein Cross-Site-Scripting-Angriff. Es bezieht sich auf einen böswilligen Angreifer, der böswilligen HTML-Code in eine Webseite einfügt. Wenn ein Benutzer die Seite durchsucht, wird der im Web eingebettete HTML-Code ausgeführt, wodurch der besondere Zweck eines böswilligen Angriffs auf den Benutzer erreicht wird, beispielsweise der Erhalt des Cookies des Benutzers . Navigieren Sie zu bösartigen Websites, übertragen Sie Angriffe und mehr. Diese Sicherheitslücke ermöglicht es einem Angreifer, die Sitzung eines authentifizierten Benutzers zu kapern. Nach der Übernahme einer authentifizierten Sitzung verfügt der Virusersteller über alle Berechtigungen dieses autorisierten Benutzers. 3. Testschritt: Geben Sie den Javascript-Skriptcode in das Eingabefeld ein: al

XSS-Angriffe in PHP

May 23, 2023 am 09:10 AM

XSS-Angriffe in PHP

May 23, 2023 am 09:10 AM

In den letzten Jahren ist unser Leben mit der rasanten Entwicklung der Internet-Informationstechnologie zunehmend untrennbar mit dem Internet verbunden. Die Interaktion zwischen dem Netzwerk und unserem täglichen Leben ist untrennbar mit einer großen Menge an Code-Schreiben, -Übertragung und -Verarbeitung verbunden. Und diese Codes brauchen uns, um ihre Sicherheit zu schützen, sonst werden sie von böswilligen Angreifern für verschiedene Angriffe genutzt. Einer dieser Angriffe ist der XSS-Angriff. In diesem Artikel konzentrieren wir uns auf XSS-Angriffe in PHP und geben entsprechende Abwehrmethoden an. 1. Überblick über XSS-Angriffe XSS-Angriffe, auch bekannt als Cross-Site-Scripting-Angriffe, sind in der Regel

Ein Leitfaden für Anfänger zu PHP: Cross-Site-Scripting-Angriffe (XSS)

May 21, 2023 am 10:51 AM

Ein Leitfaden für Anfänger zu PHP: Cross-Site-Scripting-Angriffe (XSS)

May 21, 2023 am 10:51 AM

PHP ist eine beliebte serverseitige Programmiersprache, die zur Entwicklung dynamischer Webseiten und Webanwendungen verwendet wird. Aufgrund seiner weiten Verbreitung und seiner einfachen Erlernbarkeit wird es jedoch häufig zum Ziel von Hackern, um Websites zu kompromittieren. In diesem Artikel werden Cross-Site-Scripting-Angriffe (XSS) vorgestellt und einige vorbeugende Maßnahmen bereitgestellt. Was ist ein Cross-Site-Scripting-Angriff? Cross-Site-Scripting (XSS) ist ein Angriff, der Schwachstellen in Webanwendungen ausnutzt. Angreifer übernehmen die Kontrolle über Websites, indem sie bösartigen Code einschleusen und dann betrügerische Links an Benutzer senden oder bösartigen Code einfügen

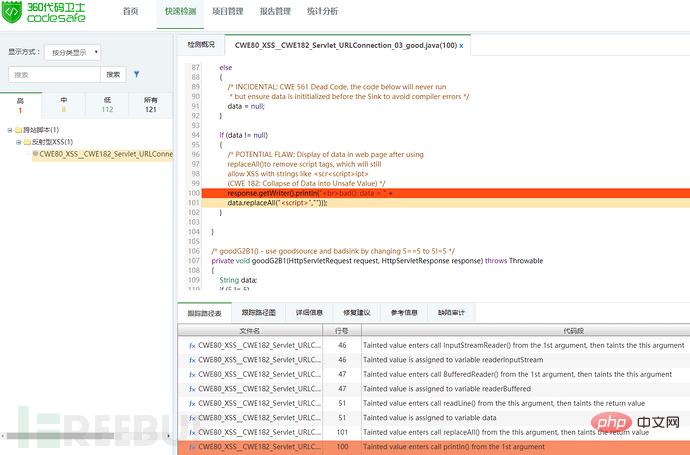

Abbildung 1: Beispiel für die Erkennung von reflektiertem XSS

Abbildung 1: Beispiel für die Erkennung von reflektiertem XSS

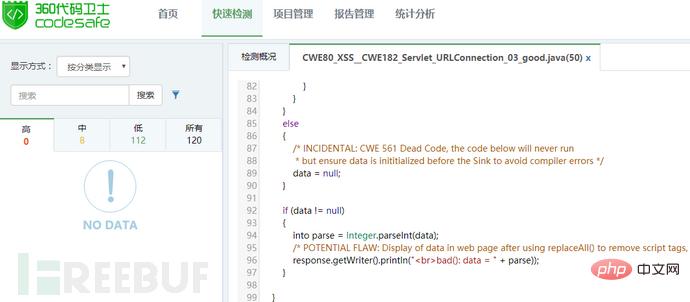

Verwenden Sie 360 Code Guard, um den reparierten Code zu erkennen, und Sie können sehen, dass kein „reflektierter XSS“-Fehler vorliegt. Wie in Abbildung 2 dargestellt:

Verwenden Sie 360 Code Guard, um den reparierten Code zu erkennen, und Sie können sehen, dass kein „reflektierter XSS“-Fehler vorliegt. Wie in Abbildung 2 dargestellt: