Betrieb und Instandhaltung

Betrieb und Instandhaltung

Sicherheit

Sicherheit

So führen Sie APT-Organisationsverfolgung und -Governance basierend auf einem Wissensgraphen durch

So führen Sie APT-Organisationsverfolgung und -Governance basierend auf einem Wissensgraphen durch

So führen Sie APT-Organisationsverfolgung und -Governance basierend auf einem Wissensgraphen durch

Advanced Persistent Threats (APTs) werden zunehmend zu einer großen Bedrohung im Cyberspace, die wichtige Vermögenswerte von Regierungen und Unternehmen nicht ignorieren darf. Da APT-Angriffe oft klare Angriffsabsichten haben und ihre Angriffsmethoden stark verborgen und latent sind, sind herkömmliche Netzwerkerkennungsmethoden normalerweise nicht in der Lage, sie effektiv zu erkennen. In den letzten Jahren haben Technologien zur Erkennung und Abwehr von APT-Angriffen nach und nach die Aufmerksamkeit von Regierungen und Netzwerksicherheitsforschern auf der ganzen Welt auf sich gezogen.

1. Forschung zur Governance von APT-Organisationen in entwickelten Ländern

1.1 Auf strategischer Ebene legen die Vereinigten Staaten Wert auf „America First“ und „Förderung des Friedens durch Stärke“

Die Trump-Administration hat nacheinander die veröffentlicht „National Security Strategy Report“, „Department of Defense Cyber Strategy“ und „National Cyber Strategy“ interpretieren Trumps „America First“-Strategie, betonen „Cyber-Abschreckung“ und „Friedensförderung durch Stärke“, betonen das Die Bedeutung der Cyber-Kriegsführung und die Integration von „Militär und Gewalt“ werden vor Diplomatie und Staatsangelegenheiten gestellt, wobei der Schutz der US-Infrastruktur betont wird, um den anhaltenden Wohlstand der Vereinigten Staaten sicherzustellen. Gleichzeitig wurde die Bedeutung künstlicher Intelligenz (KI) für das Wirtschaftswachstum betont.

1.2 Auf regulatorischer Ebene erlassen die Vereinigten Staaten Gesetze zur Verfolgung von APT-Organisationen

Am 5. September 2018 stimmte das US-Repräsentantenhaus für die Verabschiedung des „Cyber Deterrence and Response Act of 2018“ mit dem Ziel, dies zu verhindern und zukünftige staatlich geförderte Cyberangriffe gegen die Vereinigten Staaten zu sanktionieren, um die politische, wirtschaftliche und kritische Infrastruktur der USA vor Schaden zu schützen. Der Gesetzentwurf verpflichtet den Präsidenten der Vereinigten Staaten, eine Liste von APT-Organisationen (Advanced Persistent Threat) zu erstellen, diese im Bundesregister zu veröffentlichen und regelmäßig zu aktualisieren.

1.3 Auf der Angriffsebene entwickelt das US-Militär fortschrittliche Cyber-Warfare-Tools auf der Grundlage von Wissensgraphen.

Im September 2010 gab „*****“ bekannt, dass das Pentagon bestrebt ist, in Cyberkriegen Präventivschläge zu erzielen und Täuschungen zu erreichen. Verleugnung und Trennung, herabgestufte, zerstörte „5D“-Effekte. Die Erforschung des Angriffsniveaus der Cyber-Kriegsführung war schon immer ein Schwerpunkt der US-Regierung und ihrer angeschlossenen Forschungseinrichtungen. Den Modellen, die die Vereinigten Staaten in den letzten Jahren zur Cyber-Kriegsführung entwickelt haben, zufolge ist es wichtig, das Schlachtfeldnetzwerk mit einem Multi zu kartieren -Ebene Wissensgraph und Durchführung von Modellüberprüfungen in Kombination mit Bereichsübungen.

1.3.1 DARPAs Plan Basierend auf einer bewährten Universalkarte hilft es militärischen Netzwerkbetreibern, eine visuelle Methode zur Durchführung von Netzwerkeinbruchsaufgaben auf dem Schlachtfeld zu nutzen. PLAN Den Kombattanten werden der optimale Invasionspfad und der optimale Invasionsplan bereitgestellt.

1.3.2 MITREs CyGraph-Prototyp unterstützt den Netzwerkbetrieb

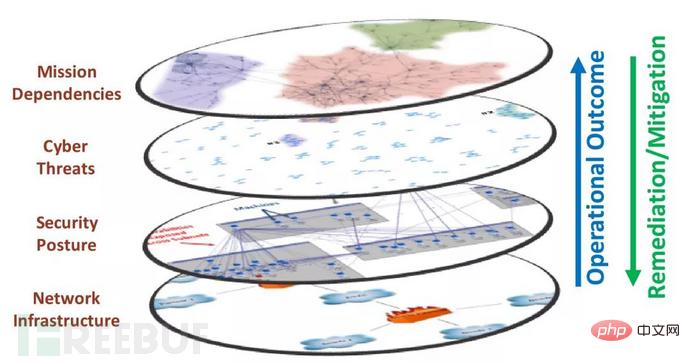

CyGraph ist MITREs Prototypsystem für die Graphmodellforschung. CyGraph verwendet eine hierarchische Diagrammstruktur, die vier Ebenen von Diagrammdaten umfasst: Netzwerkinfrastruktur, Sicherheitslage, Cyber-Bedrohungen und Missionsabhängigkeiten, um den Schutz wichtiger Ressourcen wie die Identifizierung von Angriffsflächen und das Verständnis von Angriffssituationen zu unterstützen.

Abbildung 1.1 Mehrschichtige Diagrammstruktur von CyGraph

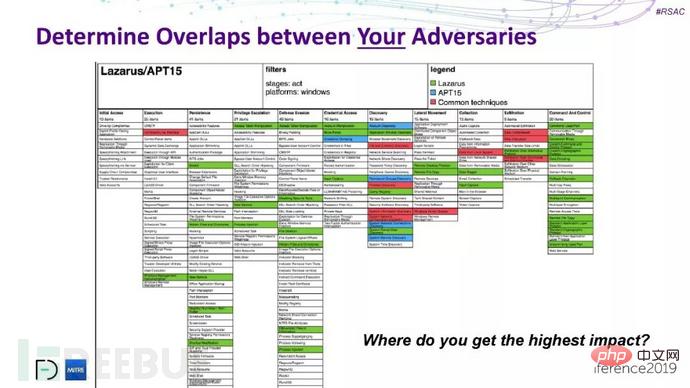

1.4 Auf Verteidigungsebene wird ein auf ATT&CK basierendes APT-Beschreibungssprachenmodell der neuen Generation entwickelt

ATT&CK ist ein Modell und eine Wissensbasis, die das Angriffsverhalten von widerspiegelt jeden Angriffslebenszyklus. ATT&CK nutzt eine Wissensdatenbank, um gegnerische Angriffsmethoden zu analysieren und bestehende Schutzsysteme zu bewerten. Sie kann auch mit dem Schießstand kombiniert werden, um Angriffssimulationstests und automatisierte Überprüfungen durchzuführen tatsächliche Auswirkungen von APT-Organisationen. 🔜 , indem Sie den APT-Wissensgraphen von oben nach unten erstellen.

2.1 Entitätsklassenkonstruktion basierend auf dem Bedrohungsprimitivmodell

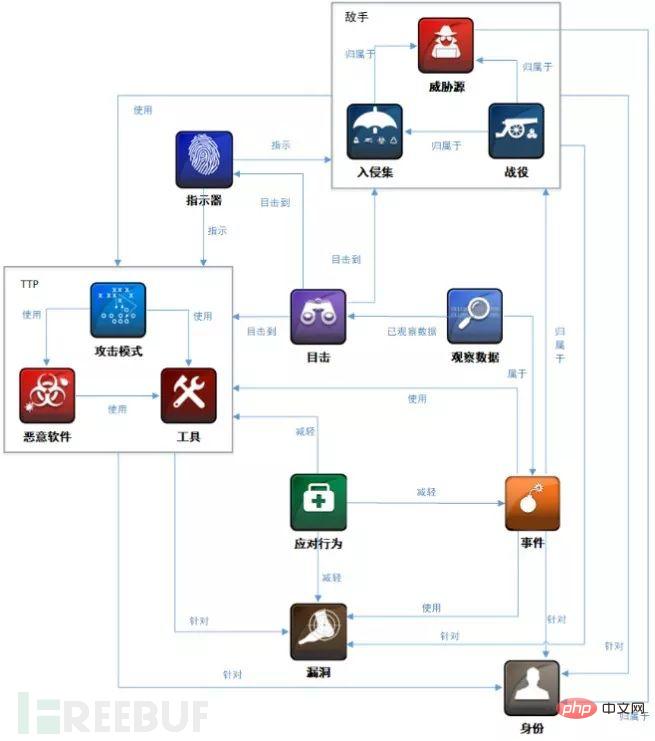

Die APT-Wissenstypdefinition bezieht sich auf verschiedene aktuelle Sicherheitsstandards und -spezifikationen, wie z. B. Common Attack Pattern Enumeration and Classification of Attack Mechanisms (CAPEC), Malware Attribute Enumeration and Characteristics (MAEC). ) und öffentliche Schwachstellen und Gefährdungen (CVE) usw. werden zwölf Wissenstypen entworfen: Angriffsmodus, Kampagne, Abwehrmaßnahmen, Identität, Bedrohungsindikator, Eindringungssatz, bösartiger Code, beobachtbare Entität, Bericht, Angreifer, Tools, Schwachstellen.

Die APT-Wissenstypdefinition bezieht sich auf verschiedene aktuelle Sicherheitsstandards und -spezifikationen, wie z. B. Common Attack Pattern Enumeration and Classification of Attack Mechanisms (CAPEC), Malware Attribute Enumeration and Characteristics (MAEC). ) und öffentliche Schwachstellen und Gefährdungen (CVE) usw. werden zwölf Wissenstypen entworfen: Angriffsmodus, Kampagne, Abwehrmaßnahmen, Identität, Bedrohungsindikator, Eindringungssatz, bösartiger Code, beobachtbare Entität, Bericht, Angreifer, Tools, Schwachstellen.

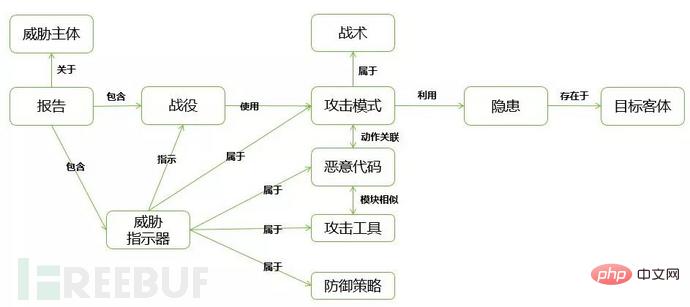

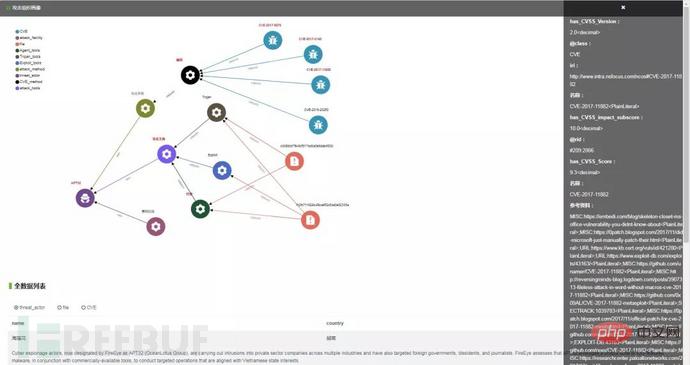

Die Wissenstypdefinition bildet nur die relevanten Informationen, die die Merkmale der APT-Organisation beschreiben, in isolierten Wissensknoten ab, und es besteht keine semantische Beziehung zwischen den Wissensknoten. Einerseits extrahiert das semantische Design Expertenwissen zu Schwachstellen, Schwachstellen, Vermögenswerten und Angriffsmechanismen, die in der US-amerikanischen National Vulnerability Database (NVD) enthalten sind. Zweitens bezieht es sich auf die sieben von STIX definierten Arten von Beziehungen STIX2.0-Objektbeziehungen sind in Abbildung 2.1 unten dargestellt. Abbildung 2.1 STIX2.0-Strukturdiagramm Fassen Sie die im APT-Bericht beteiligten semantischen Beziehungen mit mehreren Kategorien zusammen und fassen Sie sie zusammen. Einschließlich „Anweisungen“, „verwenden“, „gehören zu“ und anderen semantischen Beziehungen konstruieren Sie die Ontologiestruktur, wie in Abbildung 2.2 dargestellt. Nr. Dieser Artikel baut die APT-Wissensdatenbank von oben nach unten auf. Zunächst werden Informationsextraktions- und Ausrichtungsvorgänge durchgeführt. Basierend auf der APT-Wissensgraphontologie werden Wissenseinheiten und Attribute extrahiert, die sich auf das APT beziehen Organisation aus riesigen Daten und Wissensbeziehungen. Anschließend werden die Attributdisambiguierung und -fusion basierend auf den in der APT-Wissenssontologie definierten Wissensattributen durchgeführt und die APT-Wissensbasis ausgegeben. 2.4 Experimente und Anwendungen Abbildung 2.3 Übersicht über APT-Organisationen In Kombination mit der integrierten Knowledge-Graph-Ontologiestruktur verwenden wir die semantische Suche, um auf APT32 abzuzielen Angriffsorganisationen Das Porträt wurde aufgenommen, wie in den Abbildungen 2.4 und 2.5 dargestellt. #🎜🎜 ## 🎜🎜 ## 🎜🎜##🎜🎜 ## 🎜🎜#Abbildung 2.4 APT32 Diamond Model#🎜🎜 ## 🎜🎜 ## 🎜🎜##🎜🎜 ## 🎜🎜#Abbildung 2.5 APT 32 Porträt Die Profilinformationen umfassen die von der APT32-Organisation kontrollierte Infrastruktur, technische Mittel und Angriffstools. In Kombination mit dem Wissen über APT-Porträts wird durch Echtzeitüberwachung und Vergleich der APT-Organisationsmerkmale die organisatorische Relevanz von Ereignissen hervorgehoben und eine Echtzeitüberwachung und Statistik der Aktivitäten von APT-Organisationen erreicht. Basierend auf IDS- und Sandbox-Sondengeräten in einer bestimmten Umgebung, einer experimentellen Umgebung für Big-Data-Analysecluster, bestehend aus 4 Servern, kombiniert mit den durch das Wissensdiagramm bereitgestellten APT-Organisationsporträtmerkmalen, ab 2. Juni 2019 Es wurde festgestellt, dass im Zeitraum vom 9. Juni insgesamt 5 APT-Organisationen aktiv waren. Die Ergebnisse sind in Abbildung 2.6 dargestellt. Abbildung 2.6 APT-Organisationsverfolgung # 🎜🎜#1. Verbessern Sie die Formulierung von Richtlinien und Vorschriften im Zusammenhang mit APT-Angriffen. Derzeit hat die chinesische Regierung noch keine spezifischen Richtlinien und Vorschriften zur Reaktion auf APT-Angriffe erlassen, was der Förderung, Standardisierung und Steuerung der Analyse und Erkennung inländischer APT-Angriffe sehr abträglich ist. 2. Empfehlen Sie ein Forschungsökosystem des gemeinsamen Aufbaus, der gemeinsamen Forschung und des Teilens. Die Zusammenarbeit zwischen der chinesischen Regierung und Unternehmen muss weiter vertieft werden, um technische Lösungen und Modellstandards zu entwickeln, die auf Branchen- und nationaler Ebene übernommen werden können.

3. Gegenmaßnahmen und Vorschläge

3. Gegenmaßnahmen und Vorschläge

Das obige ist der detaillierte Inhalt vonSo führen Sie APT-Organisationsverfolgung und -Governance basierend auf einem Wissensgraphen durch. Für weitere Informationen folgen Sie bitte anderen verwandten Artikeln auf der PHP chinesischen Website!

Heiße KI -Werkzeuge

Undresser.AI Undress

KI-gestützte App zum Erstellen realistischer Aktfotos

AI Clothes Remover

Online-KI-Tool zum Entfernen von Kleidung aus Fotos.

Undress AI Tool

Ausziehbilder kostenlos

Clothoff.io

KI-Kleiderentferner

AI Hentai Generator

Erstellen Sie kostenlos Ai Hentai.

Heißer Artikel

Heiße Werkzeuge

Notepad++7.3.1

Einfach zu bedienender und kostenloser Code-Editor

SublimeText3 chinesische Version

Chinesische Version, sehr einfach zu bedienen

Senden Sie Studio 13.0.1

Leistungsstarke integrierte PHP-Entwicklungsumgebung

Dreamweaver CS6

Visuelle Webentwicklungstools

SublimeText3 Mac-Version

Codebearbeitungssoftware auf Gottesniveau (SublimeText3)

Heiße Themen

1382

1382

52

52

Beispielanalyse für die Verwendung von ZoomEye zur Erkennung von APT-Angriffen

May 27, 2023 pm 07:19 PM

Beispielanalyse für die Verwendung von ZoomEye zur Erkennung von APT-Angriffen

May 27, 2023 pm 07:19 PM

Die Online-Daten auf ZoomEye befinden sich im Überschreib- und Aktualisierungsmodus. Das heißt, wenn beim zweiten Scan keine Daten gescannt werden, werden die aktualisierten Daten nicht überschrieben. Die beim ersten Scan erhaltenen Daten auf ZoomEye bleiben erhalten Hier gibt es tatsächlich eine gute Szene in der Rückverfolgbarkeit dieser Art von böswilligen Angriffen: Die Download-Server, die von böswilligen Angriffen wie Botnet, APT und anderen Angriffen genutzt werden, werden in der Regel direkt deaktiviert und aufgegeben, nachdem sie entdeckt wurden. Natürlich werden einige gehackt Ziele, und sie sind auch sehr gewalttätig. Daher ist es wahrscheinlich, dass viele Angriffsseiten von ZoomEye online zwischengespeichert werden. Natürlich können Sie mit den in der ZoomEye-Verlaufs-API bereitgestellten Daten die Anzahl der Banner abfragen, die bei jedem Scan erhalten wurden, unabhängig davon, ob Sie ihn abdecken oder nicht.

Was ist der Unterschied zwischen den Linux-Paketverwaltungstools yum und apt?

May 30, 2023 am 09:53 AM

Was ist der Unterschied zwischen den Linux-Paketverwaltungstools yum und apt?

May 30, 2023 am 09:53 AM

Im Allgemeinen werden bekannte Linux-Systeme grundsätzlich in zwei Kategorien unterteilt: RedHat-Serie: Redhat, Centos, Fedora usw.; Debian-Serie: Debian, Ubuntu usw. yum (YellowdogUpdater, Modified) ist ein Shell-Front-End-Paketmanager in Fedora, RedHat und SUSE. apt (AdvancedPackagingTool) ist ein Shell-Front-End-Paketmanager in Debian und Ubuntu. Übersicht Im Allgemeinen werden die bekannten Linux-Systeme grundsätzlich in zwei Kategorien unterteilt: RedHat-Serie: Redhat, Cento

So analysieren Sie APT-Trojaner anhand des Threat-Intelligence-Cycle-Modells

May 14, 2023 pm 10:01 PM

So analysieren Sie APT-Trojaner anhand des Threat-Intelligence-Cycle-Modells

May 14, 2023 pm 10:01 PM

Über das Threat Intelligence Processing Cycle-Modell Der Begriff „Threat Intelligence Processing Cycle“ (F3EAD) stammt aus dem Militär. Es handelt sich um eine Methode zur Organisation von Ressourcen und zum Einsatz von Truppen, die von den Kommandeuren der US-Armee auf allen Ebenen der Hauptkampfwaffen entwickelt wurde. Das Network Emergency Response Center greift auf diese Methode zurück und verarbeitet Bedrohungsinformationen in den folgenden sechs Phasen: Verarbeitungszyklus für Bedrohungsinformationen Anwendung des F3EAD-Zyklusmodells für die Verarbeitung von Bedrohungsinformationen Schritt 1: Finden Sie das Datum eines bestimmten Monats und stellen Sie es auf der öffentlichen Seite des Partners bereit Cloud-Server Der Systemalarm „Onion“ fand ein mutmaßliches Trojaner-Programm, sodass das Notfallteam schnell mit dem Notfallreaktionsprozess begann: Stakeholder und andere versammelten die Gruppe mit einem Klick und riefen an. Das Opfersystem wird zur Untersuchung isoliert. Das Sicherheitssystem und die Auditprotokolle werden zur Rückverfolgbarkeitsanalyse exportiert. Vorbereitung der Geschäftssystemarchitektur und codebezogener Informationen zur Analyse von Einbruchsverletzungen und Opfern

Tutorial zur Installation von PHP8 auf dem Deepin-System.

Feb 19, 2024 am 10:50 AM

Tutorial zur Installation von PHP8 auf dem Deepin-System.

Feb 19, 2024 am 10:50 AM

Um PHP8 auf dem Deepin-System zu installieren, können Sie die folgenden Schritte ausführen: Aktualisieren Sie das System: Öffnen Sie ein Terminal und führen Sie den folgenden Befehl aus, um die Systempakete zu aktualisieren: sudoaptupdatesudoaptupgrade Ondřej SurýPPA-Quelle hinzufügen: PHP8 kann über die Ondřej SurýPPA-Quelle installiert werden. Führen Sie den folgenden Befehl aus, um die Quelle hinzuzufügen: sudoaptinstallsoftware-properties-commonsudoadd-apt-repositoryppa:ondrej/php Aktualisieren Sie die Paketliste: Führen Sie den folgenden Befehl aus, um die Paketliste zu aktualisieren, um PHP in die PPA-Quelle zu erhalten

Wie ändere ich die apt-get-Update-Quelle von Ubuntu?

Jan 05, 2024 pm 03:40 PM

Wie ändere ich die apt-get-Update-Quelle von Ubuntu?

Jan 05, 2024 pm 03:40 PM

Ändern Sie die apt-get-Quelle von Ubuntu manuell. 1. Verwenden Sie das SSH-Tool, um eine Verbindung zu Ubuntu herzustellen (ich verwende xshell). 2. Geben Sie cd/etc/apt/3 in die Befehlszeile ein und sichern Sie die Datei „source.list“ in diesem Verzeichnis (Sie müssen sudo-Berechtigungen haben), dann gibt es eine Datei „source.list.bak“ 4. Löschen Sie den Inhalt der Datei „source.list“ (Hinweis: Er kann nach dem Löschen nicht wiederhergestellt werden, daher müssen Sie den vorherigen Schritt ausführen, um die Datei zu sichern Verwenden Sie zu diesem Zeitpunkt sudo, um anzuzeigen, dass die Berechtigungen nicht ausreichen. Wechseln Sie direkt zum Root-Benutzer und führen Sie diesen Befehl aus. 5. Öffnen Sie source.list mit der Taste i, und fügen Sie die Datei ein Geben Sie die zu ändernde Quelladresse ein und drücken Sie dann

Tutorial zum Kompilieren und Installieren von Docker auf dem Ubuntu 18.04-System.

Feb 19, 2024 pm 02:03 PM

Tutorial zum Kompilieren und Installieren von Docker auf dem Ubuntu 18.04-System.

Feb 19, 2024 pm 02:03 PM

Das Folgende ist ein Tutorial zum Kompilieren und Installieren von Docker auf dem Ubuntu18.04-System: Deinstallieren Sie die alte Version von Docker (falls bereits installiert): sudoaptremovedockerdocker-enginedocker.iocontainerdrunc Systempakete aktualisieren: sudoaptupdatesudoaptupgrade Docker-Abhängigkeiten installieren: sudoaptinstallapt-transport-httpsca-certificatescurlsoftware- Properties-commonOffizieller Docker-GPG-Schlüssel hinzufügen: curl-

Tutorial zum Kompilieren und Installieren von MySQL5.7 auf dem Ubuntu 20.04-System.

Feb 19, 2024 pm 04:57 PM

Tutorial zum Kompilieren und Installieren von MySQL5.7 auf dem Ubuntu 20.04-System.

Feb 19, 2024 pm 04:57 PM

MySQL 5.7 kann über das offizielle MySQL APT-Repository installiert werden. Im Folgenden sind die Schritte aufgeführt, um MySQL5.7 über das offizielle APT-Repository auf dem Ubuntu20.04-System zu installieren: Fügen Sie das MySQLAPT-Repository hinzu: wgethttps://dev.mysql.com/get/mysql-apt-config_0.8.17-1_all.debsudodpkg- imysql -apt-config_0.8.17-1_all.deb Während des Installationsvorgangs sehen Sie eine Konfigurationsoberfläche. Wählen Sie die MySQLServer-Version 5.7 aus und schließen Sie dann die Konfiguration ab. Paketliste aktualisieren: sud

Ich kann Yum und Installationsmethode im Ubuntu-System nicht finden!

Mar 02, 2024 pm 01:07 PM

Ich kann Yum und Installationsmethode im Ubuntu-System nicht finden!

Mar 02, 2024 pm 01:07 PM

yum ist der Paketmanager in den Distributionen der RedHat-Serie (wie RHEL und CentOS), während Ubuntu einen anderen Paketmanager namens apt (AdvancedPackageTool) verwendet. In Ubuntu-Systemen können Sie den Befehl apt zum Verwalten von Softwarepaketen verwenden. Im Folgenden sind die grundlegenden Schritte zum Installieren von Paketen im Ubuntu-System aufgeführt: Paketindex aktualisieren Bevor Sie einen Installationsvorgang durchführen, führen Sie zunächst den folgenden Befehl aus, um den Paketindex zu aktualisieren: sudoaptupdate Installieren eines Pakets Verwenden Sie den folgenden Befehl, um ein bestimmtes Paket zu installieren: sudoaptinstallpackage_name wird „Paketname&“ #822