So verwenden Sie Wireshark einfach

Die ideale Zugangsumgebung für Wireshark ist ein Hub, aber es gibt im Grunde keine reinen Hubs auf dem Markt. Bei den meisten sogenannten Hubs auf dem Markt handelt es sich um kleine Switches. Wie wir alle wissen, wird der Datenverkehr des Switch-Routers an den Zielport gesendet, dh der Zielport empfängt nur an sich selbst gesendete Datenpakete, während der Hub Broadcast-Datenpakete an alle Ports in der gesamten Broadcast-Domäne sendet Daher ist die Paketerfassung auf dem Hub ideal.

Wireshark kann beim Erfassen von Paketen eine Filterung verwenden und nur die Datenpakete erfassen, die Sie erfassen möchten. Sie können auch keine Filterung festlegen und dann werden alle Datenpakete im Netzwerk erfasst. In den von Wireshark erfassten Datenpaketen werden Datenpakete verschiedener Protokolle in unterschiedlichen Farben hervorgehoben, und die für jedes Protokoll angezeigte Farbe kann manuell geändert werden, indem in der Ansicht des Hauptmenüs Farbregeln ausgewählt werden.

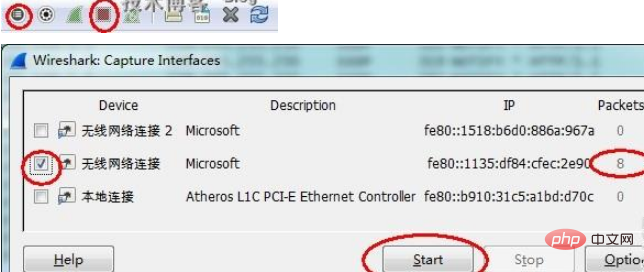

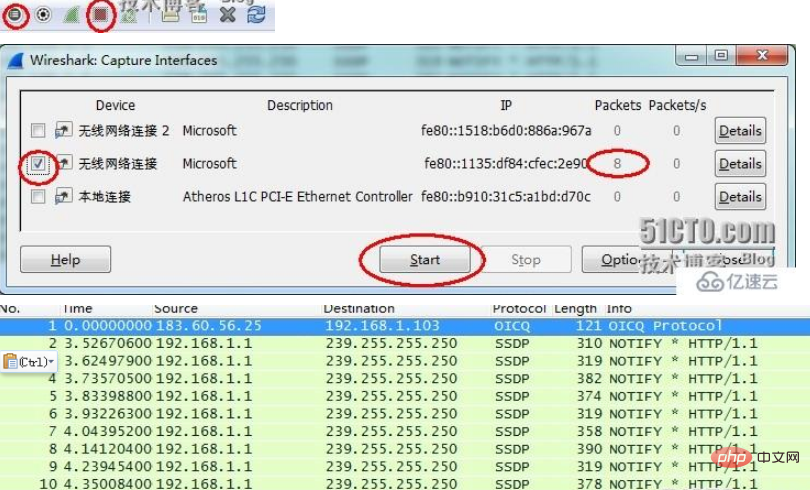

Nachdem Sie Wireshark geöffnet haben, wählen Sie im Hauptmenü die Schnittstelle in Capture aus (oder wählen Sie das erste Symbol unter den Symbolen im Hauptmenü aus), wählen Sie im Popup-Dialogfeld eine aktivere Netzwerkverbindung (Netzwerkkarte) aus und wählen Sie schließlich aus Fang einfach an. Wenn Sie die Erfassung von Paketen beenden möchten, müssen Sie nur die Stopp-Option in der Erfassung oder das Stopp-Symbol im Hauptmenü auswählen. Anschließend können die erfassten Datenpakete analysiert werden.

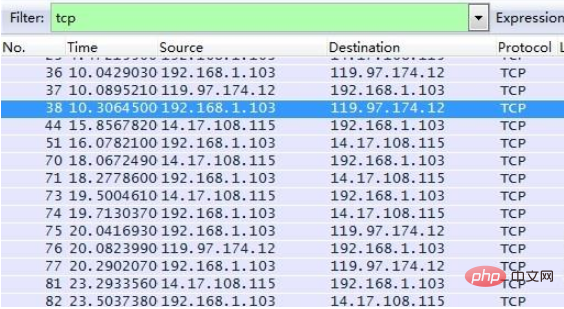

Wenn Sie nur eine oder zwei Arten von Datenpaketen anzeigen müssen, können Sie die erfassten Datenpakete filtern, was die Anzeige von Datenpaketen eines bestimmten Protokolls sehr bequem macht. Geben Sie beispielsweise tcp in das Eingabefeld von filter: ein, dann wird in den erfassten Datenpaketen nur das TCP-Protokoll angezeigt.

Schließlich können wir auch die Ergebnisse der erfassten Pakete speichern, sodass wir die Ergebnisse der Paketerfassung beim nächsten Mal erneut überprüfen können.

(Der Wireshark, den ich verwende, ist 1.10.5)

Das obige ist der detaillierte Inhalt vonSo verwenden Sie Wireshark einfach. Für weitere Informationen folgen Sie bitte anderen verwandten Artikeln auf der PHP chinesischen Website!

Heiße KI -Werkzeuge

Undresser.AI Undress

KI-gestützte App zum Erstellen realistischer Aktfotos

AI Clothes Remover

Online-KI-Tool zum Entfernen von Kleidung aus Fotos.

Undress AI Tool

Ausziehbilder kostenlos

Clothoff.io

KI-Kleiderentferner

AI Hentai Generator

Erstellen Sie kostenlos Ai Hentai.

Heißer Artikel

Heiße Werkzeuge

Notepad++7.3.1

Einfach zu bedienender und kostenloser Code-Editor

SublimeText3 chinesische Version

Chinesische Version, sehr einfach zu bedienen

Senden Sie Studio 13.0.1

Leistungsstarke integrierte PHP-Entwicklungsumgebung

Dreamweaver CS6

Visuelle Webentwicklungstools

SublimeText3 Mac-Version

Codebearbeitungssoftware auf Gottesniveau (SublimeText3)

Heiße Themen

Zu welcher Kategorie gehört das System zur Prüfung des Betriebs- und Wartungssicherheits -Sicherheitsabrechts?

Mar 05, 2025 pm 03:59 PM

Zu welcher Kategorie gehört das System zur Prüfung des Betriebs- und Wartungssicherheits -Sicherheitsabrechts?

Mar 05, 2025 pm 03:59 PM

Dieser Artikel untersucht die Beschaffung der Operational Security Audit System. Es werden typische Kategorien (Hardware, Software, Dienste), Budgetzuweisung (CAPEX, OPEX, Projekt, Schulung, Notfall) und geeignete staatliche Vertragsfahrzeuge (GSA SCH) beschrieben

Was sind die Arbeitssicherheitsverantwortung des Betriebs- und Wartungspersonals?

Mar 05, 2025 pm 03:51 PM

Was sind die Arbeitssicherheitsverantwortung des Betriebs- und Wartungspersonals?

Mar 05, 2025 pm 03:51 PM

Dieser Artikel beschreibt die entscheidenden Sicherheitsverantwortung für DevOps -Ingenieure, Systemadministratoren, IT -Betriebspersonal und Wartungspersonal. Es betont die Integration der Sicherheit in alle Phasen des SDLC (DevOps) und implementiert robusten Zugriff C.

Was macht der Betriebs- und Wartungssicherheitsingenieur?

Mar 05, 2025 pm 04:00 PM

Was macht der Betriebs- und Wartungssicherheitsingenieur?

Mar 05, 2025 pm 04:00 PM

In diesem Artikel werden die Rollen und erforderlichen Fähigkeiten von DevOps, Sicherheit und IT -Betriebsingenieuren untersucht. Es beschreibt die täglichen Aufgaben, Karrierewege und die notwendigen technischen und weichen Fähigkeiten für jeden und unterstreichen die zunehmende Bedeutung der Automatisierung, C.

Der Unterschied zwischen Betriebs- und Wartungssicherheitsprüfungssystem und Netzwerksicherheitsprüfungssystem

Mar 05, 2025 pm 04:02 PM

Der Unterschied zwischen Betriebs- und Wartungssicherheitsprüfungssystem und Netzwerksicherheitsprüfungssystem

Mar 05, 2025 pm 04:02 PM

Dieser Artikel kontrastiert Operations Security (OPSEC) und NETSC (NetSec -Prüfungssysteme). OPSEC konzentriert sich auf interne Prozesse, Datenzugriff und Mitarbeiterverhalten, während Netsec auf Netzwerkinfrastruktur und Kommunikationssicherheit konzentriert. Schlüssel

Was ist Betriebs- und Wartungssicherheit?

Mar 05, 2025 pm 03:54 PM

Was ist Betriebs- und Wartungssicherheit?

Mar 05, 2025 pm 03:54 PM

In diesem Artikel werden DevSecops untersucht und die Sicherheit in den Lebenszyklus der Softwareentwicklung integriert. Es beschreibt die vielfältige Rolle eines DevOps -Sicherheitsingenieurs, das Sicherheitsarchitektur, Automatisierung, Sicherheitsmanagement und Vorfallreaktion umfasst

Was ist die Aussicht auf Sicherheitsbetriebs- und Wartungspersonal?

Mar 05, 2025 pm 03:52 PM

Was ist die Aussicht auf Sicherheitsbetriebs- und Wartungspersonal?

Mar 05, 2025 pm 03:52 PM

Dieser Artikel untersucht wesentliche Fähigkeiten für eine erfolgreiche Karriere als Sicherheitsoperationen. Es zeigt die Notwendigkeit von technischem Know -how (Netzwerksicherheit, Siem, Cloud -Plattformen), analytische Fähigkeiten (Datenanalyse, Bedrohungsintelligenz) und Soft Skills (CO)

Was ist Betriebs- und Wartungssicherheit?

Mar 05, 2025 pm 03:58 PM

Was ist Betriebs- und Wartungssicherheit?

Mar 05, 2025 pm 03:58 PM

DevOps verbessert die operative Sicherheit, indem sie Sicherheitskontrollen in CI/CD -Pipelines automatisieren, die Infrastruktur als Code für eine verbesserte Kontrolle nutzen und die Zusammenarbeit zwischen Entwicklungs- und Sicherheitsteams fördern. Dieser Ansatz beschleunigt Schwachstellen

Hauptarbeit für Betriebs- und Wartungssicherheit

Mar 05, 2025 pm 03:53 PM

Hauptarbeit für Betriebs- und Wartungssicherheit

Mar 05, 2025 pm 03:53 PM

In diesem Artikel wird die Sicherheit in Betrieb und Wartung (O & M) beschrieben, wobei das Verwundbarkeitsmanagement, die Zugriffskontrolle, die Sicherheitsüberwachung, der Datenschutz und die physische Sicherheit hervorgehoben werden. Wichtige Verantwortlichkeiten und Minderungsstrategien, einschließlich Proacti