Betrieb und Instandhaltung

Betrieb und Instandhaltung

Sicherheit

Sicherheit

So reproduzieren Sie die SSRF-Sicherheitslücke in Weblogic

So reproduzieren Sie die SSRF-Sicherheitslücke in Weblogic

So reproduzieren Sie die SSRF-Sicherheitslücke in Weblogic

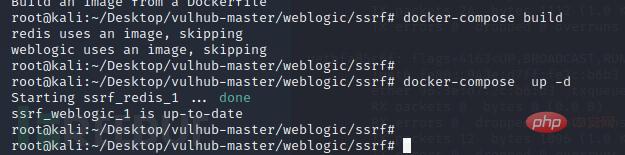

1. Verwenden Sie Docker, um eine Umgebung zu erstellen. #🏜

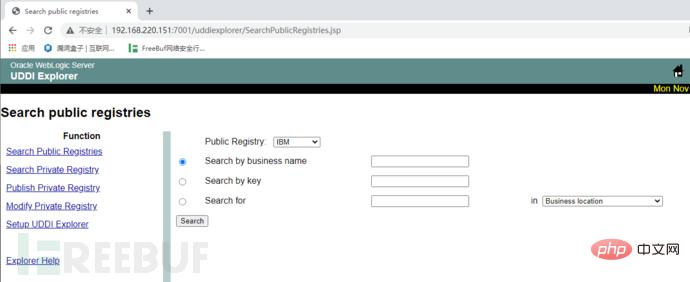

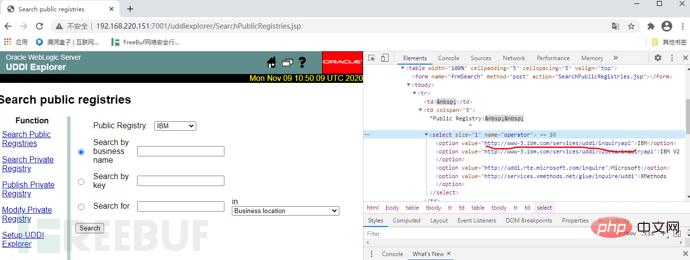

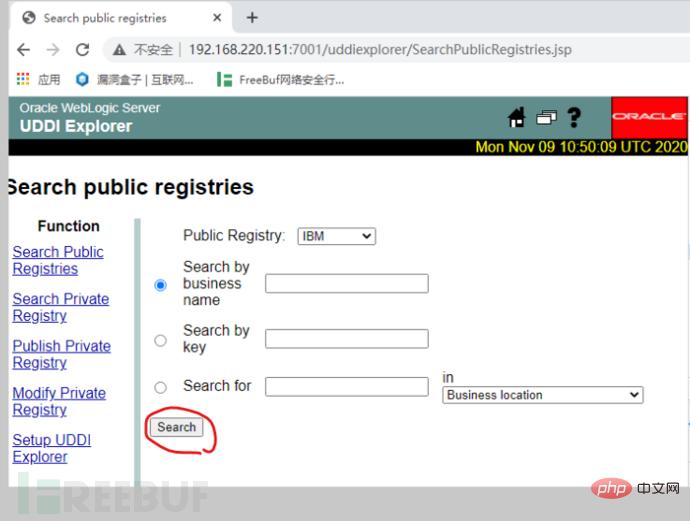

2. Schauen Sie sich diesen Ort von IBM an, um

2. Schauen Sie sich diesen Ort von IBM an, um

Entdecken zu sehen Es handelt sich um eine Verbindung, daher kann es sein, dass SSRF

3 Verwenden Sie die Burp-Suite, um Pakete zu erfassen, und klicken Sie auf Suchen

# 🎜🎜 #

4. Ändern Sie die Verbindung der Operatorparameter

5. Zugriffsergebnis

#🎜🎜 #Kein Zugriff Der vorhandene Port gibt keine Verbindung über HTTP zurück

Der Zugriff auf den vorhandenen Port gibt den Statuscode zurück

Der Zugriff auf den vorhandenen Port gibt den Statuscode zurück

#🎜🎜 ##🎜 🎜#

Besuchen Sie das IntranetDas obige ist der detaillierte Inhalt vonSo reproduzieren Sie die SSRF-Sicherheitslücke in Weblogic. Für weitere Informationen folgen Sie bitte anderen verwandten Artikeln auf der PHP chinesischen Website!

Heiße KI -Werkzeuge

Undresser.AI Undress

KI-gestützte App zum Erstellen realistischer Aktfotos

AI Clothes Remover

Online-KI-Tool zum Entfernen von Kleidung aus Fotos.

Undress AI Tool

Ausziehbilder kostenlos

Clothoff.io

KI-Kleiderentferner

AI Hentai Generator

Erstellen Sie kostenlos Ai Hentai.

Heißer Artikel

Heiße Werkzeuge

Notepad++7.3.1

Einfach zu bedienender und kostenloser Code-Editor

SublimeText3 chinesische Version

Chinesische Version, sehr einfach zu bedienen

Senden Sie Studio 13.0.1

Leistungsstarke integrierte PHP-Entwicklungsumgebung

Dreamweaver CS6

Visuelle Webentwicklungstools

SublimeText3 Mac-Version

Codebearbeitungssoftware auf Gottesniveau (SublimeText3)

Heiße Themen

1384

1384

52

52

Vergleichen und unterscheiden Sie die Funktionen von WebLogic und Tomcat

Dec 28, 2023 am 11:41 AM

Vergleichen und unterscheiden Sie die Funktionen von WebLogic und Tomcat

Dec 28, 2023 am 11:41 AM

WebLogic und Tomcat sind zwei häufig verwendete Java-Anwendungsserver. Sie weisen einige Unterschiede in Funktionen und Merkmalen auf. In diesem Artikel werden den Lesern die wichtigsten Funktionsvergleiche und Unterschiede zwischen WebLogic und Tomcat vorgestellt. WebLogic ist ein Java-Anwendungsserver, der von der Oracle Corporation entwickelt und verwaltet wird. Als vollständiger JavaEE-Anwendungsserver (Java Enterprise Edition) bietet er umfangreiche Funktionen und hohe Zuverlässigkeit. Netz

Welche Weblogic-Angriffstechniken gibt es?

May 16, 2023 am 11:16 AM

Welche Weblogic-Angriffstechniken gibt es?

May 16, 2023 am 11:16 AM

Einleitung: Weblogic-Server zeichnen sich durch große und komplexe Architekturen aus, die für Blue-Teams im Allgemeinen schwer zu verteidigen sind und meist im externen Netzwerk eingesetzt werden. Darüber hinaus sind die Angriffskosten von Weblogic relativ gering. Solange eine Sicherheitslücke besteht, können Sie im Allgemeinen direkt die Root-Berechtigungen des Zielservers erhalten. Während der Angriffs- und Verteidigungsübungen konzentrierten sich alle großen Angriffsteams und Verteidiger darauf. Natürlich gibt es mehr oder weniger Probleme mit verschiedenen Exploit-Programmen, die derzeit im Internet verfügbar sind, einschließlich meiner eigenen Tools. Deshalb habe ich kürzlich auf Wunsch eines Freundes einige Angriffsmethoden und „perfekte“ Verwendungsmöglichkeiten herausgefunden. Das rote Team kann damit seine eigenen Tools verbessern und das blaue Team kann damit Rückverfolgbarkeitsberichte schreiben. 1. Erkennen Sie, ob Weblogic Schwachstellen aufweist. Unter den derzeit im Internet veröffentlichten Informationen gibt es keine bessere Möglichkeit, um festzustellen, ob Weblogic Schwachstellen aufweist.

Skalierbarkeit und Unterschiede zwischen WebLogic und Tomcat

Dec 28, 2023 am 09:38 AM

Skalierbarkeit und Unterschiede zwischen WebLogic und Tomcat

Dec 28, 2023 am 09:38 AM

WebLogic und Tomcat sind zwei häufig verwendete Java-Anwendungsserver. Sie weisen einige Unterschiede in der Skalierbarkeit und Funktionalität auf. In diesem Artikel wird die Skalierbarkeit dieser beiden Server analysiert und die Unterschiede zwischen ihnen verglichen. Werfen wir zunächst einen Blick auf die Skalierbarkeit von WebLogic. WebLogic ist ein hoch skalierbarer Java-Anwendungsserver, der von Oracle entwickelt wurde. Es bietet viele erweiterte Funktionen, einschließlich Transaktionsverwaltung, JDBC-Verbindungspooling, verteiltes Caching usw. WebLogic-Unterstützung

So lösen Sie JAR-Paketkonflikte bei der Bereitstellung von Springboot für Weblogic

May 11, 2023 pm 05:10 PM

So lösen Sie JAR-Paketkonflikte bei der Bereitstellung von Springboot für Weblogic

May 11, 2023 pm 05:10 PM

Hintergrund: In einem bestimmten Projekt musste der Kunde die vorhandene Weblogik verwenden, um das entwickelte Springboot bereitzustellen. Daher wurden einige Konfigurationsanpassungen an Springboot vorgenommen, darunter hauptsächlich das Entfernen der Tomcat-Abhängigkeit und das Hinzufügen der Startup-Klassenverarbeitung. Meistens klappt das reibungslos, tatsächlich gibt es aber immer ein paar kleinere Probleme. Frage 1: Wenn das Paket für Weblogic freigegeben und gestartet wird, wird der in der folgenden Abbildung gezeigte Fehler angezeigt: Anhand des Ausnahmeinhalts kann leicht beurteilt werden, dass es sich um einen Fehler handelt, der durch einen JAR-Paketkonflikt verursacht wird. Nach dem Auffinden verfügt Weblogic über ein Verzeichnis wls12213\oracle_common\modules\thirdparty, in dem einige Standard-JAR-Pakete von Drittanbietern gespeichert sind.

So reproduzieren Sie die SSRF-Sicherheitslücke in Weblogic

May 14, 2023 pm 08:04 PM

So reproduzieren Sie die SSRF-Sicherheitslücke in Weblogic

May 14, 2023 pm 08:04 PM

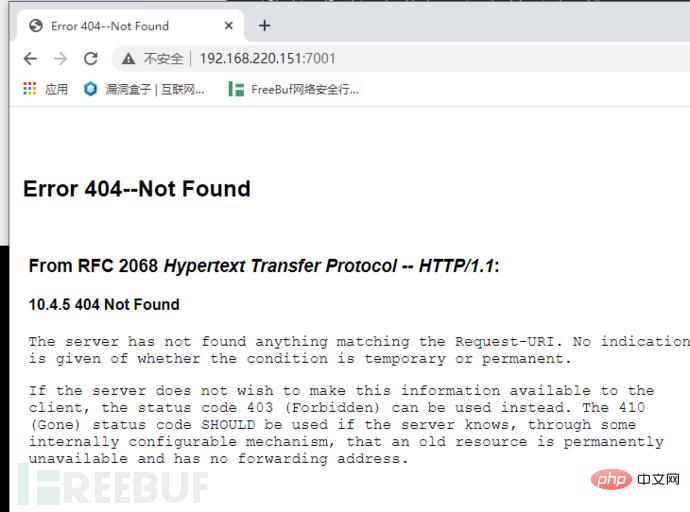

1. Verwenden Sie Docker, um eine Umgebung zu erstellen. Tutorial zur Docker-Installation und zum Erstellen einer Umgebung: https://www.freebuf.com/sectool/252257.html Zugriff auf Port 7001 2. Schritte zur Reproduktion der Schwachstelle 1. Schwachstellenseite/uddiexplorer/SearchPublicRegistries.jsp 2 . Überprüfen Sie IBM und stellen Sie fest, dass es sich um eine Verbindung handelt. 3. Verwenden Sie burpsuite, um Pakete zu erfassen, und klicken Sie auf „Suchen“. 5. Zugriff auf einen nicht vorhandenen Port Es konnte keine Verbindung über HTTP hergestellt werden.

Was sind die Unterschiede zwischen Weblogic und Tomcat?

Dec 27, 2023 pm 03:49 PM

Was sind die Unterschiede zwischen Weblogic und Tomcat?

Dec 27, 2023 pm 03:49 PM

Der Unterschied zwischen Weblogic und Tomcat: 3. Leistung; ,Zuverlässigkeit. Detaillierte Einführung: 1. Funktionen: Weblogic verfügt über leistungsstarke Funktionen, einschließlich Transaktionsverwaltung, Nachrichtenwarteschlange, Datenbankverbindungsverarbeitung usw., und unterstützt auch Java-Technologiestandards wie EJB und JMS, während Tomcat sich hauptsächlich auf die Implementierung von Servlet- und JSP-Technologien konzentriert , usw.

Beispielanalyse der serverseitigen Anforderungsfälschung SSRF in Redis

May 30, 2023 am 09:18 AM

Beispielanalyse der serverseitigen Anforderungsfälschung SSRF in Redis

May 30, 2023 am 09:18 AM

SSRF, also serverseitige Anforderungsfälschung. Wenn der Server Ressourcen anfordern muss, können die angeforderten Ressourcen, Protokolle, Pfade usw. vom Benutzer gesteuert werden. Dies kann SSRF-Angriffe verursachen. Dieser Artikel konzentriert sich auf den SSRF-Angriff auf den Redis-Dienst über das Gopher-Protokoll und dann auf Getshell. Gopher-Protokollformat Lassen Sie uns zunächst verstehen, was das Gopher-Protokoll ist und wie das Format aussieht: gopher://://_ gefolgt vom TCP-Datenstrom. Wenn wir den Angriff auf Redis testen, können wir den mit Linux gelieferten Curl verwenden zum Testen. Wenn Sie Centos verwenden, ist es am besten, Centos' Selinux auszuschalten, um den Erfolg des Experiments sicherzustellen. Schalten Sie selinux:setenfor aus

Angriff und Verteidigung der SSRF in Go

Jul 24, 2023 pm 02:05 PM

Angriff und Verteidigung der SSRF in Go

Jul 24, 2023 pm 02:05 PM

Die vollständige englische Schreibweise von SSRF lautet Server Side Request Forgery, was als serverseitige Anforderungsfälschung übersetzt wird. Wenn es dem Angreifer nicht gelingt, Serverberechtigungen zu erhalten, nutzt er die Serverschwachstelle aus, um eine konstruierte Anfrage als Server an das Intranet zu senden, in dem sich der Server befindet.