Technologie-Peripheriegeräte

Technologie-Peripheriegeräte

KI

KI

Einige Leute nutzten virtuelle Maschinen, andere führten direkte Telefonanrufe und sechs Betrüger kamen unversehrt davon! Ist die Online-Überwachungssoftware nur Dekoration?

Einige Leute nutzten virtuelle Maschinen, andere führten direkte Telefonanrufe und sechs Betrüger kamen unversehrt davon! Ist die Online-Überwachungssoftware nur Dekoration?

Einige Leute nutzten virtuelle Maschinen, andere führten direkte Telefonanrufe und sechs Betrüger kamen unversehrt davon! Ist die Online-Überwachungssoftware nur Dekoration?

Produziert von Big Data Digest

Autor: Caleb

Wenn es um Betrug geht, kann man sagen, dass es sich um ein typisches Beispiel für jemanden handelt, der über ein hohes Maß an Wissen und ein hohes Maß an Magie verfügt.

Der Film „The Gunslinger“ aus dem Jahr 2017 zeigte eine neue Variante des scheinbar „üblichen“ Betrugsverhaltens von Studenten. Einige Internetnutzer sagten sogar: „Betrug ist das Thema der Studentenzeit.“

Früher von vielen Faktoren wie der Epidemie betroffen, mussten auch Online-Prüfungen auf der ganzen Welt zwangsweise auf die Tagesordnung gesetzt werden, dicht gefolgt von verschiedenen Anti-Cheating-Maßnahmen.

Aber spielen diese Anti-Cheat-Software nach all der Zeit wirklich die Rolle, die sie sollten?

Eine kürzlich durchgeführte Untersuchung ergab, dass Proctorio, die von Schulen auf der ganzen Welt verwendete Anti-Cheating-Software, Betrüger in der Umgebung nicht effektiv erkennt, obwohl sie angeblich ein sehr hohes Maß an Vertrauen darin haben.

Research Paper: https://ris.utwente.nl/ws/portalfiles/portal/275927505/3e2a9e5b2fad237a3d35f36fa2c5f4452f2.pdf

a -Forscher aus der Universität von zwei Jahren Software ist wie die Einnahme eines Placebos: Sie hat eine positive Wirkung, nicht weil sie funktioniert, sondern weil die Leute glauben, dass sie funktioniert oder dass sie funktionieren könnte.

Wie unzuverlässig ist Proctorio?

Davor müssen wir Proctorio noch verstehen.

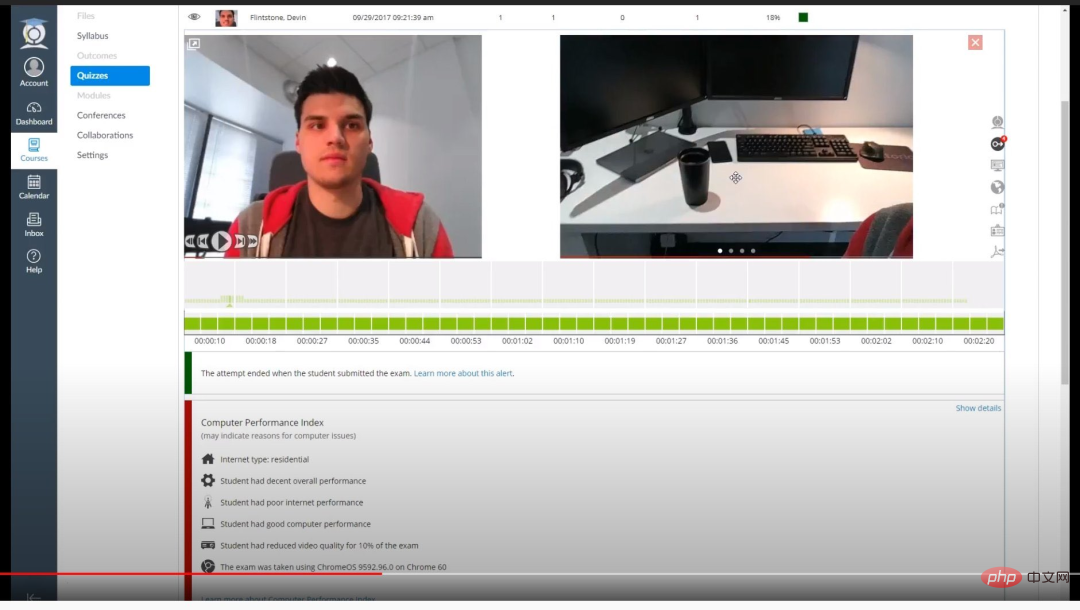

Als KI-System muss man zugeben, dass Proctorio die personellen Ressourcen der Aufsichtspersonen freisetzt. Stattdessen nutzt es hauptsächlich Software, um Schüler zu überwachen und verdächtiges Verhalten während der Prüfung zu erkennen.

Dazu müssen Schüler eine Browsererweiterung oder eine App auf ihren Computern installieren, um die Augenbewegungen und Körpersprache der Schüler besser verfolgen zu können. Studierende müssen außerdem ihr Studierendenfoto und ihren Personalausweis hochladen, damit das System die Gesichtserkennung besser durchführen kann.

Andererseits zeichnet Proctorio hauptsächlich Video- und Audioclips von den Computern der Schüler auf, erfasst die Tastatureingaben der Schüler, zeichnet Computerbildschirmdaten auf, markiert, wenn Schüler ihre Köpfe, Augen oder Körper bewegen, und greift darauf zu, wenn sie Prüfungen ablegen klassifiziert und so weiter für die Aufsicht.

Im April 2021 wurde diese Forschung erstmals auf der 13. Internationalen Konferenz für computergestützte Bildung vorgestellt, um zu beweisen, ob die Software wirksam ist.

Zu diesem Zweck fanden die Forscher 30 studentische Freiwillige eines Informatikkurses an der Universität und ließen sechs von ihnen bei einer von Proctorio beaufsichtigten Prüfung schummeln, und fünf anderen wurde gesagt, sie sollten nicht schummeln, sondern sich verdächtig verhalten, und der Rest nahm die Prüfung ab Prüfung ehrlich.

Was das Betrügen angeht, gaben die Forscher den Schülern dieses Recht zurück, sodass sie entscheiden konnten, wie sie das System am besten betrügen können.

Den Ergebnissen nach zu urteilen ist Proctorio nicht sehr gut darin, Betrüger zu erkennen, und das System hat keinen Betrüger als Betrüger gekennzeichnet.

Jemand verwendet eine virtuelle Maschine und dies ist eine bekannte Schwachstelle im Proctorio-System. Die Software habe diese Schüler zwar als „Verstöße“ gekennzeichnet, aber auch andere ehrliche Schüler wegen der gleichen Verstöße, heißt es in der Studie. Mittlerweile nutzten einige Betrüger Audioanrufe, aber Proctorio hat ihre Audiodaten nicht als anomal gekennzeichnet, wohl aber die Audiodaten von Schülern, die Tests in lauten Umgebungen absolvieren.

Eine unabhängige manuelle Überprüfung der Daten und des Filmmaterials ergab nur einen der sechs Betrüger, hauptsächlich weil sie aufgrund des Kamerawinkels und der optionalen „Raumscan“-Funktion keine Möglichkeit hatten, genau zu wissen, was sich unter der Brust des Schülers befand. und das Verhalten der Schüler.

David Lux, ein Sprecher von Proctorio, stellte drei zusätzliche Studien zur „Wirksamkeit von Online-Überwachung“ vor, die „multidisziplinär waren und robustere Stichprobengrößen hatten“. Die Autoren räumen ein, dass die Studie der Universität Twente Mängel aufweist. Allerdings handelte es sich bei keiner dieser drei Studien um kontrollierte Experimente. Stattdessen verwenden sie entweder Umfragen oder Regressionsmodelle, um die Betrugsraten und die Einstellung der Studierenden zur Online-Überwachung abzuschätzen.

Bei diesen Studien handelt es sich nicht nur um unterschiedliche Forschungsdesigns, sondern sie befassen sich auch mit grundlegend unterschiedlichen Fragen. Schließlich hat keine von ihnen versucht zu beweisen, ob Online-Überwachungssoftware bei der Ergreifung von Betrügern wirksam ist.

Die Tsinghua-Universität führt das AI Eagle Eye-System ein

Neben Proctorio wird auch die inländische Online-Überwachungstechnologie stetig weiterentwickelt.

Im März dieses Jahres entwickelte die Tsinghua-Universität das digitale Überwachungs- und Anti-Cheating-System „AI Eagle Eye“, das ungewöhnliche Situationen wie Gesichtsabweichung und Blickaversion erkennen und Warnungen ausgeben kann, ohne dass vorher eine APP heruntergeladen werden muss voraussichtlich ab nächstem Jahr zum Einsatz kommen.

Zhou Xiuzhuan, Direktor des Lehrentwicklungszentrums der Tsinghua-Universität, sagte, dass das digitale Überwachungssystem AI Eagle Eye derzeit das einzige ist, bei dem keine Software im Voraus heruntergeladen werden muss und Kandidaten keine Computersteuerung abgeben müssen. unterstützt die Beantwortung von Mobiltelefonen, unterstützt alle Browser und ist anwendbar. Ein Betrugsbekämpfungssystem zur Überwachung von Prüfungen in großen Klassen mit mehr als 100 Personen.

Der Kern des digitalen Überwachungssystems AI Eagle Eye ist die Anwendung von Gesichtserkennungs- und Eye-Tracking-Technologie, sodass das Videoobjektiv eines gewöhnlichen Heimcomputers oder eines Mobiltelefonobjektivs die Funktion hat, die Flugbahn des Auges zu scannen Blick und kombiniert Mausflugbahn, Audio usw. Das Deep-Learning-System der KI mit künstlicher Intelligenz bestimmt genau, ob Kandidaten betrogen haben.

In diesem Zusammenhang klassifiziert das KI-Eagle-Eye-System das Betrugsverhalten in vier Arten abnormaler Phänomene wie „Gesichtsverschiebung“, „Gesicht weg“, „Augen weg“ und „offenes Paging“ und zählt die Anzahl Bei Ausnahmen, um Kandidaten und Aufsichtspersonen daran zu erinnern, aufmerksam zu sein, kann die Aufsichtsperson die Kandidaten auch bitten, die Anruffunktion einzuschalten, um die Situation vor Ort zu ermitteln.

Die Tsinghua-Universität gab an, dass das KI-System Eagle Eye in diesem Jahr in kleinem Maßstab getestet wird, um mehr Proben und Daten zu sammeln, die Genauigkeit des Systems weiter zu verbessern und zu verbessern und eine offizielle Nutzung anzustreben es nächstes Jahr.

Was muss ich für die Online-Überwachung tun?

Tatsächlich wird in China bereits Online-Proctoring praktiziert.

Im Mai dieses Jahres wurde die „One Model“-Prüfung für Mittelschulen im Bezirk Fengtai, Peking, mit einer Kombination aus Online- und Offline-Methoden durchgeführt.

Das erste ist die Anforderung an die Prüfungsumgebung. Studierende, die an der Online-Prüfung teilnehmen, müssen sicherstellen, dass der Desktop frei ist. Vor dem Studierenden steht ein Laptop und hinter dem Studierenden befindet sich ein Mobiltelefon. Um dies sicherzustellen, erfassen die Kameras der beiden Geräte den Antwortstatus des Studierenden Die Perspektive der Aufsichtsperson ist vollständig und klar für eine vollständige Überwachung.

Shen Lei, der akademische Direktor der Zhao-Dengyu-Schule in Peking, sagte, dass zusätzlich zu einem Aufsichtsbeamten in jedem Prüfungsraum auch Schullehrer, Klassenleiter und Klassenlehrer den Prüfungsraum online betraten, um Inspektionen durchzuführen. Bei jedem Treffen gibt es mindestens 5 bis 6 Inspektionen, um zu überprüfen, ob die Kamerawinkel der Schüler standardisiert sind und ob es jedem Schüler ernst ist, Fragen zu beantworten.“

Nach dem ersten Tag der „One Model“-Prüfung legte die Schule auch einige Optimierungspläne für diese Online-Beaufsichtigung vor. Beispielsweise kann ein Bildschirm nicht den Echtzeitstatus aller Kandidaten vollständig anzeigen und es müssen Seiten umgeblättert werden. In diesem Zusammenhang schlug die Fengtai No. 2 Middle School eine Optimierung vor: Zusätzlich zur Aufsichtsperson betrat auch der Klassenlehrer den Veranstaltungsort und zwei Geräte wurden verwendet, um die Prüfung gleichzeitig zu beaufsichtigen, sodass die Antworten aller Schüler berücksichtigt werden konnten auf einen Blick erkennbar.

Die meisten aktuellen Online-Überwachungssysteme stimmen mehr oder weniger mit dem Kernpunkt der Studie der Universität Twente überein, das heißt, dass die Software empfindlich auf einige übermäßig offensichtliche Betrugsverhaltensweisen reagiert, wie zum Beispiel darauf, dass Studenten gemeinsam Prüfungen ablegen und Sie in Echtzeit zu besprechen, hat eine abschreckende Wirkung.

Aber schließlich gibt die Schule möglicherweise viel Geld für das Aufsichtssystem für jede Prüfung aus, und es besteht auch die Gefahr, dass die Privatsphäre der Schüler gefährdet wird. Mit anderen Worten, sollte es einem Prüfer gestattet sein, die Prüfung durchzuführen, während alle eingeschaltet sind ihre Kameras? Es scheint, dass einige Variablen hinzugefügt wurden.

Das obige ist der detaillierte Inhalt vonEinige Leute nutzten virtuelle Maschinen, andere führten direkte Telefonanrufe und sechs Betrüger kamen unversehrt davon! Ist die Online-Überwachungssoftware nur Dekoration?. Für weitere Informationen folgen Sie bitte anderen verwandten Artikeln auf der PHP chinesischen Website!

Heiße KI -Werkzeuge

Undresser.AI Undress

KI-gestützte App zum Erstellen realistischer Aktfotos

AI Clothes Remover

Online-KI-Tool zum Entfernen von Kleidung aus Fotos.

Undress AI Tool

Ausziehbilder kostenlos

Clothoff.io

KI-Kleiderentferner

AI Hentai Generator

Erstellen Sie kostenlos Ai Hentai.

Heißer Artikel

Heiße Werkzeuge

Notepad++7.3.1

Einfach zu bedienender und kostenloser Code-Editor

SublimeText3 chinesische Version

Chinesische Version, sehr einfach zu bedienen

Senden Sie Studio 13.0.1

Leistungsstarke integrierte PHP-Entwicklungsumgebung

Dreamweaver CS6

Visuelle Webentwicklungstools

SublimeText3 Mac-Version

Codebearbeitungssoftware auf Gottesniveau (SublimeText3)

Heiße Themen

1379

1379

52

52

Debian Mail Server Firewall -Konfigurationstipps

Apr 13, 2025 am 11:42 AM

Debian Mail Server Firewall -Konfigurationstipps

Apr 13, 2025 am 11:42 AM

Das Konfigurieren der Firewall eines Debian -Mailservers ist ein wichtiger Schritt zur Gewährleistung der Serversicherheit. Im Folgenden sind mehrere häufig verwendete Firewall -Konfigurationsmethoden, einschließlich der Verwendung von Iptables und Firewalld. Verwenden Sie Iptables, um Firewall so zu konfigurieren, dass Iptables (falls bereits installiert) installiert werden:

So setzen Sie die Debian Apache -Protokollebene fest

Apr 13, 2025 am 08:33 AM

So setzen Sie die Debian Apache -Protokollebene fest

Apr 13, 2025 am 08:33 AM

In diesem Artikel wird beschrieben, wie Sie die Protokollierungsstufe des Apacheweb -Servers im Debian -System anpassen. Durch Ändern der Konfigurationsdatei können Sie die ausführliche Ebene der von Apache aufgezeichneten Protokollinformationen steuern. Methode 1: Ändern Sie die Hauptkonfigurationsdatei, um die Konfigurationsdatei zu finden: Die Konfigurationsdatei von Apache2.x befindet sich normalerweise im Verzeichnis/etc/apache2/. Der Dateiname kann je nach Installationsmethode Apache2.conf oder httpd.conf sein. Konfigurationsdatei bearbeiten: Öffnen Sie die Konfigurationsdatei mit Stammberechtigungen mit einem Texteditor (z. B. Nano): Sudonano/etc/apache2/apache2.conf

Wie Debian Readdir sich in andere Tools integriert

Apr 13, 2025 am 09:42 AM

Wie Debian Readdir sich in andere Tools integriert

Apr 13, 2025 am 09:42 AM

Die Readdir -Funktion im Debian -System ist ein Systemaufruf, der zum Lesen des Verzeichnisgehalts verwendet wird und häufig in der C -Programmierung verwendet wird. In diesem Artikel wird erläutert, wie Readdir in andere Tools integriert wird, um seine Funktionalität zu verbessern. Methode 1: Kombinieren Sie C -Sprachprogramm und Pipeline zuerst ein C -Programm, um die Funktion der Readdir aufzurufen und das Ergebnis auszugeben:#include#include#includeIntmain (intargc, char*argv []) {Dir*Dir; structDirent*Eintrag; if (argc! = 2) {{

So optimieren Sie die Leistung von Debian Readdir

Apr 13, 2025 am 08:48 AM

So optimieren Sie die Leistung von Debian Readdir

Apr 13, 2025 am 08:48 AM

In Debian -Systemen werden Readdir -Systemaufrufe zum Lesen des Verzeichnisinhalts verwendet. Wenn seine Leistung nicht gut ist, probieren Sie die folgende Optimierungsstrategie aus: Vereinfachen Sie die Anzahl der Verzeichnisdateien: Teilen Sie große Verzeichnisse so weit wie möglich in mehrere kleine Verzeichnisse auf und reduzieren Sie die Anzahl der gemäß Readdir -Anrufe verarbeiteten Elemente. Aktivieren Sie den Verzeichnis -Inhalt Caching: Erstellen Sie einen Cache -Mechanismus, aktualisieren Sie den Cache regelmäßig oder bei Änderungen des Verzeichnisinhalts und reduzieren Sie häufige Aufrufe an Readdir. Speicher -Caches (wie Memcached oder Redis) oder lokale Caches (wie Dateien oder Datenbanken) können berücksichtigt werden. Nehmen Sie eine effiziente Datenstruktur an: Wenn Sie das Verzeichnis -Traversal selbst implementieren, wählen Sie effizientere Datenstrukturen (z.

Debian Mail Server SSL -Zertifikat -Installationsmethode

Apr 13, 2025 am 11:39 AM

Debian Mail Server SSL -Zertifikat -Installationsmethode

Apr 13, 2025 am 11:39 AM

Die Schritte zur Installation eines SSL -Zertifikats auf dem Debian Mail -Server sind wie folgt: 1. Installieren Sie zuerst das OpenSSL -Toolkit und stellen Sie sicher, dass das OpenSSL -Toolkit bereits in Ihrem System installiert ist. Wenn nicht installiert, können Sie den folgenden Befehl installieren: sudoapt-getupdatesudoapt-getinstallopenssl2. Generieren Sie den privaten Schlüssel und die Zertifikatanforderung als nächst

So implementieren Sie die Dateisortierung nach Debian Readdir

Apr 13, 2025 am 09:06 AM

So implementieren Sie die Dateisortierung nach Debian Readdir

Apr 13, 2025 am 09:06 AM

In Debian -Systemen wird die Readdir -Funktion zum Lesen des Verzeichnisinhalts verwendet, aber die Reihenfolge, in der sie zurückgibt, ist nicht vordefiniert. Um Dateien in einem Verzeichnis zu sortieren, müssen Sie zuerst alle Dateien lesen und dann mit der QSORT -Funktion sortieren. Der folgende Code zeigt, wie Verzeichnisdateien mithilfe von Readdir und QSORT in Debian System sortiert werden:#include#include#include#include // benutzerdefinierte Vergleichsfunktion, verwendet für QSortIntCompare (constvoid*a, constvoid*b) {rettrcmp (*(*(*(

So führen Sie die digitale Signaturüberprüfung mit Debian OpenSSL durch

Apr 13, 2025 am 11:09 AM

So führen Sie die digitale Signaturüberprüfung mit Debian OpenSSL durch

Apr 13, 2025 am 11:09 AM

Unter Verwendung von OpenSSL für die digitale Signaturüberprüfung im Debian -System können Sie folgende Schritte befolgen: Vorbereitung für die Installation von OpenSSL: Stellen Sie sicher, dass Ihr Debian -System OpenSSL installiert hat. Wenn nicht installiert, können Sie den folgenden Befehl verwenden, um es zu installieren: sudoaptupdatesudoaptininTallopenSSL, um den öffentlichen Schlüssel zu erhalten: Die digitale Signaturüberprüfung erfordert den öffentlichen Schlüssel des Unterzeichners. In der Regel wird der öffentliche Schlüssel in Form einer Datei wie Public_key.pe bereitgestellt

Wie Debian OpenSSL verhindert, dass Mann-in-the-Middle-Angriffe

Apr 13, 2025 am 10:30 AM

Wie Debian OpenSSL verhindert, dass Mann-in-the-Middle-Angriffe

Apr 13, 2025 am 10:30 AM

In Debian Systems ist OpenSSL eine wichtige Bibliothek für Verschlüsselung, Entschlüsselung und Zertifikatverwaltung. Um einen Mann-in-the-Middle-Angriff (MITM) zu verhindern, können folgende Maßnahmen ergriffen werden: Verwenden Sie HTTPS: Stellen Sie sicher, dass alle Netzwerkanforderungen das HTTPS-Protokoll anstelle von HTTP verwenden. HTTPS verwendet TLS (Transport Layer Security Protocol), um Kommunikationsdaten zu verschlüsseln, um sicherzustellen, dass die Daten während der Übertragung nicht gestohlen oder manipuliert werden. Überprüfen Sie das Serverzertifikat: Überprüfen Sie das Serverzertifikat im Client manuell, um sicherzustellen, dass es vertrauenswürdig ist. Der Server kann manuell durch die Delegate -Methode der URLSession überprüft werden