Betrieb und Instandhaltung

Betrieb und Instandhaltung

Sicherheit

Sicherheit

Was sind häufige Sicherheitslücken und Testmethoden im Internet?

Was sind häufige Sicherheitslücken und Testmethoden im Internet?

Was sind häufige Sicherheitslücken und Testmethoden im Internet?

1. Sechs Grundprinzipien der Sicherheitsprüfung:

Authentifizierung: Rückgabe von Anfragen an authentifizierte Benutzer

Zugriffskontrolle: Berechtigungskontrolle und Datenschutz für nicht authentifizierte Benutzer

Integrität: Benutzer müssen die vom Server gesendeten Informationen korrekt erhalten. Vertraulichkeit der Informationen

Vertraulichkeit: Informationen müssen genau an den beabsichtigten Benutzer übermittelt werden.

Zuverlässigkeit: Wie oft scheitert es? Wie lange dauert es, bis sich das Netzwerk nach einem Ausfall erholt? Welche Schritte werden unternommen, um mit einem katastrophalen Ausfall umzugehen? (Ich persönlich verstehe, dass dieser Ort eher der Kategorie der Fehlertoleranz- und Katastrophentoleranztests zuzuordnen ist)

Bestätigung: Benutzer sollten nachweisen können, dass die empfangenen Daten von einem bestimmten Server stammen

2. Allgemeine Sicherheitstestinhalte

Berechtigungskontrolle

SQL-Injection

URL-Sicherheitstests

XSS (Cross-Site-Scripting-Angriff)

CSRF (Cross-Site-Request-Forgery)

URL-Jump-Schwachstelle

Andere Sicherheitsaspekte

3 . Was verursacht Sicherheitsprobleme bei Webanwendungen? Im Allgemeinen gibt es folgende Gründe:

1. Komplexe Anwendungssysteme haben eine große Menge an Code und viele Entwickler, daher ist Nachlässigkeit unvermeidlich.

2. Das System wurde wiederholt aktualisiert und das Personal wurde häufig gewechselt, was zu Code-Inkonsistenzen führte.

3. Mehrere Websysteme wie historische Legacy-Systeme und Testbetriebssysteme laufen gemeinsam auf demselben Server.

4. Entwickler haben keine Schulung zum sicheren Codieren erhalten oder das Unternehmen verfügt einfach nicht über einheitliche Standards für sicheres Codieren.

5. Die Tester sind unerfahren oder ohne professionelle Sicherheitsbewertungstests entlassen.

6. Es gibt keine Überprüfung der Benutzereingaben:

1) Vertrauen Sie niemals Benutzereingaben, überprüfen Sie Benutzereingaben.

2) Numerische Eingaben müssen zulässige Zahlen sein.

3) Spezielle Verarbeitung von Kodierungssymbolen Zeicheneingabe

4) Überprüfen Sie alle Eingabepunkte, einschließlich Get, Post, Cookie und andere HTTP-Header

4. Häufige Schwachstellen und Lösungen bei Sicherheitstests:

1. XSS-Cross-Site-Scripting-Angriff

SS ähnelt SQL XSS fügt schädliche Skripte über Webseiten ein. Die wichtigsten verwendeten Technologien sind auch Front-End-HTML- und JavaScript-Skripte. Wenn der Benutzer im Internet surft, wird eine Angriffsmethode implementiert, um das Browserverhalten des Benutzers zu steuern.

Ein erfolgreicher XSS kann das Cookie des Benutzers erhalten und das Cookie verwenden, um die Betriebsberechtigungen des Benutzers für die Website zu stehlen. Außerdem kann es die Kontaktliste des Benutzers erhalten und die Identität des Angreifers verwenden, um eine große Anzahl von Nachrichten an ein bestimmtes Ziel zu senden Gruppe. Spam usw.

XSS ist in drei Kategorien unterteilt: Speichertyp (persistentes XSS), Reflexionstyp (nicht persistentes XSS) und DOM-Typ.

Testmethode:

Geben Sie in der Dateneingabeschnittstelle Folgendes ein: <script>alert(/123/)</script> Wenn nach erfolgreichem Speichern ein Dialogfeld angezeigt wird, weist dies darauf hin, dass hier eine XSS-Schwachstelle vorliegt .

Oder ändern Sie die Parameter in der URL-Anfrage in <script>alert(/123/)</script>. Wenn auf der Seite ein Dialogfeld angezeigt wird, weist dies darauf hin, dass eine XSS-Sicherheitslücke besteht.

2. SQL-Injection

Bei der SQL-Injection werden SQL-Befehle in Webformularübermittlungen eingefügt oder Abfragezeichenfolgen

für Domänennamen oder Seitenanfragen eingegeben und letztendlich der Server dazu verleitet, bösartige SQL-Befehle auszuführen.

Zu den möglichen durch SQL-Injection verursachten Schäden gehören: Webseiten und Daten werden manipuliert, Kerndaten werden gestohlen und der Server, auf dem sich die Datenbank befindet, wird angegriffen und in einen Marionettenhost verwandelt.

Einige Websites verwenden beispielsweise kein vorkompiliertes SQL, und einige vom Benutzer auf der Benutzeroberfläche eingegebene Felder werden dem SQL hinzugefügt. Es ist sehr wahrscheinlich, dass diese Felder einige bösartige SQL-Befehle enthalten. Beispiel: Passwort = „1“ ODER „1“ = „1“; auch wenn Sie das Benutzerpasswort nicht kennen, können Sie sich normal anmelden.

Testmethode:

Geben Sie auf der Seite, die abgefragt werden muss, die richtigen Abfragebedingungen und einfache SQL-Anweisungen wie 1=1 ein und überprüfen Sie die Antwortergebnisse. Wenn die durch Eingabe der richtigen Abfragebedingungen zurückgegebenen Ergebnisse konsistent sind, Dies bedeutet, dass die Anwendung die Benutzereingaben nicht filtert. Es kann vorläufig davon ausgegangen werden, dass hier eine SQL-Injection-Sicherheitslücke besteht. Änderungsvorschläge:

Überprüfen Sie die Benutzereingaben. Sie können reguläre Ausdrücke verwenden oder die Länge begrenzen die folgenden Schlüsselwörter usw.;

||alert|und |exec|execute|insert|select|delete|update|count|drop|chr|mid|master|truncate|declare|sitename|netuser|xp_cmdshell|or|+ |,|like'|and|exec|execute|insert|. create|drop|table|from|grant|group_concat|column_name|information_schema.columns|table_schema|union|where|select|delete|update|order|by|count| chr|mid|master|truncate|declare|or|-- |+|,|like|//

Verwenden Sie kein dynamisches Assembly-SQL, Sie können parametrisiertes SQL verwenden oder gespeicherte Prozeduren direkt für die Datenabfrage und den Datenzugriff verwenden;

Verwenden Sie keine Datenbankverbindungen mit Administratorrechten, sondern verwenden Sie für jede Anwendung eine separate Datenbankverbindung mit eingeschränkten Berechtigungen.

Die Ausnahmeinformationen der Anwendung sollten so wenige Eingabeaufforderungen wie möglich auslösen. Am besten verwenden Sie benutzerdefinierte Fehlerinformationen, um das Original zu verpacken Fehlerinformationen.

3. URL-Sprung-Schwachstelle

URL-Sprung-Schwachstelle, also eine nicht verifizierte Weiterleitungs-Schwachstelle, bedeutet, dass das Webprogramm direkt zur URL im Parameter springt oder die URL eines beliebigen Entwicklers in die Seite einführt, von der aus das Programm startet unsichere Drittbereiche, die Sicherheitsprobleme verursachen.

Testmethode:

1. Verwenden Sie das Paketerfassungstool, um die Anfrage zu erfassen.

2. Ergreifen Sie die 302-URL, ändern Sie die Zieladresse und prüfen Sie, ob sie springen kann.

ps: Bei vielen Sprüngen ist jetzt jedoch eine Referrer-Verifizierung hinzugefügt, was dazu führt, dass Angreifer den Sprung nicht durchführen können.

4. Sicherheitslücke beim Hochladen von Dateien

Ein Datei-Upload-Angriff bedeutet, dass der Angreifer eine ausführbare Datei auf den Server hochlädt und ausführt.

Diese Angriffsmethode ist die direkteste und effektivste. Bei den hochgeladenen Dateien kann es sich um Viren, Trojaner, bösartige Skripte, Webshells usw. handeln.

Webshell ist eine Befehlsausführungsumgebung, die in Form von Webdateien wie ASP, PHP, JSP oder CGI vorliegt. Man kann sie auch als Web-Hintertür bezeichnen. Nachdem ein Angreifer verhindert oder eine Webshell in das betroffene System eingefügt hat, kann er über die Webshell problemlos in das System eindringen und den Website-Server steuern.

Testmethode:

Überprüfen Sie streng den Typ, die Größe usw. der hochgeladenen Datei und verbieten Sie das Hochladen von Dateien mit Schadcode.

Überprüfen Sie die Ausführungsberechtigungen der relevanten Verzeichnisse. Sie können über den Browser auf alle Verzeichnisse auf dem Webserver zugreifen und prüfen, ob die Verzeichnisstruktur angezeigt wird. Möglicherweise liegt ein Sicherheitsproblem vor.

5. Cross-Site-Angriff mit gefälschten CSRF-Anfragen

CSRF nutzt die Identität des angemeldeten Benutzers, um im Namen des Benutzers böswillige Anfragen zu senden, um illegale Vorgänge abzuschließen.

Zum Beispiel: Wenn ein Benutzer die Website A durchsucht und ihr vertraut, die eine CSRF-Schwachstelle aufweist, generiert der Browser ein entsprechendes Cookie und der Benutzer besucht die gefährliche Website B, ohne die Website zu verlassen.

Gefährliche Website B benötigt Zugriff auf Website A und stellt eine Anfrage. Der Browser besucht die Website A mit den Cookie-Informationen des Benutzers. Da die Website A nicht weiß, ob die Anfrage vom Benutzer selbst oder von der gefährlichen Website B stammt, verarbeitet er die Anfrage von der gefährlichen Website B und vervollständigt so die Simulation der Benutzervorgänge . Dies ist die Grundidee von CSRF-Angriffen.

Testmethode:

1. Kann die andere Seite nach Ablauf der Berechtigung weiterhin erfolgreich betrieben werden?

2. Verwenden Sie Tools zum Senden von Anfragen, fügen Sie das Referrerfeld nicht im HTTP-Anfrageheader hinzu, überprüfen Sie die Antwort der zurückgegebenen Nachricht und leiten Sie zur Fehlerschnittstelle oder Anmeldeschnittstelle weiter.

Das obige ist der detaillierte Inhalt vonWas sind häufige Sicherheitslücken und Testmethoden im Internet?. Für weitere Informationen folgen Sie bitte anderen verwandten Artikeln auf der PHP chinesischen Website!

Heiße KI -Werkzeuge

Undresser.AI Undress

KI-gestützte App zum Erstellen realistischer Aktfotos

AI Clothes Remover

Online-KI-Tool zum Entfernen von Kleidung aus Fotos.

Undress AI Tool

Ausziehbilder kostenlos

Clothoff.io

KI-Kleiderentferner

AI Hentai Generator

Erstellen Sie kostenlos Ai Hentai.

Heißer Artikel

Heiße Werkzeuge

Notepad++7.3.1

Einfach zu bedienender und kostenloser Code-Editor

SublimeText3 chinesische Version

Chinesische Version, sehr einfach zu bedienen

Senden Sie Studio 13.0.1

Leistungsstarke integrierte PHP-Entwicklungsumgebung

Dreamweaver CS6

Visuelle Webentwicklungstools

SublimeText3 Mac-Version

Codebearbeitungssoftware auf Gottesniveau (SublimeText3)

Heiße Themen

1379

1379

52

52

So verwenden Sie Python + Flask, um Echtzeitaktualisierungen und die Anzeige von Protokollen auf Webseiten zu realisieren

May 17, 2023 am 11:07 AM

So verwenden Sie Python + Flask, um Echtzeitaktualisierungen und die Anzeige von Protokollen auf Webseiten zu realisieren

May 17, 2023 am 11:07 AM

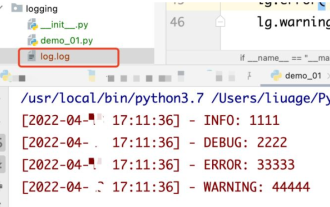

1. Protokollausgabe in eine Datei mithilfe des Moduls: Die Protokollierung kann ein Protokoll auf benutzerdefinierter Ebene generieren und das Protokoll auf einem angegebenen Pfad ausgeben: debug (Debug-Protokoll) = 5) {clearTimeout (Zeit) // Wenn alle Ergebnisse erhalten wurden, 10 Aufeinanderfolgende Zeiten sind leer Protokolllöschung geplante Aufgabe}return}if(data.log_type==2){//Wenn ein neues Protokoll abgerufen wird for(i=0;i

So verwenden Sie den Nginx-Webserver-Caddy

May 30, 2023 pm 12:19 PM

So verwenden Sie den Nginx-Webserver-Caddy

May 30, 2023 pm 12:19 PM

Einführung in Caddy Caddy ist ein leistungsstarker und hoch skalierbarer Webserver, der derzeit über 38.000 Sterne auf Github hat. Caddy ist in der Go-Sprache geschrieben und kann für statisches Ressourcen-Hosting und Reverse-Proxy verwendet werden. Caddy verfügt über die folgenden Hauptfunktionen: Im Vergleich zur komplexen Konfiguration von Nginx ist die ursprüngliche Caddyfile-Konfiguration sehr einfach. Sie kann die Konfiguration über die bereitgestellte AdminAPI dynamisch ändern. Sie unterstützt standardmäßig die automatisierte HTTPS-Konfiguration und kann automatisch HTTPS-Zertifikate beantragen und konfigurieren Sie sie; es kann auf Zehntausende von Websites erweitert werden, ohne dass zusätzliche Abhängigkeiten in der Go-Sprache geschrieben werden müssen; die Speichersicherheit ist besser gewährleistet. Zunächst installieren wir es direkt in CentO

Echtzeitschutz vor Gesichtsblockierungsangriffen im Web (basierend auf maschinellem Lernen)

Jun 10, 2023 pm 01:03 PM

Echtzeitschutz vor Gesichtsblockierungsangriffen im Web (basierend auf maschinellem Lernen)

Jun 10, 2023 pm 01:03 PM

Gesichtsblockierendes Sperrfeuer bedeutet, dass eine große Anzahl von Sperrfeuern vorbeischwebt, ohne die Person im Video zu blockieren, sodass es aussieht, als würden sie hinter der Person schweben. Maschinelles Lernen erfreut sich seit mehreren Jahren großer Beliebtheit, aber viele Menschen wissen nicht, dass diese Funktionen auch in Browsern ausgeführt werden können. Dieser Artikel stellt den praktischen Optimierungsprozess in Videosperren vor diese Lösung, in der Hoffnung, einige Ideen zu öffnen. mediapipeDemo (https://google.github.io/mediapipe/) demonstriert das Implementierungsprinzip des On-Demand-Uploads mit Gesichtsblockierung. Die Hintergrundberechnung des Videoservers extrahiert den Porträtbereich im Videobildschirm und konvertiert ihn in SVG Speichern, während der Client das Video abspielt. Laden Sie SVG vom Server herunter und kombinieren Sie es mit Barrage, Portrait

Verwendung von Jetty7 für die Webserververarbeitung in der Java-API-Entwicklung

Jun 18, 2023 am 10:42 AM

Verwendung von Jetty7 für die Webserververarbeitung in der Java-API-Entwicklung

Jun 18, 2023 am 10:42 AM

Verwendung von Jetty7 für die Webserververarbeitung in der JavaAPI-Entwicklung Mit der Entwicklung des Internets ist der Webserver zum Kernbestandteil der Anwendungsentwicklung geworden und steht auch im Fokus vieler Unternehmen. Um den wachsenden Geschäftsanforderungen gerecht zu werden, entscheiden sich viele Entwickler für die Verwendung von Jetty für die Webserverentwicklung, und seine Flexibilität und Skalierbarkeit sind weithin anerkannt. In diesem Artikel wird erläutert, wie Sie Jetty7 für die Webentwicklung in der JavaAPI-Entwicklung verwenden.

So implementieren Sie die Formularvalidierung für Webanwendungen mit Golang

Jun 24, 2023 am 09:08 AM

So implementieren Sie die Formularvalidierung für Webanwendungen mit Golang

Jun 24, 2023 am 09:08 AM

Die Formularvalidierung ist ein sehr wichtiger Link bei der Entwicklung von Webanwendungen. Sie kann die Gültigkeit der Daten vor dem Absenden der Formulardaten überprüfen, um Sicherheitslücken und Datenfehler in der Anwendung zu vermeiden. Die Formularvalidierung für Webanwendungen kann einfach mit Golang implementiert werden. In diesem Artikel wird erläutert, wie Sie mit Golang die Formularvalidierung für Webanwendungen implementieren. 1. Grundelemente der Formularvalidierung Bevor wir uns mit der Implementierung der Formularvalidierung befassen, müssen wir die Grundelemente der Formularvalidierung kennen. Formularelemente: Formularelemente sind

So konfigurieren Sie Nginx, um sicherzustellen, dass der FRP-Server und das Web Port 80 gemeinsam nutzen

Jun 03, 2023 am 08:19 AM

So konfigurieren Sie Nginx, um sicherzustellen, dass der FRP-Server und das Web Port 80 gemeinsam nutzen

Jun 03, 2023 am 08:19 AM

Zunächst werden Sie Zweifel haben: Was ist FRP? Einfach ausgedrückt ist frp ein Intranet-Penetrationstool. Nach der Konfiguration des Clients können Sie über den Server auf das Intranet zugreifen. Jetzt hat mein Server Nginx als Website verwendet und es gibt nur einen Port 80. Was soll ich also tun, wenn der FRP-Server auch Port 80 verwenden möchte? Nach der Abfrage kann dies durch die Verwendung des Reverse-Proxys von Nginx erreicht werden. Hinzufügen: frps ist der Server, frpc ist der Client. Schritt 1: Ändern Sie die Konfigurationsdatei nginx.conf auf dem Server und fügen Sie die folgenden Parameter zu http{} in nginx.conf hinzu: server{listen80

So aktivieren Sie den administrativen Zugriff über die Cockpit-Web-Benutzeroberfläche

Mar 20, 2024 pm 06:56 PM

So aktivieren Sie den administrativen Zugriff über die Cockpit-Web-Benutzeroberfläche

Mar 20, 2024 pm 06:56 PM

Cockpit ist eine webbasierte grafische Oberfläche für Linux-Server. Es soll vor allem neuen/erfahrenen Benutzern die Verwaltung von Linux-Servern erleichtern. In diesem Artikel besprechen wir die Cockpit-Zugriffsmodi und wie Sie den Administratorzugriff von CockpitWebUI auf das Cockpit umstellen. Inhaltsthemen: Cockpit-Eingabemodi Ermitteln des aktuellen Cockpit-Zugriffsmodus Aktivieren des Verwaltungszugriffs für das Cockpit über CockpitWebUI Deaktivieren des Verwaltungszugriffs für das Cockpit über CockpitWebUI Fazit Cockpit-Eingabemodi Das Cockpit verfügt über zwei Zugriffsmodi: Eingeschränkter Zugriff: Dies ist die Standardeinstellung für den Cockpit-Zugriffsmodus. In diesem Zugriffsmodus können Sie vom Cockpit aus nicht auf den Webbenutzer zugreifen

Was sind Webstandards?

Oct 18, 2023 pm 05:24 PM

Was sind Webstandards?

Oct 18, 2023 pm 05:24 PM

Webstandards sind eine Reihe von Spezifikationen und Richtlinien, die vom W3C und anderen verwandten Organisationen entwickelt wurden. Sie umfassen die Standardisierung von HTML, CSS, JavaScript, DOM, Web-Zugänglichkeit und Leistungsoptimierung , Wartbarkeit und Leistung. Das Ziel von Webstandards besteht darin, die konsistente Anzeige und Interaktion von Webinhalten auf verschiedenen Plattformen, Browsern und Geräten zu ermöglichen und so ein besseres Benutzererlebnis und eine bessere Entwicklungseffizienz zu gewährleisten.