Betrieb und Instandhaltung

Betrieb und Instandhaltung

Sicherheit

Sicherheit

So analysieren Sie die 0Day-Sicherheitslückenbenachrichtigung für die Remotecodeausführung in Google Chrome

So analysieren Sie die 0Day-Sicherheitslückenbenachrichtigung für die Remotecodeausführung in Google Chrome

So analysieren Sie die 0Day-Sicherheitslückenbenachrichtigung für die Remotecodeausführung in Google Chrome

1. Überblick

Am 13. April 2021 entdeckte Antiy CERT, dass ausländische Sicherheitsforscher einen PoC einer 0Day-Sicherheitslücke zur Remotecodeausführung in Google Chrome veröffentlicht haben Browser kann ein Angreifer die Sicherheitslücke nutzen, um eine speziell gestaltete Seite zu erstellen, und der Zugriff der Benutzer auf diese Seite führt zur Remotecodeausführung. Die Sicherheitslücke betrifft die neueste offizielle Version von Chrome (89.0.4389.114) und alle früheren Versionen. Antiy CERT ging der Sache nach und stellte fest, dass aufgrund der hohen Nutzungsrate des Google Chrome-Browsers in China das Risiko besteht, dass diese Schwachstelle von bösartigem Code ausgenutzt und weit verbreitet wird, und dass das Bedrohungsniveau hoch ist. Gleichzeitig ergaben Tests von Antiy CERT, dass auch einige andere inländische Browser betroffen sind, die den Google Chrome-Kernel verwenden. Derzeit laufen Browser wie Microsoft Edge standardmäßig bereits im Sandbox-Modus. Antiy CERT hat getestet, dass diese Sicherheitslücke bei alleiniger Verwendung nicht in den Sandbox-Modus von Chrome eindringen kann. Dies bedeutet jedoch nicht, dass es sich nicht um eine schwerwiegende Sicherheitslücke handelt Denn bei tatsächlichen Angriffen können mehrere Schwachstellen in Kombination genutzt werden. Wenn diese Schwachstelle in Kombination mit anderen Schwachstellen genutzt wird, die in die Sandbox eindringen, kann dies eine große Sicherheitsbedrohung darstellen.

Da Chrome-basierte Browser in China weit verbreitet sind, darunter 360 Secure Browser, Aoyou Browser, Sogou Browser, Speedy Browser usw., wird empfohlen, dass relevante Hersteller schnell eine Überprüfung durchführen Überprüfen. Wir haben dies dringend den zuständigen nationalen Abteilungen gemeldet und den Kunden empfohlen, so schnell wie möglich Übergangslösungen zu ergreifen, um nicht von dieser Sicherheitslücke betroffen zu sein.

2. Details zur Sicherheitslücke

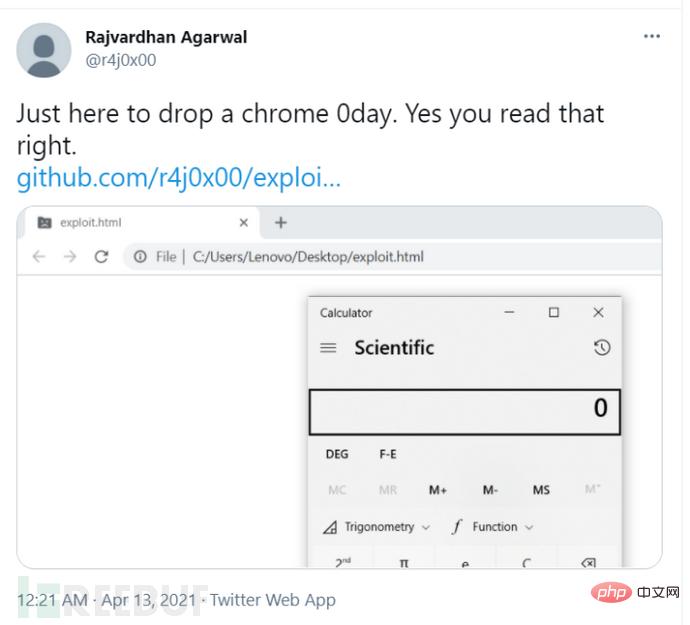

Anty CERT hat herausgefunden, dass ausländische Sicherheitsforscher PoC-Details zur 0Day-Sicherheitslücke bei der Remotecodeausführung in Google Chrome veröffentlicht haben#🎜 🎜#[1]. Google Chrome ist ein kostenloser Webbrowser, der von Google entwickelt wurde. Diese Sicherheitslücke betrifft die neueste offizielle Version von Chrome (89.0.4389.114) und alle früheren Versionen. Ein Angreifer kann eine spezielle Webseite erstellen und das Opfer dazu verleiten, darauf zuzugreifen, wodurch eine Remotecodeausführung erreicht wird.

Abbildung 2-1 Verifizierungs-Screenshots von PoC durch ausländische Sicherheitsforscher

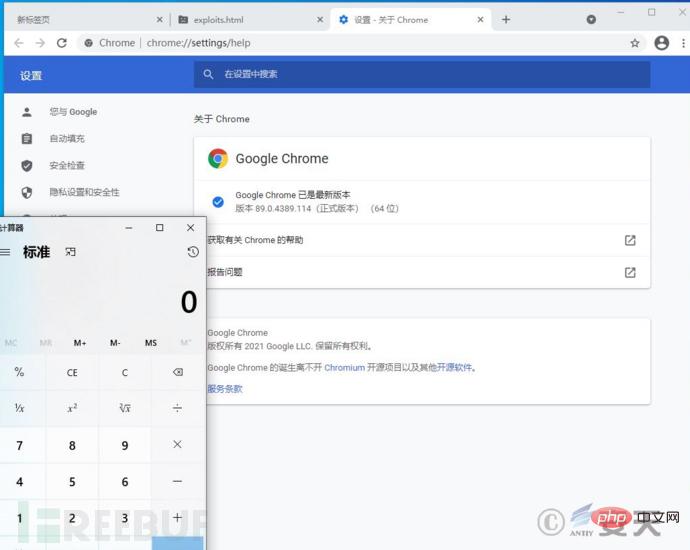

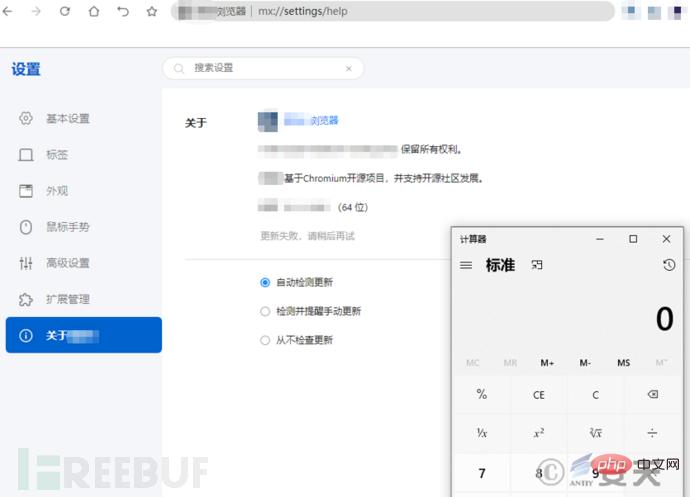

Antian CERT Der Reproduktions-Screenshot lautet wie folgt:

Abbildung 2-2 Antiy CERT-Verifizierungs-Screenshot für PoC# 🎜 🎜# Der Antiy CERT-Test ergab, dass einige andere Browser, die den Google Chrome-Kernel verwenden, ebenfalls davon betroffen sind. Browser, die den Chrome-Kernel verwenden, sind jedoch nicht von dieser Sicherheitslücke betroffen, wenn sie den Sandbox-Modus verwenden.

Drei, Von der Sicherheitslücke betroffener Versionsbereich

Die Sicherheitslücke betrifft hauptsächlich die Versionen: 89.0.4389.114 und die folgenden Versionen

4. Vorübergehende Lösung#🎜 🎜 #● Es wird empfohlen, dass Benutzer das Öffnen von Weblinks aus unbekannten Quellen und das Klicken auf E-Mail-Anhänge aus unbekannten Quellen vermeiden.

● Es wird empfohlen, dass Benutzer Google Chrome ausführen Browser in einer virtuellen Maschine; ● Achten Sie weiterhin auf die offiziellen Aktualisierungen der Google Chrome-Website und führen Sie Aktualisierungen rechtzeitig durch. Die Ergebnisse der Schwachstellenreproduktion unter den bestehenden Standardrichtlinien relevanter Browser zeigen: Die kontinuierliche Verbesserung der Sicherheitsmechanismen des Betriebssystems und der Anwendung selbst kann einen gewissen Effekt bei der Angriffsabwehr haben. Gleichzeitig ist es jedoch immer noch sehr wichtig, jederzeit Versionsaktualisierungen und Patch-Upgrades durchzuführen. Die effektive Kombination aus systemeigenen Sicherheitsrichtlinieneinstellungen, Versions- und Patch-Updates und dem Hauptverteidigungsmechanismus der Host-Sicherheitssoftware von Drittanbietern sind allesamt äußerst notwendige Dreh- und Angelpunkte für die Sicherheit des Host-Systems.Das obige ist der detaillierte Inhalt vonSo analysieren Sie die 0Day-Sicherheitslückenbenachrichtigung für die Remotecodeausführung in Google Chrome. Für weitere Informationen folgen Sie bitte anderen verwandten Artikeln auf der PHP chinesischen Website!

Heiße KI -Werkzeuge

Undresser.AI Undress

KI-gestützte App zum Erstellen realistischer Aktfotos

AI Clothes Remover

Online-KI-Tool zum Entfernen von Kleidung aus Fotos.

Undress AI Tool

Ausziehbilder kostenlos

Clothoff.io

KI-Kleiderentferner

AI Hentai Generator

Erstellen Sie kostenlos Ai Hentai.

Heißer Artikel

Heiße Werkzeuge

Notepad++7.3.1

Einfach zu bedienender und kostenloser Code-Editor

SublimeText3 chinesische Version

Chinesische Version, sehr einfach zu bedienen

Senden Sie Studio 13.0.1

Leistungsstarke integrierte PHP-Entwicklungsumgebung

Dreamweaver CS6

Visuelle Webentwicklungstools

SublimeText3 Mac-Version

Codebearbeitungssoftware auf Gottesniveau (SublimeText3)

Heiße Themen

1376

1376

52

52

So ändern Sie die Anzeigesprache in Google Chrome auf einem Windows-PC

Apr 25, 2023 pm 11:28 PM

So ändern Sie die Anzeigesprache in Google Chrome auf einem Windows-PC

Apr 25, 2023 pm 11:28 PM

Ist Ihnen schon einmal aufgefallen, dass es beim Surfen im Internet einige Webseiten in verschiedenen Sprachen gibt, die Sie aus Unkenntnis nicht verstehen können? An dieser Stelle muss Google Chrome den Nutzer fragen, ob er die Webseite ins Englische oder eine andere Sprache übersetzen möchte, die der Nutzer versteht. Einige Nutzer beschwerten sich jedoch darüber, dass Google Chrome keine Seiten übersetzt. Deshalb haben wir eine Möglichkeit entwickelt, eine Anzeigesprache hinzuzufügen und Chrome zu ermöglichen, die meisten Webseiten in die bevorzugte Sprache des Benutzers zu übersetzen. Wenn Sie nach einer Möglichkeit suchen, Ihre Anzeigesprache zu ändern und gleichzeitig Chrome die Übersetzung Ihrer Webseiten zu ermöglichen, zeigt Ihnen dieser Artikel, wie das geht. So ändern Sie die Anzeigesprache von Google Chrome Sehen wir uns an, wie Sie sie ändern können, indem Sie die folgenden einfachen Schritte ausführen

So aktivieren oder deaktivieren Sie das reibungslose Scrollen für Websites in Google Chrome

Apr 14, 2023 am 09:58 AM

So aktivieren oder deaktivieren Sie das reibungslose Scrollen für Websites in Google Chrome

Apr 14, 2023 am 09:58 AM

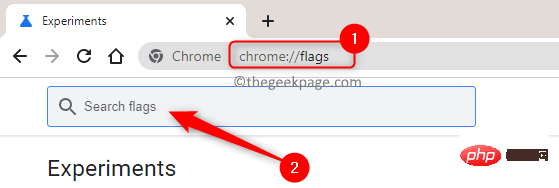

Google Chrome ist aufgrund seiner Leistung im Vergleich zu anderen Browsern einer der weltweit am häufigsten verwendeten Browser. Es beansprucht jedoch viele Systemressourcen und kommt beim Scrollen von Webseiten manchmal zu Verzögerungen. Um Ihr Surferlebnis zu verbessern, bietet Chrome die Möglichkeit, den Browser anzupassen. Diese zusätzlichen Funktionen und Optimierungen von Chrome stehen Benutzern jedoch standardmäßig nicht zur Verfügung. Diese experimentellen Funktionen in Chrome sind ausgeblendet und können über das Chrome-Flag aufgerufen werden. Smooth Scrolling ist eine dieser experimentellen Funktionen in Chrome, die über ein Chrome-Flag aktiviert oder deaktiviert werden kann. Mit dieser Funktion können Sie reibungslos durch den Seiteninhalt scrollen und navigieren. Wenn Sie im Internet surfen und feststellen, dass Seiten langsam scrollen oder

Analyse der neuesten 0-Day-Schwachstellenbeispiele der Buhtrap-Hackergruppe

Jun 02, 2023 pm 09:05 PM

Analyse der neuesten 0-Day-Schwachstellenbeispiele der Buhtrap-Hackergruppe

Jun 02, 2023 pm 09:05 PM

Die Buhtrap-Gruppe ist seit langem dafür bekannt, russische Finanzinstitute und Unternehmen ins Visier zu nehmen. Während unserer Nachverfolgung wurden die wichtigsten Hintertüren der Gruppe sowie andere Tools entdeckt und analysiert. Seit Ende 2015 hat sich die Gruppe zu einer Cyberkriminellenorganisation mit finanziellen Interessen entwickelt, deren Schadsoftware für Spionageoperationen in Osteuropa und Zentralasien aufgetaucht ist. Im Juni 2019 entdeckten wir erstmals, dass Buhtrap 0-Day-Angriffe einsetzte. Gleichzeitig stellten wir fest, dass Buhtrap während des Angriffs die lokale Sicherheitslücke CVE-2019-1132 zur Rechteausweitung nutzte. Die Sicherheitslücke bezüglich der lokalen Rechteausweitung in Microsoft Windows nutzt ein Problem aus, das durch die NULL-Zeiger-Dereferenzierung in der Komponente win32k.sys verursacht wird. Sollen

Hacken Sie das Telefon eines Attentäters in 40 Minuten

Jul 20, 2024 pm 06:11 PM

Hacken Sie das Telefon eines Attentäters in 40 Minuten

Jul 20, 2024 pm 06:11 PM

Laut mit der Angelegenheit vertrauten Personen hat Cellebrite, ein israelisches Unternehmen für die Forensik mobiler Geräte, dem FBI eine Evaluierungsversion eines Programms zum Knacken von Mobiltelefonen zur Verfügung gestellt, das noch nicht veröffentlicht wurde und sich noch in internen Tests befindet Spezialgerät in weniger als 40 Minuten Das Mobiltelefon des Trump-Attentäters Thomas Matthew Crooks. Agenten des FBI-Büros in Pittsburgh nutzten zunächst ein im Handel erhältliches Cellebrite-Tool, um Crooks' Telefon zu entsperren, hatten jedoch keinen Erfolg. Also wurde das Telefon an diesem Tag an das FBI-Hauptquartier in Quantico geschickt, nachdem die Mitarbeiter des Hauptquartiers den Support für Großkunden kontaktiert hatten. Cellebrite stellte ein unveröffentlichtes Entsperrtool zur Verfügung, mit dem die Ermittler das Telefon mit 40 Jahren entsperren konnten

So analysieren Sie die 0Day-Sicherheitslückenbenachrichtigung für die Remotecodeausführung in Google Chrome

May 16, 2023 pm 12:37 PM

So analysieren Sie die 0Day-Sicherheitslückenbenachrichtigung für die Remotecodeausführung in Google Chrome

May 16, 2023 pm 12:37 PM

1. Überblick Am 13. April 2021 entdeckte Antiy CERT, dass ausländische Sicherheitsforscher einen PoC einer 0Day-Sicherheitslücke zur Remote-Codeausführung im Google Chrome-Browser veröffentlicht haben. Angreifer können die Sicherheitslücke nutzen, um eine speziell gestaltete Seite zu erstellen, und Benutzer, die auf die Seite zugreifen, können dies tun Die Sicherheitslücke betrifft die neueste offizielle Version von Chrome (89.0.4389.114) und alle früheren Versionen. Antiy CERT ging der Sache nach und stellte fest, dass aufgrund der hohen Nutzungsrate des Google Chrome-Browsers in China das Risiko besteht, dass diese Schwachstelle von bösartigem Code ausgenutzt und weit verbreitet wird, und dass das Bedrohungsniveau hoch ist. Gleichzeitig stellte der CERT-Test von Antiy fest, dass auch einige andere inländische Browser betroffen sind, die den Google Chrome-Kernel verwenden. Derzeit als

So öffnen Sie Google Chrome ohne Erweiterungen in Windows 11/10

Apr 14, 2023 pm 05:46 PM

So öffnen Sie Google Chrome ohne Erweiterungen in Windows 11/10

Apr 14, 2023 pm 05:46 PM

<p>Google Chrome ist der am häufigsten verwendete Browser der Welt und verfügt über leistungsstarke Funktionen, die ihn zum besten unter anderen Browsern machen. Es verfügt über eine Funktion namens Erweiterungen, die ihre eigenen Vor- und Nachteile hat. Wenn Sie jedoch unwissentlich Erweiterungen bestimmter Drittanbieter installieren, kann dies manchmal tatsächlich zu Problemen führen, die Ihren Browser und andere Software beschädigen können. Daher ist es besser, Erweiterungen in Google Chrome bei Bedarf zu deaktivieren. Wenn Sie Google Chrome auch ohne Erweiterungen öffnen möchten, erfahren Sie in diesem Artikel, wie das geht. </p><h2>Wenn

Beispielanalyse von Google Chrome 85 zur Behebung der Schwachstelle bei der Ausführung von WebGL-Code

May 17, 2023 pm 02:07 PM

Beispielanalyse von Google Chrome 85 zur Behebung der Schwachstelle bei der Ausführung von WebGL-Code

May 17, 2023 pm 02:07 PM

Google hat eine Use-After-Free-Schwachstelle in der WebGL-Komponente (WebGraphicsLibrary) des Google Chrome-Webbrowsers behoben. Durch die erfolgreiche Ausnutzung dieser Schwachstelle kann ein Angreifer beliebigen Code im Kontext des Browserprozesses ausführen. WebGL ist eine JavaScript-API, die kompatible Browser zum Rendern interaktiver 2D- und 3D-Grafiken ohne den Einsatz von Plug-Ins verwenden. GoogleChrome85.0.4149.0 hat diese Sicherheitslücke bei der Codeausführung behoben. Hochriskante Sicherheitslücke bei der Codeausführung Die vom leitenden Forschungsingenieur von CiscoTalos, Marcin Towalski, entdeckte Sicherheitslücke bei der Codeausführung trägt die Nummer CVE-2020-649

So beheben Sie ERR_ICANN_NAME_COLLISION in Google Chrome

Apr 14, 2023 am 11:28 AM

So beheben Sie ERR_ICANN_NAME_COLLISION in Google Chrome

Apr 14, 2023 am 11:28 AM

<p>Viele Benutzer bevorzugen die Verwendung von Google Chrome aufgrund seiner erweiterten Funktionen und Benutzerfreundlichkeit. Allerdings gibt der Browser manchmal eine Fehlermeldung zurück, wenn Sie versuchen, auf eine Website zuzugreifen oder nachdem Sie den Browser aktualisiert haben. Ein solcher Fehler ist der Fehler „ <strong>ERR_ICANN_NAME_COLLISION</strong>“. Dieser Fehler verhindert, dass Sie über Chrome auf eine Website zugreifen können, und gibt den oben genannten Fehler zurück. Dies kann auch auftreten, wenn Sie versuchen, localhost .dev in Chrome zu verwenden