Beispielanalyse von Nmap-Operationen

Hintergrund

Mit der Entwicklung der Sicherheitsbranche legt das Land großen Wert darauf. Verschiedene Branchen sind unterschiedlichen Bedrohungen ausgesetzt. Einige Unternehmen der Partei A verfügen nicht über entsprechende Sicherheitsabteilungen oder verfügen über relativ schwache Sicherheitskapazitäten und stellen daher das Sicherheitspersonal der Partei B ein, um operative Dienstleistungen zu erbringen. Dann müssen die Sicherheitsingenieure von Partei B den Kunden bei der Bewältigung einiger Sicherheitsereignisse helfen, die während des Geschäftsbetriebs auftreten. Beispielsweise müssen unsere Sicherheitsingenieure nach dem Auftreten einer Sicherheitslücke erkennen, ob andere Geschäftssysteme die Sicherheitslücke aufweisen und ob sie rechtzeitig repariert werden muss . Wir müssen auch einige Ergebnisse ausgeben, um die Kundenberichterstattung zu erleichtern und um herauszufinden, wie die Arbeitseffizienz usw. verbessert werden kann.

Effizientes Scannen

Überprüfung gängiger Parameteroptionen

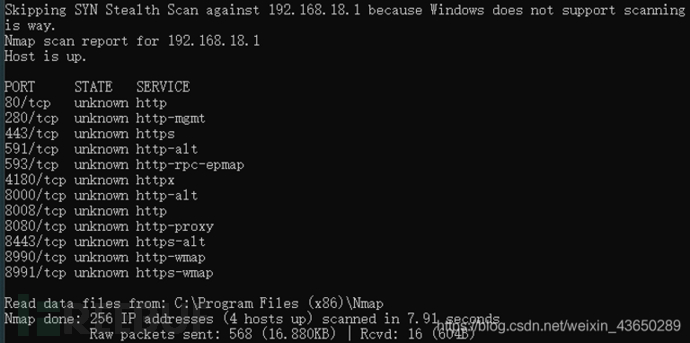

Schnelles Überlebensscannen

nmap -T4 -n -V –sn -iL ip.txt -oN live_host.txt

提示:-sn参数也是ping 扫描,不进行端口扫描。Sn扫描 和sp 扫描的区别是:sp扫描无法扫描出防火墙禁ping 的存活主机;而sn扫描。防火墙在禁ping状态下,防火墙把icmp包都丢弃了,依然能检测到存活的主机 -P0.-PS,-PA,-PU 扫描会进行端口开放扫描,而-Sp ,-sn 扫描则不会进行端口开放扫描

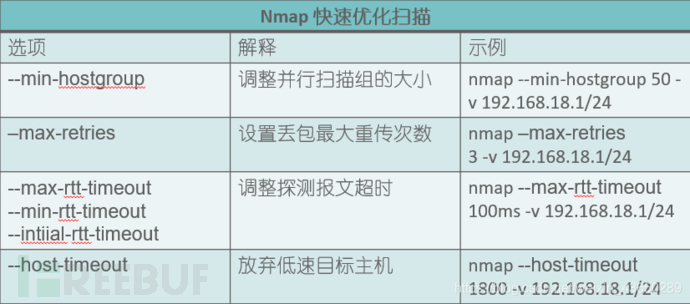

Optimiertes Scannen

nmap -T4 -n –v --top-ports “1000” –max-retries 3 --min-hostgroup 100 --host-timeout 18000ms --max-rtt-timeout 500ms --open -iL ip.txt -oA openport_result 提示:--max-rrt-timeout, --host-timeout 在旧版本的nmap 中,默认单位为毫秒,在新版nmap7.80版本中,默认的单位是秒,如果想要设置毫秒单位,记得在数字后面加ms ,例如:

Diensttyp-Scannen angeben

Nur Ports scannen, die HTTP-Dienste öffnen

nmap -T4 –n –v –p http* --max-retries 3 –min-hostgroup 30 –host-timeout 18000ms –open –iL ip.txt –oA httpport_result

Umfassender Befehl zum Scannen von Schwachstellen:

nmap -v -n -Pn --script=vuln -T4 --open -M 5 -iL ip.txt -oN vuln_scan_result.txt

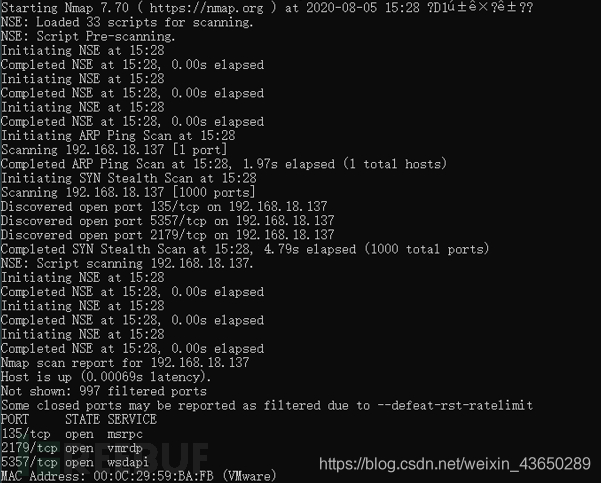

Schwachstellentyp-Scan angeben – SMB

nmap -T4 -n -v –script=smb* --max-retries 3 --open -iL ip.txt -oA smbvuln_result

Allgemeine Scan-Optionen

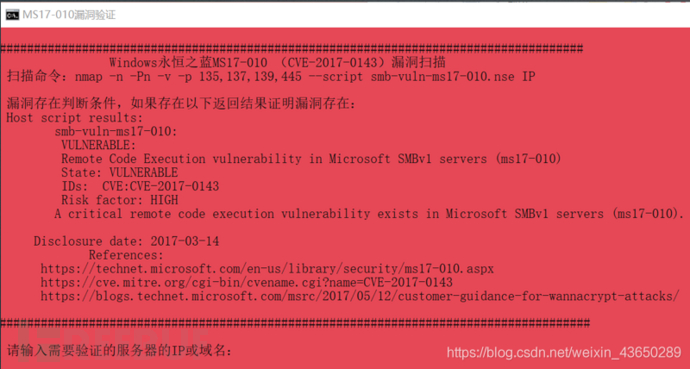

Schwachstellen-POC-Überprüfung.

Sie können Stapelverarbeitungsskripte verwenden, um Nmap-Schwachstellen-POC zu schreiben Ein-Klick-Verifizierungsskript-Tool, einfach und benutzerfreundlich

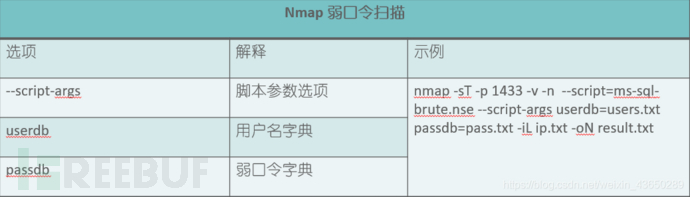

schwache Passage zum Erkennen von

命令如下: Nmap -sT -p 目标应用端口 -v -n -Pn --script = 弱口令扫描脚本 --script-args userdb=用户名字典,passdb=弱口令字典 -iL ip.txt -oN result.txt

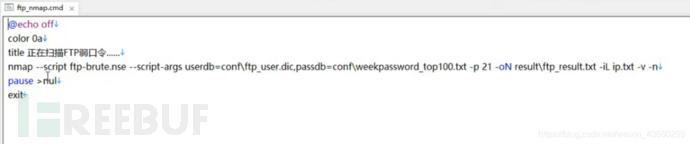

ftp schwache Passage-Befehle von Skriptbefehlen

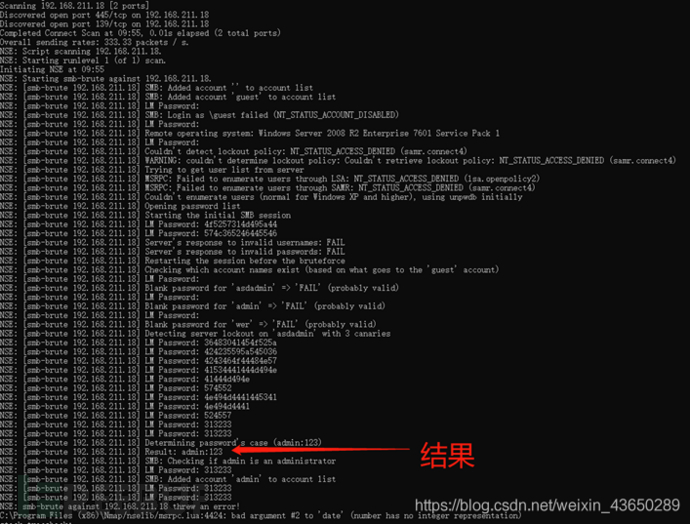

Windows SMB schwacher Mundscan

nmap -v -n -sT -d --script=smb-brute.nse --script-args userdb=smb_user.dic,passdb=week.txt -p 445,139 -oN res.txt -iL ip.txt

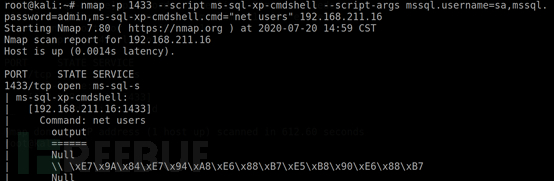

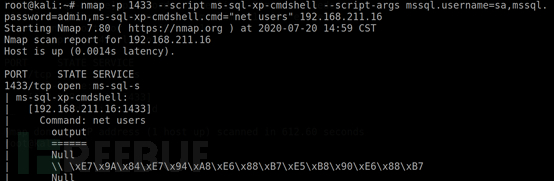

Schwache Passage von SQL Server Scannen

nmap –v –n -sT –script ms-sql-brute.nse –script-args userdb= conf\mssql_user.dic,passdb=conf\weekpassword.txt -p 1433 -oN result\mssql_result.txt -iL ip.txt

Führen Sie ms-sql-xp-cmdshell.cmd="net-Benutzer" IP aus

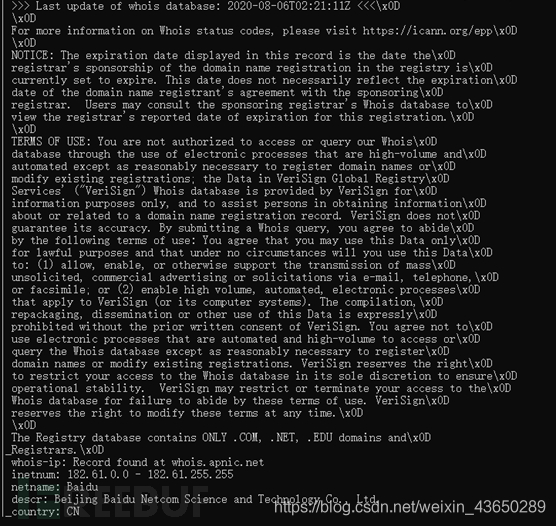

Detaillierte Whois-Analyse

nmap --script external www.baidu.com

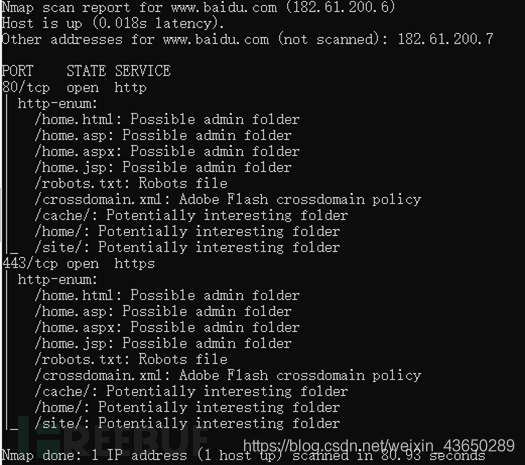

Webverzeichnis scannen

nmap -p 80,443 --script=http-enum.nse www.baidu.com

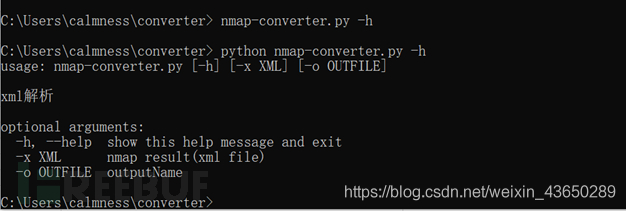

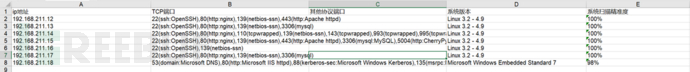

Ergebnisse scannen und organisieren

https://github.com/mrschyte/nmap-converter 或者 nmaptocsv

pip install XlsxWriter pip install python-libnmap

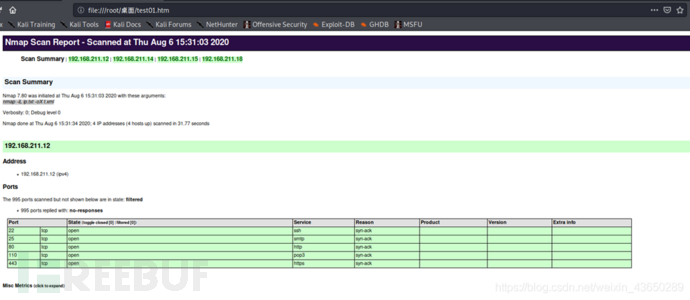

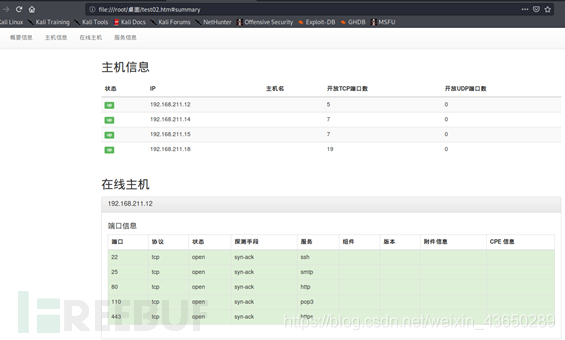

XML-Dokument in HTML konvertieren

安装 xsltproc xsltproc -o test01.htm t.xml

Verwenden Sie die geänderte Vorlage, um die HTM-Datei auszugeben:

xsltproc -o test02.htm xslt模板.xsl test01.xml

Das obige ist der detaillierte Inhalt vonBeispielanalyse von Nmap-Operationen. Für weitere Informationen folgen Sie bitte anderen verwandten Artikeln auf der PHP chinesischen Website!

Heiße KI -Werkzeuge

Undresser.AI Undress

KI-gestützte App zum Erstellen realistischer Aktfotos

AI Clothes Remover

Online-KI-Tool zum Entfernen von Kleidung aus Fotos.

Undress AI Tool

Ausziehbilder kostenlos

Clothoff.io

KI-Kleiderentferner

AI Hentai Generator

Erstellen Sie kostenlos Ai Hentai.

Heißer Artikel

Heiße Werkzeuge

Notepad++7.3.1

Einfach zu bedienender und kostenloser Code-Editor

SublimeText3 chinesische Version

Chinesische Version, sehr einfach zu bedienen

Senden Sie Studio 13.0.1

Leistungsstarke integrierte PHP-Entwicklungsumgebung

Dreamweaver CS6

Visuelle Webentwicklungstools

SublimeText3 Mac-Version

Codebearbeitungssoftware auf Gottesniveau (SublimeText3)

Heiße Themen

Zu welcher Kategorie gehört das System zur Prüfung des Betriebs- und Wartungssicherheits -Sicherheitsabrechts?

Mar 05, 2025 pm 03:59 PM

Zu welcher Kategorie gehört das System zur Prüfung des Betriebs- und Wartungssicherheits -Sicherheitsabrechts?

Mar 05, 2025 pm 03:59 PM

Dieser Artikel untersucht die Beschaffung der Operational Security Audit System. Es werden typische Kategorien (Hardware, Software, Dienste), Budgetzuweisung (CAPEX, OPEX, Projekt, Schulung, Notfall) und geeignete staatliche Vertragsfahrzeuge (GSA SCH) beschrieben

Was macht der Betriebs- und Wartungssicherheitsingenieur?

Mar 05, 2025 pm 04:00 PM

Was macht der Betriebs- und Wartungssicherheitsingenieur?

Mar 05, 2025 pm 04:00 PM

In diesem Artikel werden die Rollen und erforderlichen Fähigkeiten von DevOps, Sicherheit und IT -Betriebsingenieuren untersucht. Es beschreibt die täglichen Aufgaben, Karrierewege und die notwendigen technischen und weichen Fähigkeiten für jeden und unterstreichen die zunehmende Bedeutung der Automatisierung, C.

Was sind die Arbeitssicherheitsverantwortung des Betriebs- und Wartungspersonals?

Mar 05, 2025 pm 03:51 PM

Was sind die Arbeitssicherheitsverantwortung des Betriebs- und Wartungspersonals?

Mar 05, 2025 pm 03:51 PM

Dieser Artikel beschreibt die entscheidenden Sicherheitsverantwortung für DevOps -Ingenieure, Systemadministratoren, IT -Betriebspersonal und Wartungspersonal. Es betont die Integration der Sicherheit in alle Phasen des SDLC (DevOps) und implementiert robusten Zugriff C.

Der Unterschied zwischen Betriebs- und Wartungssicherheitsprüfungssystem und Netzwerksicherheitsprüfungssystem

Mar 05, 2025 pm 04:02 PM

Der Unterschied zwischen Betriebs- und Wartungssicherheitsprüfungssystem und Netzwerksicherheitsprüfungssystem

Mar 05, 2025 pm 04:02 PM

Dieser Artikel kontrastiert Operations Security (OPSEC) und NETSC (NetSec -Prüfungssysteme). OPSEC konzentriert sich auf interne Prozesse, Datenzugriff und Mitarbeiterverhalten, während Netsec auf Netzwerkinfrastruktur und Kommunikationssicherheit konzentriert. Schlüssel

Was ist Betriebs- und Wartungssicherheit?

Mar 05, 2025 pm 03:54 PM

Was ist Betriebs- und Wartungssicherheit?

Mar 05, 2025 pm 03:54 PM

In diesem Artikel werden DevSecops untersucht und die Sicherheit in den Lebenszyklus der Softwareentwicklung integriert. Es beschreibt die vielfältige Rolle eines DevOps -Sicherheitsingenieurs, das Sicherheitsarchitektur, Automatisierung, Sicherheitsmanagement und Vorfallreaktion umfasst

Was ist die Aussicht auf Sicherheitsbetriebs- und Wartungspersonal?

Mar 05, 2025 pm 03:52 PM

Was ist die Aussicht auf Sicherheitsbetriebs- und Wartungspersonal?

Mar 05, 2025 pm 03:52 PM

Dieser Artikel untersucht wesentliche Fähigkeiten für eine erfolgreiche Karriere als Sicherheitsoperationen. Es zeigt die Notwendigkeit von technischem Know -how (Netzwerksicherheit, Siem, Cloud -Plattformen), analytische Fähigkeiten (Datenanalyse, Bedrohungsintelligenz) und Soft Skills (CO)

Was ist Betriebs- und Wartungssicherheit?

Mar 05, 2025 pm 03:58 PM

Was ist Betriebs- und Wartungssicherheit?

Mar 05, 2025 pm 03:58 PM

DevOps verbessert die operative Sicherheit, indem sie Sicherheitskontrollen in CI/CD -Pipelines automatisieren, die Infrastruktur als Code für eine verbesserte Kontrolle nutzen und die Zusammenarbeit zwischen Entwicklungs- und Sicherheitsteams fördern. Dieser Ansatz beschleunigt Schwachstellen

Hauptarbeit für Betriebs- und Wartungssicherheit

Mar 05, 2025 pm 03:53 PM

Hauptarbeit für Betriebs- und Wartungssicherheit

Mar 05, 2025 pm 03:53 PM

In diesem Artikel wird die Sicherheit in Betrieb und Wartung (O & M) beschrieben, wobei das Verwundbarkeitsmanagement, die Zugriffskontrolle, die Sicherheitsüberwachung, der Datenschutz und die physische Sicherheit hervorgehoben werden. Wichtige Verantwortlichkeiten und Minderungsstrategien, einschließlich Proacti