NAT-Konfiguration in der USG-Firewall

„USG“ Firewall-NAT „Konfiguration“ Firewall

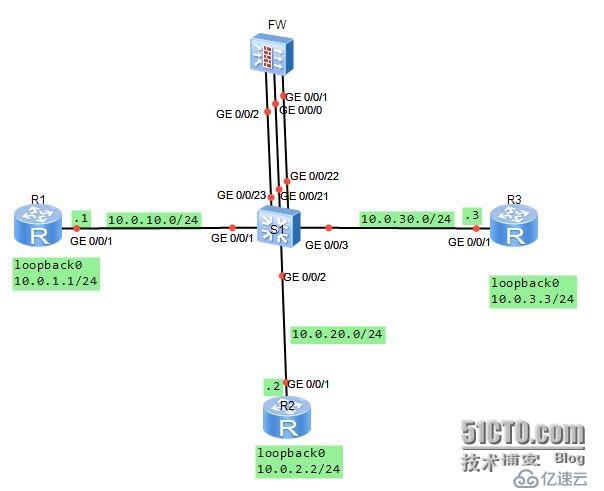

Topologiebild

mit mit mit Hilfe von,Das Unternehmen ist mithilfe von Netzwerk-Firewalls in drei Zonen unterteilt. Jetzt müssen wir den von einem Server bereitgestellten Telnet-Dienst (IP-Adresse: 10.0.3.3) im DMZ-Bereich veröffentlichen. Die öffentlichen Adressen sind 10.0.10.20 und 24. Und Benutzer im internen Netzwerk-Trust-Bereich greifen über Easy-IP zu Bereich. Der Zugang aus anderen Richtungen ist untersagt. Definieren Sie die Schnittstellen G0/0/1 und G0/0/21 für vlan11, definieren Sie die Schnittstellen G0/0/2 und G0/0/22 für vlan12 und definieren Sie die Schnittstellen G0/0/3 und G0/0/ 23 ist als vlan13 definiert. Es sind jeweils drei Netzwerksegmente geplant.

- Lernen

- Lernaufgaben

- Schritt 1.Grundkonfiguration und IP

Konfigurieren Sie zunächst die Adressinformationen für die drei Router.

[Huawei]sysname R1

[R1-GigabitEthernet0/0/1]ip add 10.0.10.124

[R1-GigabitEthernet0/0/1]desc this portconnect to S1 -G0/0/1[R1-GigabitEthernet0/0/1]interfaceloopback0[R1-LoopBack0]ip add 10.0.1.1 24[R1-LoopBack0]q

[Huawei]sysname R2[R2 ]interface g0/0/1[R2-GigabitEthernet0/0/1]ip add 10.0.20.224[R2-GigabitEthernet0/0/1]desc diesen Port,Verbindung zu S1-G0/0/2

[R2- GigabitEthernet0/0/1]interfaceloopback0[R2-LoopBack0]ip add 10.0.2.2 24[R2-LoopBack0]q[Huawei]sysname R3[R3]interface g0/0/1[R3 -GigabitEthernet0/0/1]ip add 10.0.30.324[R3-GigabitEthernet0/0/1]desc this portconnect to S1-G0/0/3[R3-GigabitEthernet0/0/1]interfaceloopback0[R3 -LoopBack0]ip add 10.0.3.3 24[R3-LoopBack0]qBeim Konfigurieren der Adresse für die Firewall wird G0/0/1 mit 10.0.20.254/24.[SRG]sysname FW konfiguriert 13:06: 03 08.07.2014[FW]Schnittstelle g0/0/113:06:30 08.07.2014[FW-GigabitEthernet0/0/1]ip add 10.0.20.2542413:07 :01 08.07.2014[FW-GigabitEthernet0/0/1]Diesen Port absteigen, mit S1-G0/0/22 verbinden13:07:52 08.07.2014[FW- GigabitEthernet0/0/ 1]Schnittstelle g0/0/013:08:23 08.07.2014[FW-GigabitEthernet0/0/0]ist dies13:08:31 08.07.2014

# Schnittstelle GigabitEthernet0/0/0 Alias GE0/MGMT IP-Adresse 192.168.0.1 255.255.255.0 dhcpselect-Schnittstelle dhcpserver-Gateway-Liste 192.168.0.1

#

return[FW-GigabitEthernet0 /0/0 ]IP-Hinzufügen rückgängig machen13:08:42 08.07.2014Info: Die DHCP-Serverkonfiguration auf dieser Schnittstelle wird gelöscht.[FW-GigabitEthernet0/0/0]zeigt dies an 13:08:46 2014/07/08#interface GigabitEthernet0/0/0 alias GE0/MGMT#return[FW-GigabitEthernet0/0/0]ip add. 10.0.10.2542 4

13:09:29 08.07.2014[FW-GigabitEthernet0/0/0]Diesen Port absteigen, mit S1-G0/0/21 verbinden13:10:05 08.07.2014[FW- GigabitEthernet0/0/0 ]Schnittstelle G0/0/213:10:15 2014/07/08[FW-GigabitEthernet0/0/2]ip add 10.0.30.2542413:10:28 2014/07 /08[ FW-GigabitEthernet0/0/2]diesen Port absteigen, mit S1-G0/0/23 verbinden13:10:53 08.07.2014[FW-GigabitEthernet0/0/2]q Es müssen die Anforderungen für den Switch befolgt werden. Definieren Sie vlan[Huawei]sysname S1[S1]vlan-Batch 11 bis 13Info: Dieser Vorgang kann einige Sekunden dauern...fertig.

[S1]Schnittstelle g0/0/1[S1-GigabitEthernet0/0/1]Port-Link-Typ-Zugriff[S1-GigabitEthernet0/0/1]Port-Standard-VLAN11[S1]Schnittstelle g0/0/2 [S1-GigabitEthernet0/0/2]Port-Link-Typ-Zugriff[S1-GigabitEthernet0/0/2]Port-Standard-VLAN12[S1-GigabitEthernet0/0/2]Schnittstelle g0/0/3[S1 -GigabitEthernet0/0/3]Port-Link -typeaccess[S1-GigabitEthernet0/0/3]Port-Standard vlan13[S1-GigabitEthernet0/0/3]Schnittstelle g0/0/21[S1-GigabitEthernet0/0 /21]Port Link-TypeAccess [S1-GigabitEthernet0/0/21]Port-Standard vlan11[S1-GigabitEthernet0/0/21]Schnittstelle g0/0/22[S1-GigabitEthernet0/0/22]Port Link-Typeaccess[S1-GigabitEthernet0/0/22]Port-Standard vlan12[S1-GigabitEthernet0/0/22]Schnittstelle g0/0/23[S1-GigabitEthernet0/0/23]Port-Link-TypeAccess

[S1-GigabitEthernet0/0/23 ]port default vlan13

Schritt 2.

Konfigurieren Sie die Schnittstelle zur Sicherheitszone

Die Firewall verfügt standardmäßig über vier Zonen, nämlich „local“, „trust“, „untrust“ und „dmz“. „Im Experiment haben wir die drei Bereiche „Trust“, „Untrust“ und „DMZ“ verwendet. Konfigurieren Sie G0/0/0 für den Untrust-Bereich, konfigurieren Sie G0/0/0/2 für den DMZ-Bereich, G0/0 G0/0 /0/1 ist für die Vertrauenszone konfiguriert :35 2014/07/08

#

Firewall Zone Trust

SetPriority 85

AddInterface GigabitEthernet0/0/0

#

Return

[FW-Zone-Trust]Undo Add Inter

[FW- Zone-Trust] Schnittstelle hinzufügen g0/0/0

13:46:01 08.07.2014 rückgängig machen /08

[ FW-zone-trust]Firewall-Zone nicht vertrauenswürdig

[FW-zone-untrust]Schnittstelle hinzufügen g0/0/0

13:47:24 08.07.2014

[[FW-zone- untrust]firewall zone dmz

13:48:06 2014/07/08

[FW-zone-dmz]add interface g0/0/2

13:48:13 2014/07/08

[FW- zone-dmz]q

Standardmäßig lässt die Firewall keine Kommunikation zwischen anderen Bereichen außerhalb des lokalen Bereichs zu. Um die Genauigkeit der Konfiguration sicherzustellen, konfigurieren wir die Standard-Firewall-Filterregeln, um die Kommunikation zwischen allen Bereichen zu ermöglichen auf dem FW-Gerät.

[FW]Firewall-Paketfilter-Standardzulassungalle

13:51:19 08.07.2014

Warnung: Die Einstellung der Standardpaketfilterung auf „Zulassen“ birgt Sicherheitsrisiken Sicherheitsrichtlinie basierend auf den tatsächlichen Datenströmen. Sind Sie sicher, dass Sie fortfahren möchten? PING 10.0.10.1: 56 Datenbytes, drücken Sie CTRL_C zum Unterbrechen

Antwort von 10.0.10.1: Bytes=56 Sequenz=1 TTL=255 Zeit=90 ms

---10.0.10.1 Ping-Statistiken ---

1 Paket (s) übertragen

1 Paket(e) empfangen

0,00 % Paketverlust

Roundtrip min/avg/max = 90/90/90 ms

[FW]ping -c 1 10.0.20.2

13: 52:08 08.07.2014

PING 10.0.20.2: 56 Datenbytes, zum Unterbrechen STRG_C drücken

Antwort von 10.0.20.2: Bytes=56 Sequenz=1 ttl=255 Zeit=400 ms

--10.0 .20.2 Ping-Statistiken ---

1 Paket(e) übertragen

1 Paket(e) empfangen

0,00 % Paketverlust

Round-Trip Min/Durchschnitt/Max = 400/400/400 ms

[FW]Ping -c 1 10.0.30.3

13:52:18 08.07.2014

PING 10.0.30.3: 56 Datenbytes, zum Unterbrechen STRG_C drücken

Antwort von 10.0.30.3: Bytes=56 Sequenz=1 ttl =255 Zeit=410 ms

---10.0.30.3 Ping-Statistik ---

1 Paket(e) übertragen

1 Paket(e) empfangen

0,00 % Paketverlust

Round-Trip Min/Durchschnitt/Max = 410/ 410/410 ms

Schritt 3. Statisches Routing konfigurieren, um Netzwerkkonnektivität zu erreichen

Konfigurieren Sie Standardrouten auf R2 und R3 und konfigurieren Sie klare statische Routen auf FW, um die Kommunikation zwischen den drei Loopback0-Schnittstellen zu erreichen. Da R1 ein Internetgerät ist und die privaten Netzwerkinformationen der internen und DMZ-Zonen nicht kennen muss, besteht keine Notwendigkeit, eine Standardroute zu definieren.

[R2]ip route-static 0.0.0.0 0 10.0.20.254

[R3]ip route-static 0.0.0.0 0 10.0.30.254

[FW]ip route-static 10.0.1.0 24 10.0.10.1

13:58:26 08.07.2014

[FW]ip route-static 10.0.2.0 24 10.0.20.2

13:58:40 08.07.2014

[FW]ip route-static 10.0.3.0 24 10.0.30.3

13:58:52 08.07.2014

Testen Sie die Konnektivität mit 10.0.1.0, 10.0.2.0, 10.0.3.0 auf der Firewall.

[FW]ping -c 1 10.0.1.1

14:00:18 08.07.2014

PING 10.0.1.1: 56 Datenbytes, zum Unterbrechen STRG_C drücken

Antwort von 10.0.1.1: Bytes=56 Sequenz=1 TTL=255 Zeit=80 ms

---10.0.1.1 Ping-Statistik ---

1 Paket(e) übertragen

1 Paket(e) empfangen

0,00 % Paketverlust

Round-Trip min/ avg/max = 80/80/80 ms

[FW]ping -c 1 10.0.2.2

14:00:25 08.07.2014

PING 10.0.2.2: 56 Datenbytes, zum Unterbrechen STRG_C drücken

Antwort von 10.0.2.2: Bytes=56 Sequenz=1 TTL=255 Zeit=170 ms

---10.0.2.2 Ping-Statistiken ---

1 Paket(e) übertragen

1 Paket(e) empfangen

0,0 0 % Paketverlust

Round-Trip Min/Durchschnitt/Max = 170/170/170 ms

[FW]ping -c 1 10.0.3.3

14:00:29 08.07.2014

PING 10.0.3.3: 56 Datenbytes, zum Unterbrechen STRG_C drücken

Antwort von 10.0.3.3: Bytes=56 Sequenz=1 TTL=255 Zeit=110 ms

---10.0.3.3 Ping-Statistiken ---

1 Paket(e) übertragen

1 Paket(e) empfangen

0,00 % Paketverlust

Round-Trip Min/Durchschnitt/Max = 110/110/110 ms

Unter der aktuellen Konfiguration können alle Bereiche miteinander kommunizieren und sind nicht blockiert prüfen. Da NAT noch nicht definiert wurde, können die interne und die DMZ-Zone nicht mit der externen Zone kommunizieren.

Schritt 4. Zonenübergreifende Sicherheitsfilterung konfigurieren

kann erlaubt werden, Datenpakete von einem Teil des Netzwerksegments 10.0.2.3 in der Trust-Zone an die Untrust-Zone zu senden. Die von der Untrust-Zone an den DMZ-Zielserver 10.0.3.3 gesendete Telnet-Anfrage konnte passieren.

[FW]Überprüfung des Verbindungsstatus der Firewall-Sitzung

[FW]Richtlinie Interzone Trust Untrust Outbound

[FW-Richtlinie-Interzone-Trust-Untrust-Outbound]Richtlinie0

14:06:57 2014/07/08

[FW-policy-interzone-trust-untrust-outbound-0]policysource 10.0.2.0 0.0.0.255

14:07:18 08.07.2014

[FW-policy-interzone-trust-untrust-outbound- 0]actionpermit

14:07:31 08.07.2014

[FW-policy-interzone-trust-untrust-outbound-0]q

14:07:40 08.07.2014

[FW- Policy-Interzone-Trust-Untrust-Outbound]q

14:07:40 08.07.2014

]Policy Interzone DMZ Untrust Inbound

14:09:01 08.07.2014

[FW-Richtlinie- interzone-dmz-untrust-inbound]policy0

14:09:08 2014/07/08

[FW-policy-interzone-dmz-untrust-inbound-0]policydestination 10.0.3.3 0

14:09:37 08.07.2014

[FW-policy-interzone-dmz-untrust-inbound-0]policyservice service-set telnet

[FW-policy-interzone-dmz-untrust-inbound-0]actionpermit

14:09 :55 08.07.2014

[FW-policy-interzone-dmz-untrust-inbound-0]q

14:09:55 08.07.2014

Schritt fünf.Konfiguration Easy-Ip ermöglicht den Zugriff vom Trust-Bereich auf den Untrust-Bereich.

kann für die Verwendung von Easy-IP für die NAT-Quelladressübersetzung konfiguriert werden. Und binden Sie NAT an die Schnittstelle.

[FW-nat-policy-interzone-trust-untrust-outbound]policy0

14:14:00 2014/07/08

[FW-nat-policy-interzone-trust-untrust-outbound-0]policysource 10.0.2.0 0.0.0.2

55

14:14:26 2014/07/08

[FW-nat-policy-interzone-trust-untrust-outbound-0]actionsource-nat

14:14:37 08.07.2014

[FW-nat-policy-interzone-trust-untrust-outbound-0]easy-ipg0/0/0

14:14:51 08.07.2014

[FW-nat- Policy-Interzone-Trust-Untrust-Outbound-0]q

Nach der Konfiguration Überprüfen Sie nach Abschluss, ob der Zugriff zwischen der Trust-Zone und der Untrust-Zone normal ist.

PING 10.0.1.1: 56 Datenbytes, zum Unterbrechen STRG_C drücken

Zeitüberschreitung anfordern

Zeitüberschreitung anfordern

Zeitüberschreitung anfordern

Zeitüberschreitung

Zeitüberschreitung anfordern

---10.0.1.1 Ping-Statistiken ---

5 Paket(e) übertragen

0 Paket(e) empfangen

100,00 % Paketverlust

PING 10.0 .1.1: 56 Datenbytes, zum Unterbrechen STRG_C drücken

Antwort von 10.0.1.1: Bytes=56 Sequenz=1 ttl=254 Zeit=220 ms

Antwort von 10.0.1.1: Bytes=56 Sequenz=2 ttl= Antwort ab 10.0.1.1: Bytes=56 Sequenz=5 TTL=254 Zeit=440 ms

---10.0.1.1 Ping-Statistik ---

5 Paket(e) übertragen

5 Paket(e) empfangen

0,00 % Paket Losso Round-Trip min/avg/max = 100/196/440 ms

Hinweis Hier ist der Zusammenhang zwischen Test und 10.0.1.1, der nicht angezeigt wird. Der erweiterte Ping stellt erfolgreich eine Konnektivität her, da beim Senden des Pakets die Quelladresse 10.0.2.2 angegeben wurde. Der Grund dafür ist, dass beim direkten Senden eines Datenpakets an 10.0.1.1 die Quelladresse des Datenpakets 10.0.1.1 erreicht und die Quelladresse des Datenpakets 10.0.20.2 ist, was nicht zum Client-Adressbereich von gehört NAT-Übersetzung.

Schritt 6. Veröffentlichen Sie den Intranetserver 10.0.3.3.

Konfigurieren Sie den Telnet-Dienst des Intranetservers 10.0.3.3 und ordnen Sie ihn der Adresse 10.0.10.20 zu 10.0 .3.3 Telnet

Aktivieren Sie die Telnet-Funktion auf R3 und testen Sie sie auf R1. Bitte beachten Sie beim Testen, dass die externe Adresse 10.0 ist .10.20. Wenn R1 also auf 10.0.3.3 zugreift, ist die Zieladresse, auf die zugegriffen wird, 10.0.10.20.

[R3]Benutzeroberfläche vty 0 4

[R3-ui-vty0-4]Authentifizierungsmodus-Passwort

Bitte konfigurieren Sie das Anmeldepasswort (maximale Länge 16):16

[R3-ui-vty0-4 ]Authentifizierungspasswort festlegen? -4]Benutzerberechtigungsstufe 3

[R3-ui-vty0-4]q

Drücken Sie STRG_], um den Telnet-Modus zu verlassen

Versuchen Sie 10.0.10.20 ...

Verbunden bis 10.0.10.20 ...

Anmeldeauthentifizierung

Passwort:

Das obige ist der detaillierte Inhalt vonNAT-Konfiguration in der USG-Firewall. Für weitere Informationen folgen Sie bitte anderen verwandten Artikeln auf der PHP chinesischen Website!

Heiße KI -Werkzeuge

Undresser.AI Undress

KI-gestützte App zum Erstellen realistischer Aktfotos

AI Clothes Remover

Online-KI-Tool zum Entfernen von Kleidung aus Fotos.

Undress AI Tool

Ausziehbilder kostenlos

Clothoff.io

KI-Kleiderentferner

AI Hentai Generator

Erstellen Sie kostenlos Ai Hentai.

Heißer Artikel

Heiße Werkzeuge

Notepad++7.3.1

Einfach zu bedienender und kostenloser Code-Editor

SublimeText3 chinesische Version

Chinesische Version, sehr einfach zu bedienen

Senden Sie Studio 13.0.1

Leistungsstarke integrierte PHP-Entwicklungsumgebung

Dreamweaver CS6

Visuelle Webentwicklungstools

SublimeText3 Mac-Version

Codebearbeitungssoftware auf Gottesniveau (SublimeText3)

Heiße Themen

1376

1376

52

52

So beheben Sie „Fehler: 0x80070185, Cloud-Vorgang war nicht erfolgreich' in OneDrive

May 16, 2023 pm 04:26 PM

So beheben Sie „Fehler: 0x80070185, Cloud-Vorgang war nicht erfolgreich' in OneDrive

May 16, 2023 pm 04:26 PM

OneDrive ist eine beliebte Cloud-Speicheranwendung von Microsoft. Die meisten von uns verwenden OneDrive zum Speichern unserer Dateien, Ordner, Dokumente usw. Einige Benutzer beschwerten sich jedoch darüber, dass beim Versuch, auf freigegebene Dateien auf OneDrive zuzugreifen, die Fehlermeldung „Fehler: 0x80070185, Cloud-Vorgang war nicht erfolgreich“ angezeigt wird. Daher können sie keine Vorgänge auf OneDrive ausführen, z. B. Dateien kopieren, einfügen, freigegebene Dateien herunterladen usw. Heutzutage ist es notwendig, diese Operationen in unserer täglichen Arbeit zu nutzen. Dieser Fehler kann leicht behoben werden und dafür haben wir einige Methoden, die wir anwenden und versuchen können, das Problem zu lösen. Fangen wir an! Methode 1 – Melden Sie sich bei den OneDrive-App-Schritten ab und wieder an

NAT Boost vs. Qos für Spiele; was ist besser?

Feb 19, 2024 pm 07:00 PM

NAT Boost vs. Qos für Spiele; was ist besser?

Feb 19, 2024 pm 07:00 PM

In der heutigen Situation, in der fast alle Spiele online stattfinden, ist es nicht ratsam, die Optimierung des Heimnetzwerks außer Acht zu lassen. Fast alle Router sind mit NATBoost- und QoS-Funktionen ausgestattet, die das Spielerlebnis der Benutzer verbessern sollen. In diesem Artikel werden die Definition, Vor- und Nachteile von NATBoost und QoS untersucht. NATBoost vs. Qos für Spiele; welches ist besser? NATBoost, auch bekannt als Network Address Translation Boost, ist eine in Router integrierte Funktion, die deren Leistung verbessert. Dies ist besonders wichtig für Spiele, da es dazu beiträgt, die Netzwerklatenz zu reduzieren, also die Zeit, die für die Datenübertragung zwischen dem Spielgerät und dem Server benötigt wird. Durch die Optimierung der Datenverarbeitungsmethode innerhalb des Routers erreicht NATBoost eine schnellere Datenverarbeitungsgeschwindigkeit und eine geringere Latenz und verändert so die

8 große Korrekturen, wenn die Grammatik im Windows 10-Browser nicht funktioniert

May 05, 2023 pm 02:16 PM

8 große Korrekturen, wenn die Grammatik im Windows 10-Browser nicht funktioniert

May 05, 2023 pm 02:16 PM

Wenn Sie Syntaxprobleme auf Ihrem Windows 10- oder 11-PC haben, hilft Ihnen dieser Artikel bei der Lösung des Problems. Grammarly ist einer der beliebtesten Tippassistenten zur Korrektur von Grammatik, Rechtschreibung, Klarheit und mehr. Es ist zu einem wesentlichen Bestandteil des professionellen Schreibens geworden. Wenn es jedoch nicht richtig funktioniert, kann es eine sehr frustrierende Erfahrung sein. Viele Windows-Benutzer haben berichtet, dass dieses Tool auf ihren Computern nicht gut läuft. Wir haben eine eingehende Analyse durchgeführt und die Ursache und Lösung dieses Problems gefunden. Warum funktioniert Grammatik auf meinem PC nicht? Grammatik auf dem PC funktioniert aus mehreren häufigen Gründen möglicherweise nicht richtig. Es beinhaltet Folgendes

Graue Lösung für die erweiterten Einstellungen der Win11-Firewall

Dec 24, 2023 pm 07:53 PM

Graue Lösung für die erweiterten Einstellungen der Win11-Firewall

Dec 24, 2023 pm 07:53 PM

Beim Einrichten der Firewall stellen viele Freunde fest, dass die erweiterten Einstellungen ihrer Win11-Firewall ausgegraut sind und nicht angeklickt werden können. Dies kann dadurch verursacht werden, dass keine Steuereinheit hinzugefügt wurde oder die erweiterten Einstellungen nicht richtig geöffnet wurden. Sehen wir uns an, wie das Problem gelöst werden kann. Die erweiterten Einstellungen der Win11-Firewall sind ausgegraut. Methode 1: 1. Klicken Sie zunächst auf das Startmenü unten, suchen Sie und öffnen Sie „Systemsteuerung“ oben. 2. Öffnen Sie dann „Windows Defender Firewall“. 3. Nach der Eingabe können Sie „Erweitert“ öffnen Einstellungen“ in der linken Spalte. Methode 2: 1. Wenn die obige Methode nicht geöffnet werden kann, können Sie mit der rechten Maustaste auf „Startmenü“ klicken und „Ausführen“ öffnen. 2. Geben Sie dann „mmc“ ein und drücken Sie die Eingabetaste, um das Öffnen zu bestätigen. 3. Klicken Sie nach dem Öffnen oben links auf

Fix: Die Windows 11-Firewall blockiert den Drucker

May 01, 2023 pm 08:28 PM

Fix: Die Windows 11-Firewall blockiert den Drucker

May 01, 2023 pm 08:28 PM

Firewalls überwachen den Netzwerkverkehr und können Netzwerkverbindungen für bestimmte Programme und Hardware blockieren. Windows 11 verfügt über eine eigene Windows Defender-Firewall, die möglicherweise den Druckerzugriff auf das Internet blockiert. Daher können betroffene Benutzer ihre Brother-Drucker nicht verwenden, wenn die Firewall sie blockiert. Bedenken Sie, dass dieses Problem auch andere Marken betrifft. Heute zeigen wir Ihnen jedoch, wie Sie es beheben können. Warum wird mein Brother-Drucker von der Firewall blockiert? Für dieses Problem gibt es mehrere Ursachen. Höchstwahrscheinlich müssen Sie bestimmte Ports öffnen, bevor Ihr Drucker auf das Netzwerk zugreifen kann. Druckersoftware kann ebenfalls Probleme verursachen. Aktualisieren Sie diese daher unbedingt ebenso wie Ihren Druckertreiber. Lesen Sie weiter, um zu erfahren, wie

Wie aktiviere oder deaktiviere ich die Firewall unter Alpine Linux?

Feb 21, 2024 pm 12:45 PM

Wie aktiviere oder deaktiviere ich die Firewall unter Alpine Linux?

Feb 21, 2024 pm 12:45 PM

Unter AlpineLinux können Sie das Tool iptables verwenden, um Firewall-Regeln zu konfigurieren und zu verwalten. Hier sind die grundlegenden Schritte zum Aktivieren oder Deaktivieren der Firewall unter AlpineLinux: Überprüfen Sie den Firewall-Status: sudoiptables -L Wenn in der Ausgabe Regeln angezeigt werden (z. B. gibt es einige INPUT-, OUTPUT- oder FORWARD-Regeln), ist die Firewall aktiviert. Wenn die Ausgabe leer ist, ist die Firewall derzeit deaktiviert. Firewall aktivieren: sudoiptables-PINPUTACCEPTsudoiptables-POUTPUTACCEPTsudoiptables-PFORWARDAC

Beheben Sie den Fehlercode 0xc004f074 beim Aktivieren von Windows 11.

May 08, 2023 pm 07:10 PM

Beheben Sie den Fehlercode 0xc004f074 beim Aktivieren von Windows 11.

May 08, 2023 pm 07:10 PM

Nach der Installation des neuesten Betriebssystems auf Ihrem PC ist die Aktivierung Ihrer Kopie von Windows 11 die Hauptaufgabe. Es erschließt nicht nur das wahre Potenzial des Betriebssystems Windows 11, sondern beseitigt auch die lästige Meldung „Aktivieren Sie Ihr Windows 11“. Bei einigen Benutzern behindert jedoch der Windows 11-Aktivierungsfehler 0xc004f074 den reibungslosen Ablauf der Aktivierung. Dieser Fehler hindert Benutzer offenbar daran, Windows 11 zu aktivieren, und zwingt sie dazu, ein Betriebssystem mit eingeschränkter Funktionalität zu verwenden. Der Windows 11-Aktivierungsfehlercode 0xc004f074 hängt mit dem Schlüsselverwaltungsdienst zusammen. Dieses Problem tritt auf, wenn KMS nicht verfügbar ist. Okay, das war’s für dieses Tutorial

Wie entferne ich das Firewall-Logo auf dem Win10-Desktopsymbol?

Jan 01, 2024 pm 12:21 PM

Wie entferne ich das Firewall-Logo auf dem Win10-Desktopsymbol?

Jan 01, 2024 pm 12:21 PM

Viele Freunde, die das Win10-System verwenden, stellen fest, dass auf dem Computer-Desktop ein Firewall-Logo zu sehen ist. Das ist für viele Freunde mit Zwangsstörungen besonders unangenehm Klicken Sie auf „. Das Problem kann durch Ändern der „Einstellungen der Benutzerkontensteuerung ändern“ behoben werden. Werfen wir einen Blick auf das jeweilige Tutorial. So deaktivieren Sie das Firewall-Logo auf dem Desktop-Symbol in Windows 10 1. Klicken Sie zunächst mit der rechten Maustaste auf die Schaltfläche „Startmenü“ neben dem Startbildschirm des Computers und wählen Sie dann die Funktion „Systemsteuerung“ aus dem Popup-Menü aus. 2. Wählen Sie dann die Option „Benutzerkonto“ und wählen Sie in der neuen Oberfläche, die angezeigt wird, den Eintrag „Einstellungen zur Benutzerkontensteuerung ändern“. 3. Nachdem Sie den Schieberegler im Fenster nach unten verschoben haben, klicken Sie zum Beenden auf „Bestätigen“.