Betrieb und Instandhaltung

Betrieb und Instandhaltung

Sicherheit

Sicherheit

So analysieren Sie Intranet, öffentliche Netzwerke und NAT

So analysieren Sie Intranet, öffentliche Netzwerke und NAT

So analysieren Sie Intranet, öffentliche Netzwerke und NAT

Wenn wir ein schwaches aktuelles Überwachungssystem aufbauen, müssen wir uns mit IP-Adressen befassen. Nachdem Kameras, NVRs, Server und andere Geräte installiert wurden, müssen ihnen IP-Adressen zugewiesen werden. Heute werden wir darüber sprechen, was das Intranet, das öffentliche Netzwerk und die NAT-Adressübersetzung sind.

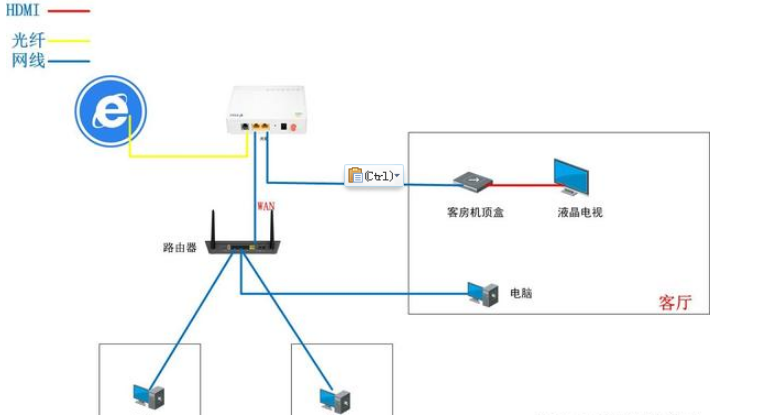

Intranet wird auch als lokales Netzwerk bezeichnet Netzwerk, das in einer bestimmten Umgebung gebildet wird, beispielsweise ein Netzwerk, in dem mehrere Computer in einer Familie miteinander verbunden sind, oder es kann sich auch um ein Netzwerk in Schulen und Unternehmen handeln. Bei großen LANs lauten die internen IPs im Allgemeinen 192.168.1.100, 192.168.0.100, 172.16 .1.100 ... Dies sind alles interne IPs. Das interne Netzwerk kann nicht direkt mit dem externen Netzwerk verbunden werden, das relativ geschlossen ist. Dies kann jedoch innerhalb des internen Netzwerks erfolgen. Realisieren Sie die Dateiverwaltung, die gemeinsame Nutzung von Anwendungssoftware, die gemeinsame Nutzung von Druckern .

Heim-LAN

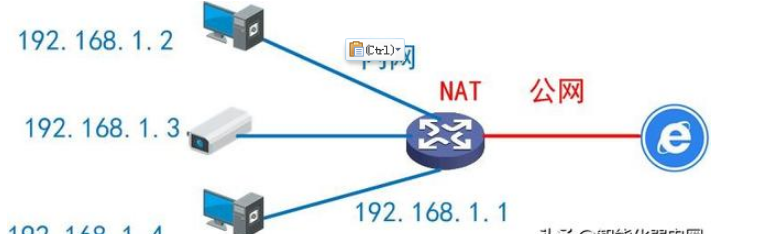

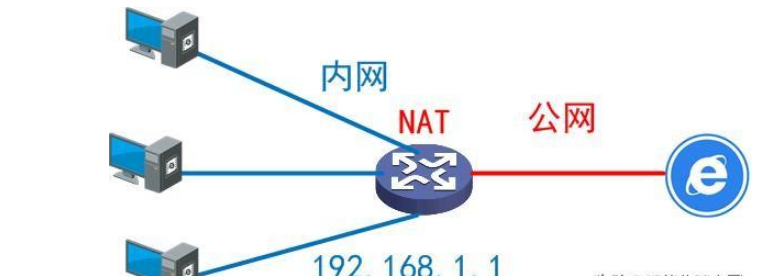

NAT-Adressübersetzung

2. So verbinden Sie das Intranet und das externe Netzwerk

2. So verbinden Sie das Intranet und das externe NetzwerkNeben der Unterstützung von Routern oder Firewall-Geräten auf der Hardware muss auch die Verbindung zwischen dem internen Netzwerk und dem externen Netzwerk vorab mit den IP-Adressen von Computern und Routern konfiguriert werden Die Adresse ist ein 32-Bit-Binärwert, der für die Adresse jedes Computers im TCP/IP-Kommunikationsprotokoll verwendet wird. Normalerweise verwenden wir die Punkt-Dezimal-Schreibweise, z. B. 192.168.1.100. Das Internet ist eine Hierarchie vieler kleiner lokaler Netzwerke, die jeweils viele Hosts hosten. Beim Entwerfen von IP-Adressen werden die hierarchischen Merkmale der Adresszuweisung berücksichtigt und jede IP-Adresse in zwei Teile unterteilt, die Netzwerknummer und die Hostnummer, um den Adressierungsvorgang der IP-Adresse zu erleichtern.

①IP-Adressklassifizierung

Die IP-Adresse kann in zwei Teile unterteilt werden, die Netzwerknummer und den Hostnummernteil Die Nummer des Netzwerksegments, zu dem es gehört. Die Hostnummer stellt die Adressnummer des Hosts in diesem Netzwerksegment dar. IP-Adressen können in fünf Kategorien unterteilt werden: A, B, C, D und E:

Kategorie A: 0.0.0.0-127.255.255.255

#🎜🎜 #Kategorie B: 128.0.0.0-191.255.255.255- Kategorie C: 192.0.0.0-223.25 5.255.255#🎜 🎜## 🎜🎜#

- Kategorie D: 224.0.0.0-239.255.255.255

- Kategorie E: 240.0.0.0 -247.255.255 . 255#🎜🎜 # Die drei Arten von Adressen A, B und C werden Unicast-Adressen genannt, die zur Identifizierung der Schnittstelle eines Endgeräts und der Pakete verwendet werden, deren Die Zieladresse ist eine Unicast-Adresse und wird als „Unicast-Adresse“ bezeichnet. Die Adresse der Klasse D wird als „Multicast-Adresse“ bezeichnet. Schnittstellen mit bestimmten aktivierten Funktionen können entsprechende Multicast-Pakete empfangen die Multicast-Adresse; Adressen der Klasse E werden vorerst nicht verwendet; es gibt auch eine spezielle Adresse 255.255.255.255, die von allen Geräten im LAN empfangen werden kann.

Unter den IP-Adressen gibt es drei Adressen, die speziell für die private Netzwerkplanung verwendet werden und nicht für Verbindungen im Internet verwendet werden können:

- #🎜🎜 #A-Klasse: 10.0.0.0-10.255.255.255

- Gerade durch das Aufkommen privater Netzwerkadressen entsteht das IP-Problem von Computer-Endgeräten im LAN Aufgrund des Aufkommens der NAT-Technologie ist der Zugriff auf Intranet-Endgeräte jedoch mühsam. ②Portzuordnung

- Portzuordnung dient dazu, einen bestimmten Port auf der IP-Adresse des externen Netzwerkhosts einem bestimmten Port im zuzuordnen interne Netzwerkausrüstung zur Bereitstellung entsprechender Dienste. Wenn ein Benutzer auf die IP und den Port zugreift, ordnet der Server die Anfrage automatisch dem Endgerät im entsprechenden LAN zu. Die konfigurierte Portzuordnung ist sehr einfach. Rufen Sie die WEB-Schnittstelle des Routers auf, um die interne IP-Adresse, den zugeordneten Port, den externen Port und das Protokoll zu konfigurieren. Nachdem die Konfiguration abgeschlossen ist, wird sie wirksam.

- Portweiterleitung

Die Hauptfunktion von NAT besteht darin, private IP-Adressen im Intranet zu konfigurieren und diese dann vor dem Zugriff auf das Internet einheitlich in öffentliche IP-Adressen umzuwandeln für jedes Endgerät im LAN löst das Problem der Erschöpfung der IPv4-Adressen des öffentlichen Netzwerks. Obwohl die ANT-Technologie selbst das Problem der Erschöpfung der IPv4-Adressen löst, weist sie dennoch ihre einzigartigen Eigenschaften auf. Die NAT-Technologie kann öffentliche IP-Adressen teilen und für Endbenutzer transparent sein, wodurch das Terminalnetzwerk sicherer wird. Sie erhöht jedoch auch die Verarbeitungslast von Geräten wie Grenzroutern, was zu Leistungseinbußen führt und sogar den Fernzugriff legitimer Programme behindert . Aus Anwendungssicht umfassen NAT-Anwendungsszenarien hauptsächlich die folgenden drei Aspekte: Viele-zu-1-Konvertierung: Dies ist auch die häufigste Konfiguration. Es gibt viele private IP-Adressen und nur ein öffentliches Netzwerk. IP-Adresse, und dann kann über die normale NAT-Konfiguration eine Community, eine Familie oder ein Unternehmen auf das Internet zugreifen. Viele-zu-1-Konvertierung Viele-zu-viele-Konvertierung: Es gibt viele private IP-Adressen, entsprechend viele öffentliche IP-Adressen Adresse, wer sie zuerst nutzt, wird zuerst konvertiert, bis sie aufgebraucht ist. 1-zu-1-Konvertierung: Es handelt sich um eine 1-zu-1-Beziehung. Eine öffentliche Netzwerkadresse entspricht einer privaten Netzwerkadresse. Dies wird hauptsächlich für die statische Zuordnung von Ports verwendet. Zusammenfassend lässt sich sagen, dass das, was wir normalerweise als Intranet bezeichnen, ein lokales Netzwerk in einer bestimmten Umgebung ist, beispielsweise ein lokales Netzwerk, das mit mehreren Computergeräten in einem Haus verbunden ist. Das externe Netzwerk wird auch genannt das Internet, das Regionen, Städte und Länder verbindet. Im Internet hat das Aufkommen der NAT-Technologie das Problem der Erschöpfung öffentlicher IP-Adressen gelöst und es Computern und anderen Endgeräten ermöglicht, sich normal mit dem Internet zu verbinden, indem private IP-Adressen konfiguriert werden.

Das obige ist der detaillierte Inhalt vonSo analysieren Sie Intranet, öffentliche Netzwerke und NAT. Für weitere Informationen folgen Sie bitte anderen verwandten Artikeln auf der PHP chinesischen Website!

Heiße KI -Werkzeuge

Undresser.AI Undress

KI-gestützte App zum Erstellen realistischer Aktfotos

AI Clothes Remover

Online-KI-Tool zum Entfernen von Kleidung aus Fotos.

Undress AI Tool

Ausziehbilder kostenlos

Clothoff.io

KI-Kleiderentferner

AI Hentai Generator

Erstellen Sie kostenlos Ai Hentai.

Heißer Artikel

Heiße Werkzeuge

Notepad++7.3.1

Einfach zu bedienender und kostenloser Code-Editor

SublimeText3 chinesische Version

Chinesische Version, sehr einfach zu bedienen

Senden Sie Studio 13.0.1

Leistungsstarke integrierte PHP-Entwicklungsumgebung

Dreamweaver CS6

Visuelle Webentwicklungstools

SublimeText3 Mac-Version

Codebearbeitungssoftware auf Gottesniveau (SublimeText3)

Heiße Themen

1376

1376

52

52