Betrieb und Instandhaltung

Betrieb und Instandhaltung

Sicherheit

Sicherheit

So führen Sie IPSec-Anweisungen und eine Tunnelfallanalyse durch

So führen Sie IPSec-Anweisungen und eine Tunnelfallanalyse durch

So führen Sie IPSec-Anweisungen und eine Tunnelfallanalyse durch

1. Einführung in IPSEC

IPSec umfasst das Sicherheitsprotokoll (Security Protocol) und das Schlüsselaustauschprotokoll (IKE). Es wurde von der IETF (Internet Engineering Task Force) entwickelt. Ein allgemeiner Begriff für eine Reihe von Netzwerksicherheitsprotokollen, die Dienste wie Zugriffskontrolle, verbindungslose Integrität, Datenquellenauthentifizierung, Anti-Replay, Verschlüsselung sowie Datenstromklassifizierung und -verschlüsselung für kommunizierende Parteien bereitstellen Protocol) und ESP (Secure Encapsulation Payload); und IKE ist ein TCP/IP-Framework, das auf ISAKMP (Internet Security Association and Key Management Protocol, Internet Security Association and Key Management Protocol) basiert und einen Teil von Oakley (Key Exchange Protocol) A-Hybrid enthält Protokoll mit SKEME (Key Technology Protocol).

2. IPSEC-Sicherheitsfunktionen

(1) Unbestreitbarkeit: „Nichtabstreitbarkeit“ kann bestätigen, dass der Absender der Nachricht der einzig mögliche Absender ist, und zwar der Absender Ich kann es nicht leugnen. Nachricht gesendet. „Nichtabstreitbarkeit“ ist ein Merkmal der Verwendung der Public-Key-Technologie. Bei der Verwendung der Public-Key-Technologie generiert der Absender mit dem privaten Schlüssel eine digitale Signatur und sendet diese mit der Nachricht, und der Empfänger verwendet den öffentlichen Schlüssel des Absenders, um die digitale Signatur zu verifizieren Unterschrift. Da theoretisch nur der Absender über den privaten Schlüssel verfügt und nur der Absender die digitale Signatur generieren kann, kann der Absender nicht leugnen, dass die Nachricht gesendet wurde, solange die digitale Signatur die Überprüfung besteht. Aber „Nicht-Zurückweisung“ ist kein Merkmal der authentifizierungsbasierten Shared-Key-Technologie, da bei der authentifizierungsbasierten Shared-Key-Technologie Sender und Empfänger denselben Schlüssel haben.

(2) Anti-Replay: Der IPsec-Empfänger kann die Einzigartigkeit jedes IP-Pakets anhand der vor dem Datensegment des Datenpakets hinzugefügten 32-Bit-Sequenznummer erkennen und den Empfang veralteter oder doppelter Daten ablehnen Nachrichten, um zu verhindern, dass Angreifer Informationen abfangen und entschlüsseln und dann dasselbe Informationspaket verwenden, um sich illegalen Zugriff zu verschaffen (selbst wenn dieser Betrug Monate später auftritt).

(3) Datenintegrität: Der IPsec-Empfänger verwendet Hash-Algorithmen wie md5 und sha-1, um die vom Absender gesendeten Pakete zu authentifizieren, um zu verhindern, dass Daten während der Übertragung manipuliert werden. Stellen Sie die Konsistenz der ausgehenden Daten sicher und empfangene Daten.

(4) Datenzuverlässigkeit (Vertraulichkeit): Der IPsec-Absender verschlüsselt das Paket vor der Übertragung über das Netzwerk mithilfe symmetrischer Verschlüsselungsalgorithmen wie des, 3des, aes usw., um dies während des Übertragungsprozesses sicherzustellen , auch wenn die Daten Das Paket wird abgefangen und die Informationen können nicht gelesen werden. Abhängig von den spezifischen Einstellungen der IPSec-Richtlinie kann diese Funktion in IPSec aktiviert oder deaktiviert werden.

(5) Datenquellenauthentifizierung (Datenauthentifizierung): IPsec kann durch vorinstallierten Schlüssel (gemeinsamer Domänenschlüssel), Zertifikat, Kerberos v5 usw. authentifizieren, ob das sendende Ende der IPsec-Nachricht legitim ist Empfangsende.

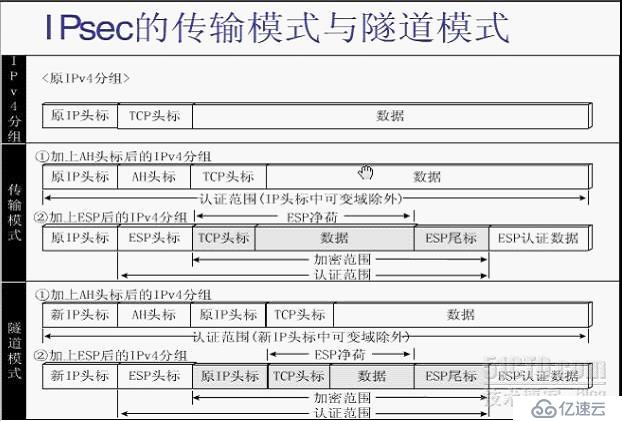

3. IPSEC-Arbeitsmodus

(1) Tunnelmodus: Das gesamte IP-Datenpaket des Benutzers wird zur Berechnung des AH- oder ESP-Headers und des ESP verwendet -Verschlüsselte Benutzerdaten werden in einem neuen IP-Paket gekapselt. Typischerweise wird der Tunnelmodus für die Kommunikation zwischen zwei Sicherheits-Gateways verwendet.

(2) Transportmodus: Zur Berechnung des AH- oder ESP-Headers werden nur die Transportschichtdaten verwendet, und der AH- oder ESP-Header sowie die ESP-verschlüsselten Benutzerdaten werden hinter dem ursprünglichen IP-Header platziert. Im Allgemeinen wird der Transportmodus für die Kommunikation zwischen zwei Hosts oder zwischen einem Host und einem Sicherheits-Gateway verwendet.

4. Vergleich zweier Protokolle im IPSEC-Sicherheitsmechanismus

Das AH-Protokoll (IP-Protokollnummer ist 51) bietet Datenquellenauthentifizierung, Datenintegritätsüberprüfung und Paketverhinderung schützt die Kommunikation vor Manipulation, aber nicht vor Abhören, ist für die Übertragung nicht vertraulicher Daten geeignet. Das Funktionsprinzip von AH besteht darin, jedem Datenpaket einen Authentifizierungsheader hinzuzufügen. Dieser Header wird hinter dem Standard-IP-Header eingefügt, um den Integritätsschutz der Daten zu gewährleisten. , sondern weil der IP-Header viele Variablen enthält, wie z. B. den Typ des Dienstes (TOS), Flags, Fragment-Offset, TTL und Header-Prüfsumme. Daher müssen diese Werte vor der Authentifizierung gelöscht werden. Andernfalls stimmt der Hash nicht überein und es kommt zu Paketverlusten. Daher unterstützt AH keine NAT-Übersetzung.

ESP-Protokoll, Nummer 50 im IP-Protokoll, kann Funktionen zur Datenverschlüsselung, Datenquellenüberprüfung, Datenintegritätsprüfung und Verhinderung wiederholter Übertragungen bereitstellen. Das Funktionsprinzip von ESP besteht darin, nach dem Standard-IP-Header jedes Datenpakets einen ESP-Header und nach dem Datenpaket einen ESP-Trailer hinzuzufügen. Der Unterschied des ESP-Protokolls besteht darin, dass es die zu schützenden Benutzerdaten verschlüsselt und sie dann in IP-Pakete kapselt, um die Vertraulichkeit der Daten sicherzustellen.

Die folgende Abbildung erklärt die Verschlüsselung und Authentifizierung von Datenpaketen durch AH und ESP in den beiden Arbeitsmodi von IPSEC besser.

Die Sicherheitsrichtlinie gibt die vom Benutzer manuell konfigurierten Sicherheitsmaßnahmen an, um anzugeben, welche Sicherheitsvorgänge für welche Datenflüsse verwendet werden. Die Definition von Datenflüssen erfolgt durch die Konfiguration mehrerer Regeln in einer Zugriffskontrollliste. Auf diese Zugriffskontrollliste wird in der Sicherheitsrichtlinie verwiesen, um die Datenflüsse zu bestimmen, die geschützt werden müssen. Eine Sicherheitsrichtlinie wird durch „Name“ und „Sequenznummer“ eindeutig bestimmt.

3. Sicherheitsrichtliniengruppe: eine Sammlung aller Sicherheitsrichtlinien mit demselben Namen. Auf einer Schnittstelle können Sie eine Sicherheitsrichtliniengruppe anwenden oder aufheben, sodass mehrere Sicherheitsrichtlinien in der Sicherheitsrichtliniengruppe gleichzeitig auf die Schnittstelle angewendet werden können, wodurch unterschiedliche Sicherheitsschutzmaßnahmen für unterschiedliche Datenflüsse implementiert werden. In derselben Sicherheitsrichtliniengruppe hat die Sicherheitsrichtlinie mit der kleineren Sequenznummer eine höhere Priorität.

4. Security Association (SA): Die von IPSec bereitgestellten Sicherheitsdienste für Datenflüsse werden durch die Security Association SA implementiert. Sie umfasst Protokolle, Algorithmen, Schlüssel usw. und legt insbesondere fest, wie verarbeitet wird IP-Pakete. Eine SA ist eine unidirektionale logische Verbindung zwischen zwei IPSec-Systemen. Der Eingabedatenfluss und der Ausgabedatenfluss werden von der Eingabesicherheitsassoziation bzw. der Ausgabesicherheitsassoziation verarbeitet. Eine Sicherheitsassoziation wird durch ein Triplett (Sicherheitsparameterindex (SPI), IP-Zieladresse, Sicherheitsprotokollnummer (AH oder ESP)) eindeutig identifiziert.

Sicherheitszuordnungen können durch manuelle Konfiguration und automatische Aushandlung hergestellt werden.

Die Methode zum manuellen Einrichten einer Sicherheitszuordnung bedeutet, dass der Benutzer alle Informationen der SA auf beiden Seiten manuell festlegt und dann Sicherheitsrichtlinien auf der Schnittstelle anwendet, um die Sicherheitsallianz einzurichten. Der Nachteil besteht darin, dass die Konfiguration komplex ist und unterstützt einige erweiterte Funktionen (z. B. geplante Updates) für kleine Unternehmen nicht.

Die automatische Verhandlungsmethode wird von IKE generiert und verwaltet. Die kommunizierenden Parteien stimmen auf der Grundlage ihrer jeweiligen Sicherheitsrichtlinienbibliotheken überein und stellen schließlich eine Sicherheitsallianz her, ohne dass der Benutzer eingreifen muss. Die automatische Aushandlung ist in den Hauptmodus und den aggressiven Modus unterteilt. Der Hauptunterschied zwischen dem aggressiven Modusaustausch und dem Hauptmodusaustausch besteht darin, dass der aggressive Modus keinen Identitätsschutz bietet. In Situationen, in denen die Anforderungen an den Identitätsschutz nicht hoch sind, kann die Verwendung des aggressiven Modus, der weniger Pakete austauscht, die Aushandlungsgeschwindigkeit erhöhen. In Situationen, in denen die Anforderungen an den Identitätsschutz hoch sind, sollte der Hauptmodus verwendet werden.

Jede IPSec-Nachricht trägt einen 32-Bit-Sicherheitsparameterindex (SPI). Das Triplett besteht aus SPI, Ziel-IP-Adresse und Sicherheitsprotokollnummer und wird zur eindeutigen Identifizierung einer bestimmten Sicherheitszuordnung verwendet. Wenn Sie eine Sicherheitszuordnung manuell konfigurieren, müssen Sie den SPI-Wert manuell angeben. Um die Einzigartigkeit der Sicherheitszuordnung sicherzustellen, muss jede Sicherheitszuordnung einen anderen SPI-Wert angeben. Bei Verwendung der IKE-Aushandlung zum Generieren einer Sicherheitszuordnung wird der SPI zufällig generiert.

6. Sicherheitsvorschlag: einschließlich Sicherheitsprotokollen, von Sicherheitsprotokollen verwendeten Algorithmen und der Kapselungsform von Paketen durch Sicherheitsprotokolle. Es legt die Art und Weise fest, wie gewöhnliche IP-Pakete in IPSec-Pakete umgewandelt werden. Sicherheitsrichtlinien können die verwendeten Protokolle, Algorithmen usw. unter Angabe von Sicherheitsempfehlungen spezifizieren.

6. IPsec IPSEC-Konfigurationsschritte

Erstellen Sie eine verschlüsselte Zugriffskontrollliste

Abhängig davon, ob sie mit der verschlüsselten Zugriffskontrollliste übereinstimmt, können Sie feststellen Welche IP-Pakete werden verschlüsselt gesendet? Diese IP-Pakete werden

direkt weitergeleitet. Der sichere Datenverkehr, der geschützt werden muss, wird mithilfe erweiterter IP-Zugriffskontrolllisten definiert.

acl-acl-number

rule { normal |. Special }{permit | port1 [ port2 ] ] [ Ziel-Ziel-Adresse Ziel-Platzhalter | beliebig ][Ziel-Port-Operator Port1 [ Port2 ] ] [ICMP-Typ ICMP-Typ ICMP-Code][Protokollierung]

Sicherheit definieren Vorschlag

Definieren Sie den Sicherheitsvorschlag IPSec-Vorschlag Vorschlagsname

Legen Sie den Kapselungsmodus des Sicherheitsprotokolls für IP-Pakete fest encapsulation-mode { transport |. tunnel }

#🎜🎜 # Wählen Sie die Sicherheitsprotokolltransformation { ah-new |. esp-new }Wählen Sie den Verschlüsselungsalgorithmus und den Authentifizierungsalgorithmus aus Es ist { ah-neu |. ah-esp-neu } transform { ah-neu | Protokoll #Sicherheitsrichtlinie erstellenDie Konfiguration zum manuellen Erstellen einer Sicherheitsrichtlinie umfasst: Manuelles Erstellen einer Sicherheitsrichtlinie IPSec-Richtlinie Richtlinienname Sequenznummer manuell# 🎜🎜#Konfiguration Die Zugriffskontrollliste, auf die von der Sicherheitsrichtlinie security acl access-list-number verwiesen wird

Gibt den Start- und Endpunkt der lokalen IP-Adresse des Sicherheitstunnels an

#🎜 🎜#Tunnel-Remote-IP-Adresse#🎜🎜 #Konfigurieren Sie den Sicherheitsvorschlag, auf den in der Sicherheitsrichtlinie verwiesen wird.

Konfigurieren Sie den SPI der Sicherheitsrichtlinienallianz und den verwendeten Schlüssel.#🎜 🎜#

SPI-Konfiguration sa inbound { ah |. esp } spi spi-numbersa outbound { ah | 🎜#AH16 Schlüssel sa { inbound |. ah hex-key-string hex-key

AH Zeichenschlüssel sa { inbound |. ah string-key string-key#🎜🎜 #

ESP16-Hexadezimalschlüssel sa { eingehend |. 🎜🎜 # Sicherheitsrichtliniengruppe auf der Schnittstelle anwenden IPSec-Richtlinie RichtliniennameIKE Die Konfiguration zum Erstellen einer Sicherheitsrichtlinienallianz umfasst:Verwenden Sie IKE, um eine Allianz für Sicherheitsrichtlinien zu erstellen.

IPsec-Richtlinie, Sequenznummer des Richtliniennamens isakmp Tunnel

Tunnel-Remote-IP-Adresse

Konfigurieren Sie den Sicherheitsvorschlag, auf den in der Sicherheitsrichtlinie verwiesen wird

Vorschlagsvorschlagsname1 [Vorschlagsname2...Vorschlagsname6]

Konfigurieren Sie die Überlebenszeit der Sicherheitszuordnung (optional)

Konfigurieren Sie die globale Zeit

ipsec für die globale Dauer in zeitbasierten Sekunden

ipsec für die globale Dauer in verkehrsbasierten Kilobytes

Konfigurieren Sie die unabhängige Zeit

in einer Dauer {zeitbasierte Sekunden in Kilobytes}

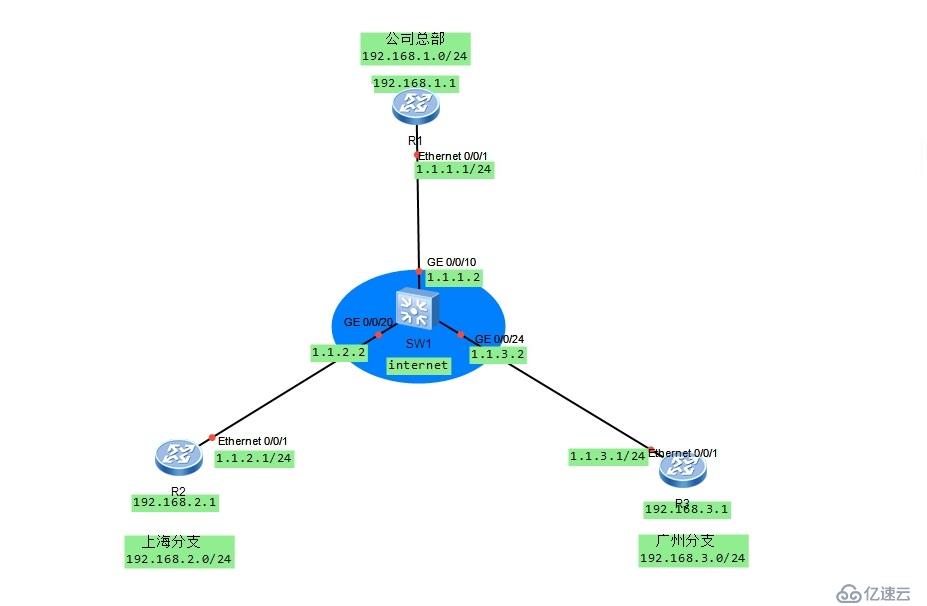

IPsec Konfigurationsfall: Verwenden Sie das IPSec-Tunnelprotokoll, um die Unternehmenssicherheit zu vervollständigen. Kommunikation. Experimentelle Ausrüstung: drei Huawei AR1220-Router, ein Huawei S5700-Switch. Topologiediagramm:

Konfigurationsprozess: Switch: (Um einen Port hinzuzufügen Schalter, Sie müssen den Port-Modus aktivieren, um darauf zugreifen zu können int vlan 10ip add 1.1.1.2 255.255.255. 0int vlan 20 ip add 1.1.2.2 255.255.255.0

ip add 1.1.2.2 255.255.255.0

int vlan 24

ip add 1.1.3.2 255. 255.255.0

R1

system-view

sysname R1

int eth0/0/0

ip add 192.168.1.1 24

loopback

int eth0/0/1

ip add 1.1.1.1. 24

quit

IP-Route 0.0 .0.0 0 1.1.2.2

ping 1.1.1.1

R2

system -view

sysname R2

int eth0/0/0

ip add 192.168.2.1 24

loopback

int eth0/0/ 1

ip add 1.1.2.1 24

quit

ip route 0.0. 0.0 0 1.1.2.2

ping 1.1.1.1

R3

system-view

sysname R3

int etth 0/0/0

ip add 192.168.3.1 24

backloop

int eth0/0/1

ip add 1.1.3.1 24

quit

ip route 0.0.0.0 0 1.1.3.2

ping. 1.1 .1.1

R1 bis R2, R3 Tunnel

ACL-Nummer 3000 Übereinstimmungsreihenfolge automatisch

Regel 10 IP-Quelle zulassen 192.168.1.0 0.0.0.255 Ziel 192.168.2.0 0.0.0.255

Regel 20 IP-Quelle jedes Ziel verweigern beliebige

ACL-Nummer 001 Spiel- Automatisch bestellen

Regel 10 IP-Quelle 192.168.1.0 0.0.0 .255 zulassen Ziel 192.168 .3.0 0.0.0.255

Regel 20 IP-Quelle verweigern Beliebiges Ziel Beliebig

Beenden

Sicherheitsvorschlag

IPSEC. PROPO SAL Tran1

encapSulation- Modus Tunnel

transform ESP

ESP HM MD5 (Verifizierungsalgorithmus)

esp-Verschlüsselungsalgorithmus des (Verschlüsselungsalgorithmus)

ipsec-Vorschlag tran2

encapsulation-mode tunnel

transform esp

esp-Authentifizierungsalgorithmus md5

esp-Verschlüsselungsalgorithmus des

quit

Konfigurieren Sie das entsprechende IKE

ike peer R2remote-address 1.1.2.1pre-shared-key simple abcdefike peer R3remote-address 1.1.3.1Pre-Shared-Key einfach 123456

wie Peer R3

Security ACL 3000

proposal tran2

auf der ausgehenden Schnittstelle Strategie anwenden

int e0 /0/1

ipsec-Richtlinie Policy1

R2 bis R1

acl-Nummer 3000 Match-Order Auto

Regel 10 Permitip-Quelle 192.168.2.0 0,0. 0,255 Ziel 192.168.1.0 0.0.0.255

Regel 20 verweigert IP-Quelle jedes Ziel beliebig

Quit

IPsec-Vorschlag Tran1

Encapsulation-Mode-Tunnel

Transform ESP

ESP-Authentifizierungsalgorithmus. MD5

insbesondere Verschlüsselungsalgorithmus des

quit

ike peer R1

remote-ad dress 1.1.1.1

pre-shared-key simple abcdef

quit

ipsec Policy Policy1 10 isakmp

ike peer R1

security acl. 3000

Vorschlagstran1

Richtlinie auf ausgehende Schnittstelle anwenden

int e0/0/1

IPsec-Richtlinie Richtlinie1

R3 bis R1

ACL-Nummer 3000 Übereinstimmungsreihenfolge automatisch

Regel 10 GenehmigungIP-Quelle 192.168.3.0 0.0.0.255 Ziel 192.16 8.1.0 0.0 .0.255

Regel 20 IP-Quelle verweigern, beliebiges Ziel, beliebige

quit

ipsec-Vorschlag tran1

encapsulation-mode tunnel

transform esp

esp-Authentifizierungsalgorithmus MD5

esp-Verschlüsselungsalgorithmus des

aufhören

like Peer R1

Remote-Adresse 1.1.1.1

Pre-Shared-Key Simple 123456

Quit

IPsec-Richtlinie Policy1 10 isakmp

ike Peer R1

Security ACL 3000

Proposal Tran1

Richtlinie auf ausgehende Schnittstelle anwenden

int e0/0/1

ipsec-Richtlinie Policy1

Das ist es!

Das obige ist der detaillierte Inhalt vonSo führen Sie IPSec-Anweisungen und eine Tunnelfallanalyse durch. Für weitere Informationen folgen Sie bitte anderen verwandten Artikeln auf der PHP chinesischen Website!

Heiße KI -Werkzeuge

Undresser.AI Undress

KI-gestützte App zum Erstellen realistischer Aktfotos

AI Clothes Remover

Online-KI-Tool zum Entfernen von Kleidung aus Fotos.

Undress AI Tool

Ausziehbilder kostenlos

Clothoff.io

KI-Kleiderentferner

AI Hentai Generator

Erstellen Sie kostenlos Ai Hentai.

Heißer Artikel

Heiße Werkzeuge

Notepad++7.3.1

Einfach zu bedienender und kostenloser Code-Editor

SublimeText3 chinesische Version

Chinesische Version, sehr einfach zu bedienen

Senden Sie Studio 13.0.1

Leistungsstarke integrierte PHP-Entwicklungsumgebung

Dreamweaver CS6

Visuelle Webentwicklungstools

SublimeText3 Mac-Version

Codebearbeitungssoftware auf Gottesniveau (SublimeText3)

Heiße Themen

1377

1377

52

52