R1(config)#int f0/0

R1(config-if)#ip add 12.1.1.1 255.255.255.0

R1(config-if)#no sh

R1(config-if)# Exit

R1(config)#int f0/1

R1(config-if)#ip add 10.1.1.1 255.255.255.0

R1(config-if)#no sh

R1(config-if)#exit

R1(config)#ip route 0.0.0.0 0.0.0.0 12.1.1.2

R3(config)#int f0/0

R3(config-if)#ip add 192.168.1.3 255.255.255.0

R3( config-if)#no sh

R3(config-if)#exit

R3(config)#int f0/1

R3(config-if)#IP-Adresse dhcp

R3(config-if)#no sh

R3(config-if)#exit

R3(config)#int loopback 0

R3(config-if)#ip add 3.3.3.3 255.255.255.255

R3(config-if)#exit

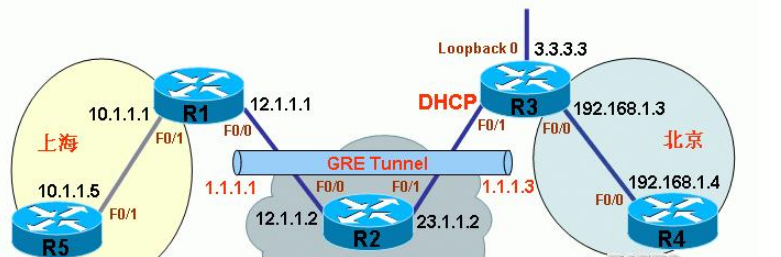

Hinweis: Aktivieren Sie DHCP, um dynamisch eine Adresse auf der Schnittstelle F0/1 von R3 zu erhalten, die mit dem Internet verbunden ist, sodass die IP-Adresse auf F0/1 nicht im Voraus bekannt ist, und erstellen Sie einen Loopback 0 (Adresse 3.3.3.3/32). die lokale Adresse des End-P2P-GRE-Tunnels.

(1) Konfigurieren Sie einen P2P-GRE-Tunnel auf R1 mit dem Endpunkt R3:

R1(config)#interface tunnel 1

R1(config-if)#ip-Adresse 1.1.1.1 255.255.255.0

R1(config - if)#Tunnelquelle 12.1.1.1

R1(config-if)#Tunnelziel 3.3.3.3

R1(config-if)#exit

R1(config)#ip-Route 3.3.3.3 255.255.255.255 12.1. 1.2

Erklärung: Die P2P-GRE-Tunnelschnittstellennummer von R1 bis R3 ist 1, die Tunneladresse ist 1.1.1.1, der Quellpunkt des Tunnels ist die externe Netzwerkschnittstellenadresse 12.1.1.1 und der Endpunkt des Tunnels die Loopback 0-Schnittstellenadresse von R3 3.3.3.3, obwohl die Tunnelendpunktadresse im Internet nicht routbar ist, müssen Sie eine statische Route zum Punkt 3.3.3.3/32 zu Ihrem eigenen Internetausgang schreiben, da es sich um eine Konfigurationsregel handelt.

R3(config)#int tunnel 3

R3(config-if)#IP-Adresse 1.1.1.3 255.255.255.0

R3(config-if)#tunnel source loopback 0

R3(config-if)#tunnel Ziel 12.1.1.1

R3(config-if)#exit

Erklärung: Die P2P-GRE-Tunnelschnittstellennummer von R3 zu R1 ist 3, die Tunneladresse ist 1.1.1.3 und der Quellpunkt des Tunnels ist die Loopback-0-Schnittstelle Adresse 3.3.3.3. Der Endpunkt des Tunnels ist die externe Netzwerkschnittstellenadresse 12.1.1.1.

R1(config)#crypto isakmp Policy 1

R1(config-isakmp)#encryption 3des

R1(config-isakmp)#hash sha

R1(config-isakmp)#authentication pre-share

R1( config-isakmp)#group 2

R1(config-isakmp)#exit

R1(config)#crypto isakmp key 0 cisco123 address 0.0.0.0 0.0.0.0

R1(config)#crypto ipsec transform-set ccie esp -3des esp-sha-hmac

R1(cfg-crypto-trans)#exit

R1(config)#cryptodynamic-map ddd 10

R1(config-crypto-map)#set transform-set ccie

R1(config-crypto-map)#exit

R1(config)#crypto map mymap 10 ipsec-isakmp dynamisches ddd

R1(config)#crypto map mymap local-address fastEthernet 0/0

R1(config)#

R1(config)#int f0/0

R1(config-if)#crypto map mymap

R1(config-if)#exit

*1. März 00:32:44.307: %CRYPTO-6-ISAKMP_ON_OFF : ISAKMP ist EIN

R1(config)#

Hinweis: Die Konfiguration der statischen IP-Seite R1 unterscheidet sich geringfügig von der dynamischen LAN-zu-LAN ×××, da es einen zusätzlichen Befehl „crypto map mymap local-address fastEthernet“ gibt „0/0“, da die in dieser experimentellen Umgebung verwendete IOS-Version höher als 12.2(13)T ist, kann die Crypto-Map nur auf die physische Schnittstelle angewendet werden und muss nicht auf die GRE-Tunnelschnittstelle angewendet werden.

R3(config)#crypto isakmp Policy 1

R3(config-isakmp)#encryption 3des

R3(config-isakmp)#hash sha

R3(config-isakmp)#authentication pre-share

R3(config-isakmp)#group 2

R3(config-isakmp)#exit

R3(config)#crypto isakmp key 0 Cisco123 Address 12.1.1.1

R3(config)#crypto ipsec transform-set ccie esp-3des esp-sha-hmac

R3(cfg-crypto-trans)#exit

R3(config)#access-list 100 erlauben gre host 3.3.3.3 host 12.1.1.1 R3(config)#

R3(config)#crypto map l2l 1 ipsec-isakmp

R3(config-crypto-map)#peer festlegen 12.1.1.1

R3(config-crypto-map)#set transform-set ccie

R3(config-crypto-map)#match address 100

R3(config-crypto-map)#exit

R3(config)#crypto map l2l local-address f0/1

R3( config)#int f0/1

R3(config-if)#crypto map l2l

R3(config-if)#

*1. März 00:32:58.907: %CRYPTO-6-ISAKMP_ON_OFF: ISAKMP ist EIN

R3(config-if)#

Erläuterung: Die dynamische IP-seitige R3-Konfiguration unterscheidet sich geringfügig von der gewöhnlichen LAN-zu-LAN ××× darin, dass es einen zusätzlichen Befehl „crypto map l2l local-address f0/1“ gibt. Da die in dieser experimentellen Umgebung verwendete IOS-Version höher als 12.2(13)T ist, kann die Crypto-Map nur auf die physische Schnittstelle angewendet werden und muss nicht auf die GRE-Tunnelschnittstelle angewendet werden.

Hinweis: Unabhängig davon, wie der Datenverkehr gesendet wird, kann ISAKMP SA nicht eingerichtet werden, da in einer dynamischen P2P-GRE-über-IPsec-Umgebung Daten zuerst von der dynamischen IP zur statischen IP-Seite gesendet werden müssen, andernfalls kann der GRE-Tunnel nicht eingerichtet werden und × ×× kann nicht abgeschlossen werden.

Konfigurieren Sie das dynamische Routing-Protokoll

Das obige ist der detaillierte Inhalt vonWas ist dynamisches P2P-GRE basierend auf IPsec?. Für weitere Informationen folgen Sie bitte anderen verwandten Artikeln auf der PHP chinesischen Website!

Was bedeutet Intervall?

Was bedeutet Intervall?

Was beinhaltet die Datenverschlüsselungsspeicherung?

Was beinhaltet die Datenverschlüsselungsspeicherung?

Verwendung von setInterval in JS

Verwendung von setInterval in JS

Was sind die Javabean-Attribute?

Was sind die Javabean-Attribute?

Was sind die Marquee-Parameter?

Was sind die Marquee-Parameter?

Wo Sie Douyin-Live-Wiederholungen sehen können

Wo Sie Douyin-Live-Wiederholungen sehen können

Lösung für das Problem, dass exe-Dateien im Win10-System nicht geöffnet werden können

Lösung für das Problem, dass exe-Dateien im Win10-System nicht geöffnet werden können

Teambition

Teambition

Tutorial zur Konfiguration von Java-Umgebungsvariablen

Tutorial zur Konfiguration von Java-Umgebungsvariablen