So legen Sie die Gültigkeitsdauer des Schlüssels in Redis fest

redis legt die Gültigkeitsdauer des Schlüssels fest.

Tastenbefehl: legt die Ablaufzeit des Schlüssels fest.

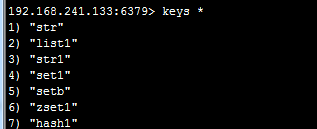

Alle aktuellen Schlüssel abfragen

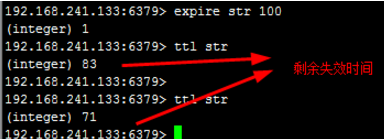

- : Ablaufzeit des Schlüssels festlegen

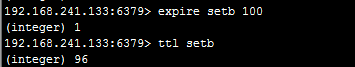

expire key second

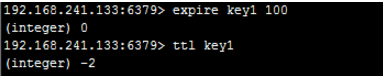

Wenn die TTL-Taste ausgeführt wird und die Anzeige -2 ist, bedeutet dies, dass der geänderte Wert nicht ausgeführt wird im Cache vorhanden

Wenn die TTL-Taste ausgeführt wird und die Anzeige -2 ist, bedeutet dies, dass der geänderte Wert nicht ausgeführt wird im Cache vorhanden

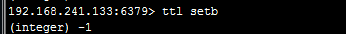

Anzeige Wenn es -1 ist, ist es dauerhaft (läuft nicht ab)

Anzeige Wenn es -1 ist, ist es dauerhaft (läuft nicht ab)

Wenn die Ablaufzeit festgelegt ist, wird die verbleibende Ablaufzeit angezeigt

Wenn die Ablaufzeit festgelegt ist, wird die verbleibende Ablaufzeit angezeigt

Gründlich verstanden das Redis-Gültigkeitszeitraumproblem

Gründlich verstanden das Redis-Gültigkeitszeitraumproblem

EXPIRE-Schlüsselsekunden

Startversion: 1.0.0

Zeitliche Komplexität: O(1)

Rückgabewert: 1, wenn die Ablaufzeit erfolgreich festgelegt wurde; 0, wenn der Schlüssel nicht existiert oder der Die Ablaufzeit kann nicht eingestellt werden.

Legen Sie die Überlebenszeit für einen bestimmten Schlüssel fest. Wenn der Schlüssel abläuft (die Überlebenszeit ist 0), wird er automatisch gelöscht.

1. Die Ablaufzeit folgt dem Schlüssel und hat nichts mit dem Wert zu tun

In Redis werden Schlüssel mit Ablaufzeit „flüchtige Schlüssel“ genannt. Die Ablaufzeit kann entfernt werden, indem der gesamte Schlüssel mit dem Befehl DEL gelöscht oder mit den Befehlen SET und GETSET überschrieben wird. Dies bedeutet, dass ein Befehl nur den Wert eines Schlüssels mit einer Ablaufzeit ändert, anstatt ihn durch zu ersetzen Wenn Sie einen neuen Schlüsselwert eingeben, wird die Ablaufzeit nicht geändert. Wenn Sie beispielsweise den INCR-Befehl für einen Schlüssel ausführen, den LPUSH-Befehl für eine Liste ausführen oder den HSET-Befehl für eine Hash-Tabelle ausführen, wird die Ablaufzeit des Schlüssels selbst nicht geändert.

2. Legen Sie den dauerhaften Gültigkeitszeitraum fest.

Verwenden Sie den Befehl PERSIST, um die Zeitüberschreitung zu löschen und ihn zu einem dauerhaften Schlüssel zu machen.

3. Die Auswirkung des Umbenennungsbefehls auf die Gültigkeitsdauer

Wenn der Schlüssel durch den RENAME-Befehl geändert wird, wird die entsprechende Zeitüberschreitung auf den neuen Schlüssel übertragen.

Wenn der Schlüssel durch den RENAME-Befehl geändert wird, z. B. Key_A existierte ursprünglich, und dann der RENAME Key_B Key_A-Befehl aufgerufen wird, wird er durch den Gültigkeitsstatus überschrieben, unabhängig davon, ob der ursprüngliche Key_A permanent ist oder auf Timeout gesetzt ist von Key_B.

4. Aktualisieren Sie die Ablaufzeit

Wenn Sie den EXPIRE-Vorgang für einen Schlüssel ausführen, der bereits eine Ablaufzeit hat, wird dessen Ablaufzeit aktualisiert.

5. Ablaufzeitgenauigkeit

In Redis 2.4 und früheren Versionen ist die Ablaufzeit möglicherweise nicht sehr genau, mit einem Fehler von 0-1 Sekunde.

Ab Redis 2.6 wird der Ablaufzeitfehler auf 0-1 Millisekunden reduziert.

6. Einfluss externer Faktoren auf die Ablaufzeit

Seit Redis Version 2.6 wird die Ablaufzeit von Schlüsseln mithilfe von Unix-Zeitstempeln in Millisekunden gespeichert. Das bedeutet, dass die Zeit weiter vergeht, auch wenn die Redis-Instanz nicht verfügbar ist.

Um abgelaufene Arbeiten gut verarbeiten zu können, muss der Computer eine stabile Zeit verwenden. Etwas Interessantes passiert, wenn Sie eine RDB-Datei zwischen zwei Computern synchronisieren, deren Zeiten nicht synchronisiert sind: Alle Schlüssel laufen beim Laden ab.

Sogar eine laufende Instanz überprüft die Uhr des Computers. Wenn Sie beispielsweise die Gültigkeitsdauer eines Schlüssels auf 1000 Sekunden und dann die Zeit Ihres Computers auf 2000 Sekunden in der Zukunft festlegen, läuft der Schlüssel sofort ab, anstatt 1000 Sekunden zu warten Sekunden danach.

7. Wie Redis abgelaufene Schlüssel eliminiert

Es gibt zwei Möglichkeiten, Redis-Schlüssel ablaufen zu lassen: passiv und aktiv.

Wenn einige Clients versuchen, darauf zuzugreifen, wird der Schlüssel entdeckt und ist aktiv abgelaufen.

Das reicht natürlich nicht aus, denn auf einige abgelaufene Schlüssel wird nie zugegriffen. Um sicherzustellen, dass Schlüssel innerhalb einer vorgegebenen Zeit ablaufen, sollten regelmäßig stichprobenartige Tests durchgeführt und die Ablaufzeit festgelegt werden. Alle diese abgelaufenen Schlüssel werden gelöscht.

Konkret macht Redis Folgendes 10 Mal pro Sekunde:1).

2). Löschen Sie alle abgelaufenen Schlüssel.

3) Wenn mehr als 25 % der Schlüssel ablaufen, wiederholen Sie Schritt 1.

Dies ist ein trivialer Wahrscheinlichkeitsalgorithmus. Die Grundannahme ist, dass unsere Stichprobe die Schlüsselkontrolle ist und wir die Ablauferkennung so lange wiederholen, bis der Prozentsatz erreicht ist Der Anteil der abgelaufenen Schlüssel liegt unter 25 %, was bedeutet, dass zu jedem Zeitpunkt höchstens 1/4 der abgelaufenen Schlüssel gelöscht werden.

8. Umgang mit dem Ablauf beim Kopieren von AOF-Dateien

Um ein korrektes Verhalten ohne Einbußen bei der Konsistenz zu erzielen, wird DEL bei Ablauf eines Schlüssels zusammen mit dem AOF-Text an alle angeschlossenen Slaves synthetisiert. Dieser Ansatz ist innerhalb der Master-Instanz zentralisiert und eliminiert die Möglichkeit von Konsistenzfehlern.

Wenn jedoch Slaves mit dem Master verbunden sind, verfallen die Schlüssel nicht unabhängig voneinander (sie warten, bis der Master den DEL-Befehl ausführt), sondern bleiben weiterhin im Datensatz vorhanden Die Eliminierung von Schlüsseln wird unabhängig ausgeführt und wird dann zum Master.

Das obige ist der detaillierte Inhalt vonSo legen Sie die Gültigkeitsdauer des Schlüssels in Redis fest. Für weitere Informationen folgen Sie bitte anderen verwandten Artikeln auf der PHP chinesischen Website!

Heiße KI -Werkzeuge

Undresser.AI Undress

KI-gestützte App zum Erstellen realistischer Aktfotos

AI Clothes Remover

Online-KI-Tool zum Entfernen von Kleidung aus Fotos.

Undress AI Tool

Ausziehbilder kostenlos

Clothoff.io

KI-Kleiderentferner

AI Hentai Generator

Erstellen Sie kostenlos Ai Hentai.

Heißer Artikel

Heiße Werkzeuge

Notepad++7.3.1

Einfach zu bedienender und kostenloser Code-Editor

SublimeText3 chinesische Version

Chinesische Version, sehr einfach zu bedienen

Senden Sie Studio 13.0.1

Leistungsstarke integrierte PHP-Entwicklungsumgebung

Dreamweaver CS6

Visuelle Webentwicklungstools

SublimeText3 Mac-Version

Codebearbeitungssoftware auf Gottesniveau (SublimeText3)

Heiße Themen

1379

1379

52

52

So erstellen Sie den Redis -Clustermodus

Apr 10, 2025 pm 10:15 PM

So erstellen Sie den Redis -Clustermodus

Apr 10, 2025 pm 10:15 PM

Der Redis -Cluster -Modus bietet Redis -Instanzen durch Sharding, die Skalierbarkeit und Verfügbarkeit verbessert. Die Bauschritte sind wie folgt: Erstellen Sie ungerade Redis -Instanzen mit verschiedenen Ports; Erstellen Sie 3 Sentinel -Instanzen, Monitor -Redis -Instanzen und Failover; Konfigurieren von Sentinel -Konfigurationsdateien, Informationen zur Überwachung von Redis -Instanzinformationen und Failover -Einstellungen hinzufügen. Konfigurieren von Redis -Instanzkonfigurationsdateien, aktivieren Sie den Cluster -Modus und geben Sie den Cluster -Informationsdateipfad an. Erstellen Sie die Datei nodes.conf, die Informationen zu jeder Redis -Instanz enthält. Starten Sie den Cluster, führen Sie den Befehl erstellen aus, um einen Cluster zu erstellen und die Anzahl der Replikate anzugeben. Melden Sie sich im Cluster an, um den Befehl cluster info auszuführen, um den Clusterstatus zu überprüfen. machen

So verwenden Sie den Befehl Redis

Apr 10, 2025 pm 08:45 PM

So verwenden Sie den Befehl Redis

Apr 10, 2025 pm 08:45 PM

Die Verwendung der REDIS -Anweisung erfordert die folgenden Schritte: Öffnen Sie den Redis -Client. Geben Sie den Befehl ein (Verbschlüsselwert). Bietet die erforderlichen Parameter (variiert von der Anweisung bis zur Anweisung). Drücken Sie die Eingabetaste, um den Befehl auszuführen. Redis gibt eine Antwort zurück, die das Ergebnis der Operation anzeigt (normalerweise in Ordnung oder -err).

So löschen Sie Redis -Daten

Apr 10, 2025 pm 10:06 PM

So löschen Sie Redis -Daten

Apr 10, 2025 pm 10:06 PM

So löschen Sie Redis -Daten: Verwenden Sie den Befehl Flushall, um alle Schlüsselwerte zu löschen. Verwenden Sie den Befehl flushdb, um den Schlüsselwert der aktuell ausgewählten Datenbank zu löschen. Verwenden Sie SELECT, um Datenbanken zu wechseln, und löschen Sie dann FlushDB, um mehrere Datenbanken zu löschen. Verwenden Sie den Befehl del, um einen bestimmten Schlüssel zu löschen. Verwenden Sie das Redis-Cli-Tool, um die Daten zu löschen.

So verwenden Sie ein einzelnes Gewinde -Redis

Apr 10, 2025 pm 07:12 PM

So verwenden Sie ein einzelnes Gewinde -Redis

Apr 10, 2025 pm 07:12 PM

Redis verwendet eine einzelne Gewindearchitektur, um hohe Leistung, Einfachheit und Konsistenz zu bieten. Es wird E/A-Multiplexing, Ereignisschleifen, nicht blockierende E/A und gemeinsame Speicher verwendet, um die Parallelität zu verbessern, jedoch mit Einschränkungen von Gleichzeitbeschränkungen, einem einzelnen Ausfallpunkt und ungeeigneter Schreib-intensiver Workloads.

So lesen Sie den Quellcode von Redis

Apr 10, 2025 pm 08:27 PM

So lesen Sie den Quellcode von Redis

Apr 10, 2025 pm 08:27 PM

Der beste Weg, um Redis -Quellcode zu verstehen, besteht darin, Schritt für Schritt zu gehen: Machen Sie sich mit den Grundlagen von Redis vertraut. Wählen Sie ein bestimmtes Modul oder eine bestimmte Funktion als Ausgangspunkt. Beginnen Sie mit dem Einstiegspunkt des Moduls oder der Funktion und sehen Sie sich die Codezeile nach Zeile an. Zeigen Sie den Code über die Funktionsaufrufkette an. Kennen Sie die von Redis verwendeten Datenstrukturen. Identifizieren Sie den von Redis verwendeten Algorithmus.

So implementieren Sie die zugrunde liegenden Redis

Apr 10, 2025 pm 07:21 PM

So implementieren Sie die zugrunde liegenden Redis

Apr 10, 2025 pm 07:21 PM

Redis verwendet Hash -Tabellen, um Daten zu speichern und unterstützt Datenstrukturen wie Zeichenfolgen, Listen, Hash -Tabellen, Sammlungen und geordnete Sammlungen. Ernähren sich weiterhin über Daten über Snapshots (RDB) und appendiert Mechanismen nur Schreibmechanismen. Redis verwendet die Master-Slave-Replikation, um die Datenverfügbarkeit zu verbessern. Redis verwendet eine Ereignisschleife mit einer Thread, um Verbindungen und Befehle zu verarbeiten, um die Datenatomizität und Konsistenz zu gewährleisten. Redis legt die Ablaufzeit für den Schlüssel fest und verwendet den faulen Löschmechanismus, um den Ablaufschlüssel zu löschen.

So lesen Sie Redis -Warteschlange

Apr 10, 2025 pm 10:12 PM

So lesen Sie Redis -Warteschlange

Apr 10, 2025 pm 10:12 PM

Um eine Warteschlange aus Redis zu lesen, müssen Sie den Warteschlangenname erhalten, die Elemente mit dem Befehl LPOP lesen und die leere Warteschlange verarbeiten. Die spezifischen Schritte sind wie folgt: Holen Sie sich den Warteschlangenname: Nennen Sie ihn mit dem Präfix von "Warteschlange:" wie "Warteschlangen: My-Queue". Verwenden Sie den Befehl LPOP: Wischen Sie das Element aus dem Kopf der Warteschlange aus und geben Sie seinen Wert zurück, z. B. die LPOP-Warteschlange: my-queue. Verarbeitung leerer Warteschlangen: Wenn die Warteschlange leer ist, gibt LPOP NIL zurück, und Sie können überprüfen, ob die Warteschlange existiert, bevor Sie das Element lesen.

So sehen Sie alle Schlüssel in Redis

Apr 10, 2025 pm 07:15 PM

So sehen Sie alle Schlüssel in Redis

Apr 10, 2025 pm 07:15 PM

Um alle Schlüssel in Redis anzuzeigen, gibt es drei Möglichkeiten: Verwenden Sie den Befehl keys, um alle Schlüssel zurückzugeben, die dem angegebenen Muster übereinstimmen. Verwenden Sie den Befehl scan, um über die Schlüssel zu iterieren und eine Reihe von Schlüssel zurückzugeben. Verwenden Sie den Befehl Info, um die Gesamtzahl der Schlüssel zu erhalten.