Betrieb und Instandhaltung

Betrieb und Instandhaltung

Sicherheit

Sicherheit

So analysieren Sie die Wiederverwendung von Haproxy-Ports

So analysieren Sie die Wiederverwendung von Haproxy-Ports

So analysieren Sie die Wiederverwendung von Haproxy-Ports

Autor dieses Artikels: Spark (Mitglied des Intranet-Sicherheitsteams Ms08067)

1. Überblick

Haproxy ist eine leistungsstarke Lastausgleichs-Proxy-Software, die in C-Sprache entwickelt wurde und TCP- und HTTP-Anwendungs-Proxy kostenlos und schnell bereitstellt und zuverlässig.

Ähnlich wie frp kann es mit einer Konfigurationsdatei + einem Server ausgeführt werden.

Vorteile:

Weit verbreitet in großen Geschäftsfeldern

Unterstützt Vierschicht-Proxy (Transportschicht) und Siebenschicht-Proxy (Anwendungsschicht)

Unterstützt ACL (Zugriffskontrollliste) und kann Routing flexibel konfigurieren

Windows-kompiliert mit cygwin Runnable (plattformübergreifend)

Access Control Lists (ACL) sind Listen von Anweisungen, die auf Router-Schnittstellen angewendet werden. Diese Anweisungslisten werden verwendet, um dem Router mitzuteilen, welche Datenpakete akzeptiert werden können und welche Datenpakete abgelehnt werden müssen.

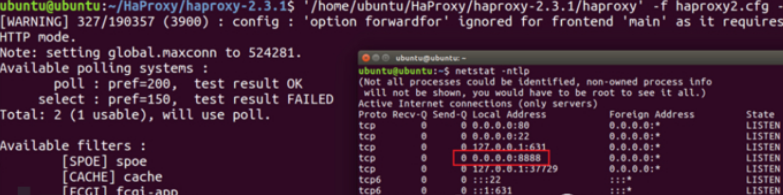

2. Konfiguration

Offizielles Konfigurationshandbuch: https://cbonte.github.io/haproxy-dconv/2.2/configuration.html

Die Konfigurationsdatei besteht aus globaler Konfiguration und Proxy-Konfiguration:

Global Konfiguration (global): Definieren Sie Parameter im Zusammenhang mit der Sicherheit und Leistung des Haproxy-Prozessmanagements

Proxy-Einstellungen (Proxys):

Beispiel:Standards: Geben Sie Standardparameter für andere Konfigurationsabschnitte an. Die Standardkonfigurationsparameter können durch die nächsten „Standardeinstellungen“ zurückgesetzt werden

Frontend: Definieren Sie eine Reihe von Listening-Sockets. Diese Sockets können Client-Anfragen annehmen und Verbindungen mit ihnen herstellen. Backend: Definieren Sie „Backend“-Server. Der Front-End-Proxyserver sendet kurzfristige Anfragen an diese Server. listen: Definieren Sie den Listening-Socket und den Backend-Server, ähnlich wie beim Zusammenfügen der Frontend- und Backend-Segmente.

global defaults log global mode tcp option dontlognull timeout connect 5000 timeout client 50000 timeout server 50000 frontend main mode tcp bind *:8888 option forwardfor except 127.0.0.1 option forwardfor header X‐Real‐IP # 配置acl规则 acl is‐proxy‐now urlp_reg(proxy) ^(http|https|socks5)$ # 分发到对应的backend use_backend socks5 if is‐proxy‐now use_backend http backend socks5 mode tcp timeout server 1h server ss 127.0.0.1:50000 backend http mode tcp server http 127.0.0.1:80

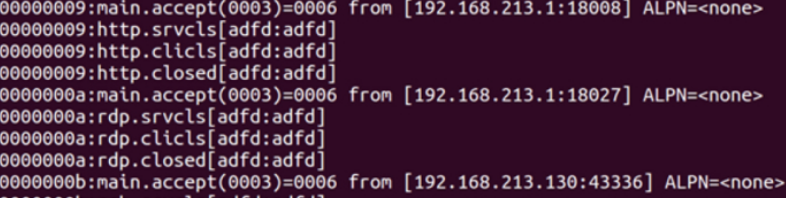

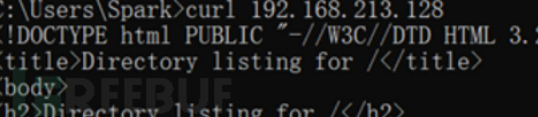

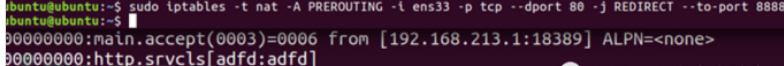

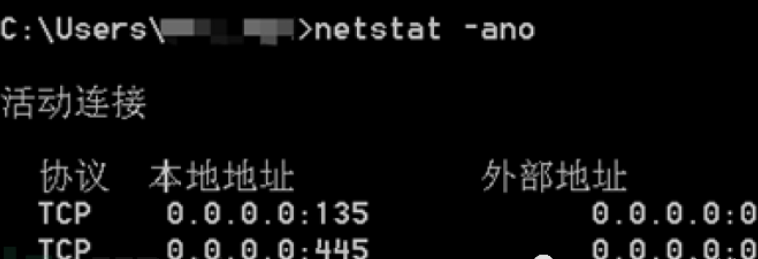

Sie müssen ACL-Regeln schreiben und die Weiterleitung im Frontend konfigurieren. Wenn beispielsweise HTTP-Verkehr eingeht, wird er an den Webdienst weitergeleitet; wenn RDP-Verkehr eingeht, wird er an den RDP-Dienst weitergeleitet.

Spezifische Vorgänge müssen im Backend geschrieben werden, die auf welches Ziel und welchen Port übertragen werden sollen.

Drei Ideen

(1) Idee 1 (allgemein)

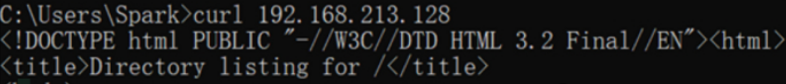

Schreiben Sie ACL-Regeln, laden Sie sie auf die vierte Schicht (Transportschicht) und verteilen Sie sie entsprechend dem Protokolltyp. Zum Beispiel: wenn Sie auf http stoßen Datenverkehr, senden Sie ihn an den HTTP-Dienst, wenn Sie auf RDP stoßen, senden Sie ihn an den RDP-Dienst usw.(2) Idee 2

Schreiben Sie ACL-Regeln, führen Sie das Laden auf der siebten Schicht (Anwendungsschicht) durch und bestimmen Sie den Anwendungstyp für die Verteilung. Wenn beispielsweise http angetroffen wird, verteilen Sie ihn andernfalls an den http-Dienst Senden Sie es an den xxx-Dienst.Vier Schritte

Nehmen Sie Idee 1 als Beispiel:Erfassen Sie TPKT-Informationen (Application Layer Data Transfer Protocol) über Wireshark. Schreiben Sie ein ACL-Regelrouting für die Verkehrsverteilung. Backend-Server hinzufügen.Übernahme der ursprünglichen Schnittstelle Abgeschlossen

4.1 tpkt erfassen

Informationen zu tpkt finden Sie bei Baidu oder sehen Sie sich den Referenzlink anNach dem Drei-Wege-Handshake beginnt die Datenübertragung auf Anwendungsebene.

Verwenden Sie Wireshark, um Pakete zu erfassen:

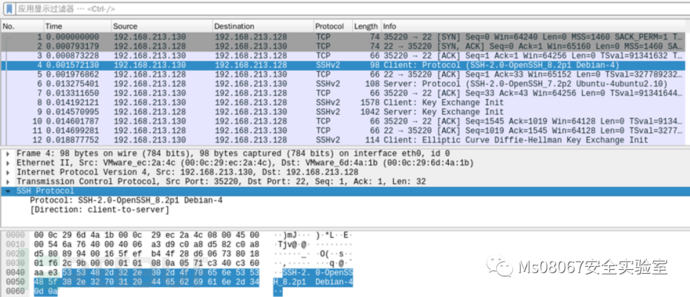

SSH-Protokoll:

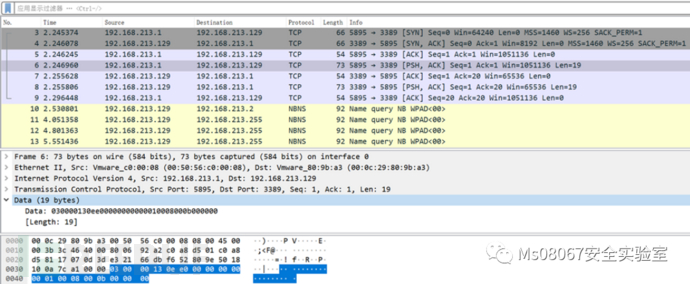

rdp-Protokoll: 030000

Schnellcheck:

| TPKT | |

|---|---|

| 535348 | |

| 030000 | |

| 474554 | |

| 504f53 | |

| 505554 | |

| 44454c | |

| 4f5054 | |

| 484541 | |

| 434f4e | |

| 545241 | |

| 160301 |

Das obige ist der detaillierte Inhalt vonSo analysieren Sie die Wiederverwendung von Haproxy-Ports. Für weitere Informationen folgen Sie bitte anderen verwandten Artikeln auf der PHP chinesischen Website!

Heiße KI -Werkzeuge

Undresser.AI Undress

KI-gestützte App zum Erstellen realistischer Aktfotos

AI Clothes Remover

Online-KI-Tool zum Entfernen von Kleidung aus Fotos.

Undress AI Tool

Ausziehbilder kostenlos

Clothoff.io

KI-Kleiderentferner

AI Hentai Generator

Erstellen Sie kostenlos Ai Hentai.

Heißer Artikel

Heiße Werkzeuge

Notepad++7.3.1

Einfach zu bedienender und kostenloser Code-Editor

SublimeText3 chinesische Version

Chinesische Version, sehr einfach zu bedienen

Senden Sie Studio 13.0.1

Leistungsstarke integrierte PHP-Entwicklungsumgebung

Dreamweaver CS6

Visuelle Webentwicklungstools

SublimeText3 Mac-Version

Codebearbeitungssoftware auf Gottesniveau (SublimeText3)

Heiße Themen

1376

1376

52

52

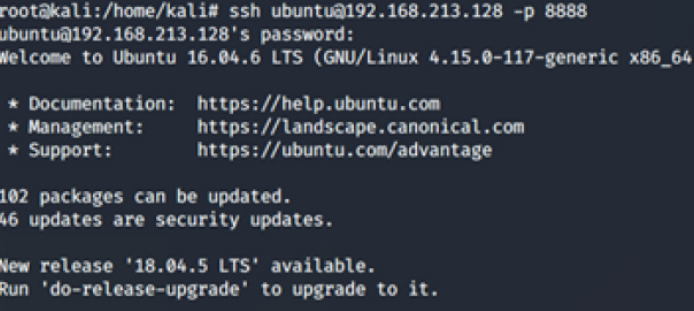

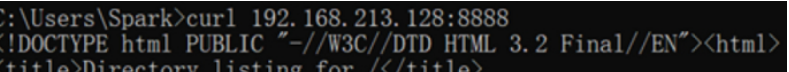

SSH协议:访问靶机的8888端口,流量被haproxy分发至本机的22。

SSH协议:访问靶机的8888端口,流量被haproxy分发至本机的22。