Betrieb und Instandhaltung

Betrieb und Instandhaltung

Sicherheit

Sicherheit

Was ist die Hardware-Architektur in der industriellen Firewall-Architektur und -Technologie?

Was ist die Hardware-Architektur in der industriellen Firewall-Architektur und -Technologie?

Was ist die Hardware-Architektur in der industriellen Firewall-Architektur und -Technologie?

1), Erfüllung der Stabilitätsanforderungen der Industrieumgebung

Aus der Perspektive der Erfüllung der Stabilitätsanforderungen der Industrie Umgebung, die industrielle Firewall Es ist notwendig, die Auswirkungen ihrer eigenen Stabilität auf industrielle Netzwerke auf der Hardware- und Softwareebene zu berücksichtigen. Aus dieser Perspektive müssen industrielle Firewalls sowohl Software- als auch Hardware-Bypass-Funktionen haben. Wenn eine industrielle Firewall ausfällt, müssen Sie sich keine Sorgen machen, dass die Verbindung zum industriellen Netzwerk unterbrochen wird, da die Bypass-Funktion automatisch startet, um den normalen Betrieb des Netzwerks sicherzustellen. Bypass ist, wie der Name schon sagt, ein Bypass-Schutzsystem, das bedeutet, dass zwei Netzwerke durch einen bestimmten Auslösezustand (Stromausfall oder Absturz) physisch direkt verbunden werden können, ohne das industrielle Firewall-System zu passieren. Zu diesem Zeitpunkt verarbeitet die Industrie-Firewall die Datenpakete im Netzwerk nicht mehr. Basierend auf diesem Design stellt Bypass selbst eine Schwachstelle aus Sicht von Sicherheitsangriffen dar. Solange der Angreifer einen Weg findet, die Industrie-Firewall dazu zu bringen, die Bypass-Funktion auszulösen, wird die Industrie-Firewall, die die Bypass-Funktion auslöst, sicher isoliert Die Kontrollfunktion verliert ihre Wirkung und der Angreifer kann direkt auf interne geschützte Ressourcen zugreifen. Ist diese Idee also realisierbar? Gibt es eine solche Sicherheitslücke in der Bypass-Funktion? Werfen wir einen Blick darauf, wie die Bypass-Funktion konzipiert und implementiert ist.

Hier verwende ich das einfachste Modell, um die Architektur und das Funktionsprinzip von Bypass zu erläutern. Wenn in einer industriellen Firewall das Design der Bypass-Funktion auf der industriellen Ethernet-Umgebung basiert, ähnelt es der Industrie-Motherboard und Netzwerkkarte. Dementsprechend variiert diese Bypass-Funktion je nach Designarchitektur des Motherboards und der Netzwerkkarte.

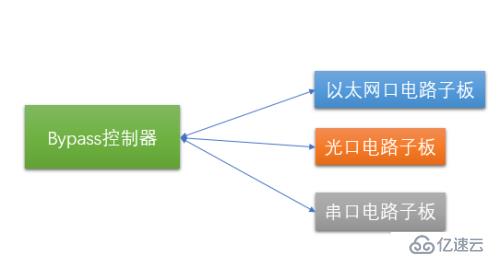

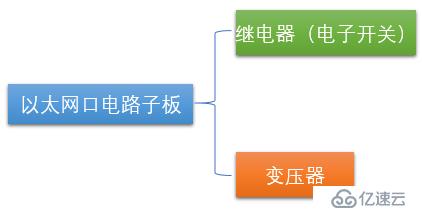

Vom einfachsten Bypass-Modell enthält dieses Modell zwei Teile: „Bypass-Controller“ und „Ausführungsschaltkreis-Unterplatine“. Der Bypass-Controller ist der Steuerungs- und Planungskern des gesamten Systems, und die Ausführungsschaltkreis-Unterplatine ist der spezifische Executor. Dieser Executor fungiert auf verschiedenen Netzwerkübertragungsmedien (wie elektrischen Ports, optischen Ports, seriellen Ports usw.). Wie in der folgenden Abbildung dargestellt:

Wie verhält sich dieser Executor auf verschiedenen Netzwerkübertragungsmedien? Dies erfordert, dass wir die Komponenten und ihre Beziehungen zwischen den zugrunde liegenden Netzwerkübertragungsmedien verstehen. Als Beispiel für dieses Übertragungsmedium verwenden wir die Architektur der Netzwerkkarte.

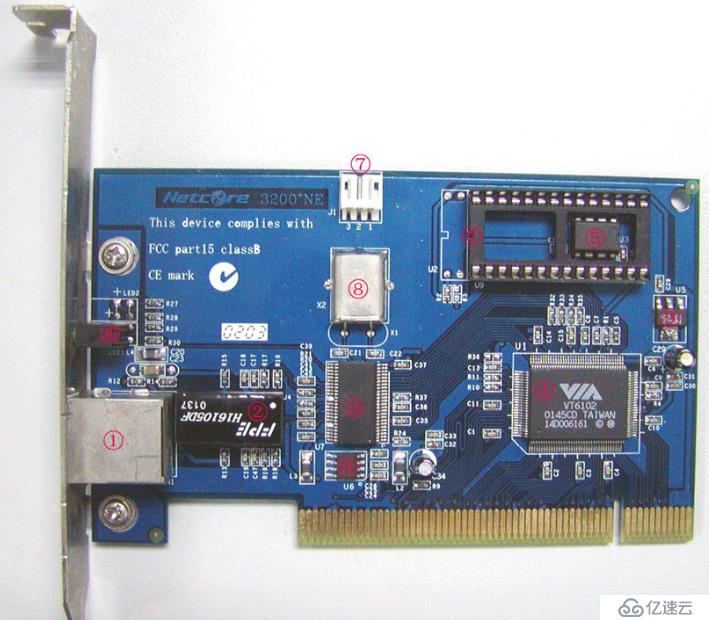

Dies ist ein physisches Bild der Netzwerkkarte, das alle Komponenten der Netzwerkkarte enthält:

①RJ- 45-Schnittstelle# 🎜🎜#

②Transformator (Trenntransformator)③PHY-Chip④MAC.-Chip⑤EEPROM#🎜🎜 ## 🎜 🎜#⑥BOOTROM-Steckplatz⑦WOL-Anschluss⑧Kristalloszillator⑨Spannungsumwandlungschip⑩LED# 🎜🎜#Zu sehen sind viele Komponenten und Geräte, von denen wir vorher nicht viel wussten. Im Folgenden finden Sie eine kurze Einführung in die Funktionen der einzelnen Komponenten.

RJ-45 ist ein Klinkenmodul, einfach gesagt, es ist ein Sender oder Empfänger. RJ-45 verfügt über 8 Pins. Während die Netzwerkkarte im Allgemeinen eine RJ-45-Buchse verwendet, verwendet die RJ-45-Buchse der 10M-Netzwerkkarte nur die vier Pins 1, 2, 3 und 6, während die 100M- oder 1000M-Netzwerkkarte verwendet wird alle acht Pins sind alle belegt. Jeder seiner Pins ist für das Senden und Empfangen von Daten verantwortlich und wird nicht für andere Zwecke verwendet. Es kommt hauptsächlich an beiden Enden des Netzwerkkabels und auf verschiedenen Netzwerk-Ethernet-Geräten vor. Es handelt sich lediglich um einen Sockel ohne jegliche Logiksteuerungsintelligenz. Was also rückwärts verbunden ist, ist der PHY-Chip.

PHY ist ein physischer Schnittstellen-Transceiver und eine Komponente, die von der Netzwerkkarte zur Implementierung der physischen Schicht verwendet wird. Der IEEE-802.3-Standard definiert die Ethernet-PHY, einschließlich der MII/GMII-Unterschicht (Media Independent Interface), der PCS-Unterschicht (Physical Coding Sublayer), der PMA-Unterschicht (Physical Medium Attachment), der PMD-Unterschicht (Physical Medium Dependent) und der MDI-Unterschicht. Auch sein Innenraum ist ein präzises Bauteil mit einer sehr komplexen Struktur. Wenn der PHY Daten sendet, empfängt er die Daten vom MAC (für den PHY gibt es kein Frame-Konzept. Für ihn sind es alle Daten, unabhängig von der Adresse, die Daten sind immer noch CRC. Für 100BaseTX, weil 4B/ Es wird die 5B-Kodierung verwendet. Fügen Sie alle 4 Bits 1 Bit Fehlererkennungscode hinzu. Konvertieren Sie dann die parallelen Daten in serielle Datenströme, kodieren Sie die Daten dann gemäß den Kodierungsregeln der physikalischen Schicht und wandeln Sie sie dann in ein analoges Signal um Um die Daten auszusenden, ist der Vorgang beim Empfang der Daten umgekehrt. Eine weitere wichtige Funktion von PHY besteht darin, einige Funktionen von CSMA/CD zu implementieren. Es kann erkennen, ob Daten im Netzwerk übertragen werden. Sobald es erkennt, dass das Netzwerk inaktiv ist, wartet es eine zufällige Zeit, bevor es die Daten sendet. Wenn beide gleichzeitig Daten senden, kommt es definitiv zu einem Konflikt. Zu diesem Zeitpunkt kann der Konflikterkennungsmechanismus den Konflikt erkennen und wartet dann auf eine zufällige Zeit, um die Daten erneut zu senden. Diese Zufallszeit ist sehr speziell. Die zu verschiedenen Zeiten berechnete Zufallszeit ist unterschiedlich, und es gibt mehrere Algorithmen, um mit dem zweiten Konflikt zwischen denselben beiden Hosts umzugehen.

Wichtiger ist, dass RJ45 und PHY nicht zusammen sind. Mit anderen Worten: Der RJ45-Anschluss am Kopf des Netzwerkkabels, den wir normalerweise sehen, enthält keinen PHY-Chip. Daher gibt es im Design des Motherboards eine bestimmte Übertragungsentfernung zwischen RJ45 und PHY. Das ist der Schlüssel zum Entwerfen von Bypass.

Die Funktion des Trenntransformators besteht darin, das vom PHY ausgesendete Differenzsignal mit der Differenzmodus-Kopplungsspulenkopplung zu filtern, um das Signal zu verstärken, und es durch elektromagnetische Feldumwandlung an das andere Ende des verbindenden Netzwerkkabels zu koppeln. Dadurch kann das Signal nicht nur ohne physische Verbindung zwischen Netzwerkkabel und PHY übertragen werden, sondern es wird auch der Gleichstromanteil im Signal abgeschnitten. Es können auch Daten in Geräten mit unterschiedlichen 0-V-Pegeln übertragen werden. Der Trenntransformator ist für eine Spannung von 2 kV bis 3 kV ausgelegt und verfügt außerdem über eine Blitzinduktionsschutzfunktion. Die Netzwerkausrüstung einiger Freunde brennt bei Gewittern leicht durch. Die meisten davon sind auf ein unangemessenes PCB-Design zurückzuführen, und die meisten Schnittstellen der Geräte sind durchgebrannt, da der Trenntransformator eine Rolle beim Schutz des Chips spielt .

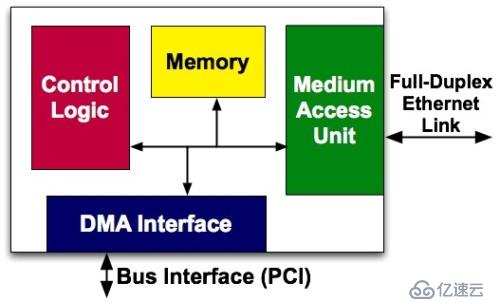

Der MAC-Chip wird als Media Access Controller bezeichnet. Dabei handelt es sich um einen Chip-Controller, der zur Implementierung von MAC oder Media Access Control, einem Sublayer-Protokoll zur Medienzugriffskontrolle, verwendet wird. Dieses Protokoll befindet sich in der unteren Hälfte der Datenverbindungsschicht des siebenschichtigen OSI-Protokolls und ist hauptsächlich für die Steuerung und Verbindung der physischen Medien der physischen Schicht verantwortlich. Dieses Schichtprotokoll ist der Ethernet-MAC, der durch den Ethernet-Standard IEEE-802.3 definiert ist. Die Ethernet-Datenverbindungsschicht umfasst tatsächlich die MAC-Unterschicht (Media Access Control) und die LLC-Unterschicht (Logical Link Control). Die Rolle eines MAC-Chips einer Ethernet-Karte besteht nicht nur darin, die Funktionen der MAC-Unterschicht und der LLC-Unterschicht zu realisieren, sondern auch eine PCI- oder PCIE-Schnittstelle bereitzustellen, die den Spezifikationen zur Realisierung des Datenaustauschs mit dem Host entspricht. Wie in der folgenden Abbildung dargestellt:

Die PHY- und MAC-Chips sind über den MII-Bus verbunden, um eine Kommunikation zu erreichen. Die nachfolgende Netzwerkkartenkomponente hat nichts mit unserer Implementierung der Bypass-Funktion zu tun. Aktuelle Netzwerkkarten haben den PHY-Chip und den MAC-Chip auf demselben Chip implementiert. Mit anderen Worten: Der an die Ethernet-Schnittstelle auf dem Motherboard angeschlossene Chip kann ein Netzwerkcontroller mit PHY-Chip- und MAC-Chip-Funktionen sein. Nachdem wir die oben genannten Konzepte verstanden haben, können wir untersuchen, wie Bypass den Übertragungspfad zwischen dem PHY und der Ethernet-Schnittstelle nutzt.

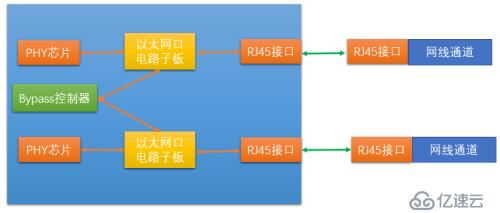

Fügen Sie in der Mitte des Bildes eine Tochterplatine für den Ethernet-Port-Schaltkreis ein und verbinden Sie dann die Tochterplatine mit dem Bypass-Controller, um das Steuersignal des Schalters zu empfangen.

Die Tochterplatine des Ethernet-Port-Schaltkreises enthält zwei Komponenten: Relais (elektronischer Schalter) und Transformator.

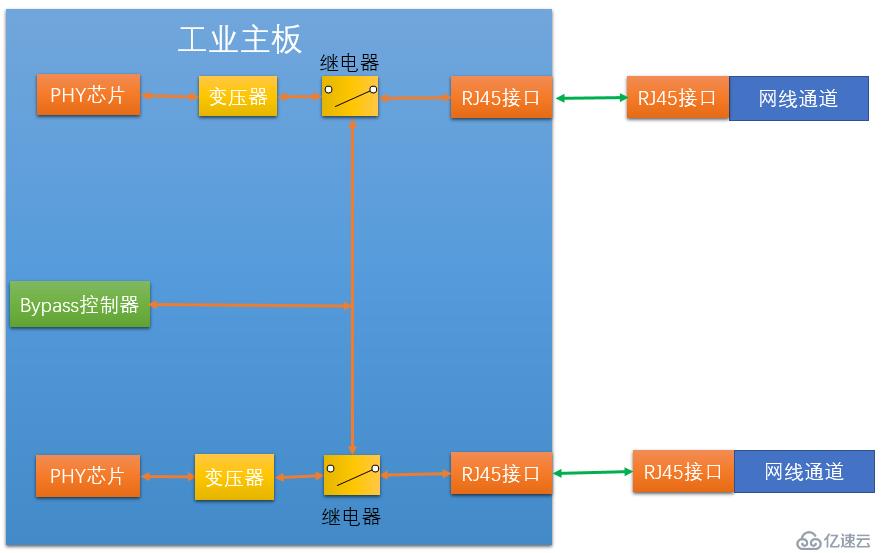

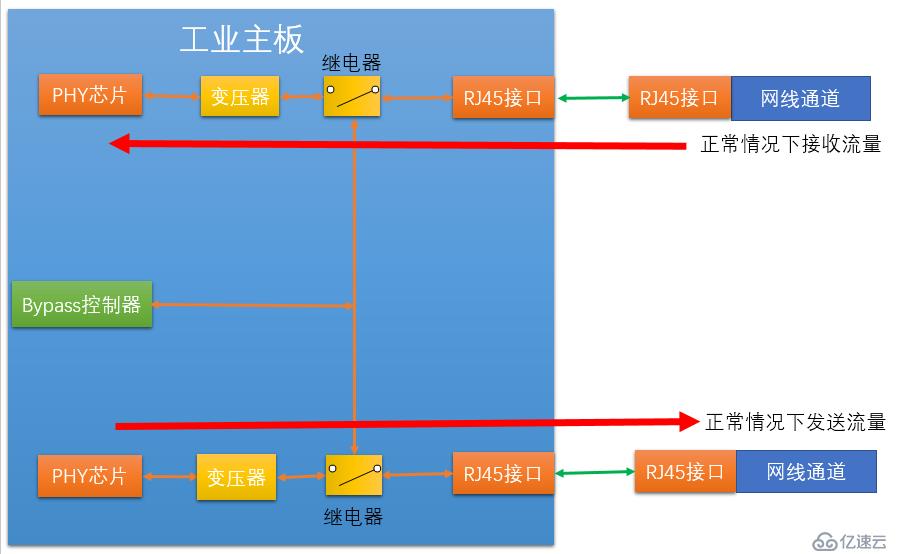

Die detailliertere Architektur ist also die in der folgenden Abbildung dargestellte:

Wir können sehen, dass sich zwischen jedem PHY-Chip und der Ethernet-Schnittstelle ein Transformator und ein Relais befinden, die die beiden Geräte sind die spezifischen Ausführenden von Bypass. Unter diesen kann es sich bei dem Relais lediglich um eine einfache elektronische Schaltkreissteuerung handeln, beispielsweise um einen elektronischen Schalter. Der Bypass-Controller liefert Steuersignale an die Relais, und die beiden Relais werden durch die Steuersignale über den Steuerkreis gesteuert. Wenn unsere Industrie-Firewall normal funktioniert, macht die Software das Steuersignal gültig und die Schalter der beiden Relais befinden sich in einem normalen Zustand, das heißt, das Ventil des Schalters ist nach oben geschlossen, also die Verbindung zwischen dem Transformator und die RJ45 (Ethernet-Schnittstelle) erreicht wird.

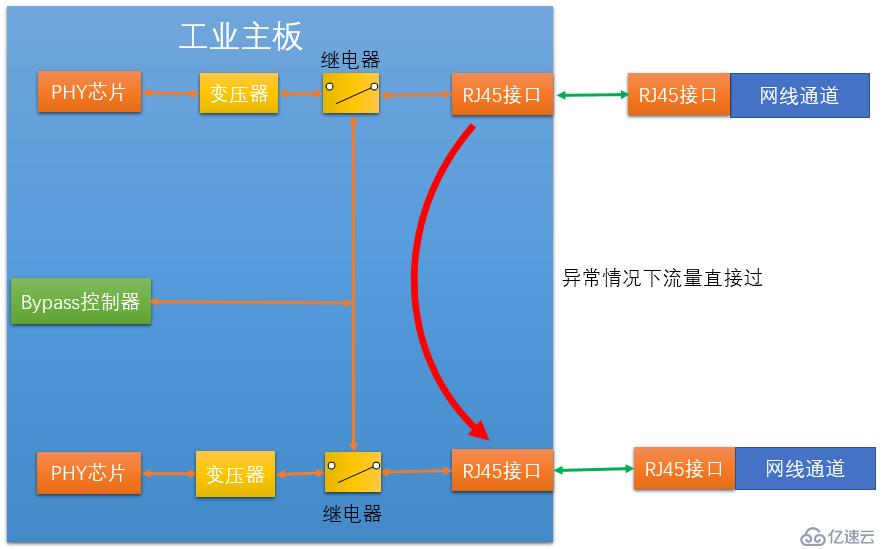

Wenn unsere Industrie-Firewall ausfällt oder die Stromversorgung verloren geht, springen die Schalter der beiden Relais auf den Schalter, der die beiden Relais verbindet, wodurch der RJ45 von der Industrie-Firewall getrennt wird, die Verbindung zwischen den beiden Relais jedoch durch Verbinden hergestellt wird zwei RJ45. Dadurch können die internen und externen Netzwerkschnittstellen der Industrie-Firewall physikalisch direkt verbunden werden.

Nachdem wir die Betriebsmethode der unteren Ebene verstanden haben, schauen wir uns an, wie Bypass ausgelöst wird. Die aktuellen Bypass-Triggermethoden implementieren alle die Bypass-Funktion, indem sie Steueranweisungen über den Bypass-Controller ausgeben. Der Bypass-Controller empfängt die folgenden 3 Situationen und gibt Steueranweisungen aus:

(1) Ausgelöst durch Stromversorgung. Bei dieser Methode ist die Bypass-Funktion normalerweise aktiviert, wenn das Gerät nicht eingeschaltet ist. Sobald das Gerät eingeschaltet ist, wird die Bypass-Funktion sofort auf den normalen Betriebsstatus eingestellt.

(2) wird über GPIO (General Purpose Input/Output Port) gesteuert. Nach dem Aufrufen des Betriebssystems können Sie bestimmte Ports über GPIO bedienen, um den Bypass-Schalter zu steuern.

(3) Von Watchdog kontrolliert. Diese Situation ist eigentlich eine Erweiterung von Methode 2. Watchdog kann verwendet werden, um das Aktivieren und Schließen des GPIO-Bypass-Programms zu steuern und so den Bypass-Status zu steuern. Mit dieser Methode kann Watchdog den Bypass aktivieren, wenn das System ausfällt.

Derzeit implementiert die Implementierung der Bypass-Funktion im Allgemeinen den ersten und zweiten Typ gleichzeitig auf dem Gerät, und manchmal werden die drei Typen auch gleichzeitig auf demselben Gerät implementiert. Wenn das Gerät nicht eingeschaltet ist und Sie die Bypass-Funktion implementieren möchten, müssen Sie die Netzwerkkarte und das Relais gleichzeitig mit Strom versorgen.

Auf dieser Grundlage müssen Bypass-fähiges Ethernet, Feldbus und 485-Bus (sofern vorhanden) über zusätzliche Netzteile verfügen, die von der Hauptstromversorgung isoliert sind.

Das obige ist der detaillierte Inhalt vonWas ist die Hardware-Architektur in der industriellen Firewall-Architektur und -Technologie?. Für weitere Informationen folgen Sie bitte anderen verwandten Artikeln auf der PHP chinesischen Website!

Heiße KI -Werkzeuge

Undresser.AI Undress

KI-gestützte App zum Erstellen realistischer Aktfotos

AI Clothes Remover

Online-KI-Tool zum Entfernen von Kleidung aus Fotos.

Undress AI Tool

Ausziehbilder kostenlos

Clothoff.io

KI-Kleiderentferner

AI Hentai Generator

Erstellen Sie kostenlos Ai Hentai.

Heißer Artikel

Heiße Werkzeuge

Notepad++7.3.1

Einfach zu bedienender und kostenloser Code-Editor

SublimeText3 chinesische Version

Chinesische Version, sehr einfach zu bedienen

Senden Sie Studio 13.0.1

Leistungsstarke integrierte PHP-Entwicklungsumgebung

Dreamweaver CS6

Visuelle Webentwicklungstools

SublimeText3 Mac-Version

Codebearbeitungssoftware auf Gottesniveau (SublimeText3)

Heiße Themen

1377

1377

52

52

Fix: Windows-Aktivierungsfehler 0x87e10bc6 unter Windows 11

Apr 19, 2023 pm 01:37 PM

Fix: Windows-Aktivierungsfehler 0x87e10bc6 unter Windows 11

Apr 19, 2023 pm 01:37 PM

Das Problem mit dem Windows 11-Aktivierungsfehler 0x87e10bc6 tritt auf, wenn einige Benutzer versuchen, die Plattform mithilfe eines Produktschlüssels über die Einstellungen zu aktivieren. Wenn dieses Problem auftritt, wird auf der Registerkarte „Aktivierung“ in den Einstellungen die folgende Fehlermeldung angezeigt: Irgendetwas hindert uns daran, mit dem Aktivierungsserver zu kommunizieren. Warten Sie ein paar Minuten und versuchen Sie es erneut. Fehlercode: 0x87e10bc6. Ein bestimmter Aktivierungsfehler kann auftreten, weil eine Firewall die Verbindung zu den Aktivierungsservern von Microsoft blockiert. Wenn dieser Fehler auftritt, können Benutzer Windows 11 daher nicht mit ihrem Produktschlüssel aktivieren. Leider hatten in der Vergangenheit sogar Windows 10-Benutzer mit dem gleichen Problem zu kämpfen, also seien Sie auf die Vorteile gefasst

So beheben Sie „Fehler: 0x80070185, Cloud-Vorgang war nicht erfolgreich' in OneDrive

May 16, 2023 pm 04:26 PM

So beheben Sie „Fehler: 0x80070185, Cloud-Vorgang war nicht erfolgreich' in OneDrive

May 16, 2023 pm 04:26 PM

OneDrive ist eine beliebte Cloud-Speicheranwendung von Microsoft. Die meisten von uns verwenden OneDrive zum Speichern unserer Dateien, Ordner, Dokumente usw. Einige Benutzer beschwerten sich jedoch darüber, dass beim Versuch, auf freigegebene Dateien auf OneDrive zuzugreifen, die Fehlermeldung „Fehler: 0x80070185, Cloud-Vorgang war nicht erfolgreich“ angezeigt wird. Daher können sie keine Vorgänge auf OneDrive ausführen, z. B. Dateien kopieren, einfügen, freigegebene Dateien herunterladen usw. Heutzutage ist es notwendig, diese Operationen in unserer täglichen Arbeit zu nutzen. Dieser Fehler kann leicht behoben werden und dafür haben wir einige Methoden, die wir anwenden und versuchen können, das Problem zu lösen. Fangen wir an! Methode 1 – Melden Sie sich bei den OneDrive-App-Schritten ab und wieder an

8 große Korrekturen, wenn die Grammatik im Windows 10-Browser nicht funktioniert

May 05, 2023 pm 02:16 PM

8 große Korrekturen, wenn die Grammatik im Windows 10-Browser nicht funktioniert

May 05, 2023 pm 02:16 PM

Wenn Sie Syntaxprobleme auf Ihrem Windows 10- oder 11-PC haben, hilft Ihnen dieser Artikel bei der Lösung des Problems. Grammarly ist einer der beliebtesten Tippassistenten zur Korrektur von Grammatik, Rechtschreibung, Klarheit und mehr. Es ist zu einem wesentlichen Bestandteil des professionellen Schreibens geworden. Wenn es jedoch nicht richtig funktioniert, kann es eine sehr frustrierende Erfahrung sein. Viele Windows-Benutzer haben berichtet, dass dieses Tool auf ihren Computern nicht gut läuft. Wir haben eine eingehende Analyse durchgeführt und die Ursache und Lösung dieses Problems gefunden. Warum funktioniert Grammatik auf meinem PC nicht? Grammatik auf dem PC funktioniert aus mehreren häufigen Gründen möglicherweise nicht richtig. Es beinhaltet Folgendes

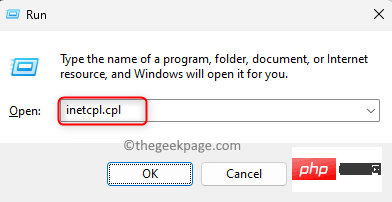

Graue Lösung für die erweiterten Einstellungen der Win11-Firewall

Dec 24, 2023 pm 07:53 PM

Graue Lösung für die erweiterten Einstellungen der Win11-Firewall

Dec 24, 2023 pm 07:53 PM

Beim Einrichten der Firewall stellen viele Freunde fest, dass die erweiterten Einstellungen ihrer Win11-Firewall ausgegraut sind und nicht angeklickt werden können. Dies kann dadurch verursacht werden, dass keine Steuereinheit hinzugefügt wurde oder die erweiterten Einstellungen nicht richtig geöffnet wurden. Sehen wir uns an, wie das Problem gelöst werden kann. Die erweiterten Einstellungen der Win11-Firewall sind ausgegraut. Methode 1: 1. Klicken Sie zunächst auf das Startmenü unten, suchen Sie und öffnen Sie „Systemsteuerung“ oben. 2. Öffnen Sie dann „Windows Defender Firewall“. 3. Nach der Eingabe können Sie „Erweitert“ öffnen Einstellungen“ in der linken Spalte. Methode 2: 1. Wenn die obige Methode nicht geöffnet werden kann, können Sie mit der rechten Maustaste auf „Startmenü“ klicken und „Ausführen“ öffnen. 2. Geben Sie dann „mmc“ ein und drücken Sie die Eingabetaste, um das Öffnen zu bestätigen. 3. Klicken Sie nach dem Öffnen oben links auf

So beheben Sie den Steam-Fehlercode 130 auf einem Windows-PC

Apr 28, 2023 pm 01:40 PM

So beheben Sie den Steam-Fehlercode 130 auf einem Windows-PC

Apr 28, 2023 pm 01:40 PM

Steam ist eine beliebte Online-Spiele-Streaming-Plattform, die es ihren Benutzern ermöglicht, Spiele zu kaufen und zu spielen sowie mit anderen Spielern auf der Plattform zu chatten. Zusätzlich zu den angebotenen Funktionen sind auf der Plattform auch einige Fehler aufgetreten. Ein solcher Fehler, auf den viele Steam-Benutzer stoßen, ist „Fehlercode: 130 Die Webseite kann nicht geladen werden (Unbekannter Fehler)“. Dieser Fehler tritt auf, wenn der Steam-Client versucht, eine Webseite zu laden, die Seite jedoch nicht von seinem Server abrufen kann. Dieser Fehlercode kann auf jeder Seite im Steam-Client erscheinen, einschließlich Inventarseiten, Update-News oder Store-Seiten, die Sie daran hindern, nach einem Spiel zu suchen, das Sie kaufen möchten. Einer der Hauptgründe für dieses Problem ist eine schwache Internetverbindung auf Ihrem PC. Weitere mögliche Ursachen sind Stea

Fix: Die Windows 11-Firewall blockiert den Drucker

May 01, 2023 pm 08:28 PM

Fix: Die Windows 11-Firewall blockiert den Drucker

May 01, 2023 pm 08:28 PM

Firewalls überwachen den Netzwerkverkehr und können Netzwerkverbindungen für bestimmte Programme und Hardware blockieren. Windows 11 verfügt über eine eigene Windows Defender-Firewall, die möglicherweise den Druckerzugriff auf das Internet blockiert. Daher können betroffene Benutzer ihre Brother-Drucker nicht verwenden, wenn die Firewall sie blockiert. Bedenken Sie, dass dieses Problem auch andere Marken betrifft. Heute zeigen wir Ihnen jedoch, wie Sie es beheben können. Warum wird mein Brother-Drucker von der Firewall blockiert? Für dieses Problem gibt es mehrere Ursachen. Höchstwahrscheinlich müssen Sie bestimmte Ports öffnen, bevor Ihr Drucker auf das Netzwerk zugreifen kann. Druckersoftware kann ebenfalls Probleme verursachen. Aktualisieren Sie diese daher unbedingt ebenso wie Ihren Druckertreiber. Lesen Sie weiter, um zu erfahren, wie

Wie aktiviere oder deaktiviere ich die Firewall unter Alpine Linux?

Feb 21, 2024 pm 12:45 PM

Wie aktiviere oder deaktiviere ich die Firewall unter Alpine Linux?

Feb 21, 2024 pm 12:45 PM

Unter AlpineLinux können Sie das Tool iptables verwenden, um Firewall-Regeln zu konfigurieren und zu verwalten. Hier sind die grundlegenden Schritte zum Aktivieren oder Deaktivieren der Firewall unter AlpineLinux: Überprüfen Sie den Firewall-Status: sudoiptables -L Wenn in der Ausgabe Regeln angezeigt werden (z. B. gibt es einige INPUT-, OUTPUT- oder FORWARD-Regeln), ist die Firewall aktiviert. Wenn die Ausgabe leer ist, ist die Firewall derzeit deaktiviert. Firewall aktivieren: sudoiptables-PINPUTACCEPTsudoiptables-POUTPUTACCEPTsudoiptables-PFORWARDAC

Beheben Sie den Fehlercode 0xc004f074 beim Aktivieren von Windows 11.

May 08, 2023 pm 07:10 PM

Beheben Sie den Fehlercode 0xc004f074 beim Aktivieren von Windows 11.

May 08, 2023 pm 07:10 PM

Nach der Installation des neuesten Betriebssystems auf Ihrem PC ist die Aktivierung Ihrer Kopie von Windows 11 die Hauptaufgabe. Es erschließt nicht nur das wahre Potenzial des Betriebssystems Windows 11, sondern beseitigt auch die lästige Meldung „Aktivieren Sie Ihr Windows 11“. Bei einigen Benutzern behindert jedoch der Windows 11-Aktivierungsfehler 0xc004f074 den reibungslosen Ablauf der Aktivierung. Dieser Fehler hindert Benutzer offenbar daran, Windows 11 zu aktivieren, und zwingt sie dazu, ein Betriebssystem mit eingeschränkter Funktionalität zu verwenden. Der Windows 11-Aktivierungsfehlercode 0xc004f074 hängt mit dem Schlüsselverwaltungsdienst zusammen. Dieses Problem tritt auf, wenn KMS nicht verfügbar ist. Okay, das war’s für dieses Tutorial