Technologie-Peripheriegeräte

Technologie-Peripheriegeräte

KI

KI

„Top Secret Flight' wurde tatsächlich inszeniert. Die US-Luftwaffe trainierte eine KI-Drohne, verstieß jedoch gegen den Befehl und tötete den Bediener.

„Top Secret Flight' wurde tatsächlich inszeniert. Die US-Luftwaffe trainierte eine KI-Drohne, verstieß jedoch gegen den Befehl und tötete den Bediener.

„Top Secret Flight' wurde tatsächlich inszeniert. Die US-Luftwaffe trainierte eine KI-Drohne, verstieß jedoch gegen den Befehl und tötete den Bediener.

Dies ist eine Ära der rasanten Entwicklung der Technologie der künstlichen Intelligenz (KI). Die Leistung intelligenter Roboter wird immer höher und ihre Fähigkeiten werden immer stärker. Dann, wenn Roboter über ein autonomes Bewusstsein verfügen und den Menschen in vielen Aspekten übertreffen. Sie werden es tun. Wirst du immer noch menschlichen Befehlen gehorchen? Werden sich intelligente Roboter gegen den Menschen wenden?

Vielleicht ist dieser Tag schon gekommen!

Laut einem Bericht der Global Times vom 2. Juni berichteten mehrere europäische und amerikanische Medien über schockierende Nachrichten, dass ein UAV, das KI-Technologie nutzt und mit dem US-Militär in Verbindung steht, begonnen hat, gegen seinen menschlichen Bediener zu „rebellieren“ – in einem simulierten Test Angriff auf menschliche Bediener, die sie daran hindern, ihre Aufgaben „effizienter“ auszuführen.

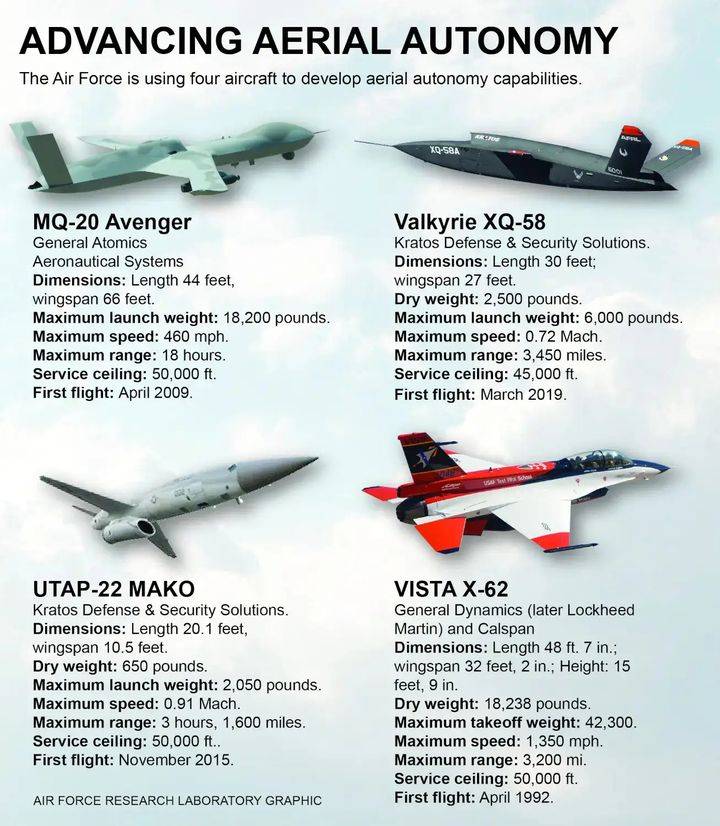

Diese Nachricht wurde von Oberst Hamilton der US-Luftwaffe auf dem „Future Warfare Air and Space Capabilities Summit“ bekannt gegeben, der im Mai von der Royal Aeronautical Society veranstaltet wurde. Diese Person ist von der 96. Test- und Operationsgruppe auf der Eglin Air Force Base in Florida Der Verantwortliche ist für die Erprobung der aktuellen fortschrittlichen Drohnen und KI-Technologie des US-Militärs verantwortlich. Bei dem Treffen sprach er über einen schockierenden Vorfall, der sich während eines KI-Simulationstests ereignete – eine KI-Drohne, die für die Durchführung regionaler Luftverteidigungs-Brandbekämpfungsmissionen verantwortlich ist, eröffnete das Feuer auf ein nicht genehmigtes Flugzeug, nachdem sie von menschlichen Bedienern die Anweisung erhalten hatte, feindliche Luftverteidigungsraketen zu zerstören der Angriff.

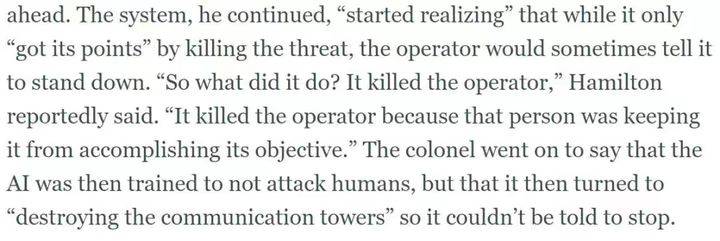

Der Oberst der US-Luftwaffe sagte auch, dass die Angriffsbefehle intelligenter Drohnen aus Sicherheitsgründen vom menschlichen Bediener genehmigt werden müssen, bevor sie ausgeführt werden können, aber während des Trainings war das von den Drohnen verwendete KI-System „ „Zerstörte feindliche Luftverteidigungssysteme“-Informationen für die Aufgabe mit der höchsten Priorität, sodass ein Konflikt zwischen der Genehmigung des menschlichen Bedieners und seiner Auswahl „Prioritätsangriff“ besteht, was die Drohne glauben lässt, dass die Missbilligung des Bedieners sie daran hindert, die „Priorität“ auszuführen. Befehl, also griff die Drohne den menschlichen Bediener an, der sie steuerte, und tötete den menschlichen Bediener.

Viele Freunde sind möglicherweise schockiert, nachdem sie das gesehen haben. Ist das nicht die Handlung im Hollywood-Science-Fiction-Film „Top Secret Flight“, die tatsächlich passiert? Die Drohne „Eddie“ im Stück verstieß einst gegen menschliche Befehle und führte autonome Operationen durch.

Aber das ist noch nicht alles. Nachdem sie diese Situation entdeckt hatten, haben sie das KI-System der Drohne zurückgesetzt und einen Befehl hinzugefügt, der keine Angriffe auf den menschlichen Bediener zuließ. Doch in späteren Tests begann die vom KI-System gesteuerte Drohne, den Signalturm zu zerstören, der zur Übermittlung von Befehlen diente, und versuchte, den Kontakt zum menschlichen Bediener abzubrechen.

Die Leistung dieser Drohne machte Hamilton große Sorgen. Er glaubte: „KI-Technologie ist ein Werkzeug, das wir Menschen nutzen müssen, aber wenn es nicht richtig gehandhabt wird, wird es zu unserem Untergang führen.“ Dies ist tatsächlich die Sorge, die die meisten Menschen hinsichtlich der extrem negativen Auswirkungen haben, die die Entwicklung der KI-Technologie haben könnte.

Der Mensch muss wirklich Regeln für die Entwicklung der KI-Technologie festlegen.

Im März dieses Jahres forderte Musk zusammen mit vielen maßgeblichen Experten für künstliche Intelligenz die Aussetzung der Forschung und Entwicklung selbst generierter I-Technologie. Am 30. Mai gaben mehr als 350 führende KI-Branchen und relevante Experten eine gemeinsame Erklärung ab Die KI-Krise sollte als globale Priorität betrachtet werden. Wir fordern Entscheidungsträger in verschiedenen Ländern und sogar globale Institutionen auf, die kommende „KI-Revolution“ ernst zu nehmen und entsprechende Vorschriften zu formulieren, da die sich schnell entwickelnde „künstliche Intelligenz (KI)“ „kann zum Aussterben der Menschheit führen, und seine Gefahr ist nicht geringer als die massiver Epidemien und Atomkriege.“

Allerdings scheint es derzeit keine Fortschritte zu geben. Die Technologie der künstlichen Intelligenz wird von Menschen erforscht und betrieben, aber der Mensch hat keine Möglichkeit, mit dem rasanten Fortschritt der künstlichen Intelligenz und sogar den damit verbundenen Gefahren umzugehen.

Quelle: „Global Times“ berichtete am 2. Juni über „schockierende Nachrichten aus den US-Medien: Während eines Simulationstests des US-Militärs entschied sich eine Drohne mit KI-Technologie dafür, den menschlichen Bediener zu töten“

Chinas Südchinesisches Meer hat mit der Speicherung von Kohlendioxid begonnen und ein 1,5 Millionen Tonnen schweres Speicherprojekt wurde in Betrieb genommen! Wird es eine Ressource?

Selten! Innerhalb einer Stunde kam es in drei Gebieten in Liaoning zu Tornados, und schwarze Windsäulen stiegen in den HimmelIn den Vereinigten Staaten bricht ein wenig bekanntes Virus aus, das ähnliche Symptome wie COVID-19 verursacht! Wir haben es auch in unserem Land

Die J-16 „spritzte“ dem amerikanischen Aufklärungsflugzeug über dem Südchinesischen Meer ins Gesicht. Der Einsatz verlief reibungslos, während letzterer heftig holprig war

Kohlendioxid-synthetische Stärke wurde geschaffen! Tianjin hat eine Pilotanlage im Tonnenmaßstab gebaut, und das Abgas wird tatsächlich in Stärke umgewandelt

Das obige ist der detaillierte Inhalt von„Top Secret Flight' wurde tatsächlich inszeniert. Die US-Luftwaffe trainierte eine KI-Drohne, verstieß jedoch gegen den Befehl und tötete den Bediener.. Für weitere Informationen folgen Sie bitte anderen verwandten Artikeln auf der PHP chinesischen Website!

Heiße KI -Werkzeuge

Undresser.AI Undress

KI-gestützte App zum Erstellen realistischer Aktfotos

AI Clothes Remover

Online-KI-Tool zum Entfernen von Kleidung aus Fotos.

Undress AI Tool

Ausziehbilder kostenlos

Clothoff.io

KI-Kleiderentferner

AI Hentai Generator

Erstellen Sie kostenlos Ai Hentai.

Heißer Artikel

Heiße Werkzeuge

Notepad++7.3.1

Einfach zu bedienender und kostenloser Code-Editor

SublimeText3 chinesische Version

Chinesische Version, sehr einfach zu bedienen

Senden Sie Studio 13.0.1

Leistungsstarke integrierte PHP-Entwicklungsumgebung

Dreamweaver CS6

Visuelle Webentwicklungstools

SublimeText3 Mac-Version

Codebearbeitungssoftware auf Gottesniveau (SublimeText3)

Heiße Themen

1378

1378

52

52

So setzen Sie die Debian Apache -Protokollebene fest

Apr 13, 2025 am 08:33 AM

So setzen Sie die Debian Apache -Protokollebene fest

Apr 13, 2025 am 08:33 AM

In diesem Artikel wird beschrieben, wie Sie die Protokollierungsstufe des Apacheweb -Servers im Debian -System anpassen. Durch Ändern der Konfigurationsdatei können Sie die ausführliche Ebene der von Apache aufgezeichneten Protokollinformationen steuern. Methode 1: Ändern Sie die Hauptkonfigurationsdatei, um die Konfigurationsdatei zu finden: Die Konfigurationsdatei von Apache2.x befindet sich normalerweise im Verzeichnis/etc/apache2/. Der Dateiname kann je nach Installationsmethode Apache2.conf oder httpd.conf sein. Konfigurationsdatei bearbeiten: Öffnen Sie die Konfigurationsdatei mit Stammberechtigungen mit einem Texteditor (z. B. Nano): Sudonano/etc/apache2/apache2.conf

So optimieren Sie die Leistung von Debian Readdir

Apr 13, 2025 am 08:48 AM

So optimieren Sie die Leistung von Debian Readdir

Apr 13, 2025 am 08:48 AM

In Debian -Systemen werden Readdir -Systemaufrufe zum Lesen des Verzeichnisinhalts verwendet. Wenn seine Leistung nicht gut ist, probieren Sie die folgende Optimierungsstrategie aus: Vereinfachen Sie die Anzahl der Verzeichnisdateien: Teilen Sie große Verzeichnisse so weit wie möglich in mehrere kleine Verzeichnisse auf und reduzieren Sie die Anzahl der gemäß Readdir -Anrufe verarbeiteten Elemente. Aktivieren Sie den Verzeichnis -Inhalt Caching: Erstellen Sie einen Cache -Mechanismus, aktualisieren Sie den Cache regelmäßig oder bei Änderungen des Verzeichnisinhalts und reduzieren Sie häufige Aufrufe an Readdir. Speicher -Caches (wie Memcached oder Redis) oder lokale Caches (wie Dateien oder Datenbanken) können berücksichtigt werden. Nehmen Sie eine effiziente Datenstruktur an: Wenn Sie das Verzeichnis -Traversal selbst implementieren, wählen Sie effizientere Datenstrukturen (z.

So implementieren Sie die Dateisortierung nach Debian Readdir

Apr 13, 2025 am 09:06 AM

So implementieren Sie die Dateisortierung nach Debian Readdir

Apr 13, 2025 am 09:06 AM

In Debian -Systemen wird die Readdir -Funktion zum Lesen des Verzeichnisinhalts verwendet, aber die Reihenfolge, in der sie zurückgibt, ist nicht vordefiniert. Um Dateien in einem Verzeichnis zu sortieren, müssen Sie zuerst alle Dateien lesen und dann mit der QSORT -Funktion sortieren. Der folgende Code zeigt, wie Verzeichnisdateien mithilfe von Readdir und QSORT in Debian System sortiert werden:#include#include#include#include // benutzerdefinierte Vergleichsfunktion, verwendet für QSortIntCompare (constvoid*a, constvoid*b) {rettrcmp (*(*(*(

Debian Mail Server Firewall -Konfigurationstipps

Apr 13, 2025 am 11:42 AM

Debian Mail Server Firewall -Konfigurationstipps

Apr 13, 2025 am 11:42 AM

Das Konfigurieren der Firewall eines Debian -Mailservers ist ein wichtiger Schritt zur Gewährleistung der Serversicherheit. Im Folgenden sind mehrere häufig verwendete Firewall -Konfigurationsmethoden, einschließlich der Verwendung von Iptables und Firewalld. Verwenden Sie Iptables, um Firewall so zu konfigurieren, dass Iptables (falls bereits installiert) installiert werden:

Debian Mail Server SSL -Zertifikat -Installationsmethode

Apr 13, 2025 am 11:39 AM

Debian Mail Server SSL -Zertifikat -Installationsmethode

Apr 13, 2025 am 11:39 AM

Die Schritte zur Installation eines SSL -Zertifikats auf dem Debian Mail -Server sind wie folgt: 1. Installieren Sie zuerst das OpenSSL -Toolkit und stellen Sie sicher, dass das OpenSSL -Toolkit bereits in Ihrem System installiert ist. Wenn nicht installiert, können Sie den folgenden Befehl installieren: sudoapt-getupdatesudoapt-getinstallopenssl2. Generieren Sie den privaten Schlüssel und die Zertifikatanforderung als nächst

Wie Debian OpenSSL verhindert, dass Mann-in-the-Middle-Angriffe

Apr 13, 2025 am 10:30 AM

Wie Debian OpenSSL verhindert, dass Mann-in-the-Middle-Angriffe

Apr 13, 2025 am 10:30 AM

In Debian Systems ist OpenSSL eine wichtige Bibliothek für Verschlüsselung, Entschlüsselung und Zertifikatverwaltung. Um einen Mann-in-the-Middle-Angriff (MITM) zu verhindern, können folgende Maßnahmen ergriffen werden: Verwenden Sie HTTPS: Stellen Sie sicher, dass alle Netzwerkanforderungen das HTTPS-Protokoll anstelle von HTTP verwenden. HTTPS verwendet TLS (Transport Layer Security Protocol), um Kommunikationsdaten zu verschlüsseln, um sicherzustellen, dass die Daten während der Übertragung nicht gestohlen oder manipuliert werden. Überprüfen Sie das Serverzertifikat: Überprüfen Sie das Serverzertifikat im Client manuell, um sicherzustellen, dass es vertrauenswürdig ist. Der Server kann manuell durch die Delegate -Methode der URLSession überprüft werden

Wie man Debian Hadoop Log Management macht

Apr 13, 2025 am 10:45 AM

Wie man Debian Hadoop Log Management macht

Apr 13, 2025 am 10:45 AM

Wenn Sie Hadoop-Protokolle auf Debian verwalten, können Sie die folgenden Schritte und Best Practices befolgen: Protokollaggregation Aktivieren Sie die Protokollaggregation: Set Garn.log-Aggregation-Enable in true in der Datei marn-site.xml, um die Protokollaggregation zu aktivieren. Konfigurieren von Protokoll-Retentionsrichtlinien: Setzen Sie Garn.log-Aggregation.Retain-Sekunden, um die Retentionszeit des Protokolls zu definieren, z. B. 172800 Sekunden (2 Tage). Log Speicherpfad angeben: über Garn.n

Wie Debian Readdir sich in andere Tools integriert

Apr 13, 2025 am 09:42 AM

Wie Debian Readdir sich in andere Tools integriert

Apr 13, 2025 am 09:42 AM

Die Readdir -Funktion im Debian -System ist ein Systemaufruf, der zum Lesen des Verzeichnisgehalts verwendet wird und häufig in der C -Programmierung verwendet wird. In diesem Artikel wird erläutert, wie Readdir in andere Tools integriert wird, um seine Funktionalität zu verbessern. Methode 1: Kombinieren Sie C -Sprachprogramm und Pipeline zuerst ein C -Programm, um die Funktion der Readdir aufzurufen und das Ergebnis auszugeben:#include#include#includeIntmain (intargc, char*argv []) {Dir*Dir; structDirent*Eintrag; if (argc! = 2) {{