Technologie-Peripheriegeräte

Technologie-Peripheriegeräte

KI

KI

„Technologieverbreitung' im KI-Stil: 10 „Lektionen' aus den letzten 100 Jahren

„Technologieverbreitung' im KI-Stil: 10 „Lektionen' aus den letzten 100 Jahren

„Technologieverbreitung' im KI-Stil: 10 „Lektionen' aus den letzten 100 Jahren

Mit dem Aufstieg der KI-Technologie steht möglicherweise eine neue Generation technologischer Revolutionen vor der Tür. Allerdings haben die Menschen aus vergangenen technologischen Revolutionen einige Lehren gezogen. Was können wir aus dieser Geschichte lernen?

Am 2. Juni analysierte der Aktienstratege von Morgan Stanley, Edward Stanley, in seinem Bericht die Technologiediffusionstheorie. Diese Theorie untersucht, wie Technologie zunächst durch energische Werbung, breite Akzeptanz und schließlich den Prozess der Eliminierung aufgrund von Rückstand kommerzialisiert wird.

Technologische Verbreitung erfolgt nach technologischem Fortschritt und technologischer Innovation. Aus der Perspektive der Menschheitsgeschichte spielt die technologische Verbreitung eine entscheidende Rolle im Prozess des technologischen Fortschritts. Denn wenn eine technologische Innovation nicht umfassend angewendet und gefördert wird, wird sie die Wirtschaft nicht in materieller Form beeinflussen.

Dementsprechend glaubt Morgan Stanley, dass Die Verbreitungsrate der Technologie der künstlichen Intelligenz alle früheren bahnbrechenden Technologien übertroffen hat, was mehr Investitionsmöglichkeiten und mehr Probleme bedeutet.

Zum Beispiel regulatorische Probleme, alte Technologieunternehmen, die in Schwierigkeiten geraten (ihre Aktienkurse erholen sich möglicherweise nie) und deflationäre Probleme, die durch neue Technologien verursacht werden, die die Produktivität steigern.

1# Entwicklungsgeschwindigkeit und regulatorische Probleme

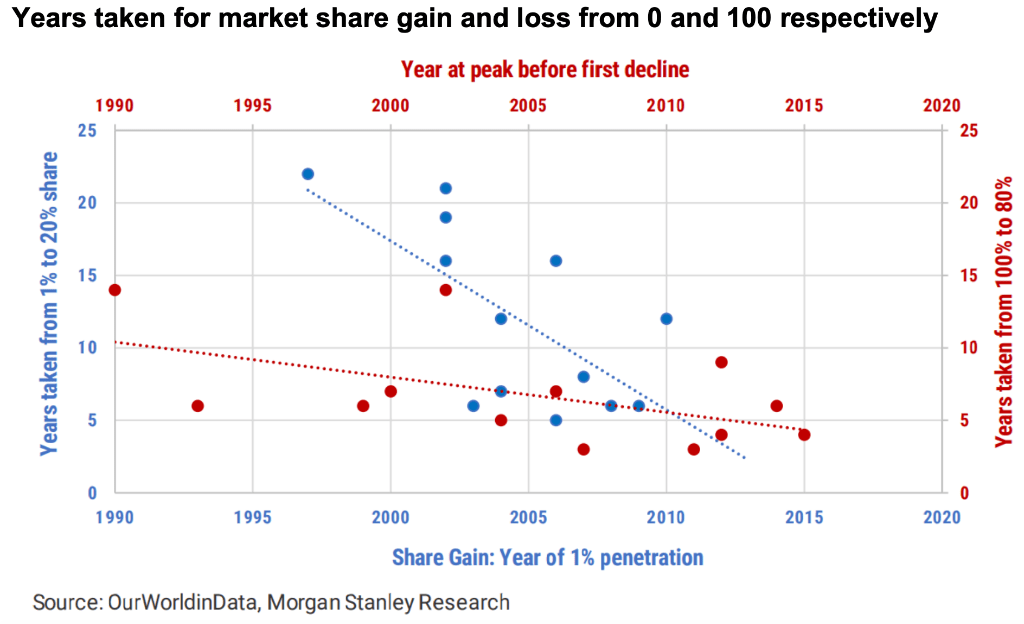

Mit der Entwicklung der Technologie beschleunigt jede neue Generation neuer Technologien ihre Entwicklung auf der Grundlage der vorherigen und die dafür erforderliche Zeit wird kontinuierlich verkürzt.

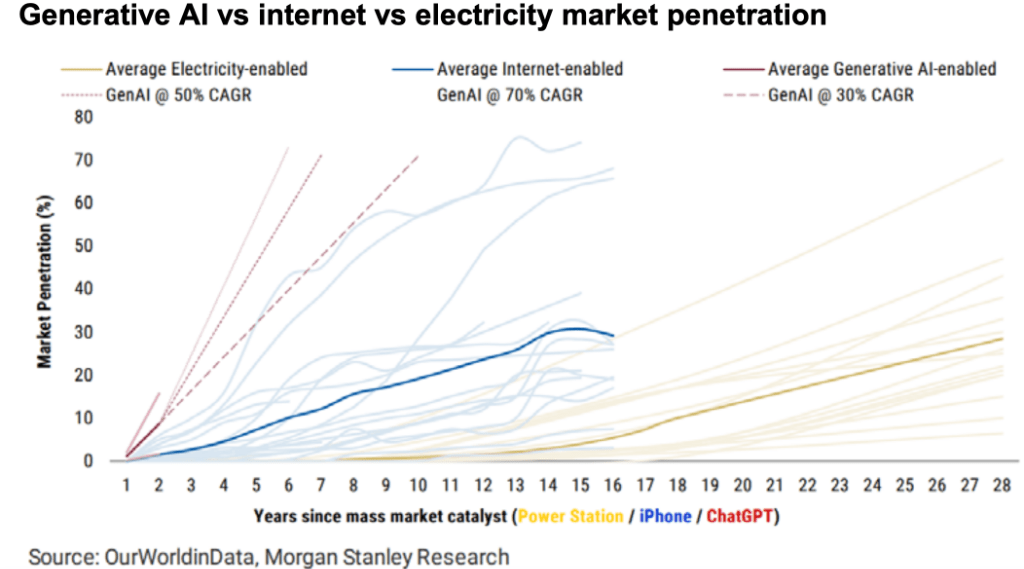

Morgan Stanley vergleicht die Einführungskurven von Branchen, die nach 1885 Elektrizität, nach 2007 das Internet und nach 2022 künstliche Intelligenz nutzen, seit ihren jeweiligen „iPhone-Momenten“ (d. h. wenn eine neue Technologie tatsächlich in großem Umfang eingeführt wird). Zeit).

Daten zeigen, dass es vom „iPhone-Moment“ jeder dieser drei Technologien bis zu einer Marktdurchdringung von mehr als 10 % für Strom 20 Jahre und für das Internet 7 Jahre gedauert hat, generative künstliche Intelligenz jedoch nur 1 Jahr.

Um eine Durchdringung von 30 % zu erreichen und in angrenzende Felder zu strahlen, wird es 30 Jahre für Elektrizität dauern, für das Internet 15 Jahre und für künstliche Intelligenz möglicherweise weniger als die Hälfte.

Angesichts dieser rasanten Geschwindigkeit nehmen die Diskussionen über Regulierungen durch Regierungen auf der ganzen Welt zu. Derzeit ist die Europäische Union als Vorreiter dabei, einen Regulierungsentwurf auf den Weg zu bringen.

2#Download-Geschwindigkeit>Uplink-Geschwindigkeit

Angesichts der 80 strukturellen positiven und negativen Adoptionskurven der letzten 50 Jahre weist Morgan Stanley darauf hin, dass zwei Dinge klar sind:

- Abwärtsgerichtete Aktienverluste treten in disruptiven Branchen schneller auf, wobei die Spitzenaktivität in den ersten fünf Jahren im Vergleich zu neuen Technologien, die das Internet als Vertriebskanal nutzen, um etwa 20 % zurückgeht.

- Anteilsrückgänge in disruptiven Branchen sind über längere Zeiträume auch schwerwiegender und fallen durchschnittlich um 40 % gegenüber ihrem Höchststand über 15 Jahre, während der Marktanteil neuer Marktteilnehmer im gleichen Zeitraum um 30 % steigt.

#3 Aktienrückgang

Die Veröffentlichung neuer Technologien ist ein fataler Schlag für alte Hersteller.

Morgan Stanley wies darauf hin, dass nach der Veröffentlichung des iPhone die Aktienkurse der Mobiltelefonhersteller der ersten Generation innerhalb von 2 Jahren um durchschnittlich 50 % und innerhalb von 5 Jahren um durchschnittlich 75 % gefallen seien.

Diese Unternehmen können das Etikett „Herausforderung“ ablegen, aber hybride Transformation und Kapitalinvestitionen werden Zeit brauchen.

Zum Beispiel fiel der Aktienkurs von Motorola 2,5 Jahre nach der Veröffentlichung des iPhones, bevor er seinen Tiefpunkt erreichte, und es dauerte elf Jahre, bis er wieder das Niveau vor der Veröffentlichung des iPhones erreichte.

Bei anderen Unternehmen, bei denen davon ausgegangen wird, dass sie von neuen technologischen Veränderungen betroffen sind, können die Aktienkurse kurzfristig schnell fallen, selbst wenn ihre Finanzdaten normal bleiben.

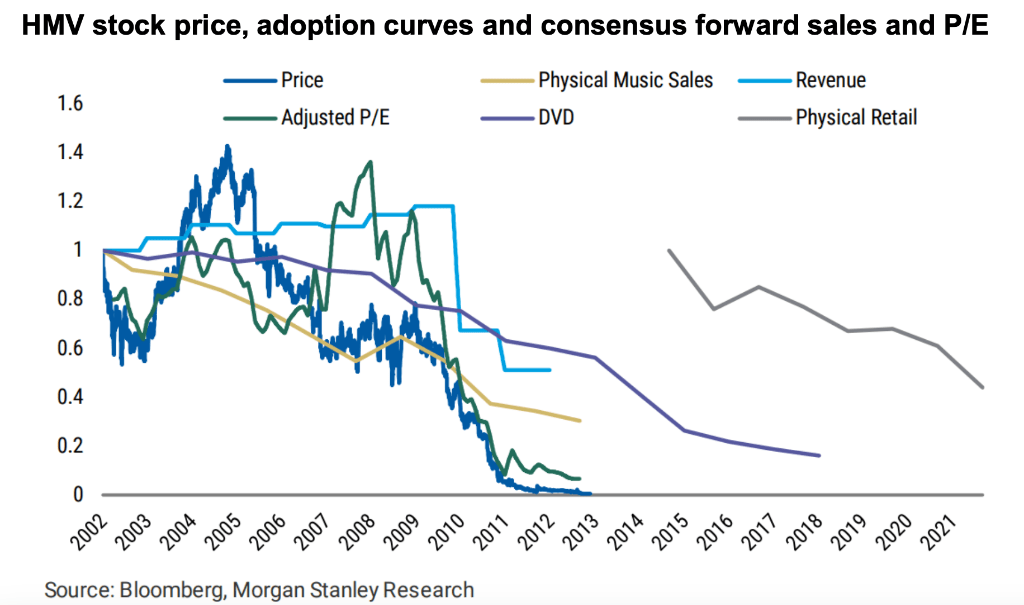

Zum Beispiel verzeichnete HMV, ein ehemaliger Hersteller von Phonographen, erst dann einen deutlichen Gewinnrückgang, nachdem der Aktienkurs sieben Jahre lang gefallen war.

4# Aktienkurs im Plus

Morgan Stanley weist darauf hin, dass es bei Unternehmen, die als „Gewinner“ gelten, auch üblich ist, dass die Aktienkurse um 100 % steigen, aber in der Regel innerhalb von 6 Monaten kontinuierliche Umsatz- und Gewinnkorrekturen nach oben erforderlich sind, um die Multiple-Expansion aufrechtzuerhalten.

#5 Hype-Zyklen sind mittlerweile die Norm und nicht mehr die AusnahmeApples EV/Verkäufe verdoppelten sich innerhalb von 6 Monaten nach der Veröffentlichung des iPhone. Tatsächlich geschieht mehr als die Hälfte davon vor dem Start und nicht danach.

Mittlerweile ist der Konsens-Aktienkurs in diesem Zeitraum nur um 20 % und vom Startdatum bis Ende 2007 nur um 15 % gestiegen.

Die eigentliche Kluft zwischen Apple und den etablierten Unternehmen kam es in den nächsten fünf Jahren, wobei die Bewertung von Apple wieder unter den Stand zum Zeitpunkt der Markteinführung des iPhones fiel, die Konsensprognosen für die Verkäufe jedoch achtmal höher waren.

Bei etablierten Unternehmen herrscht Marktkonsens darüber, dass ihre Umsätze stabil sind, ihre durchschnittlichen Bewertungen liegen jedoch immer noch über 90 %.

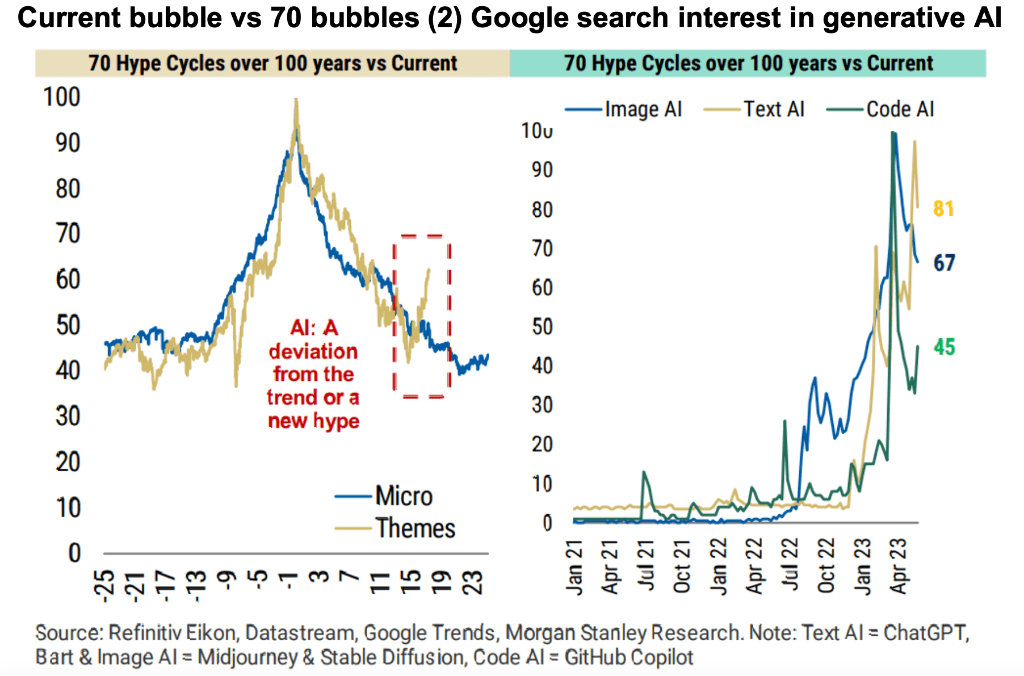

Morgan Stanley wies darauf hin, dass Themenblasen in der Regel eine 3-jährige Korrekturperiode nach dem Höhepunkt haben, was ein schnellerer Zyklus ist als Makrothemen, die sich in der Regel nach 4 Jahren erholen.

#6 Finden Sie die „Killer-App“ von GPTDie aktuelle Rallye ist ein Ausreißer im Vergleich zu den 70 Hype-Zyklen, die wir in den letzten 100 Jahren verfolgt haben. Die Frage ist nun, inwieweit ist dieser Hype-Zyklus haltbarer als vergangene Hype-Zyklen?

Dafür werden wir Google Trends im Auge behalten:

• Es gab einen anfänglichen Anstieg der Aktivität bei KI-Tools zur Codegenerierung (wie GitHub Copilot), der jedoch auf weniger als 45 % des maximalen Suchinteresses zurückgegangen ist.

•Bildgenerierende KI (z. B. Midjourney) wurde vor Textmodellen eingeführt, wobei das Interesse vom Höhepunkt auf 50 % sank.

• KI zur Textgenerierung (z. B. ChatGPT/Bard) wurde zuletzt im November 2022 eingesetzt und erweist sich als stabiler als die oben genannten Methoden, aber wir werden das Verbraucherengagement weiterhin verfolgen.

Als das iPhone auf den Markt kam, war klar, welche Hersteller betroffen sein würden, aber die endgültigen „Gewinner“ könnten zu diesem Zeitpunkt neue Startups sein, von denen die meisten Hardware als neuen Kontaktpunkt mit Verbrauchern nutzen.

Anhand von mehr als 50 „Plattform + Anwendungs“-Innovationen kam Morgan Stanley zu dem Schluss, dass „Killeranwendungen“ oft etwa 1,6 Jahre brauchen, um aus neuen disruptiven Technologieplattformen hervorzugehen:

#7 Der „Gewinner“ nimmt fast „alles“Von den 13 Milliarden US-Dollar, die diese Startups bisher eingesetzt haben, ist der Großteil an große Sprachmodellhersteller wie OpenAI, Anthropic und Adept geflossen, um nur einige zu nennen. Das sind die Einhörner in diesem Raum.

Die restlichen etwa 20 % der Finanzierung fließen in nachgelagerte Anwendungen wie HuggingFace und andere führende Anbieter und Plattformen, die neue zentralisierte und Open-Source-LLMs unterstützen.

In dieser letztgenannten Finanzierungskategorie erwarten wir, dass in den nächsten zwei Jahren Killer-Apps auftauchen werden.

Morgan Stanley wies darauf hin, dass die Marktkapitalisierungsführerschaft in den letzten 100 Jahren anfälliger für Veränderungen war. Aktien, die bei technologischen Veränderungen führend sind, sind oft zehn Jahre nach großen technologischen Innovationen nicht mehr führend.

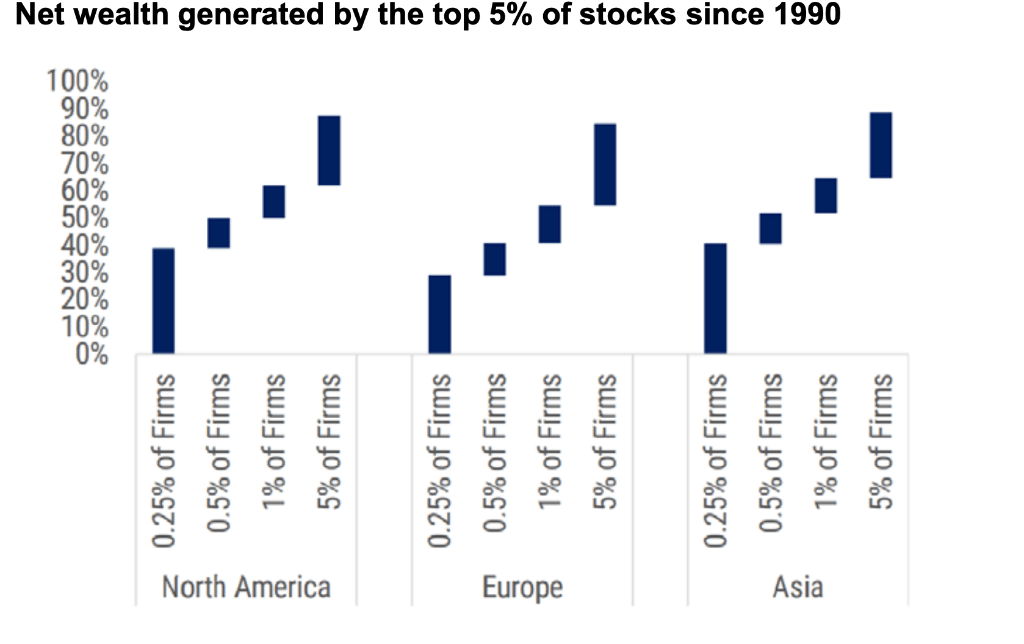

#8 Hohe Preise für reine InvestmentaktienLehren aus Elektrizität und Internet zeigen, dass Unternehmen, die frühzeitig die Vorteile von Automatisierung und Elektrifizierung nutzen, enorme Fortschritte erzielen und auf dem Markt einen Mehrwert erzielen können.

Die Verbreitung transformativer Technologien führt oft zu Veränderungen in der Marktführerschaft. Seit 1990 haben 2,3 % der Unternehmen 75 Billionen US-Dollar an Aktionärsrenditen erwirtschaftet.

Für potenzielle Käufer, die das Gefühl haben, dass der Aufwärtstrend bei KI bereits eingepreist ist: Die Geschichte zeigt, dass selbst das Versäumen des ersten Jahres eines langfristigen Trends kaum Auswirkungen auf die mehrjährigen Renditen einer „Gewinner“-Aktie hat.

Unter „reinen Anlageaktien“ versteht man solche Unternehmensaktien, die nur in einer bestimmten Branche oder einem bestimmten Bereich tätig sind. Die Hauptgeschäftsaktivitäten und Einnahmequellen dieser Unternehmen konzentrieren sich auf eine bestimmte Branche, sodass die Wertentwicklung ihrer Aktien stark mit der Wertentwicklung ihrer spezifischen Branche oder Branche korreliert.

Morgan Stanley wies darauf hin, dass Langfristig wird erwartet, dass Aktien mit Bezug zu Themen wie künstlicher Intelligenz 10–50 % höher bewertet werden als „nicht reine“ Aktien, mit einem durchschnittlichen Aufschlag von 25 %.

Morgan Stanley sagte, dass nach der weit verbreiteten industriellen Einführung von Elektrizität und der Verbreitung des Internets die Technologieverbreitung tendenziell zu einer 2,5-fachen Steigerung der Produktivität führt (gemessen am Pro-Kopf-BIP).Obwohl (generative) KI nicht als eigenständiges Thema in unserer Datenbank für nachhaltige Lösungen erscheint, empfehlen wir Anlegern dennoch, sich auf diejenigen zu konzentrieren mit: (1) den höchsten und nachhaltigsten Eintrittsbarrieren, (2) den besten Daten und der besten Qualität, ( 3) das geringste interne Risiko und (4) das reinste Geschäftsmodell in Bezug auf die KI-Exposition, das Umsatzsteigerungen oder nachhaltige Kostensenkungen generiert.

#9 Produktivität steigern

#10 DeflationsproblemEin wachsender Bestand an Unternehmenskommunikation und wissenschaftlicher Literatur schlägt branchenübergreifend Produktivitätsverbesserungen vor, von einer 55-prozentigen Verbesserung der Entwicklerproduktivität mit GitHub Copilot über eine 14-prozentige Verbesserung bei der Lösung von Contact-Center-Agenten mit generativer KI-Copilot bis hin zu einer 26-prozentigen Steigerung der Rechtslage Anwendungsfälle und eine 79-prozentige Steigerung der Empathie und des Reaktionsengagements zwischen Patienten und Ärzten, die ChatGPT verwenden, im Vergleich zu einer Kontrollstichprobe.

Morgan Stanley schlug vor, dass Technologie deflationär ist („Technologie ist deflationär“), was bedeutet, dass Technologie die Deflation fördern kann.

Erstens Technologie reduziert die Nachfrage nach Arbeitskräften, Dies führt zu einem Abwärtsdruck auf Löhne und Beschäftigungsniveaus und verringert dadurch die Nachfrage nach Waren und Dienstleistungen, da Arbeitnehmer weniger verfügbares Einkommen haben.

Zweitens ermöglicht die Technologie eine effiziente Steigerung der Produktion von Waren und Dienstleistungen. Wenn die Produktion von Gütern effizient ausgeweitet werden kann, um die aktuelle und zukünftige Nachfrage des Marktes nach den Gütern zu decken, werden die Preise dieser Güter nicht steigen, selbst wenn die Nachfrage steigt. Da sich die Technologie verbessert, werden immer mehr Branchen diesen Wendepunkt erreichen und die Inflation im gesamten Markt wird immer schwächer.

Eine Frage, die jedoch geklärt werden muss, ist, wann die Deflation eintreten wird und wie schwerwiegend sie sein wird.

ChatGPT und andere generative KI-Text-LLMs eignen sich ideal, um Effizienzsteigerungen in Branchen zu erzielen, die in den letzten 30 Jahren eine strukturelle Inflation erlebt haben, insbesondere Bildung, Gesundheitswesen, Recht, Finanzen, Bauwesen und Lizenzierung. Es bleibt abzuwarten, wie viel von diesen Effizienz- und Deflationsvorteilen den Unternehmen zugute kommen wird, abhängig von der Robustheit ihrer Eintrittsbarrieren.

Wir sind mehr daran interessiert, wie die aufkommende Diskussion über virtuelle Agenten die Abwanderung von Unternehmen und die Herausforderungen im Abonnementgeschäft verschärfen wird.

Das obige ist der detaillierte Inhalt von„Technologieverbreitung' im KI-Stil: 10 „Lektionen' aus den letzten 100 Jahren. Für weitere Informationen folgen Sie bitte anderen verwandten Artikeln auf der PHP chinesischen Website!

Heiße KI -Werkzeuge

Undresser.AI Undress

KI-gestützte App zum Erstellen realistischer Aktfotos

AI Clothes Remover

Online-KI-Tool zum Entfernen von Kleidung aus Fotos.

Undress AI Tool

Ausziehbilder kostenlos

Clothoff.io

KI-Kleiderentferner

AI Hentai Generator

Erstellen Sie kostenlos Ai Hentai.

Heißer Artikel

Heiße Werkzeuge

Notepad++7.3.1

Einfach zu bedienender und kostenloser Code-Editor

SublimeText3 chinesische Version

Chinesische Version, sehr einfach zu bedienen

Senden Sie Studio 13.0.1

Leistungsstarke integrierte PHP-Entwicklungsumgebung

Dreamweaver CS6

Visuelle Webentwicklungstools

SublimeText3 Mac-Version

Codebearbeitungssoftware auf Gottesniveau (SublimeText3)

Heiße Themen

1378

1378

52

52

So implementieren Sie die Dateisortierung nach Debian Readdir

Apr 13, 2025 am 09:06 AM

So implementieren Sie die Dateisortierung nach Debian Readdir

Apr 13, 2025 am 09:06 AM

In Debian -Systemen wird die Readdir -Funktion zum Lesen des Verzeichnisinhalts verwendet, aber die Reihenfolge, in der sie zurückgibt, ist nicht vordefiniert. Um Dateien in einem Verzeichnis zu sortieren, müssen Sie zuerst alle Dateien lesen und dann mit der QSORT -Funktion sortieren. Der folgende Code zeigt, wie Verzeichnisdateien mithilfe von Readdir und QSORT in Debian System sortiert werden:#include#include#include#include // benutzerdefinierte Vergleichsfunktion, verwendet für QSortIntCompare (constvoid*a, constvoid*b) {rettrcmp (*(*(*(

So optimieren Sie die Leistung von Debian Readdir

Apr 13, 2025 am 08:48 AM

So optimieren Sie die Leistung von Debian Readdir

Apr 13, 2025 am 08:48 AM

In Debian -Systemen werden Readdir -Systemaufrufe zum Lesen des Verzeichnisinhalts verwendet. Wenn seine Leistung nicht gut ist, probieren Sie die folgende Optimierungsstrategie aus: Vereinfachen Sie die Anzahl der Verzeichnisdateien: Teilen Sie große Verzeichnisse so weit wie möglich in mehrere kleine Verzeichnisse auf und reduzieren Sie die Anzahl der gemäß Readdir -Anrufe verarbeiteten Elemente. Aktivieren Sie den Verzeichnis -Inhalt Caching: Erstellen Sie einen Cache -Mechanismus, aktualisieren Sie den Cache regelmäßig oder bei Änderungen des Verzeichnisinhalts und reduzieren Sie häufige Aufrufe an Readdir. Speicher -Caches (wie Memcached oder Redis) oder lokale Caches (wie Dateien oder Datenbanken) können berücksichtigt werden. Nehmen Sie eine effiziente Datenstruktur an: Wenn Sie das Verzeichnis -Traversal selbst implementieren, wählen Sie effizientere Datenstrukturen (z.

Wie Debian Readdir sich in andere Tools integriert

Apr 13, 2025 am 09:42 AM

Wie Debian Readdir sich in andere Tools integriert

Apr 13, 2025 am 09:42 AM

Die Readdir -Funktion im Debian -System ist ein Systemaufruf, der zum Lesen des Verzeichnisgehalts verwendet wird und häufig in der C -Programmierung verwendet wird. In diesem Artikel wird erläutert, wie Readdir in andere Tools integriert wird, um seine Funktionalität zu verbessern. Methode 1: Kombinieren Sie C -Sprachprogramm und Pipeline zuerst ein C -Programm, um die Funktion der Readdir aufzurufen und das Ergebnis auszugeben:#include#include#includeIntmain (intargc, char*argv []) {Dir*Dir; structDirent*Eintrag; if (argc! = 2) {{

Debian Mail Server Firewall -Konfigurationstipps

Apr 13, 2025 am 11:42 AM

Debian Mail Server Firewall -Konfigurationstipps

Apr 13, 2025 am 11:42 AM

Das Konfigurieren der Firewall eines Debian -Mailservers ist ein wichtiger Schritt zur Gewährleistung der Serversicherheit. Im Folgenden sind mehrere häufig verwendete Firewall -Konfigurationsmethoden, einschließlich der Verwendung von Iptables und Firewalld. Verwenden Sie Iptables, um Firewall so zu konfigurieren, dass Iptables (falls bereits installiert) installiert werden:

Wie man Debian Syslog lernt

Apr 13, 2025 am 11:51 AM

Wie man Debian Syslog lernt

Apr 13, 2025 am 11:51 AM

In diesem Leitfaden werden Sie erfahren, wie Sie Syslog in Debian -Systemen verwenden. Syslog ist ein Schlüsseldienst in Linux -Systemen für Protokollierungssysteme und Anwendungsprotokollnachrichten. Es hilft den Administratoren, die Systemaktivitäten zu überwachen und zu analysieren, um Probleme schnell zu identifizieren und zu lösen. 1. Grundkenntnisse über syslog Die Kernfunktionen von Syslog umfassen: zentrales Sammeln und Verwalten von Protokollnachrichten; Unterstützung mehrerer Protokoll -Ausgabesformate und Zielorte (z. B. Dateien oder Netzwerke); Bereitstellung von Echtzeit-Protokoll- und Filterfunktionen. 2. Installieren und Konfigurieren von Syslog (mit Rsyslog) Das Debian -System verwendet standardmäßig Rsyslog. Sie können es mit dem folgenden Befehl installieren: sudoaptupdatesud

So konfigurieren Sie Firewall -Regeln für Debian Syslog

Apr 13, 2025 am 06:51 AM

So konfigurieren Sie Firewall -Regeln für Debian Syslog

Apr 13, 2025 am 06:51 AM

In diesem Artikel wird beschrieben, wie Sie Firewall -Regeln mit Iptables oder UFW in Debian -Systemen konfigurieren und Syslog verwenden, um Firewall -Aktivitäten aufzuzeichnen. Methode 1: Verwenden Sie IptableSiptables ist ein leistungsstarkes Befehlszeilen -Firewall -Tool im Debian -System. Vorhandene Regeln anzeigen: Verwenden Sie den folgenden Befehl, um die aktuellen IPTables-Regeln anzuzeigen: Sudoiptables-L-N-V Ermöglicht spezifische IP-Zugriff: ZBELTE IP-Adresse 192.168.1.100 Zugriff auf Port 80: sudoiptables-ainput-ptcp--dort80-s192.16

So setzen Sie die Debian Apache -Protokollebene fest

Apr 13, 2025 am 08:33 AM

So setzen Sie die Debian Apache -Protokollebene fest

Apr 13, 2025 am 08:33 AM

In diesem Artikel wird beschrieben, wie Sie die Protokollierungsstufe des Apacheweb -Servers im Debian -System anpassen. Durch Ändern der Konfigurationsdatei können Sie die ausführliche Ebene der von Apache aufgezeichneten Protokollinformationen steuern. Methode 1: Ändern Sie die Hauptkonfigurationsdatei, um die Konfigurationsdatei zu finden: Die Konfigurationsdatei von Apache2.x befindet sich normalerweise im Verzeichnis/etc/apache2/. Der Dateiname kann je nach Installationsmethode Apache2.conf oder httpd.conf sein. Konfigurationsdatei bearbeiten: Öffnen Sie die Konfigurationsdatei mit Stammberechtigungen mit einem Texteditor (z. B. Nano): Sudonano/etc/apache2/apache2.conf

Wie Debian OpenSSL verhindert, dass Mann-in-the-Middle-Angriffe

Apr 13, 2025 am 10:30 AM

Wie Debian OpenSSL verhindert, dass Mann-in-the-Middle-Angriffe

Apr 13, 2025 am 10:30 AM

In Debian Systems ist OpenSSL eine wichtige Bibliothek für Verschlüsselung, Entschlüsselung und Zertifikatverwaltung. Um einen Mann-in-the-Middle-Angriff (MITM) zu verhindern, können folgende Maßnahmen ergriffen werden: Verwenden Sie HTTPS: Stellen Sie sicher, dass alle Netzwerkanforderungen das HTTPS-Protokoll anstelle von HTTP verwenden. HTTPS verwendet TLS (Transport Layer Security Protocol), um Kommunikationsdaten zu verschlüsseln, um sicherzustellen, dass die Daten während der Übertragung nicht gestohlen oder manipuliert werden. Überprüfen Sie das Serverzertifikat: Überprüfen Sie das Serverzertifikat im Client manuell, um sicherzustellen, dass es vertrauenswürdig ist. Der Server kann manuell durch die Delegate -Methode der URLSession überprüft werden