Wie Nginx Angriffe auf API-Schnittstellen verhindert

Nginx ist eine sehr beliebte Open-Source-Software, die häufig zum Aufbau leistungsstarker, zuverlässiger Webserver und Reverse-Proxy-Server verwendet wird. Es kann über eine Reihe von Modulen verschiedene Funktionen bereitstellen, darunter auch sicherheitsrelevante Module. In diesem Artikel wird erläutert, wie Sie die sicherheitsbezogene Nginx-Konfiguration verwenden, um Angriffe auf die API-Schnittstelle zu verhindern.

API-Schnittstellenangriff bezieht sich auf einen Angreifer, der eine Anwendungsprogrammschnittstelle (API) auf böswillige Weise nutzt, um vertrauliche Informationen zu erhalten oder nicht autorisierte Vorgänge durchzuführen. Angriffe auf API-Schnittstellen sind zu einer der wichtigsten Herausforderungen im aktuellen Bereich der Internetsicherheit geworden, da das Kerngeschäft vieler Anwendungen auf APIs basiert. Durch die Verhinderung von API-Schnittstellenangriffen werden nicht nur Benutzerdaten, sondern auch Unternehmensgewinne geschützt.

Hier sind einige Maßnahmen, die Nginx ergreift, um Angriffe auf API-Schnittstellen zu verhindern:

- Verwenden Sie die Google Recaptcha- oder hCaptcha-Verifizierung.

Recaptcha und hCaptcha sind Verifizierungen, die auf menschlichem Verhalten basieren und automatisierte Angriffe verhindern können. Wenn ein Benutzer eine API anfordert, kann von ihm verlangt werden, zunächst eine Verifizierung durchzuführen, um sicherzustellen, dass die Anfrage von einem echten Benutzer stammt. Wenn automatisierte Programme dies anfordern, sind sie in der Regel nicht in der Lage, diese Überprüfung des menschlichen Verhaltens durchzuführen, sodass Recaptcha oder hCaptcha das Schutzniveau erhöhen können.

- Anforderungshäufigkeit begrenzen

Angreifer senden normalerweise kontinuierlich eine große Anzahl von Anforderungen an die API-Schnittstelle, um Serverressourcen zu erschöpfen oder „Brute-Force-Angriffe“ durchzuführen. Um diesen Angriff zu verhindern, können Sie das Nginx-Modul zur Begrenzung der Anforderungshäufigkeit (limit_req_module) verwenden, um die Anzahl der Anforderungen für dieselbe IP-Adresse zu begrenzen. Beispiel:

http {

limit_req_zone $binary_remote_addr zone=mylimit:10m rate=10r/s;

server {

location /api {

limit_req zone=mylimit burst=20 nodelay;

}

}

}Die obige Konfiguration begrenzt jede IP auf 10 Anfragen pro Sekunde und Anfragen über 20 Anfragen werden verzögert.

- Verschlüsselte Übertragungen mit HTTPS

Um Datenlecks oder Manipulationen zu verhindern, verschlüsseln Sie alle API-Anfragen und -Antworten immer mit dem HTTPS-Protokoll. HTTPS nutzt Transport Layer Security (TLS), um Daten zu verschlüsseln und die Identität durch digitale Zertifikate zu überprüfen. Um HTTPS mit Nginx zu konfigurieren, können Sie das folgende Beispiel verwenden:

http {

server {

listen 443 ssl;

server_name yourdomain.com;

ssl_certificate /path/to/your/cert.pem;

ssl_certificate_key /path/to/your/key.pem;

location / {

# your app configuration

}

}

}- Verwendung des Sicherheitsmoduls von Nginx

Das Sicherheitsmodul von Nginx bietet viele weitere Sicherheitsfunktionen, die über Konfigurationsdateien aktiviert werden können. Einige davon umfassen:

- ngx_http_ssl_module – Bietet SSL/TLS-Unterstützung.

- ngx_http_realip_module – Client-IP-Adresse neu schreiben, wenn es hinter einem Proxyserver verwendet wird.

- ngx_http_secure_link_module – URL-Signatur für statische Ressourcendateien, um Link-Guesing-Angriffe zu verhindern.

- ngx_http_limit_conn_module – Begrenzen Sie die Anzahl gleichzeitiger Verbindungen zur gleichen IP-Adresse.

- ngx_http_headers_module – Ändern Sie HTTP-Antwortheader, um die Sicherheit zu erhöhen.

- ngx_http_auth_request_module – überprüft synchron, ob der Benutzer authentifiziert wurde.

Fazit

In diesem Artikel haben wir vorgestellt, wie man die Nginx-Konfiguration verwendet, um Angriffe auf API-Schnittstellen zu verhindern. Diese Maßnahmen gewährleisten nicht nur die Sicherheit der API-Schnittstelle, sondern verbessern auch die Zuverlässigkeit und Leistung der Anwendung. Natürlich stehen noch viele andere Sicherheitsmaßnahmen zur Verfügung, die eine individuelle Konfiguration basierend auf spezifischen Anwendungsanforderungen erfordern.

Das obige ist der detaillierte Inhalt vonWie Nginx Angriffe auf API-Schnittstellen verhindert. Für weitere Informationen folgen Sie bitte anderen verwandten Artikeln auf der PHP chinesischen Website!

Heiße KI -Werkzeuge

Undresser.AI Undress

KI-gestützte App zum Erstellen realistischer Aktfotos

AI Clothes Remover

Online-KI-Tool zum Entfernen von Kleidung aus Fotos.

Undress AI Tool

Ausziehbilder kostenlos

Clothoff.io

KI-Kleiderentferner

AI Hentai Generator

Erstellen Sie kostenlos Ai Hentai.

Heißer Artikel

Heiße Werkzeuge

Notepad++7.3.1

Einfach zu bedienender und kostenloser Code-Editor

SublimeText3 chinesische Version

Chinesische Version, sehr einfach zu bedienen

Senden Sie Studio 13.0.1

Leistungsstarke integrierte PHP-Entwicklungsumgebung

Dreamweaver CS6

Visuelle Webentwicklungstools

SublimeText3 Mac-Version

Codebearbeitungssoftware auf Gottesniveau (SublimeText3)

Heiße Themen

1376

1376

52

52

So erlauben Sie den externen Netzwerkzugriff auf den Tomcat-Server

Apr 21, 2024 am 07:22 AM

So erlauben Sie den externen Netzwerkzugriff auf den Tomcat-Server

Apr 21, 2024 am 07:22 AM

Um dem Tomcat-Server den Zugriff auf das externe Netzwerk zu ermöglichen, müssen Sie Folgendes tun: Ändern Sie die Tomcat-Konfigurationsdatei, um externe Verbindungen zuzulassen. Fügen Sie eine Firewallregel hinzu, um den Zugriff auf den Tomcat-Server-Port zu ermöglichen. Erstellen Sie einen DNS-Eintrag, der den Domänennamen auf die öffentliche IP des Tomcat-Servers verweist. Optional: Verwenden Sie einen Reverse-Proxy, um Sicherheit und Leistung zu verbessern. Optional: Richten Sie HTTPS für mehr Sicherheit ein.

Willkommen bei Nginx! Wie kann ich es lösen?

Apr 17, 2024 am 05:12 AM

Willkommen bei Nginx! Wie kann ich es lösen?

Apr 17, 2024 am 05:12 AM

Um den Fehler „Willkommen bei Nginx!“ zu beheben, müssen Sie die Konfiguration des virtuellen Hosts überprüfen, den virtuellen Host aktivieren, Nginx neu laden. Wenn die Konfigurationsdatei des virtuellen Hosts nicht gefunden werden kann, erstellen Sie eine Standardseite und laden Sie Nginx neu. Anschließend wird die Fehlermeldung angezeigt verschwindet und die Website wird normal angezeigt.

So generieren Sie eine URL aus einer HTML-Datei

Apr 21, 2024 pm 12:57 PM

So generieren Sie eine URL aus einer HTML-Datei

Apr 21, 2024 pm 12:57 PM

Für die Konvertierung einer HTML-Datei in eine URL ist ein Webserver erforderlich. Dazu sind die folgenden Schritte erforderlich: Besorgen Sie sich einen Webserver. Richten Sie einen Webserver ein. Laden Sie eine HTML-Datei hoch. Erstellen Sie einen Domainnamen. Leiten Sie die Anfrage weiter.

So stellen Sie das NodeJS-Projekt auf dem Server bereit

Apr 21, 2024 am 04:40 AM

So stellen Sie das NodeJS-Projekt auf dem Server bereit

Apr 21, 2024 am 04:40 AM

Serverbereitstellungsschritte für ein Node.js-Projekt: Bereiten Sie die Bereitstellungsumgebung vor: Erhalten Sie Serverzugriff, installieren Sie Node.js, richten Sie ein Git-Repository ein. Erstellen Sie die Anwendung: Verwenden Sie npm run build, um bereitstellbaren Code und Abhängigkeiten zu generieren. Code auf den Server hochladen: über Git oder File Transfer Protocol. Abhängigkeiten installieren: Stellen Sie eine SSH-Verbindung zum Server her und installieren Sie Anwendungsabhängigkeiten mit npm install. Starten Sie die Anwendung: Verwenden Sie einen Befehl wie node index.js, um die Anwendung zu starten, oder verwenden Sie einen Prozessmanager wie pm2. Konfigurieren Sie einen Reverse-Proxy (optional): Verwenden Sie einen Reverse-Proxy wie Nginx oder Apache, um den Datenverkehr an Ihre Anwendung weiterzuleiten

Kann von außen auf Nodejs zugegriffen werden?

Apr 21, 2024 am 04:43 AM

Kann von außen auf Nodejs zugegriffen werden?

Apr 21, 2024 am 04:43 AM

Ja, auf Node.js kann von außen zugegriffen werden. Sie können die folgenden Methoden verwenden: Verwenden Sie Cloud Functions, um die Funktion bereitzustellen und öffentlich zugänglich zu machen. Verwenden Sie das Express-Framework, um Routen zu erstellen und Endpunkte zu definieren. Verwenden Sie Nginx, um Proxy-Anfragen an Node.js-Anwendungen umzukehren. Verwenden Sie Docker-Container, um Node.js-Anwendungen auszuführen und sie über Port-Mapping verfügbar zu machen.

So stellen Sie eine Website mit PHP bereit und pflegen sie

May 03, 2024 am 08:54 AM

So stellen Sie eine Website mit PHP bereit und pflegen sie

May 03, 2024 am 08:54 AM

Um eine PHP-Website erfolgreich bereitzustellen und zu warten, müssen Sie die folgenden Schritte ausführen: Wählen Sie einen Webserver (z. B. Apache oder Nginx). Installieren Sie PHP. Erstellen Sie eine Datenbank und verbinden Sie PHP. Laden Sie Code auf den Server hoch. Richten Sie den Domänennamen und die DNS-Überwachung der Website-Wartung ein Zu den Schritten gehören die Aktualisierung von PHP und Webservern sowie die Sicherung der Website, die Überwachung von Fehlerprotokollen und die Aktualisierung von Inhalten.

So schützen Sie Ihren Server mit Fail2Ban vor Brute-Force-Angriffen

Apr 27, 2024 am 08:34 AM

So schützen Sie Ihren Server mit Fail2Ban vor Brute-Force-Angriffen

Apr 27, 2024 am 08:34 AM

Eine wichtige Aufgabe für Linux-Administratoren besteht darin, den Server vor illegalen Angriffen oder Zugriffen zu schützen. Linux-Systeme verfügen standardmäßig über gut konfigurierte Firewalls wie iptables, Uncomplicated Firewall (UFW), ConfigServerSecurityFirewall (CSF) usw., die eine Vielzahl von Angriffen verhindern können. Jeder mit dem Internet verbundene Computer ist ein potenzielles Ziel für böswillige Angriffe. Es gibt ein Tool namens Fail2Ban, mit dem illegale Zugriffe auf den Server eingedämmt werden können. Was ist Fail2Ban? Fail2Ban[1] ist eine Intrusion-Prevention-Software, die Server vor Brute-Force-Angriffen schützt. Es ist in der Programmiersprache Python geschrieben

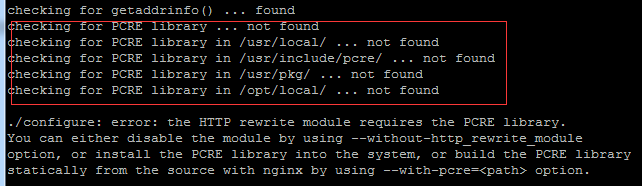

Kommen Sie mit, um Linux zu lernen und Nginx zu installieren

Apr 28, 2024 pm 03:10 PM

Kommen Sie mit, um Linux zu lernen und Nginx zu installieren

Apr 28, 2024 pm 03:10 PM

Heute werde ich Sie durch die Installation von Nginx in einer Linux-Umgebung führen. Das hier verwendete Linux-System ist CentOS7.2. Bereiten Sie die Installationstools vor. 1. Laden Sie Nginx von der offiziellen Nginx-Website herunter. Die hier verwendete Version ist: 1.13.6.2. Laden Sie das heruntergeladene Nginx auf Linux hoch. Hier wird das Verzeichnis /opt/nginx verwendet. Führen Sie zum Dekomprimieren „tar-zxvfnginx-1.13.6.tar.gz“ aus. 3. Wechseln Sie in das Verzeichnis /opt/nginx/nginx-1.13.6 und führen Sie ./configure für die Erstkonfiguration aus. Wenn die folgende Eingabeaufforderung erscheint, bedeutet dies, dass PCRE nicht auf dem Computer installiert ist und Nginx dies tun muss