TPM-Installations- und Konfigurationsschritte

TPM-Installations- und Konfigurationsschritte

TPM (Trusted Platform Module) ist ein Hardware-Sicherheitsmodul, das zum Verschlüsseln und sicheren Speichern von Schlüsseln, Passwörtern und anderen vertraulichen Informationen verwendet wird. Es schützt Daten und Schlüssel in Computersystemen vor unbefugtem Zugriff und Diebstahl. In diesem Artikel werden wir die Installations- und Konfigurationsschritte von TPM behandeln.

Schritt 1: Überprüfen Sie, ob Ihr Computer TPM unterstützt

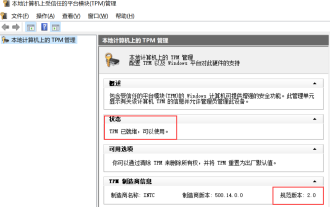

Bevor Sie TPM installieren, müssen Sie bestätigen, ob Ihr Computer TPM unterstützt. TPM muss normalerweise im BIOS aktiviert werden. Um zu überprüfen, ob Ihr Computer TPM unterstützt, drücken Sie die Tastenkombination Win+R, um das Befehlsfeld „Ausführen“ zu öffnen, geben Sie „tpm.msc“ ein und drücken Sie die Eingabetaste. Wenn das Fenster „TPM-Manager“ angezeigt wird, bedeutet dies, dass Ihr Computer TPM unterstützt.

Schritt 2: Kaufen Sie ein TPM

Wenn Ihr Computer nicht über ein integriertes TPM verfügt, müssen Sie ein TPM erwerben, das zu Ihrem Computermodell passt. Sie können sie in Computer-Reparaturgeschäften oder auf Websites für elektronische Teile kaufen.

Schritt drei: TPM-Installation

Um das TPM im Computer zu installieren, müssen Sie normalerweise das Computergehäuse öffnen und das TPM-Gerät in den dafür vorgesehenen Steckplatz auf der Hauptplatine einsetzen. Bei einigen Computern ist möglicherweise eine Änderung der BIOS-Einstellungen erforderlich, damit das TPM aktiviert und erkannt wird.

Schritt 4: Installation von TPM-Treiber und -Software

TPM-Treiber und -Software können von der Website des Computerherstellers heruntergeladen werden. Sie müssen die Treiber und Software herunterladen und installieren, die Ihrem TPM-Gerätemodell und Ihrer Betriebssystemversion entsprechen.

Schritt 5: TPM-Konfiguration

Sobald das TPM erkannt und die Treiber und Software installiert sind, können Sie mit der Konfiguration beginnen. Stellen Sie vor dem Ausführen von „TPM Manager“ sicher, dass Sie über Administratorrechte verfügen. Drücken Sie dann die Tastenkombination Win+R, um das Ausführungsbefehlsfeld zu öffnen, geben Sie „tpm.msc“ ein und drücken Sie die Eingabetaste, um den „TPM-Manager“ zu öffnen.

Im TPM-Manager sehen Sie eine Übersicht über den aktuellen TPM-Status. Wenn sich das TPM im Status „Nicht konfiguriert“ befindet, müssen Sie es zunächst konfigurieren.

Bevor Sie TPM konfigurieren, stellen Sie bitte sicher, dass Ihr Computer ein BIOS-Passwort festgelegt hat. Dies liegt daran, dass das TPM Ihren Computer vor unbefugten Änderungen schützt. Ohne ein BIOS-Passwort kann jedoch jeder unbefugte Änderungen an den BIOS-Einstellungen Ihres Computers vornehmen, wodurch Ihr TPM ungeschützt wird.

Befolgen Sie dann die Schritte im TPM-Manager, um das TPM zu konfigurieren. Der Konfigurationsprozess erfordert möglicherweise die Verwendung von BIOS-Passwörtern und anderen Sicherheitsüberprüfungsmethoden.

Schritt 6: TPM verwenden

Sobald das TPM konfiguriert und aktiviert ist, können Sie mit der Verwendung beginnen. TPM schützt Daten und Schlüssel in einem Computer, z. B. die Passwortüberprüfung beim Computerstart oder die Verschlüsselung während der Datenspeicherung und -übertragung.

Beachten Sie, dass Sie das TPM möglicherweise erneut konfigurieren müssen, wenn Sie das Betriebssystem neu installieren oder die Festplatte austauschen. Darüber hinaus müssen der TPM-Treiber und die Software möglicherweise neu installiert werden, wenn das Betriebssystem aktualisiert oder das System repariert wird.

Kurz gesagt ist TPM ein Hardware-Sicherheitsmodul, das Daten und Schlüssel in einem Computersystem schützt. Bitte achten Sie während des Installations- und Konfigurationsprozesses darauf, dass Sie über Administratorrechte verfügen und achten Sie stets auf die Sicherheit Ihres Computers. Durch die Installation und Konfiguration von TPM können Sie Ihren Computer vor unbefugtem Zugriff und Diebstahl schützen.

Das obige ist der detaillierte Inhalt vonTPM-Installations- und Konfigurationsschritte. Für weitere Informationen folgen Sie bitte anderen verwandten Artikeln auf der PHP chinesischen Website!

Heiße KI -Werkzeuge

Undresser.AI Undress

KI-gestützte App zum Erstellen realistischer Aktfotos

AI Clothes Remover

Online-KI-Tool zum Entfernen von Kleidung aus Fotos.

Undress AI Tool

Ausziehbilder kostenlos

Clothoff.io

KI-Kleiderentferner

Video Face Swap

Tauschen Sie Gesichter in jedem Video mühelos mit unserem völlig kostenlosen KI-Gesichtstausch-Tool aus!

Heißer Artikel

Heiße Werkzeuge

Notepad++7.3.1

Einfach zu bedienender und kostenloser Code-Editor

SublimeText3 chinesische Version

Chinesische Version, sehr einfach zu bedienen

Senden Sie Studio 13.0.1

Leistungsstarke integrierte PHP-Entwicklungsumgebung

Dreamweaver CS6

Visuelle Webentwicklungstools

SublimeText3 Mac-Version

Codebearbeitungssoftware auf Gottesniveau (SublimeText3)

Heiße Themen

Lösung für das Problem, dass das chinesische Sprachpaket nicht auf einem Win11-System installiert werden kann

Mar 09, 2024 am 09:48 AM

Lösung für das Problem, dass das chinesische Sprachpaket nicht auf einem Win11-System installiert werden kann

Mar 09, 2024 am 09:48 AM

Lösung für das Problem, dass das Win11-System das chinesische Sprachpaket nicht installieren kann. Mit der Einführung des Windows 11-Systems begannen viele Benutzer, ihr Betriebssystem zu aktualisieren, um neue Funktionen und Schnittstellen zu nutzen. Einige Benutzer stellten jedoch fest, dass sie das chinesische Sprachpaket nach dem Upgrade nicht installieren konnten, was ihre Erfahrung beeinträchtigte. In diesem Artikel besprechen wir die Gründe, warum das Win11-System das chinesische Sprachpaket nicht installieren kann, und stellen einige Lösungen bereit, die Benutzern bei der Lösung dieses Problems helfen. Ursachenanalyse Lassen Sie uns zunächst die Unfähigkeit des Win11-Systems analysieren

Prüfen Sie, ob der Lenovo Laptop TPM unterstützt? Wie schalte ich TPM auf einem Lenovo Laptop ein und aus?

Mar 14, 2024 am 08:30 AM

Prüfen Sie, ob der Lenovo Laptop TPM unterstützt? Wie schalte ich TPM auf einem Lenovo Laptop ein und aus?

Mar 14, 2024 am 08:30 AM

Vor Kurzem haben einige Lenovo Notebook-Partner ihre Systeme auf Win11 aktualisiert. Zu diesem Zeitpunkt müssen sie überprüfen, ob der Computer TPM unterstützt. Dies kann im BIOS des Motherboards aktiviert werden. Aber wie aktiviert man die TPM-Funktion auf Lenovo-Computern? Unterstützt es das Öffnen? Das folgende Tutorial stellt die TPM-Aktivierung von Lenovo-Notebooks ausführlich vor. 1. Überprüfen Sie, ob TPM unterstützt wird. 1. Klicken Sie mit der rechten Maustaste auf das Startmenü – Ausführen (oder drücken Sie die Tasten Win+R auf der Tastatur), geben Sie TPM.msc ein – drücken Sie die Eingabetaste. 2. Wie im roten Feld in der Abbildung unten gezeigt, zeigt „TPM ist einsatzbereit“ an, dass die Maschine TPM unterstützt, und die Version ist Version 2.0, wie im roten Feld unten gezeigt. 3. Wenn

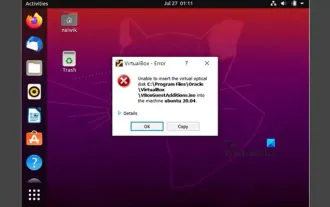

Gastzusätze können in VirtualBox nicht installiert werden

Mar 10, 2024 am 09:34 AM

Gastzusätze können in VirtualBox nicht installiert werden

Mar 10, 2024 am 09:34 AM

Möglicherweise können Sie keine Gastzusätze zu einer virtuellen Maschine in OracleVirtualBox installieren. Wenn wir auf Geräte>InstallGuestAdditionsCDImage klicken, wird einfach ein Fehler wie unten gezeigt ausgegeben: VirtualBox – Fehler: Virtuelles Laufwerk C kann nicht eingefügt werden: DateienOracleVirtualBoxVBoxGuestAdditions.iso in die Ubuntu-Maschine programmieren In diesem Beitrag werden wir verstehen, was passiert, wenn Sie. Was zu tun ist, wenn Sie Gastzusätze können in VirtualBox nicht installiert werden. Gastzusätze können nicht in VirtualBox installiert werden. Wenn Sie es nicht in Virtua installieren können

Was soll ich tun, wenn Baidu Netdisk erfolgreich heruntergeladen wurde, aber nicht installiert werden kann?

Mar 13, 2024 pm 10:22 PM

Was soll ich tun, wenn Baidu Netdisk erfolgreich heruntergeladen wurde, aber nicht installiert werden kann?

Mar 13, 2024 pm 10:22 PM

Wenn Sie die Installationsdatei von Baidu Netdisk erfolgreich heruntergeladen haben, sie aber nicht normal installieren können, liegt möglicherweise ein Fehler in der Integrität der Softwaredatei vor oder es liegt ein Problem mit den verbleibenden Dateien und Registrierungseinträgen vor Lassen Sie uns die Analyse des Problems vorstellen, dass Baidu Netdisk erfolgreich heruntergeladen, aber nicht installiert werden kann. Analyse des Problems, dass Baidu Netdisk erfolgreich heruntergeladen, aber nicht installiert werden konnte 1. Überprüfen Sie die Integrität der Installationsdatei: Stellen Sie sicher, dass die heruntergeladene Installationsdatei vollständig und nicht beschädigt ist. Sie können es erneut herunterladen oder versuchen, die Installationsdatei von einer anderen vertrauenswürdigen Quelle herunterzuladen. 2. Deaktivieren Sie Antivirensoftware und Firewall: Einige Antivirensoftware oder Firewallprogramme verhindern möglicherweise die ordnungsgemäße Ausführung des Installationsprogramms. Versuchen Sie, die Antivirensoftware und die Firewall zu deaktivieren oder zu beenden, und führen Sie dann die Installation erneut aus

Wie installiere ich Android-Apps unter Linux?

Mar 19, 2024 am 11:15 AM

Wie installiere ich Android-Apps unter Linux?

Mar 19, 2024 am 11:15 AM

Die Installation von Android-Anwendungen unter Linux war für viele Benutzer schon immer ein Problem. Insbesondere für Linux-Benutzer, die gerne Android-Anwendungen verwenden, ist es sehr wichtig, die Installation von Android-Anwendungen auf Linux-Systemen zu beherrschen. Obwohl die direkte Ausführung von Android-Anwendungen unter Linux nicht so einfach ist wie auf der Android-Plattform, können wir mithilfe von Emulatoren oder Tools von Drittanbietern Android-Anwendungen unter Linux dennoch problemlos genießen. Im Folgenden wird erläutert, wie Android-Anwendungen auf Linux-Systemen installiert werden.

Verstehen Sie Linux Bashrc: Funktionen, Konfiguration und Verwendung

Mar 20, 2024 pm 03:30 PM

Verstehen Sie Linux Bashrc: Funktionen, Konfiguration und Verwendung

Mar 20, 2024 pm 03:30 PM

Grundlegendes zu Linux Bashrc: Funktion, Konfiguration und Verwendung In Linux-Systemen ist Bashrc (BourneAgainShellruncommands) eine sehr wichtige Konfigurationsdatei, die verschiedene Befehle und Einstellungen enthält, die beim Systemstart automatisch ausgeführt werden. Die Bashrc-Datei befindet sich normalerweise im Home-Verzeichnis des Benutzers und ist eine versteckte Datei. Ihre Funktion besteht darin, die Bashshell-Umgebung für den Benutzer anzupassen. 1. Bashrc-Funktionseinstellungsumgebung

So installieren Sie Podman unter Ubuntu 24.04

Mar 22, 2024 am 11:26 AM

So installieren Sie Podman unter Ubuntu 24.04

Mar 22, 2024 am 11:26 AM

Wenn Sie Docker verwendet haben, müssen Sie Daemons, Container und ihre Funktionen verstehen. Ein Daemon ist ein Dienst, der im Hintergrund läuft, wenn ein Container bereits in einem System verwendet wird. Podman ist ein kostenloses Verwaltungstool zum Verwalten und Erstellen von Containern, ohne auf einen Daemon wie Docker angewiesen zu sein. Daher bietet es Vorteile bei der Verwaltung von Containern, ohne dass langfristige Backend-Dienste erforderlich sind. Darüber hinaus erfordert Podman keine Root-Berechtigungen. In dieser Anleitung wird ausführlich erläutert, wie Sie Podman auf Ubuntu24 installieren. Um das System zu aktualisieren, müssen wir zunächst das System aktualisieren und die Terminal-Shell von Ubuntu24 öffnen. Sowohl während des Installations- als auch des Upgrade-Vorgangs müssen wir die Befehlszeile verwenden. eine einfache

So installieren und führen Sie die Ubuntu Notes-App unter Ubuntu 24.04 aus

Mar 22, 2024 pm 04:40 PM

So installieren und führen Sie die Ubuntu Notes-App unter Ubuntu 24.04 aus

Mar 22, 2024 pm 04:40 PM

Während des Lernens in der Oberstufe machen sich einige Schüler sehr klare und genaue Notizen und machen sich mehr Notizen als andere in derselben Klasse. Für manche ist das Notieren ein Hobby, für andere ist es eine Notwendigkeit, wenn sie leicht kleine Informationen über etwas Wichtiges vergessen. Die NTFS-Anwendung von Microsoft ist besonders nützlich für Studierende, die wichtige Notizen außerhalb der regulären Vorlesungen speichern möchten. In diesem Artikel beschreiben wir die Installation von Ubuntu-Anwendungen auf Ubuntu24. Aktualisieren des Ubuntu-Systems Vor der Installation des Ubuntu-Installationsprogramms müssen wir auf Ubuntu24 sicherstellen, dass das neu konfigurierte System aktualisiert wurde. Wir können das bekannteste „a“ im Ubuntu-System verwenden