Betrieb und Instandhaltung

Betrieb und Instandhaltung

Sicherheit

Sicherheit

Was sind die Schlüsseltechnologien und Algorithmen der Trusted-Computing-Technologie?

Was sind die Schlüsseltechnologien und Algorithmen der Trusted-Computing-Technologie?

Was sind die Schlüsseltechnologien und Algorithmen der Trusted-Computing-Technologie?

Was sind die Schlüsseltechnologien und Algorithmen der Trusted Computing-Technologie?

Mit der Entwicklung des Internets sind verschiedene Arten von Computern und Netzwerkgeräten immer beliebter geworden und die Anforderungen der Menschen an die Datensicherheit steigen immer weiter. Es treten immer wieder Bedrohungen wie Betrugsangriffe, Datenschutzverletzungen und Netzwerkviren auf, die hohe Anforderungen an die Sicherheit und Glaubwürdigkeit von Computersystemen stellen. Die vertrauenswürdige Computertechnologie hat sich im Laufe der Zeit entwickelt. Dabei handelt es sich um eine Methode, die Hardware und Software kombiniert, um die Sicherheit und Zuverlässigkeit von Computersystemen zu gewährleisten. Was sind also die Schlüsseltechnologien und Algorithmen der Trusted-Computing-Technologie?

1. Trusted Platform Module (TPM-Technologie)

Trusted Platform Module (kurz TPM) ist eine der Kerntechnologien des Trusted Computing. Dabei handelt es sich um einen Hardware-Chip, der auf der Hauptplatine des Computers installiert ist und schwer zu modifizieren und anzugreifen ist. Wird zum Speichern sicherheitsrelevanter Informationen wie Schlüssel und digitaler Zertifikate verwendet, um die Systemauthentifizierung, -verschlüsselung und -autorisierung sicherzustellen.

Die Hauptfunktion der TPM-Technologie besteht darin, Funktionen wie die Generierung von Systemzufallszahlen, die Aushandlung von Boot-Passwörtern, die Autorisierungsverschlüsselung und den Plug-in-Mechanismus bereitzustellen. Durch diese Funktionen kann die TPM-Technologie einen Sicherheitsschutz für das gesamte Computersystem bieten, um unbefugten Zugriff und Datenlecks zu verhindern.

2. Zwei-Wege-Authentifizierung (SSL/TLS-Technologie)

Zwei-Wege-Authentifizierung bedeutet, dass der Client und der Server die Identitäten des anderen überprüfen, um sicherzustellen, dass die Identitäten der kommunizierenden Parteien wahr sind. Die Implementierung der bidirektionalen Authentifizierung erfordert den Einsatz der SSL/TLS-Technologie, einem wichtigen sicheren Übertragungsprotokoll in der Trusted-Computing-Technologie.

SSL/TLS-Technologie realisiert Nachrichtenverschlüsselung und Integritätsüberprüfung durch den Einsatz von Public-Key-Verschlüsselung und digitaler Signaturtechnologie. Es kann Daten während der Datenübertragung verschlüsseln und schützen, um die Datensicherheit zu gewährleisten. Gleichzeitig kann die SSL/TLS-Technologie auch Man-in-the-Middle-Angriffe und Manipulationen verhindern und so die Authentizität und Zuverlässigkeit von Nachrichten gewährleisten.

3. Verschlüsselungsalgorithmus (AES/SM4-Algorithmus)

Der Verschlüsselungsalgorithmus ist ein wichtiger Bestandteil der Trusted-Computing-Technologie und die Kernimplementierung zur Gewährleistung der Datensicherheit. Derzeit sind AES und SM4 zwei weit verbreitete Verschlüsselungsalgorithmen.

Der AES-Algorithmus ist ein symmetrisches Kryptosystem, das denselben Schlüssel für die Verschlüsselung und Entschlüsselung verwendet. Daher ist er schnell und effizient und einer der derzeit am häufigsten verwendeten Verschlüsselungsalgorithmen. Der SM4-Algorithmus ist ein hochsicherer symmetrischer kryptografischer Algorithmus mit hervorragender Leistung, hoher Geschwindigkeit und hoher Effizienz. Er ist einer der vom State Cryptozoology Bureau empfohlenen kryptografischen Algorithmen.

4. Virtualisierungstechnologie

Virtualisierungstechnologie ist eine wichtige Technologie in der Trusted-Computing-Technologie. Sie kann physische Ressourcen in virtuelle Ressourcen umwandeln und virtuelle Ressourcen flexibel zuweisen und verwalten. Mithilfe der Virtualisierungstechnologie können Benutzer mehrere virtuelle Maschinen erstellen, um verschiedene Anwendungsszenarien zu implementieren, diese zu isolieren, zusammenzuarbeiten und zu verwalten.

Virtualisierungstechnologie kann Isolation und Schutz auf Hardwareebene erreichen, die gemeinsame Nutzung und Verschmutzung physischer Ressourcen reduzieren und die Effizienz und Zuverlässigkeit der Ressourcennutzung erhöhen. Gleichzeitig kann die Virtualisierungstechnologie auch einen mehrstufigen Schutz für virtuelle Maschinen bieten, um die Sicherheitsumgebung und Datensicherheit virtueller Maschinen zu gewährleisten.

Zusammenfassend lässt sich sagen, dass zu den Schlüsseltechnologien und Algorithmen der Trusted Computing-Technologie Trusted Platform Module (TPM-Technologie), bidirektionale Authentifizierung (SSL/TLS-Technologie), Verschlüsselungsalgorithmus (AES/SM4-Algorithmus) und Virtualisierungstechnologie gehören. Diese Technologien und Algorithmen spielen in praktischen Anwendungen eine wichtige Rolle, um die Sicherheit und Zuverlässigkeit von Computersystemen zu gewährleisten und die Gesamtleistung und Effizienz von Computersystemen zu verbessern.

Das obige ist der detaillierte Inhalt vonWas sind die Schlüsseltechnologien und Algorithmen der Trusted-Computing-Technologie?. Für weitere Informationen folgen Sie bitte anderen verwandten Artikeln auf der PHP chinesischen Website!

Heiße KI -Werkzeuge

Undresser.AI Undress

KI-gestützte App zum Erstellen realistischer Aktfotos

AI Clothes Remover

Online-KI-Tool zum Entfernen von Kleidung aus Fotos.

Undress AI Tool

Ausziehbilder kostenlos

Clothoff.io

KI-Kleiderentferner

AI Hentai Generator

Erstellen Sie kostenlos Ai Hentai.

Heißer Artikel

Heiße Werkzeuge

Notepad++7.3.1

Einfach zu bedienender und kostenloser Code-Editor

SublimeText3 chinesische Version

Chinesische Version, sehr einfach zu bedienen

Senden Sie Studio 13.0.1

Leistungsstarke integrierte PHP-Entwicklungsumgebung

Dreamweaver CS6

Visuelle Webentwicklungstools

SublimeText3 Mac-Version

Codebearbeitungssoftware auf Gottesniveau (SublimeText3)

Heiße Themen

1376

1376

52

52

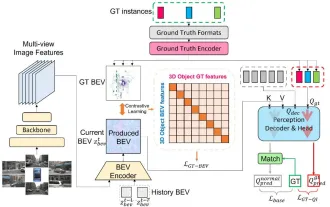

CLIP-BEVFormer: Überwacht explizit die BEVFormer-Struktur, um die Leistung der Long-Tail-Erkennung zu verbessern

Mar 26, 2024 pm 12:41 PM

CLIP-BEVFormer: Überwacht explizit die BEVFormer-Struktur, um die Leistung der Long-Tail-Erkennung zu verbessern

Mar 26, 2024 pm 12:41 PM

Oben geschrieben und das persönliche Verständnis des Autors: Derzeit spielt das Wahrnehmungsmodul im gesamten autonomen Fahrsystem eine entscheidende Rolle Das Steuermodul im autonomen Fahrsystem trifft zeitnahe und korrekte Urteile und Verhaltensentscheidungen. Derzeit sind Autos mit autonomen Fahrfunktionen in der Regel mit einer Vielzahl von Dateninformationssensoren ausgestattet, darunter Rundumsichtkamerasensoren, Lidar-Sensoren und Millimeterwellenradarsensoren, um Informationen in verschiedenen Modalitäten zu sammeln und so genaue Wahrnehmungsaufgaben zu erfüllen. Der auf reinem Sehen basierende BEV-Wahrnehmungsalgorithmus wird von der Industrie aufgrund seiner geringen Hardwarekosten und einfachen Bereitstellung bevorzugt, und seine Ausgabeergebnisse können problemlos auf verschiedene nachgelagerte Aufgaben angewendet werden.

Implementierung von Algorithmen für maschinelles Lernen in C++: Häufige Herausforderungen und Lösungen

Jun 03, 2024 pm 01:25 PM

Implementierung von Algorithmen für maschinelles Lernen in C++: Häufige Herausforderungen und Lösungen

Jun 03, 2024 pm 01:25 PM

Zu den häufigsten Herausforderungen, mit denen Algorithmen für maschinelles Lernen in C++ konfrontiert sind, gehören Speicherverwaltung, Multithreading, Leistungsoptimierung und Wartbarkeit. Zu den Lösungen gehören die Verwendung intelligenter Zeiger, moderner Threading-Bibliotheken, SIMD-Anweisungen und Bibliotheken von Drittanbietern sowie die Einhaltung von Codierungsstilrichtlinien und die Verwendung von Automatisierungstools. Praktische Fälle zeigen, wie man die Eigen-Bibliothek nutzt, um lineare Regressionsalgorithmen zu implementieren, den Speicher effektiv zu verwalten und leistungsstarke Matrixoperationen zu nutzen.

Entdecken Sie die zugrunde liegenden Prinzipien und die Algorithmusauswahl der C++-Sortierfunktion

Apr 02, 2024 pm 05:36 PM

Entdecken Sie die zugrunde liegenden Prinzipien und die Algorithmusauswahl der C++-Sortierfunktion

Apr 02, 2024 pm 05:36 PM

Die unterste Ebene der C++-Sortierfunktion verwendet die Zusammenführungssortierung, ihre Komplexität beträgt O(nlogn) und bietet verschiedene Auswahlmöglichkeiten für Sortieralgorithmen, einschließlich schneller Sortierung, Heap-Sortierung und stabiler Sortierung.

Kann künstliche Intelligenz Kriminalität vorhersagen? Entdecken Sie die Möglichkeiten von CrimeGPT

Mar 22, 2024 pm 10:10 PM

Kann künstliche Intelligenz Kriminalität vorhersagen? Entdecken Sie die Möglichkeiten von CrimeGPT

Mar 22, 2024 pm 10:10 PM

Die Konvergenz von künstlicher Intelligenz (KI) und Strafverfolgung eröffnet neue Möglichkeiten zur Kriminalprävention und -aufdeckung. Die Vorhersagefähigkeiten künstlicher Intelligenz werden häufig in Systemen wie CrimeGPT (Crime Prediction Technology) genutzt, um kriminelle Aktivitäten vorherzusagen. Dieser Artikel untersucht das Potenzial künstlicher Intelligenz bei der Kriminalitätsvorhersage, ihre aktuellen Anwendungen, die Herausforderungen, denen sie gegenübersteht, und die möglichen ethischen Auswirkungen der Technologie. Künstliche Intelligenz und Kriminalitätsvorhersage: Die Grundlagen CrimeGPT verwendet Algorithmen des maschinellen Lernens, um große Datensätze zu analysieren und Muster zu identifizieren, die vorhersagen können, wo und wann Straftaten wahrscheinlich passieren. Zu diesen Datensätzen gehören historische Kriminalstatistiken, demografische Informationen, Wirtschaftsindikatoren, Wettermuster und mehr. Durch die Identifizierung von Trends, die menschliche Analysten möglicherweise übersehen, kann künstliche Intelligenz Strafverfolgungsbehörden stärken

Verbesserter Erkennungsalgorithmus: zur Zielerkennung in hochauflösenden optischen Fernerkundungsbildern

Jun 06, 2024 pm 12:33 PM

Verbesserter Erkennungsalgorithmus: zur Zielerkennung in hochauflösenden optischen Fernerkundungsbildern

Jun 06, 2024 pm 12:33 PM

01Ausblicksübersicht Derzeit ist es schwierig, ein angemessenes Gleichgewicht zwischen Detektionseffizienz und Detektionsergebnissen zu erreichen. Wir haben einen verbesserten YOLOv5-Algorithmus zur Zielerkennung in hochauflösenden optischen Fernerkundungsbildern entwickelt, der mehrschichtige Merkmalspyramiden, Multierkennungskopfstrategien und hybride Aufmerksamkeitsmodule verwendet, um die Wirkung des Zielerkennungsnetzwerks in optischen Fernerkundungsbildern zu verbessern. Laut SIMD-Datensatz ist der mAP des neuen Algorithmus 2,2 % besser als YOLOv5 und 8,48 % besser als YOLOX, wodurch ein besseres Gleichgewicht zwischen Erkennungsergebnissen und Geschwindigkeit erreicht wird. 02 Hintergrund und Motivation Mit der rasanten Entwicklung der Fernerkundungstechnologie wurden hochauflösende optische Fernerkundungsbilder verwendet, um viele Objekte auf der Erdoberfläche zu beschreiben, darunter Flugzeuge, Autos, Gebäude usw. Objekterkennung bei der Interpretation von Fernerkundungsbildern

Üben und denken Sie an die multimodale große Modellplattform DataCanvas von Jiuzhang Yunji

Oct 20, 2023 am 08:45 AM

Üben und denken Sie an die multimodale große Modellplattform DataCanvas von Jiuzhang Yunji

Oct 20, 2023 am 08:45 AM

1. Die historische Entwicklung multimodaler Großmodelle zeigt den ersten Workshop zur künstlichen Intelligenz, der 1956 am Dartmouth College in den Vereinigten Staaten stattfand Pioniere der symbolischen Logik (außer dem Neurobiologen Peter Milner in der Mitte der ersten Reihe). Diese symbolische Logiktheorie konnte jedoch lange Zeit nicht verwirklicht werden und leitete in den 1980er und 1990er Jahren sogar den ersten KI-Winter ein. Erst mit der kürzlich erfolgten Implementierung großer Sprachmodelle haben wir entdeckt, dass neuronale Netze dieses logische Denken tatsächlich tragen. Die Arbeit des Neurobiologen Peter Milner inspirierte die spätere Entwicklung künstlicher neuronaler Netze, und aus diesem Grund wurde er zur Teilnahme eingeladen in diesem Projekt.

Anwendung von Algorithmen beim Aufbau einer 58-Porträt-Plattform

May 09, 2024 am 09:01 AM

Anwendung von Algorithmen beim Aufbau einer 58-Porträt-Plattform

May 09, 2024 am 09:01 AM

1. Hintergrund des Baus der 58-Portrait-Plattform Zunächst möchte ich Ihnen den Hintergrund des Baus der 58-Portrait-Plattform mitteilen. 1. Das traditionelle Denken der traditionellen Profiling-Plattform reicht nicht mehr aus. Der Aufbau einer Benutzer-Profiling-Plattform basiert auf Data-Warehouse-Modellierungsfunktionen, um Daten aus mehreren Geschäftsbereichen zu integrieren, um genaue Benutzerporträts zu erstellen Und schließlich muss es über Datenplattformfunktionen verfügen, um Benutzerprofildaten effizient zu speichern, abzufragen und zu teilen sowie Profildienste bereitzustellen. Der Hauptunterschied zwischen einer selbst erstellten Business-Profiling-Plattform und einer Middle-Office-Profiling-Plattform besteht darin, dass die selbst erstellte Profiling-Plattform einen einzelnen Geschäftsbereich bedient und bei Bedarf angepasst werden kann. Die Mid-Office-Plattform bedient mehrere Geschäftsbereiche und ist komplex Modellierung und bietet allgemeinere Funktionen. 2.58 Benutzerporträts vom Hintergrund der Porträtkonstruktion im Mittelbahnsteig 58

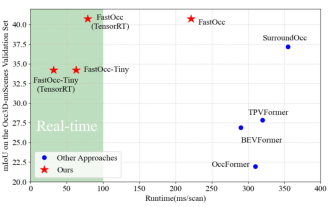

Fügen Sie SOTA in Echtzeit hinzu und explodieren Sie! FastOcc: Schnellere Inferenz und ein einsatzfreundlicher Occ-Algorithmus sind da!

Mar 14, 2024 pm 11:50 PM

Fügen Sie SOTA in Echtzeit hinzu und explodieren Sie! FastOcc: Schnellere Inferenz und ein einsatzfreundlicher Occ-Algorithmus sind da!

Mar 14, 2024 pm 11:50 PM

Oben geschrieben & Das persönliche Verständnis des Autors ist, dass im autonomen Fahrsystem die Wahrnehmungsaufgabe eine entscheidende Komponente des gesamten autonomen Fahrsystems ist. Das Hauptziel der Wahrnehmungsaufgabe besteht darin, autonome Fahrzeuge in die Lage zu versetzen, Umgebungselemente wie auf der Straße fahrende Fahrzeuge, Fußgänger am Straßenrand, während der Fahrt angetroffene Hindernisse, Verkehrszeichen auf der Straße usw. zu verstehen und wahrzunehmen und so flussabwärts zu helfen Module Treffen Sie richtige und vernünftige Entscheidungen und Handlungen. Ein Fahrzeug mit autonomen Fahrfähigkeiten ist in der Regel mit verschiedenen Arten von Informationserfassungssensoren ausgestattet, wie z. B. Rundumsichtkamerasensoren, Lidar-Sensoren, Millimeterwellenradarsensoren usw., um sicherzustellen, dass das autonome Fahrzeug die Umgebung genau wahrnehmen und verstehen kann Elemente, die es autonomen Fahrzeugen ermöglichen, beim autonomen Fahren die richtigen Entscheidungen zu treffen. Kopf