Betrieb und Instandhaltung

Betrieb und Instandhaltung

Sicherheit

Sicherheit

Wie kann ein Netzwerksicherheitsmanagement durch Datenanalyse erreicht werden?

Wie kann ein Netzwerksicherheitsmanagement durch Datenanalyse erreicht werden?

Wie kann ein Netzwerksicherheitsmanagement durch Datenanalyse erreicht werden?

Mit der kontinuierlichen Weiterentwicklung der Netzwerktechnologie ist die Bedeutung des Netzwerksicherheitsmanagements immer wichtiger geworden. Das Netzwerksicherheitsmanagement dient nicht nur der Verhinderung von Hackerangriffen, sondern umfasst auch die Vertraulichkeit und Integrität von Daten, die Systemstabilität usw. Allerdings ist es schwierig, modernen, komplexen Netzwerksicherheitsbedrohungen zu begegnen, indem man sich ausschließlich auf traditionelle Sicherheitsmaßnahmen verlässt. Datenanalysetechnologie kann nützliche Informationen aus Netzwerkdaten gewinnen und eine genauere Entscheidungsgrundlage für das Netzwerksicherheitsmanagement liefern. Dieser Artikel konzentriert sich darauf, wie man durch Datenanalyse ein Netzwerksicherheitsmanagement erreichen kann.

1. Netzwerkdaten sammeln

Um eine Datenanalyse durchzuführen, müssen Sie zunächst genügend Netzwerkdaten sammeln. Netzwerkdaten stammen aus verschiedenen Quellen wie Netzwerkgeräten, Netzwerkanwendungen und Betriebssystemen. Für Unternehmen können verschiedene Tools und Technologien zum Sammeln von Netzwerkdaten verwendet werden, z. B.:

1 Netzwerküberwachungstools: Tools wie Wireshark, Snort, Tcpdump usw. können den Netzwerkverkehr in Echtzeit überwachen und Netzwerkdaten abrufen Pakete und Konvertieren in lesbare Form.

2. Überwachungsprotokolle: Netzwerkgeräte, Server, Anwendungen usw. verfügen alle über Protokollierungsfunktionen. Diese Protokolle zeichnen Geräteaktivitäten, Benutzerverhalten, Systemereignisse usw. auf und können Sicherheitsadministratoren wichtige Informationen liefern.

3. Sensoren: IoT-Sensoren können Gerätestatusinformationen wie Netzwerkbandbreitennutzung, Geräteauslastung, Geräteaktivitätszeit und andere Daten erfassen.

Mit den oben genannten drei Methoden können große Mengen an Netzwerkdaten abgerufen werden.

2. Netzwerkdatenanalysetechnologie

- Data Mining

Data Mining-Technologie ist eine Technologie zur Analyse, Modellierung und Vorhersage von Daten. Im Bereich der Netzwerksicherheitsverwaltung kann die Data-Mining-Technologie in folgenden Aspekten eingesetzt werden:

Scannen von Schwachstellen: Führen Sie Schwachstellenscans für Netzwerkgeräte, Server und Anwendungen durch, um mögliche Sicherheitslücken zu finden.

Anomalien erkennen: Durch die Analyse von Daten wie Netzwerkverkehr und Geräteprotokollen können Anomalien wie Angriffe und die Ausnutzung von Schwachstellen erkannt werden.

Bedrohungsintelligenz: Nutzen Sie öffentliche Datenbanken oder von Partnern bereitgestellte Daten, um bedrohliches Verhalten wie Hackerangriffsmuster, Netzwerkviren usw. zu erkennen.

- Datenvisualisierung

Netzwerkdatenvisualisierung bezieht sich auf die Umwandlung komplexer Daten in visuelle Diagramme, Karten, Dashboards usw. zur Anzeige. Auf diese Weise können Sicherheitsadministratoren Anomalien und Bedrohungen schnell erkennen und dem Management helfen, den Sicherheitsstatus des Netzwerks zu verstehen. Die Datenvisualisierung kann auf folgende Weise erreicht werden:

Trends beobachten: Erstellen Sie Diagramme wie Liniendiagramme und Balkendiagramme, damit Administratoren Netzwerkaktivitätstrends überwachen können.

Analytische Karte: Durch die Abbildung der geografischen Standortdaten des Netzwerks auf einer visuellen Karte können effiziente Verteilungskarten erstellt werden, sodass Sie die geografische Verteilung des Netzwerks leicht verstehen können.

Dashboard: Integrieren Sie mehrere Diagramme in einen Bildschirm, um ein Netzwerksicherheits-Dashboard zu erstellen, mit dem Sie schnell den Status und die Trends des Netzwerks anzeigen können.

3. Praktische Anwendung des Netzwerksicherheitsmanagements

Die oben vorgestellten Technologien können wir auf das tatsächliche Netzwerksicherheitsmanagement anwenden.

- Sicherheitsrichtlinienverwaltung

Sicherheitsrichtlinienverwaltung ist die Grundlage der Netzwerksicherheitsverwaltung, einschließlich Zugriffskontrolle auf Netzwerkressourcen, Anwendungskontrolle, Passwortverwaltung usw. Dieses traditionelle richtlinienbasierte Management kann jedoch nicht auf neue Cyber-Bedrohungen reagieren. Mithilfe der Datenanalysetechnologie können Anomalien, abnormale Geräte und Bedrohungsbewertungen automatisch erkannt werden, um Administratoren bei der Formulierung effizienterer Sicherheitsstrategien zu unterstützen.

- Schwachstellenmanagement

Netzwerkgeräte, Server, Betriebssysteme, Anwendungen usw. weisen alle Sicherheitslücken auf, wenn sie von Hackern ausgenutzt werden. Datenanalysetechnologie kann Geräteschwachstellen scannen und verwalten. Durch die Analyse von Sicherheitsrisiken und Geräteschwachstellen können Sie Schwachstellen, die behoben werden müssen, schnell identifizieren und durch die Ausnutzung von Schwachstellen verursachte Verluste reduzieren.

- Reaktion auf Vorfälle

Beim Netzwerksicherheitsmanagement ist eine schnelle Reaktion auf Netzwerkvorfälle von entscheidender Bedeutung. Datenanalysetechnologie kann den Netzwerkverkehr in Echtzeit überwachen und Echtzeitwarnungen bereitstellen, wenn Netzwerkereignisse entdeckt werden. Administratoren können Alarmdaten analysieren, potenzielle Bedrohungen erkennen und schnell Gegenmaßnahmen ergreifen, um mögliche Verluste zu reduzieren.

Zusammenfassung:

Durch den Einsatz von Datenanalysetechnologie kann das Netzwerksicherheitsmanagement effizienter und genauer werden. Datenanalysetechnologie kann nicht nur Netzwerkbedrohungen automatisch erkennen und vorhersagen, sondern auch Sicherheitsrichtlinien und Schwachstellen genauer bewerten und verwalten sowie schnell auf Netzwerkvorfälle reagieren. Zukünftig wird sich das Netzwerksicherheitsmanagement zunehmend auf Datenanalysetechnologie verlassen, um die Informationssicherheit von Unternehmen besser zu schützen.

Das obige ist der detaillierte Inhalt vonWie kann ein Netzwerksicherheitsmanagement durch Datenanalyse erreicht werden?. Für weitere Informationen folgen Sie bitte anderen verwandten Artikeln auf der PHP chinesischen Website!

Heiße KI -Werkzeuge

Undresser.AI Undress

KI-gestützte App zum Erstellen realistischer Aktfotos

AI Clothes Remover

Online-KI-Tool zum Entfernen von Kleidung aus Fotos.

Undress AI Tool

Ausziehbilder kostenlos

Clothoff.io

KI-Kleiderentferner

AI Hentai Generator

Erstellen Sie kostenlos Ai Hentai.

Heißer Artikel

Heiße Werkzeuge

Notepad++7.3.1

Einfach zu bedienender und kostenloser Code-Editor

SublimeText3 chinesische Version

Chinesische Version, sehr einfach zu bedienen

Senden Sie Studio 13.0.1

Leistungsstarke integrierte PHP-Entwicklungsumgebung

Dreamweaver CS6

Visuelle Webentwicklungstools

SublimeText3 Mac-Version

Codebearbeitungssoftware auf Gottesniveau (SublimeText3)

Heiße Themen

1381

1381

52

52

Künstliche Intelligenz in der Cybersicherheit: Aktuelle Probleme und zukünftige Richtungen

Mar 01, 2024 pm 08:19 PM

Künstliche Intelligenz in der Cybersicherheit: Aktuelle Probleme und zukünftige Richtungen

Mar 01, 2024 pm 08:19 PM

Künstliche Intelligenz (KI) hat jeden Bereich revolutioniert, und die Cybersicherheit bildet da keine Ausnahme. Da unsere Abhängigkeit von Technologie immer weiter zunimmt, nehmen auch die Bedrohungen für unsere digitale Infrastruktur zu. Künstliche Intelligenz (KI) hat den Bereich der Cybersicherheit revolutioniert und fortschrittliche Funktionen für die Erkennung von Bedrohungen, die Reaktion auf Vorfälle und die Risikobewertung bereitgestellt. Allerdings gibt es einige Schwierigkeiten beim Einsatz künstlicher Intelligenz in der Cybersicherheit. Dieser Artikel befasst sich mit dem aktuellen Stand der künstlichen Intelligenz in der Cybersicherheit und erkundet zukünftige Richtungen. Die Rolle künstlicher Intelligenz bei der Cybersicherheit Regierungen, Unternehmen und Einzelpersonen stehen vor immer größeren Herausforderungen im Bereich der Cybersicherheit. Da Cyber-Bedrohungen immer ausgefeilter werden, steigt der Bedarf an fortschrittlichen Sicherheitsmaßnahmen weiter. Künstliche Intelligenz (KI) setzt auf ihre einzigartige Methode zur Erkennung und Vorbeugung

Wie implementieren C++-Funktionen Netzwerksicherheit in der Netzwerkprogrammierung?

Apr 28, 2024 am 09:06 AM

Wie implementieren C++-Funktionen Netzwerksicherheit in der Netzwerkprogrammierung?

Apr 28, 2024 am 09:06 AM

C++-Funktionen können Netzwerksicherheit bei der Netzwerkprogrammierung erreichen: 1. Verwendung von Verschlüsselungsalgorithmen (openssl) zur Verschlüsselung der Kommunikation; 2. Verwendung digitaler Signaturen (cryptopp) zur Überprüfung der Datenintegrität und Absenderidentität; ( htmlcxx) zum Filtern und Bereinigen von Benutzereingaben.

So partitionieren Sie eine Festplatte

Feb 25, 2024 pm 03:33 PM

So partitionieren Sie eine Festplatte

Feb 25, 2024 pm 03:33 PM

So partitionieren Sie die Festplattenverwaltung Mit der kontinuierlichen Weiterentwicklung der Computertechnologie ist die Festplattenverwaltung zu einem unverzichtbaren Bestandteil unserer Computernutzung geworden. Als wichtiger Teil der Festplattenverwaltung kann die Festplattenpartitionierung eine Festplatte in mehrere Teile unterteilen, sodass wir Daten flexibler speichern und verwalten können. Wie kann man also die Festplattenverwaltung partitionieren? Im Folgenden werde ich Ihnen eine detaillierte Einführung geben. Zunächst müssen wir klarstellen, dass es nicht nur eine Möglichkeit gibt, Festplatten zu partitionieren. Wir können die geeignete Festplattenpartitionierungsmethode je nach Bedarf und Zweck flexibel auswählen. oft

Zehn Methoden zur KI-Risikoerkennung

Apr 26, 2024 pm 05:25 PM

Zehn Methoden zur KI-Risikoerkennung

Apr 26, 2024 pm 05:25 PM

Über Chatbots oder personalisierte Empfehlungen hinaus gewinnt die leistungsstarke Fähigkeit der KI, Risiken vorherzusagen und zu beseitigen, in Unternehmen immer mehr an Bedeutung. Da sich riesige Datenmengen vermehren und die Vorschriften strenger werden, geraten herkömmliche Risikobewertungstools zunehmend unter Druck. Die Technologie der künstlichen Intelligenz kann die Erfassung großer Datenmengen schnell analysieren und überwachen, wodurch Risikobewertungstools unter Komprimierung verbessert werden können. Durch den Einsatz von Technologien wie maschinellem Lernen und Deep Learning kann KI potenzielle Risiken erkennen, vorhersagen und zeitnah Empfehlungen geben. Vor diesem Hintergrund kann die Nutzung der Risikomanagementfunktionen von KI die Einhaltung sich ändernder Vorschriften sicherstellen und proaktiv auf unvorhergesehene Bedrohungen reagieren. Der Einsatz von KI zur Bewältigung der Komplexität des Risikomanagements mag alarmierend erscheinen, aber für diejenigen, die leidenschaftlich daran interessiert sind, im digitalen Wettlauf an der Spitze zu bleiben

Der Roborock-Kehrroboter hat die Rheinland-Doppelzertifizierung bestanden und ist branchenführend in der Eckenreinigung und Sterilisation

Mar 19, 2024 am 10:30 AM

Der Roborock-Kehrroboter hat die Rheinland-Doppelzertifizierung bestanden und ist branchenführend in der Eckenreinigung und Sterilisation

Mar 19, 2024 am 10:30 AM

Kürzlich hat der TÜV Rheinland Greater China („TUV Rheinland“), eine international renommierte unabhängige Test-, Inspektions- und Zertifizierungsstelle, wichtige Netzwerksicherheits- und Datenschutzzertifizierungen für drei Kehrroboter P10Pro, P10S und P10SPro im Besitz von Roborock Technology ausgestellt. sowie die China-Marken-Zertifizierung „Effiziente Eckenreinigung“. Gleichzeitig veröffentlichte die Agentur auch Testberichte zur Selbstreinigungs- und Sterilisationsleistung für die Kehrroboter und Bodenwaschmaschinen A20 und A20Pro, die den Verbrauchern auf dem Markt eine maßgebliche Kaufreferenz bieten. Da Netzwerksicherheit immer mehr an Bedeutung gewinnt, hat TÜV Rheinland strenge Netzwerksicherheit und Datenschutz für Roborock-Kehrroboter gemäß den ETSIEN303645-Standards implementiert.

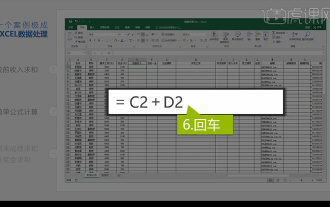

Integrierte Excel-Datenanalyse

Mar 21, 2024 am 08:21 AM

Integrierte Excel-Datenanalyse

Mar 21, 2024 am 08:21 AM

1. In dieser Lektion erklären wir die integrierte Excel-Datenanalyse. Wir vervollständigen sie anhand eines Falls. Öffnen Sie das Kursmaterial und klicken Sie auf Zelle E2, um die Formel einzugeben. 2. Anschließend wählen wir Zelle E53 aus, um alle folgenden Daten zu berechnen. 3. Dann klicken wir auf Zelle F2 und geben dann die Formel ein, um sie zu berechnen. Ebenso können wir durch Ziehen nach unten den gewünschten Wert berechnen. 4. Wir wählen Zelle G2 aus, klicken auf die Registerkarte „Daten“, klicken auf „Datenvalidierung“, wählen aus und bestätigen. 5. Verwenden wir dieselbe Methode, um die unten stehenden Zellen, die berechnet werden müssen, automatisch auszufüllen. 6. Als nächstes berechnen wir den tatsächlichen Lohn und wählen Zelle H2 aus, um die Formel einzugeben. 7. Dann klicken wir auf das Wert-Dropdown-Menü, um auf andere Zahlen zu klicken.

Welche Datenanalyse-Websites werden empfohlen?

Mar 13, 2024 pm 05:44 PM

Welche Datenanalyse-Websites werden empfohlen?

Mar 13, 2024 pm 05:44 PM

Empfohlen: 1. Wirtschaftsforum des Volkskongresses – Bereich Ökonometrie und Statistik; 4. Forum für Datenanalyse; . Datenanalyse; 8. Data Mining Research Institute; 9. S-PLUS, R Statistikforum.

So fügen Sie Nutzer in Google Manager hinzu und verwalten sie

Sep 02, 2024 pm 02:41 PM

So fügen Sie Nutzer in Google Manager hinzu und verwalten sie

Sep 02, 2024 pm 02:41 PM

Wie füge ich Nutzer in Google Manager hinzu und verwalte sie? Google Chrome unterstützt die Anmeldung mehrerer Benutzer, sodass wir uns nicht um die geräteübergreifende Anmeldung kümmern müssen. Wenn wir viele Benutzer haben, müssen wir eine Verwaltung hinzufügen. Einige Freunde wissen möglicherweise nicht, wie man es bedient. Keine Sorge, der Herausgeber hat heute für alle eine ausführliche Schritt-für-Schritt-Anleitung zusammengestellt. Wenn Sie interessiert sind, schauen Sie sich den Editor an. Detaillierte Schritt-für-Schritt-Anleitung für die Anleitung 1. Suchen Sie nach dem Einschalten des Computers das installierte Google Chrome-Symbol auf dem Desktop und doppelklicken Sie, um es zu öffnen, wie im Bild unten gezeigt. 2. Klicken Sie auf das Symbol mit den drei Punkten in der oberen rechten Ecke von Google Chrome, wie im Bild unten gezeigt. 3. Klicken Sie im Dropdown-Menü von Google Chrome auf die Option [Einstellungen], wie in der Abbildung unten gezeigt. 4. Klicken Sie in der sich öffnenden Google Chrome-Einstellungsoberfläche auf [Channel verwalten].