Wie implementiert man vertrauliche Berechnungen in TPM?

Mit der kontinuierlichen Entwicklung von Cloud Computing und dem Internet der Dinge ist Confidential Computing zu einem heißen Thema geworden. Obwohl Secure Computing die Datensicherheit während des Rechnens schützen kann, ist seine Anwendung immer noch durch viele Einschränkungen eingeschränkt, darunter das Fehlen von Sicherheitsausrüstung und geeigneter Sicherheitsausrüstung. In diesem Artikel wird erläutert, wie Sie Confidential Computing in TPM implementieren.

TPM oder Trusted Platform Module ist ein Hardware-Sicherheitsgerät, das zum Schutz sensibler Daten und Verschlüsselungsschlüssel verwendet wird, die auf Computern oder anderen Geräten gespeichert sind. Das TPM enthält einen speziellen Chip, der den Computer sicher authentifiziert, um unbefugten Zugriff zu verhindern, und spezifische Verschlüsselungsschlüssel und Zertifikate speichert, um eine sichere Kommunikation zwischen dem Computer und anderen Geräten zu gewährleisten.

Das Prinzip des Confidential Computing besteht darin, den Rechenprozess in mehrere Teile zu zerlegen und diese Teile dann auf verschiedenen Geräten auszuführen. Während der Ausführung werden nur die Endergebnisse über das Netzwerk gesendet. Sobald die Ergebnisse bestätigt sind, werden alle Zwischenergebnisse vernichtet, um die Vertraulichkeit der Ergebnisse zu gewährleisten. Diese Methode löst effektiv das Sicherheitsproblem, erhöht aber auch die Rechenverzögerung und die Kommunikationskosten.

Um diese Probleme zu lösen, wird TPM in das Confidential Computing eingeführt. TPM kann als sicheres Computergerät betrachtet werden, das sensible Daten und Schlüssel schützt, unbefugten Zugriff verhindert und die Beschleunigung und Optimierung sicherer Computerprozesse unterstützt.

Der Einsatz von TPM zur Implementierung vertraulicher Datenverarbeitung erfordert die folgenden Schritte:

Der erste Schritt besteht darin, die Datenverarbeitungsaufgabe in mehrere Teile zu zerlegen. Diese Teile können auf verschiedenen Geräten oder mit unterschiedlichen Schutzstufen auf demselben Gerät ausgeführt werden. Beispielsweise kann TPM verwendet werden, um Schlüssel oder sensible Daten während der Datenverarbeitung zu schützen.

Der zweite Schritt besteht darin, die zerlegten Aufgaben zur Ausführung an verschiedene Computergeräte zu delegieren. Bei diesen Geräten kann es sich um Rechenknoten mit unterschiedlichen Sicherheitsstufen oder um spezielle sichere Rechengeräte handeln. Ein TPM kann als sicheres Computergerät betrachtet werden, das Daten und Schlüssel schützt und gleichzeitig effiziente Computerprozesse unterstützt.

Der dritte Schritt besteht darin, die Ausführung von Aufgaben zu koordinieren, um Sicherheit und Effizienz zu gewährleisten. Dazu wird ein Schlüsselvereinbarungsprotokoll verwendet, um sicherzustellen, dass jedes Gerät Zugriff auf die benötigten Daten und Schlüssel hat. Darüber hinaus sind nachweisbare Verschlüsselungsprotokolle erforderlich, um die Datenintegrität und -vertraulichkeit während der Kommunikation zu schützen.

Der vierte Schritt besteht darin, die Ergebnisse zu kombinieren, um die Richtigkeit der Berechnung sicherzustellen. Da sich dieser Artikel hauptsächlich auf die Implementierung vertraulicher Berechnungen in TPM konzentriert, wird in diesem Artikel nicht näher darauf eingegangen, wie der Zusammenführungsprozess sicherer und zuverlässiger gestaltet werden kann.

Es ist zu beachten, dass TPM zwar Vorteile in Bezug auf Sicherheit und Effizienz bieten kann, die Verwendung von TPM jedoch auch einige Herausforderungen mit sich bringt. Beispielsweise handelt es sich beim TPM um ein spezielles Gerät, was zu Kostenproblemen führen kann. Darüber hinaus erfordert die Ausführung komplexer Rechenaufgaben auf TPM einige zusätzliche Programmierarbeiten und die Entwicklung entsprechender Softwaretools und Anwendungen.

Im Allgemeinen ist TPM ein wichtiges Sicherheitsgerät, das eine Infrastruktur für vertrauliches Computing bereitstellen kann. Effizient und sicher können Sie erreichen, indem Sie sichere Rechenaufgaben in mehrere Teile zerlegen, die Aufgabenausführung auf mehreren Geräten sicher koordinieren, die symmetrischen Schlüssel und sensiblen Daten der Aufgaben über TPMs schützen und nachweisbare kryptografische Protokolle verwenden. Halten Sie den Berechnungsprozess vertraulich. Obwohl der Einsatz von TPM den Programmieraufwand und die Gerätekosten in gewisser Weise erhöhen kann, bietet es eine große Hilfe beim Sicherheitsschutz von Daten und Computern.

Das obige ist der detaillierte Inhalt vonWie implementiert man vertrauliche Berechnungen in TPM?. Für weitere Informationen folgen Sie bitte anderen verwandten Artikeln auf der PHP chinesischen Website!

Heiße KI -Werkzeuge

Undresser.AI Undress

KI-gestützte App zum Erstellen realistischer Aktfotos

AI Clothes Remover

Online-KI-Tool zum Entfernen von Kleidung aus Fotos.

Undress AI Tool

Ausziehbilder kostenlos

Clothoff.io

KI-Kleiderentferner

AI Hentai Generator

Erstellen Sie kostenlos Ai Hentai.

Heißer Artikel

Heiße Werkzeuge

Notepad++7.3.1

Einfach zu bedienender und kostenloser Code-Editor

SublimeText3 chinesische Version

Chinesische Version, sehr einfach zu bedienen

Senden Sie Studio 13.0.1

Leistungsstarke integrierte PHP-Entwicklungsumgebung

Dreamweaver CS6

Visuelle Webentwicklungstools

SublimeText3 Mac-Version

Codebearbeitungssoftware auf Gottesniveau (SublimeText3)

Heiße Themen

1377

1377

52

52

Prüfen Sie, ob der Lenovo Laptop TPM unterstützt? Wie schalte ich TPM auf einem Lenovo Laptop ein und aus?

Mar 14, 2024 am 08:30 AM

Prüfen Sie, ob der Lenovo Laptop TPM unterstützt? Wie schalte ich TPM auf einem Lenovo Laptop ein und aus?

Mar 14, 2024 am 08:30 AM

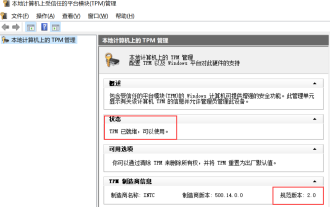

Vor Kurzem haben einige Lenovo Notebook-Partner ihre Systeme auf Win11 aktualisiert. Zu diesem Zeitpunkt müssen sie überprüfen, ob der Computer TPM unterstützt. Dies kann im BIOS des Motherboards aktiviert werden. Aber wie aktiviert man die TPM-Funktion auf Lenovo-Computern? Unterstützt es das Öffnen? Das folgende Tutorial stellt die TPM-Aktivierung von Lenovo-Notebooks ausführlich vor. 1. Überprüfen Sie, ob TPM unterstützt wird. 1. Klicken Sie mit der rechten Maustaste auf das Startmenü – Ausführen (oder drücken Sie die Tasten Win+R auf der Tastatur), geben Sie TPM.msc ein – drücken Sie die Eingabetaste. 2. Wie im roten Feld in der Abbildung unten gezeigt, zeigt „TPM ist einsatzbereit“ an, dass die Maschine TPM unterstützt, und die Version ist Version 2.0, wie im roten Feld unten gezeigt. 3. Wenn

Wie implementiert man Polling in Android?

Sep 21, 2023 pm 08:33 PM

Wie implementiert man Polling in Android?

Sep 21, 2023 pm 08:33 PM

Polling in Android ist eine Schlüsseltechnologie, die es Anwendungen ermöglicht, in regelmäßigen Abständen Informationen von einem Server oder einer Datenquelle abzurufen und zu aktualisieren. Durch die Implementierung von Abfragen können Entwickler eine Datensynchronisierung in Echtzeit sicherstellen und den Benutzern die neuesten Inhalte bereitstellen. Dabei werden regelmäßig Anfragen an einen Server oder eine Datenquelle gesendet und die neuesten Informationen abgerufen. Android bietet mehrere Mechanismen wie Timer, Threads und Hintergrunddienste, um die Abfrage effizient durchzuführen. Dadurch können Entwickler reaktionsfähige und dynamische Anwendungen entwerfen, die mit Remote-Datenquellen synchron bleiben. In diesem Artikel wird erläutert, wie Umfragen in Android implementiert werden. Es behandelt die wichtigsten Überlegungen und Schritte zur Implementierung dieser Funktionalität. Polling Der Prozess der regelmäßigen Überprüfung auf Aktualisierungen und des Abrufens von Daten von einem Server oder einer Quelle wird in Android als Polling bezeichnet. passieren

Win11tpm2.0 öffnet das MSI-Motherboard

Jan 07, 2024 pm 10:10 PM

Win11tpm2.0 öffnet das MSI-Motherboard

Jan 07, 2024 pm 10:10 PM

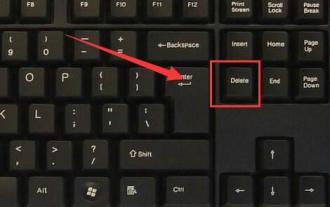

Die Methode zum Aktualisieren von Win11 und zum Aktivieren von TPM2.0 variiert je nach Motherboard. Daher fragen sich viele Benutzer von MSI-Motherboards, wie sie ihre eigenen Motherboards aktivieren können. Tatsächlich müssen Sie nur im BIOS arbeiten, um das MSI-Motherboard mit win11tpm2.0 einzuschalten: 1. Intel-Plattform 1. Starten Sie zuerst den Computer neu und drücken Sie wiederholt die „Entf“-Taste auf der Tastatur, um die BIOS-Einstellungen einzugeben Sie müssen Folgendes tun: 2. Geben Sie die BIOS-Einstellungen ein und drücken Sie die Taste „F7“ auf der Tastatur, um die erweiterten Optionen zu öffnen. Der Inhalt, der neu geschrieben werden muss, ist: 3. Klicken Sie auf die Schaltfläche „Sicherheit“ in der unteren rechten Ecke erneut und wählen Sie dann „Trusted Computing“. Ändern Sie nach der Eingabe „SecurityDeviceSupport“. Ändern Sie die Option „TPM“ unten in „Aktivieren“.

So implementieren Sie Bildfiltereffekte in PHP

Sep 13, 2023 am 11:31 AM

So implementieren Sie Bildfiltereffekte in PHP

Sep 13, 2023 am 11:31 AM

Für die Implementierung von PHP-Bildfiltereffekten sind spezifische Codebeispiele erforderlich. Einführung: Im Prozess der Webentwicklung werden Bildfiltereffekte häufig verwendet, um die Lebendigkeit und visuelle Wirkung von Bildern zu verbessern. Die PHP-Sprache bietet eine Reihe von Funktionen und Methoden zum Erreichen verschiedener Bildfiltereffekte. In diesem Artikel werden einige häufig verwendete Bildfiltereffekte und ihre Implementierungsmethoden vorgestellt und spezifische Codebeispiele bereitgestellt. 1. Helligkeitsanpassung Die Helligkeitsanpassung ist ein häufiger Bildfiltereffekt, der die Helligkeit und Dunkelheit des Bildes ändern kann. Durch die Verwendung von Imagefilte in PHP

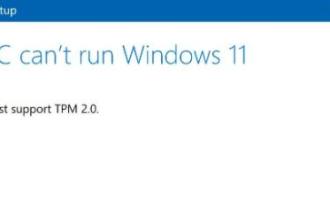

So lösen Sie das Problem, dass für die Win11-Installation TPM2.0 erforderlich ist

Dec 26, 2023 pm 09:50 PM

So lösen Sie das Problem, dass für die Win11-Installation TPM2.0 erforderlich ist

Dec 26, 2023 pm 09:50 PM

Viele Benutzer sind während des Installationsprozesses von Windows 11-Systemen auf Probleme mit dem Titel „ThePCmustsupportTPM2.0“ gestoßen. Wir können die TMP-Funktion in der BIOS-Einstellungsoberfläche erfolgreich aktivieren oder die entsprechenden Dateien geschickt ersetzen, um die TPM-Erkennung effektiv zu beheben. Lassen Sie uns diese Lösungen gemeinsam im Detail erkunden! Was tun, wenn die Win11-Installation tpm2.0 auffordert? Methode 1: 1. Starten Sie zuerst den Computer neu, starten Sie den Computer neu und verwenden Sie Tastenkombinationen (Hotkeys), um die BIOS-Einstellungsoberfläche aufzurufen. 2. Suchen Sie in dieser BIOS-Einstellung nach TMP- oder CMOC-bezogenen Optionen und starten Sie diese erfolgreich. 2. Ersetzen Sie Dateien 1. Wenn Sie sich vor der BIOS-Setup-Schnittstelle befinden

Wie UniApp Kamera- und Videoanrufe umsetzt

Jul 04, 2023 pm 04:57 PM

Wie UniApp Kamera- und Videoanrufe umsetzt

Jul 04, 2023 pm 04:57 PM

UniApp ist ein auf HBuilder basierendes plattformübergreifendes Entwicklungsframework, das die Ausführung eines Codes auf mehreren Plattformen ermöglichen kann. In diesem Artikel wird die Implementierung von Kamera- und Videoanruffunktionen in UniApp vorgestellt und entsprechende Codebeispiele gegeben. 1. Holen Sie sich die Kameraberechtigungen des Benutzers. In UniApp müssen wir zuerst die Kameraberechtigungen des Benutzers einholen. Verwenden Sie in der montierten Lebenszyklusfunktion der Seite die Autorisierungsmethode von uni, um die Kameraberechtigung aufzurufen. Das Codebeispiel lautet wie folgt: mounte

So implementieren Sie den Kürzeste-Pfad-Algorithmus in C#

Sep 19, 2023 am 11:34 AM

So implementieren Sie den Kürzeste-Pfad-Algorithmus in C#

Sep 19, 2023 am 11:34 AM

Für die Implementierung des Kürzeste-Pfad-Algorithmus in C# sind spezifische Codebeispiele erforderlich. Der Kürzeste-Pfad-Algorithmus ist ein wichtiger Algorithmus in der Graphentheorie und wird verwendet, um den kürzesten Pfad zwischen zwei Scheitelpunkten in einem Diagramm zu finden. In diesem Artikel stellen wir vor, wie man die C#-Sprache verwendet, um zwei klassische Algorithmen für den kürzesten Weg zu implementieren: den Dijkstra-Algorithmus und den Bellman-Ford-Algorithmus. Der Dijkstra-Algorithmus ist ein weit verbreiteter Single-Source-Shortest-Path-Algorithmus. Seine Grundidee besteht darin, vom Startscheitelpunkt aus zu beginnen, sich schrittweise auf andere Knoten auszudehnen und die erkannten Knoten zu aktualisieren.

Einführung in die Implementierungsmethoden und -schritte der PHP-Funktion zur Anmeldung und Registrierung der E-Mail-Verifizierung

Aug 18, 2023 pm 10:09 PM

Einführung in die Implementierungsmethoden und -schritte der PHP-Funktion zur Anmeldung und Registrierung der E-Mail-Verifizierung

Aug 18, 2023 pm 10:09 PM

Einführung in die Implementierungsmethoden und -schritte der PHP-E-Mail-Anmelde-Registrierungsfunktion Mit der rasanten Entwicklung des Internets sind Benutzerregistrierungs- und Anmeldefunktionen zu einer der notwendigen Funktionen für fast alle Websites geworden. Um die Benutzersicherheit zu gewährleisten und die Spam-Registrierung zu reduzieren, verwenden viele Websites eine E-Mail-Verifizierung für die Benutzerregistrierung und -anmeldung. In diesem Artikel wird erläutert, wie Sie mit PHP die Anmelde- und Registrierungsfunktion der E-Mail-Verifizierung implementieren, und es werden Codebeispiele bereitgestellt. Richten Sie die Datenbank ein. Zuerst müssen wir eine Datenbank einrichten, um Benutzerinformationen zu speichern. Sie können MySQL oder verwenden