Betrieb und Instandhaltung

Betrieb und Instandhaltung

Sicherheit

Sicherheit

Wie kann verhindert werden, dass militärische Computernetzwerke angegriffen werden?

Wie kann verhindert werden, dass militärische Computernetzwerke angegriffen werden?

Wie kann verhindert werden, dass militärische Computernetzwerke angegriffen werden?

Mit der kontinuierlichen Weiterentwicklung der modernen Netzwerktechnologie hat sich in den letzten Jahren der Grad der Informatisierung militärischer Computernetzwerke schrittweise erhöht. Allerdings sind militärische Computernetzwerke aufgrund ihrer sensiblen Informationen auch ein Hauptziel für Hackerangriffe. Angriffe auf militärische Computernetzwerke führen nicht nur zur Verbreitung von Kampfplänen, sondern können sogar eine große Bedrohung für die nationale Sicherheit darstellen. Wie kann also die Sicherheit militärischer Computernetzwerke gewährleistet werden?

1. Erstellen Sie ein theoretisches Modell. Für militärische Computernetzwerke ist es notwendig, ein zuverlässiges sicherheitstheoretisches Modell zu erstellen. Im Gegensatz zu gewöhnlichen Computernetzwerken gelten für militärische Computernetzwerke höhere Sicherheitsanforderungen und strengere Standards. Daher müssen theoretische Modelle entsprechend den Sicherheitsanforderungen stark verfeinert werden, um die Wirksamkeit von Verteidigungsmaßnahmen sicherzustellen.

Bei militärischen Computernetzwerken steht das Management im Mittelpunkt des Schutzes. Es ist notwendig, ein wissenschaftliches und strenges Managementsystem zu formulieren, die Nutzung militärischer Computernetzwerke im Rahmen verschiedener Systeme und Vorschriften einzuschränken, die Autorität der Computernetzwerkmanager strikt zu stärken, die praktische Erfahrung der Manager zu verbessern und Reaktionspläne zu formulieren , und ermöglichen Sie dem Management, dass das Personal verschiedene Angriffsvektoren versteht, um ein effektiveres Sicherheitsmanagement zu fördern.

Externe Angriffe sind eine der größten Bedrohungen für militärische Computernetzwerke. Militärische Computernetzwerke müssen regelmäßig umfassend getestet und gemessen sowie die Erkennung und Überwachung von Eindringlingen verstärkt werden. Gleichzeitig müssen Netzwerk-Edge-Geräte, Einbruchmelder, Firewalls und Datenverschlüsselungstechnologien geschützt werden, um die Netzwerksicherheit zu gewährleisten.

Neben externen Angriffen sind auch interne Angriffe ein Problem für die Sicherheit militärischer Computernetzwerke. Dies erfordert eine gute Ausbildung und Aufsicht des internen Personals. Innerhalb des Unternehmens konzentrieren wir uns auf Netzwerksicherheitsschulungen für Mitarbeiter und ein standardisiertes Jobmanagement in der täglichen Arbeit, richten ein Vertraulichkeitssicherheitssystem und ein akademisches Innovationssystem ein und führen eine Echtzeitüberprüfung und -überwachung des Verhaltens und Betriebs der Mitarbeiter durch. Darüber hinaus ist es notwendig, Richtlinien und lokales Wissen vertraulich zu behandeln, das persönliche Gewissen zu stärken, ein gutes Ermutigungssystem aufzubauen und Fehler und Irrtümer der Mitarbeiter zu reduzieren.

6. Datensicherung

Im Allgemeinen erfordert die Verhinderung von Angriffen auf militärische Computernetzwerke ausgehend von theoretischen Modellen, striktem Management, externen Angriffen, internen Angriffen, Datenschutz und Sicherungsdaten usw., um die Sicherheit militärischer Computernetzwerke vollständig zu schützen.

Das obige ist der detaillierte Inhalt vonWie kann verhindert werden, dass militärische Computernetzwerke angegriffen werden?. Für weitere Informationen folgen Sie bitte anderen verwandten Artikeln auf der PHP chinesischen Website!

Heiße KI -Werkzeuge

Undresser.AI Undress

KI-gestützte App zum Erstellen realistischer Aktfotos

AI Clothes Remover

Online-KI-Tool zum Entfernen von Kleidung aus Fotos.

Undress AI Tool

Ausziehbilder kostenlos

Clothoff.io

KI-Kleiderentferner

AI Hentai Generator

Erstellen Sie kostenlos Ai Hentai.

Heißer Artikel

Heiße Werkzeuge

Notepad++7.3.1

Einfach zu bedienender und kostenloser Code-Editor

SublimeText3 chinesische Version

Chinesische Version, sehr einfach zu bedienen

Senden Sie Studio 13.0.1

Leistungsstarke integrierte PHP-Entwicklungsumgebung

Dreamweaver CS6

Visuelle Webentwicklungstools

SublimeText3 Mac-Version

Codebearbeitungssoftware auf Gottesniveau (SublimeText3)

Heiße Themen

1386

1386

52

52

Graue Lösung für die erweiterten Einstellungen der Win11-Firewall

Dec 24, 2023 pm 07:53 PM

Graue Lösung für die erweiterten Einstellungen der Win11-Firewall

Dec 24, 2023 pm 07:53 PM

Beim Einrichten der Firewall stellen viele Freunde fest, dass die erweiterten Einstellungen ihrer Win11-Firewall ausgegraut sind und nicht angeklickt werden können. Dies kann dadurch verursacht werden, dass keine Steuereinheit hinzugefügt wurde oder die erweiterten Einstellungen nicht richtig geöffnet wurden. Sehen wir uns an, wie das Problem gelöst werden kann. Die erweiterten Einstellungen der Win11-Firewall sind ausgegraut. Methode 1: 1. Klicken Sie zunächst auf das Startmenü unten, suchen Sie und öffnen Sie „Systemsteuerung“ oben. 2. Öffnen Sie dann „Windows Defender Firewall“. 3. Nach der Eingabe können Sie „Erweitert“ öffnen Einstellungen“ in der linken Spalte. Methode 2: 1. Wenn die obige Methode nicht geöffnet werden kann, können Sie mit der rechten Maustaste auf „Startmenü“ klicken und „Ausführen“ öffnen. 2. Geben Sie dann „mmc“ ein und drücken Sie die Eingabetaste, um das Öffnen zu bestätigen. 3. Klicken Sie nach dem Öffnen oben links auf

Wie aktiviere oder deaktiviere ich die Firewall unter Alpine Linux?

Feb 21, 2024 pm 12:45 PM

Wie aktiviere oder deaktiviere ich die Firewall unter Alpine Linux?

Feb 21, 2024 pm 12:45 PM

Unter AlpineLinux können Sie das Tool iptables verwenden, um Firewall-Regeln zu konfigurieren und zu verwalten. Hier sind die grundlegenden Schritte zum Aktivieren oder Deaktivieren der Firewall unter AlpineLinux: Überprüfen Sie den Firewall-Status: sudoiptables -L Wenn in der Ausgabe Regeln angezeigt werden (z. B. gibt es einige INPUT-, OUTPUT- oder FORWARD-Regeln), ist die Firewall aktiviert. Wenn die Ausgabe leer ist, ist die Firewall derzeit deaktiviert. Firewall aktivieren: sudoiptables-PINPUTACCEPTsudoiptables-POUTPUTACCEPTsudoiptables-PFORWARDAC

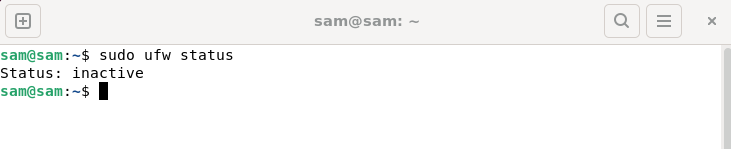

So beheben Sie, dass der UFW-Status unter Linux als inaktiv angezeigt wird

Mar 20, 2024 pm 01:50 PM

So beheben Sie, dass der UFW-Status unter Linux als inaktiv angezeigt wird

Mar 20, 2024 pm 01:50 PM

UFW, auch bekannt als Uncomplex Firewall, wird von vielen Linux-Distributionen als Firewall-System übernommen. UFW soll es unerfahrenen Benutzern erleichtern, Firewall-Einstellungen sowohl über die Befehlszeilenschnittstelle als auch über die grafische Benutzeroberfläche zu verwalten. Eine UFW-Firewall ist ein System, das den Netzwerkverkehr anhand festgelegter Regeln überwacht, um das Netzwerk vor Netzwerk-Sniffing und anderen Angriffen zu schützen. Wenn UFW auf Ihrem Linux-System installiert ist, der Status jedoch als inaktiv angezeigt wird, kann das mehrere Gründe haben. In diesem Leitfaden werde ich erläutern, wie Sie das Problem der inaktiven UFW-Firewall auf Linux-Systemen beheben können. Warum UFW unter Linux den Status „Inaktiv“ anzeigt Warum UFW unter Linux standardmäßig inaktiv ist So verwenden Sie Linux

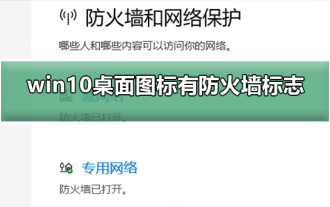

Wie entferne ich das Firewall-Logo auf dem Win10-Desktopsymbol?

Jan 01, 2024 pm 12:21 PM

Wie entferne ich das Firewall-Logo auf dem Win10-Desktopsymbol?

Jan 01, 2024 pm 12:21 PM

Viele Freunde, die das Win10-System verwenden, stellen fest, dass auf dem Computer-Desktop ein Firewall-Logo zu sehen ist. Das ist für viele Freunde mit Zwangsstörungen besonders unangenehm Klicken Sie auf „. Das Problem kann durch Ändern der „Einstellungen der Benutzerkontensteuerung ändern“ behoben werden. Werfen wir einen Blick auf das jeweilige Tutorial. So deaktivieren Sie das Firewall-Logo auf dem Desktop-Symbol in Windows 10 1. Klicken Sie zunächst mit der rechten Maustaste auf die Schaltfläche „Startmenü“ neben dem Startbildschirm des Computers und wählen Sie dann die Funktion „Systemsteuerung“ aus dem Popup-Menü aus. 2. Wählen Sie dann die Option „Benutzerkonto“ und wählen Sie in der neuen Oberfläche, die angezeigt wird, den Eintrag „Einstellungen zur Benutzerkontensteuerung ändern“. 3. Nachdem Sie den Schieberegler im Fenster nach unten verschoben haben, klicken Sie zum Beenden auf „Bestätigen“.

Wie kann ich das Problem lösen, wenn der Edge-Browser durch die Firewall blockiert wird?

Mar 13, 2024 pm 07:10 PM

Wie kann ich das Problem lösen, wenn der Edge-Browser durch die Firewall blockiert wird?

Mar 13, 2024 pm 07:10 PM

Wie kann das Problem gelöst werden, dass der Edge-Browser von der Firewall blockiert wird? Edge-Browser ist Microsofts eigener Browser. Einige Benutzer haben festgestellt, dass dieser Browser während der Verwendung blockiert wurde. Auf dieser Website erhalten Benutzer eine detaillierte Einführung in die Wiederherstellung des Edge-Browsers, wenn dieser von der Firewall blockiert wird. Wie kann ich den Edge-Browser wiederherstellen, wenn er von der Firewall blockiert wird? 1. Überprüfen Sie die Firewall-Einstellungen: - Klicken Sie in der Windows-Taskleiste auf die Schaltfläche „Start“ und öffnen Sie dann „Einstellungen“. - Wählen Sie im Fenster „Einstellungen“ die Option „Update & Sicherheit“. -existieren

Ehemaliger SEC-Direktor für Krypto-Assets tritt zurück! Widerlegung von Gerüchten über den Beitritt zur Meme-Münzausgabeplattform Pump.fun

Jun 18, 2024 pm 07:53 PM

Ehemaliger SEC-Direktor für Krypto-Assets tritt zurück! Widerlegung von Gerüchten über den Beitritt zur Meme-Münzausgabeplattform Pump.fun

Jun 18, 2024 pm 07:53 PM

Gestern gab es zahlreiche Gerüchte, dass David Hirsch, der ehemalige Leiter für Krypto-Assets bei der Securities and Exchange Commission (SEC), zurückgetreten sei und dem Team der Meme-Währungsausgabeplattform Pump.fun beitreten werde. Es heißt, dass alle Gerüchte entstanden seien Als Pump.fun eine Nachricht in den sozialen Medien veröffentlichte, gratulierte X in einem Tweet mit einer spöttischen Metapher zu seiner Ernennung zum Handelsdirektor des Teams und der entsprechende Inhalt wurde sogar von verschiedenen Medien weitergeleitet. Die gefälschten Nachrichten von Pump.fun sind gefälscht. Mit der Veröffentlichung eines Tweets von Pump.fun, der Meme-Währungsausgabeplattform auf Solana, begannen Gerüchte über Hirsch, den ehemaligen SEC-Krypto-Assets und Leiter der Netzwerkabteilung. Springen Sie zur Pump.fun-Plattform. Binance twittert über Pump.fun

Fix: Das Aufzeichnen von Videos im Snipping Tool funktioniert nicht

Sep 17, 2023 pm 08:09 PM

Fix: Das Aufzeichnen von Videos im Snipping Tool funktioniert nicht

Sep 17, 2023 pm 08:09 PM

Während das Konzept hinter dem Snipping Tool in Windows 11 großartig ist, ist eine seiner Hauptfunktionen, das Aufzeichnen von Videos, wirklich enttäuschend. Die Bildschirmaufzeichnungsfunktion ist noch relativ neu, daher kann es schwierig sein, mit Störungen zurechtzukommen. Schauen wir uns dennoch das Problem an und versuchen wir, eine Lösung zu finden. Warum funktioniert die Videoaufzeichnungsfunktion des Screenshot-Tools nicht? Möglicherweise ist nicht die neueste Version von Windows 11 installiert. Das Snipping-Tool ist möglicherweise beschädigt oder beschädigt. Software von Drittanbietern wie Antivirensoftware kann die Aufzeichnung Ihres Bildschirms verhindern. Ihr Computer verfügt nicht über genügend RAM oder Festplattenspeicher, um die Bildschirmaufzeichnung zu speichern. Viren oder Malware auf Ihrem Computer beeinträchtigen die Funktionsweise von Programmen. So erhalten Sie das Snipping Tool, um meinen Bildschirm in Windows 11 aufzuzeichnen

Ripple sucht einen Kryptowährungs-ETF-Entwicklungsmanager! Fox Reporter: Zuerst wird der XRP-Spot-ETF aufgelegt, gefolgt von Futures

Jan 28, 2024 am 08:15 AM

Ripple sucht einen Kryptowährungs-ETF-Entwicklungsmanager! Fox Reporter: Zuerst wird der XRP-Spot-ETF aufgelegt, gefolgt von Futures

Jan 28, 2024 am 08:15 AM

Nach 10 Jahren wiederholter Ablehnungen hat die US-Börsenaufsicht SEC (Securities and Exchange Commission) endlich einen US-amerikanischen Bitcoin-Spot-ETF genehmigt. Die Entscheidung weckte Erwartungen hinsichtlich der Einführung weiterer Kryptowährungs-ETFs, darunter Ethereum und XRP. Diese Website (120BTc.coM) wird dieser Entwicklung weiterhin Aufmerksamkeit schenken und Anlegern zeitnahe Marktanalysen und Informationen zur Verfügung stellen. Heute hat das X-Konto @3TGMCrypto herausgefunden, dass Ripple einen leitenden Manager in New York rekrutiert, der hauptsächlich für die Förderung kryptowährungsbezogener ETF-Pläne verantwortlich sein wird, was zu bedeuten scheint, dass das Unternehmen möglicherweise XRPETF beantragt. FoxBusiness-Reporter: Futures-ETF ist ein vorbereitender Schritt für die Einführung von Spot-ETF. Die Community ist an XRP-Futures-ETF und Spot-ET interessiert.