Betrieb und Instandhaltung

Betrieb und Instandhaltung

Sicherheit

Sicherheit

Die Entwicklungsgeschichte der Netzwerksicherheitstechnologie

Die Entwicklungsgeschichte der Netzwerksicherheitstechnologie

Die Entwicklungsgeschichte der Netzwerksicherheitstechnologie

Mit der rasanten Entwicklung der Internettechnologie ist die Netzwerksicherheit heute zu einem der wichtigen Faktoren bei der Entwicklung der globalen Informatisierung geworden. Angesichts der anhaltenden Häufigkeit von Cyberangriffen und Cyberkriminalität ist der Schutz der Netzwerksicherheit für uns zu einer unumgänglichen Entscheidung geworden. Dieser Artikel konzentriert sich auf die Entwicklungsgeschichte der Netzwerksicherheitstechnologie.

1. Ära der Kryptozoologie (1960er-1980er)

Netzwerksicherheitstechnologie im Zeitalter der Kryptografie wurde hauptsächlich auf der Grundlage von Kryptografieideen entwickelt. Zu dieser Zeit war der Computer nur eine riesige Maschine und die Nutzung des Internets war noch nicht so weit verbreitet wie heute, sodass eingeschränkte Kryptographie als eines der wirksamsten Mittel angesehen wurde. In dieser Zeit erschienen viele Technologien, die Kryptographie nutzen, wie zum Beispiel der DES-Algorithmus und der RSA-Algorithmus. Diese Algorithmen verschlüsseln einfach Daten und speichern sie im Netzwerk. Da es kein Sicherheitsschutzsystem gibt, wird das Netzwerk nur manuell gewartet, was zu komplexen Netzwerksicherheitsproblemen führt.

2. Die Firewall-Ära (1990er Jahre)

Mit der Entwicklung und dem Wachstum des Netzwerks begannen die Menschen, sich mit Fragen der Netzwerksicherheit zu befassen, und es entstanden viele innovative Ideen. Um 1993 wurde die Firewall-Technologie in die Netzwerksicherheit eingeführt. Die Idee einer Firewall ähnelt einer Filterung, die den Verkehrsfluss begrenzen und so das Netzwerk sicher machen kann.

Während dieser Zeit wurden Firewalls zum Mainstream der Netzwerksicherheitstechnologie. Das Prinzip der Firewall besteht darin, eine Regel-API zu implementieren, um das Netzwerk so zu schützen, dass der externe Zugriff auf einen bestimmten Bereich beschränkt wird. Diese Idee war damals sehr avantgardistisch und wurde zu einem wichtigen Schutz für die Netzwerksicherheit.

3. Der Aufstieg der Intrusion-Detection-Technologie (Anfang des 21. Jahrhunderts)

Mit der Entwicklung des Netzwerks wird die Netzwerkangriffstechnologie immer weiter verbessert und die Einschränkungsfähigkeiten von Firewalls reichen nicht mehr aus. Aus diesem Grund entstanden auch Einbruchmeldesysteme.

Intrusion Detection-Technologie ist eine neue Netzwerksicherheitstechnologie, die böswilliges Verhalten im Netzwerk anhand bestimmter Regeln erkennen kann. Die Intrusion-Detection-Technologie analysiert den Datenverkehr im Netzwerk und sagt abnormales Verhalten im Netzwerk voraus, um die Zuverlässigkeit und Sicherheit des Systems zu verbessern.

4. Die Ära der Cloud-Sicherheitstechnologie (Mitte des 21. Jahrhunderts)

Die boomende Entwicklung der Cloud-Computing-Technologie hat auch zu einer umfassenden Förderung der Cloud-Sicherheitstechnologie geführt. Unter Cloud-Sicherheitstechnologie versteht man eine auf Cloud Computing basierende Netzwerksicherheitstechnologie, die Benutzern dabei helfen kann, die Zuverlässigkeit und Sicherheit von Netzwerksicherheitsproblemen zu verbessern. Die Cloud-Sicherheitstechnologie nutzt Virtualisierungstechnologie, um Netzwerkressourcen in einer einzigen Plattform zu integrieren und so verschiedene Sicherheitsverwaltungen im Netzwerk zu erreichen.

Kurz gesagt, mit dem Aufstieg der Netzwerksicherheit entwickelt sich die Netzwerksicherheitstechnologie ständig weiter. In Zukunft wird die Netzwerksicherheitstechnologie sicherlich ausgereifter und vollständiger werden, was für die Verbesserung moderner umfassender Angriffs- und Verteidigungsfähigkeiten von entscheidender Bedeutung ist.

Das obige ist der detaillierte Inhalt vonDie Entwicklungsgeschichte der Netzwerksicherheitstechnologie. Für weitere Informationen folgen Sie bitte anderen verwandten Artikeln auf der PHP chinesischen Website!

Heiße KI -Werkzeuge

Undresser.AI Undress

KI-gestützte App zum Erstellen realistischer Aktfotos

AI Clothes Remover

Online-KI-Tool zum Entfernen von Kleidung aus Fotos.

Undress AI Tool

Ausziehbilder kostenlos

Clothoff.io

KI-Kleiderentferner

AI Hentai Generator

Erstellen Sie kostenlos Ai Hentai.

Heißer Artikel

Heiße Werkzeuge

Notepad++7.3.1

Einfach zu bedienender und kostenloser Code-Editor

SublimeText3 chinesische Version

Chinesische Version, sehr einfach zu bedienen

Senden Sie Studio 13.0.1

Leistungsstarke integrierte PHP-Entwicklungsumgebung

Dreamweaver CS6

Visuelle Webentwicklungstools

SublimeText3 Mac-Version

Codebearbeitungssoftware auf Gottesniveau (SublimeText3)

Heiße Themen

1378

1378

52

52

Graue Lösung für die erweiterten Einstellungen der Win11-Firewall

Dec 24, 2023 pm 07:53 PM

Graue Lösung für die erweiterten Einstellungen der Win11-Firewall

Dec 24, 2023 pm 07:53 PM

Beim Einrichten der Firewall stellen viele Freunde fest, dass die erweiterten Einstellungen ihrer Win11-Firewall ausgegraut sind und nicht angeklickt werden können. Dies kann dadurch verursacht werden, dass keine Steuereinheit hinzugefügt wurde oder die erweiterten Einstellungen nicht richtig geöffnet wurden. Sehen wir uns an, wie das Problem gelöst werden kann. Die erweiterten Einstellungen der Win11-Firewall sind ausgegraut. Methode 1: 1. Klicken Sie zunächst auf das Startmenü unten, suchen Sie und öffnen Sie „Systemsteuerung“ oben. 2. Öffnen Sie dann „Windows Defender Firewall“. 3. Nach der Eingabe können Sie „Erweitert“ öffnen Einstellungen“ in der linken Spalte. Methode 2: 1. Wenn die obige Methode nicht geöffnet werden kann, können Sie mit der rechten Maustaste auf „Startmenü“ klicken und „Ausführen“ öffnen. 2. Geben Sie dann „mmc“ ein und drücken Sie die Eingabetaste, um das Öffnen zu bestätigen. 3. Klicken Sie nach dem Öffnen oben links auf

Wie aktiviere oder deaktiviere ich die Firewall unter Alpine Linux?

Feb 21, 2024 pm 12:45 PM

Wie aktiviere oder deaktiviere ich die Firewall unter Alpine Linux?

Feb 21, 2024 pm 12:45 PM

Unter AlpineLinux können Sie das Tool iptables verwenden, um Firewall-Regeln zu konfigurieren und zu verwalten. Hier sind die grundlegenden Schritte zum Aktivieren oder Deaktivieren der Firewall unter AlpineLinux: Überprüfen Sie den Firewall-Status: sudoiptables -L Wenn in der Ausgabe Regeln angezeigt werden (z. B. gibt es einige INPUT-, OUTPUT- oder FORWARD-Regeln), ist die Firewall aktiviert. Wenn die Ausgabe leer ist, ist die Firewall derzeit deaktiviert. Firewall aktivieren: sudoiptables-PINPUTACCEPTsudoiptables-POUTPUTACCEPTsudoiptables-PFORWARDAC

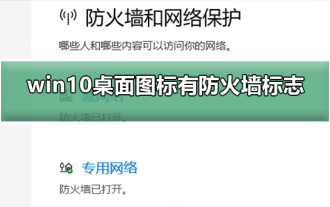

Wie entferne ich das Firewall-Logo auf dem Win10-Desktopsymbol?

Jan 01, 2024 pm 12:21 PM

Wie entferne ich das Firewall-Logo auf dem Win10-Desktopsymbol?

Jan 01, 2024 pm 12:21 PM

Viele Freunde, die das Win10-System verwenden, stellen fest, dass auf dem Computer-Desktop ein Firewall-Logo zu sehen ist. Das ist für viele Freunde mit Zwangsstörungen besonders unangenehm Klicken Sie auf „. Das Problem kann durch Ändern der „Einstellungen der Benutzerkontensteuerung ändern“ behoben werden. Werfen wir einen Blick auf das jeweilige Tutorial. So deaktivieren Sie das Firewall-Logo auf dem Desktop-Symbol in Windows 10 1. Klicken Sie zunächst mit der rechten Maustaste auf die Schaltfläche „Startmenü“ neben dem Startbildschirm des Computers und wählen Sie dann die Funktion „Systemsteuerung“ aus dem Popup-Menü aus. 2. Wählen Sie dann die Option „Benutzerkonto“ und wählen Sie in der neuen Oberfläche, die angezeigt wird, den Eintrag „Einstellungen zur Benutzerkontensteuerung ändern“. 3. Nachdem Sie den Schieberegler im Fenster nach unten verschoben haben, klicken Sie zum Beenden auf „Bestätigen“.

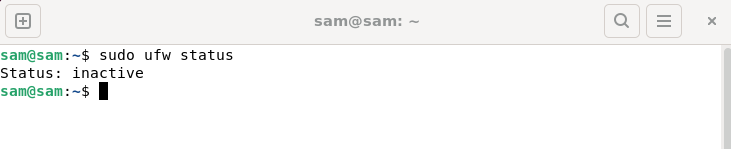

So beheben Sie, dass der UFW-Status unter Linux als inaktiv angezeigt wird

Mar 20, 2024 pm 01:50 PM

So beheben Sie, dass der UFW-Status unter Linux als inaktiv angezeigt wird

Mar 20, 2024 pm 01:50 PM

UFW, auch bekannt als Uncomplex Firewall, wird von vielen Linux-Distributionen als Firewall-System übernommen. UFW soll es unerfahrenen Benutzern erleichtern, Firewall-Einstellungen sowohl über die Befehlszeilenschnittstelle als auch über die grafische Benutzeroberfläche zu verwalten. Eine UFW-Firewall ist ein System, das den Netzwerkverkehr anhand festgelegter Regeln überwacht, um das Netzwerk vor Netzwerk-Sniffing und anderen Angriffen zu schützen. Wenn UFW auf Ihrem Linux-System installiert ist, der Status jedoch als inaktiv angezeigt wird, kann das mehrere Gründe haben. In diesem Leitfaden werde ich erläutern, wie Sie das Problem der inaktiven UFW-Firewall auf Linux-Systemen beheben können. Warum UFW unter Linux den Status „Inaktiv“ anzeigt Warum UFW unter Linux standardmäßig inaktiv ist So verwenden Sie Linux

So vermeiden Sie Web-Shell-Angriffe in der Nginx-Firewall

Jun 10, 2023 pm 09:07 PM

So vermeiden Sie Web-Shell-Angriffe in der Nginx-Firewall

Jun 10, 2023 pm 09:07 PM

Mit der Zunahme von Webanwendungen ist Sicherheit ein immer wichtigeres Thema geworden. In diesen Anwendungen stellt WebShell eine häufige Sicherheitsbedrohung dar. Eine WebShell ist ein ausführbares Webskript, das über HTTP oder andere Webprotokolle hochgeladen und ausgeführt werden kann. Für Angreifer ist WebShell eine wichtige Möglichkeit, auf Webserver zuzugreifen und an vertrauliche Informationen zu gelangen. Die Nginx-Firewall ist eine beliebte Webserver-Software, mit der Webanwendungen vor Angriffen geschützt werden können.

Hochgeschwindigkeits-Verschlüsselungsalgorithmus und seine Anwendung in PHP

Jun 23, 2023 am 10:42 AM

Hochgeschwindigkeits-Verschlüsselungsalgorithmus und seine Anwendung in PHP

Jun 23, 2023 am 10:42 AM

Mit der kontinuierlichen Weiterentwicklung der Netzwerktechnologie werden Webanwendungen immer beliebter und Informationssicherheit in Webanwendungen wird immer wichtiger. Um das Problem der Informationssicherheit in Webanwendungen zu lösen, haben Menschen viele Verschlüsselungsalgorithmen entwickelt, von denen die bekanntesten RSA, DES und andere Algorithmen sind. Da die Entschlüsselung von Verschlüsselungsalgorithmen jedoch viele Berechnungen und Zeit erfordert, was eine große Systemlast mit sich bringt, ist ein Typ von Verschlüsselungsalgorithmus entstanden, der in kurzer Zeit schnell verschlüsseln und entschlüsseln kann, nämlich ein Hochgeschwindigkeits-Verschlüsselungsalgorithmus. In diesem Artikel werden High-Level-Funktionen in PHP vorgestellt

Wie kann ich das Problem lösen, wenn der Edge-Browser durch die Firewall blockiert wird?

Mar 13, 2024 pm 07:10 PM

Wie kann ich das Problem lösen, wenn der Edge-Browser durch die Firewall blockiert wird?

Mar 13, 2024 pm 07:10 PM

Wie kann das Problem gelöst werden, dass der Edge-Browser von der Firewall blockiert wird? Edge-Browser ist Microsofts eigener Browser. Einige Benutzer haben festgestellt, dass dieser Browser während der Verwendung blockiert wurde. Auf dieser Website erhalten Benutzer eine detaillierte Einführung in die Wiederherstellung des Edge-Browsers, wenn dieser von der Firewall blockiert wird. Wie kann ich den Edge-Browser wiederherstellen, wenn er von der Firewall blockiert wird? 1. Überprüfen Sie die Firewall-Einstellungen: - Klicken Sie in der Windows-Taskleiste auf die Schaltfläche „Start“ und öffnen Sie dann „Einstellungen“. - Wählen Sie im Fenster „Einstellungen“ die Option „Update & Sicherheit“. -existieren

Tipps zum Scannen und Beheben von PHP-Schwachstellen

May 02, 2024 am 10:15 AM

Tipps zum Scannen und Beheben von PHP-Schwachstellen

May 02, 2024 am 10:15 AM

Das Scannen und Beheben von PHP-Schwachstellen umfasst: Scannen nach Schwachstellen mithilfe von Tools wie Acunetix, Nessus und BurpSuite. Beheben Sie Schwachstellen, indem Sie beispielsweise die PHP-Version aktualisieren, Patches installieren oder Code ändern. Verwenden Sie Sicherheitsbibliotheken und Frameworks. Führen Sie regelmäßig einen erneuten Scan durch, um sicherzustellen, dass die Korrekturen wirksam sind.