Gängige Sicherheitsmaßnahmen in der PHP-Entwicklung

PHP ist eine in der Webentwicklung weit verbreitete Programmiersprache. Da PHP weit verbreitet ist, sind Sicherheitsprobleme zu einem unvermeidlichen Problem im PHP-Entwicklungsprozess geworden. In diesem Artikel werden wir die Sicherheitsmaßnahmen untersuchen, die häufig während der PHP-Entwicklung verwendet werden.

- Eingabevalidierung

Die Eingabevalidierung ist eine entscheidende Sicherheitsmaßnahme während der PHP-Entwicklung. Unter Eingabevalidierung versteht man die Überprüfung, ob vom Benutzer bereitgestellte Daten bestimmten Regeln entsprechen. Bevor Entwickler von Benutzern übermittelte Daten erhalten, sollten sie eine Datenüberprüfung durchführen, um sicherzustellen, dass die von Benutzern bereitgestellten Daten legal und sicher sind.

In einem Anmeldeformular sollten Entwickler beispielsweise eine Eingabevalidierung für Benutzername und Passwort durchführen. Der Benutzername sollte nur Buchstaben und Zahlen enthalten und zwischen 3 und 20 Zeichen lang sein. Passwörter sollten mindestens eine Zahl, einen Großbuchstaben und einen Kleinbuchstaben enthalten und zwischen 8 und 20 Zeichen lang sein. Die Eingabevalidierung verhindert, dass böswillige Benutzer schädliche Daten übermitteln.

- SQL-Injection-Angriffe verhindern

SQL-Injection-Angriffe sind eine häufige Netzwerkangriffsmethode. Sie können sich illegalen Zugriff auf die Datenbank verschaffen, indem Sie SQL-Code in das Eingabefeld eingeben. Beispielsweise kann ein Angreifer den folgenden SQL-Code in ein Abfrageformular eingeben:

SELECT * FROM users WHERE username = 'admin' OR 1=1

Diese Abfrage gibt Datensätze für alle Benutzer zurück, nicht nur für Administratoren. Um SQL-Injection-Angriffe zu verhindern, sollten Entwickler parametrisierte Abfragen und vorbereitete Anweisungen verwenden. Mithilfe dieser Methoden können Entwickler Eingabewerte als Parameter an die Abfrageanweisung übergeben, anstatt vom Benutzer eingegebene Werte in die Abfrageanweisung einzubetten.

Das Folgende ist ein Beispiel für die Verwendung vorbereiteter Anweisungen zur Verhinderung von SQL-Injection-Angriffen:

$stmt = $pdo->prepare('SELECT * FROM users WHERE username = ?');

$stmt->execute( [ $username]);

- Cross-Site-Scripting-Angriffe verhindern

Cross-Site-Scripting-Angriffe (XSS) sind eine häufige Netzwerkangriffsmethode. Angreifer fügen schädliche Skripte in Webseiten ein, um an vertrauliche Informationen von Benutzern zu gelangen. Beispielsweise könnte ein Angreifer den folgenden Javascript-Code in ein Kommentarformular einfügen:

Heiße KI -Werkzeuge

Undresser.AI Undress

KI-gestützte App zum Erstellen realistischer Aktfotos

AI Clothes Remover

Online-KI-Tool zum Entfernen von Kleidung aus Fotos.

Undress AI Tool

Ausziehbilder kostenlos

Clothoff.io

KI-Kleiderentferner

Video Face Swap

Tauschen Sie Gesichter in jedem Video mühelos mit unserem völlig kostenlosen KI-Gesichtstausch-Tool aus!

Heißer Artikel

Heiße Werkzeuge

Notepad++7.3.1

Einfach zu bedienender und kostenloser Code-Editor

SublimeText3 chinesische Version

Chinesische Version, sehr einfach zu bedienen

Senden Sie Studio 13.0.1

Leistungsstarke integrierte PHP-Entwicklungsumgebung

Dreamweaver CS6

Visuelle Webentwicklungstools

SublimeText3 Mac-Version

Codebearbeitungssoftware auf Gottesniveau (SublimeText3)

Heiße Themen

Aktivieren Sie die 256-Bit-Bitlocker-Verschlüsselung unter Windows 11 für mehr Sicherheit

Nov 26, 2023 am 11:21 AM

Aktivieren Sie die 256-Bit-Bitlocker-Verschlüsselung unter Windows 11 für mehr Sicherheit

Nov 26, 2023 am 11:21 AM

Bitlocker ist die Standardverschlüsselungstechnologie für Windows-Betriebssysteme. Es wird häufig unter Windows verwendet, einige Benutzer bevorzugen jedoch Lösungen von Drittanbietern wie VeraCrypt. Was viele Benutzer von Bitlocker nicht wissen, ist, dass es standardmäßig eine 128-Bit-Verschlüsselung verwendet, obwohl 256-Bit verfügbar ist. Ohne zu sehr auf die Unterschiede einzugehen; der Hauptunterschied zwischen der AES-128-Bit- und der 256-Bit-Verschlüsselung ist die Länge des Sicherheitsschlüssels. Längere Tasten erschweren Brute-Force-Angriffe. Während der Standardwert 128-Bit ist, empfiehlt sogar Microsoft 256-Bit für mehr Sicherheit. Das Problem besteht darin, dass die meisten Benutzer wahrscheinlich nichts über die schwächeren Standardeinstellungen wissen oder wissen, wie sie diese ändern können. Zuerst möchten Sie vielleicht W. kennen lernen

Detailliertes Tutorial zu Win11-verschlüsseltem DNS

Dec 25, 2023 am 10:13 AM

Detailliertes Tutorial zu Win11-verschlüsseltem DNS

Dec 25, 2023 am 10:13 AM

Microsoft hat zuvor DNS-Verschlüsselungsdienste für Win11 bereitgestellt, aber viele Benutzer wissen nicht, wie man mit Win11 verschlüsselte DNS verwendet. Tatsächlich müssen wir nur die DNS-Einstellungen unter den Netzwerkeinstellungen öffnen. Ausführliches Tutorial zu Win11-verschlüsselten DNS: 1. Geben Sie zuerst die Festplatte ein und suchen Sie den Ordner, den Sie verschlüsseln möchten. 2. Öffnen Sie dann „Ethernet“ auf der rechten Seite. 3. Suchen Sie dann unten die DNS-Serverzuordnung und klicken Sie auf „Bearbeiten“. 4. Nachdem Sie „Auto (DHCP)“ auf „Manuell“ geändert haben, öffnen Sie „IPv4“ unten. 5. Nach dem Einschalten , geben Sie „8.8.8.8“ in das bevorzugte DNS ein. 6. Ändern Sie dann die bevorzugte DNS-Verschlüsselung in „Nur Verschlüsselung (DNS über HTTPS)“. 7. Nachdem die Änderungen abgeschlossen sind, klicken Sie auf „Speichern“ und Sie finden

Unterstützt Win10 Home Edition die Ordnerverschlüsselung?

Jan 09, 2024 am 08:58 AM

Unterstützt Win10 Home Edition die Ordnerverschlüsselung?

Jan 09, 2024 am 08:58 AM

Ziel der Dateiverschlüsselung ist es, Daten auf professionellem Niveau zu verschlüsseln, um die Datensicherheit effektiver zu gewährleisten! Nur durch die Beherrschung des richtigen Verschlüsselungsschlüssels kann der Entschlüsselungsvorgang durchgeführt werden, wodurch die Sicherheit der Informationsressourcen gewährleistet wird. Allerdings verfügt die Dateiverschlüsselungsfunktion von Win10 Home Edition noch nicht über diese Funktion. Kann Win10 Home Edition Ordner verschlüsseln? Antwort: Win10 Home Edition kann keine Ordner verschlüsseln. Tutorial zum Verschlüsseln von Dateien im Windows-System 1. Klicken Sie mit der rechten Maustaste auf die Datei oder den Ordner, die Sie verschlüsseln möchten (oder halten Sie die Taste eine Weile gedrückt) und wählen Sie dann die Funktion „Eigenschaften“. 2. Suchen Sie in der neuen erweiterten Benutzeroberfläche nach der Option „Erweitert“. Denken Sie nach dem Klicken zur Eingabe daran, die Option „Inhalt verschlüsseln, um Daten zu schützen“ unten zu aktivieren. 3. Nachdem die Einstellung abgeschlossen ist, klicken Sie auf „OK“.

So öffnen Sie gefilterte doppelte Dateien in Quark

Mar 01, 2024 am 11:25 AM

So öffnen Sie gefilterte doppelte Dateien in Quark

Mar 01, 2024 am 11:25 AM

Bei der Verwendung von Quark Browser gibt es eine Funktion zum Filtern doppelter Dateien. Hier finden Sie eine Einführung, wie Sie diese Funktion aktivieren können. 1. Klicken Sie zunächst auf Ihrem Mobiltelefon auf „Quark Browser“, um die Benutzeroberfläche aufzurufen. Klicken Sie dann zum Öffnen und Aufrufen auf „Quark Network Disk“ in den Optionen in der Mitte der Seite und wählen Sie diese aus. 2. Suchen Sie im unteren Teil der Quark-Netzwerkfestplattenoberfläche nach „Backup-Einstellungen“ und klicken Sie, um sie zu öffnen, wie in der Abbildung unten gezeigt: 3. Als nächstes gibt es auf der Seite, die Sie aufrufen, einen „Filter doppelter Dateien“. Dahinter befindet sich eine Schaltfläche zum Umschalten. Klicken Sie auf den kreisförmigen Schieberegler, um diese Funktion zu aktivieren. Wenn Sie mit dem Sichern von Dateien fortfahren, werden doppelte Dateien übersprungen, um Speicherplatz auf der Netzwerkfestplatte zu sparen.

Häufige Netzwerkkommunikations- und Sicherheitsprobleme und Lösungen in C#

Oct 09, 2023 pm 09:21 PM

Häufige Netzwerkkommunikations- und Sicherheitsprobleme und Lösungen in C#

Oct 09, 2023 pm 09:21 PM

Häufige Netzwerkkommunikations- und Sicherheitsprobleme und Lösungen in C# Im heutigen Internetzeitalter ist Netzwerkkommunikation zu einem unverzichtbaren Bestandteil der Softwareentwicklung geworden. In C# treten normalerweise einige Netzwerkkommunikationsprobleme auf, z. B. die Sicherheit der Datenübertragung, die Stabilität der Netzwerkverbindung usw. In diesem Artikel werden häufig auftretende Netzwerkkommunikations- und Sicherheitsprobleme in C# ausführlich erläutert und entsprechende Lösungen und Codebeispiele bereitgestellt. 1. Netzwerkkommunikationsprobleme Unterbrechung der Netzwerkverbindung: Während des Netzwerkkommunikationsprozesses kann die Netzwerkverbindung unterbrochen werden, was zu Problemen führen kann

So richten Sie die Verschlüsselung des Fotoalbums auf einem Apple-Mobiltelefon ein

Mar 02, 2024 pm 05:31 PM

So richten Sie die Verschlüsselung des Fotoalbums auf einem Apple-Mobiltelefon ein

Mar 02, 2024 pm 05:31 PM

In Apple-Handys können Benutzer Fotoalben nach ihren eigenen Bedürfnissen verschlüsseln. Einige Benutzer wissen nicht, wie sie es einrichten sollen. Sie können dem Memo die zu verschlüsselnden Bilder hinzufügen und das Memo dann sperren. Als nächstes stellt der Herausgeber die Methode zum Einrichten der Verschlüsselung mobiler Fotoalben für Benutzer vor. Schauen Sie sich das an. Apple-Handy-Tutorial So richten Sie die iPhone-Fotoalbum-Verschlüsselung ein A: Nachdem Sie dem Memo die Bilder hinzugefügt haben, die verschlüsselt werden müssen, gehen Sie zum Sperren des Memos, um eine detaillierte Einführung zu erhalten: 1. Öffnen Sie das Fotoalbum und wählen Sie das Bild aus, das verschlüsselt werden soll verschlüsselt, und klicken Sie dann unten auf [Hinzufügen zu]. 2. Wählen Sie [Zu Notizen hinzufügen]. 3. Geben Sie das Memo ein, suchen Sie das gerade erstellte Memo, geben Sie es ein und klicken Sie auf das Symbol [Senden] in der oberen rechten Ecke. 4. Klicken Sie unten auf [Gerät sperren].

So legen Sie ein Passwort für die Ordnerverschlüsselung ohne Komprimierung fest

Feb 20, 2024 pm 03:27 PM

So legen Sie ein Passwort für die Ordnerverschlüsselung ohne Komprimierung fest

Feb 20, 2024 pm 03:27 PM

Die Ordnerverschlüsselung ist eine gängige Datenschutzmethode, die den Inhalt eines Ordners verschlüsselt, sodass nur diejenigen auf die Dateien zugreifen können, die über das Entschlüsselungskennwort verfügen. Beim Verschlüsseln eines Ordners gibt es einige gängige Möglichkeiten, ein Passwort festzulegen, ohne die Datei zu komprimieren. Zunächst können wir die Verschlüsselungsfunktion des Betriebssystems nutzen, um ein Ordnerkennwort festzulegen. Für Windows-Benutzer können Sie es einrichten, indem Sie die folgenden Schritte ausführen: Wählen Sie den zu verschlüsselnden Ordner aus, klicken Sie mit der rechten Maustaste auf den Ordner und wählen Sie „Eigenschaften“.

So verschlüsseln Sie das komprimierte Paket mit der Methode „winrar-winrar-verschlüsseltes komprimiertes Paket'.

Mar 23, 2024 pm 12:10 PM

So verschlüsseln Sie das komprimierte Paket mit der Methode „winrar-winrar-verschlüsseltes komprimiertes Paket'.

Mar 23, 2024 pm 12:10 PM

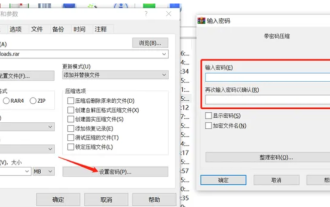

Der Editor stellt Ihnen drei Methoden zur Verschlüsselung und Komprimierung vor: Methode 1: Verschlüsselung Die einfachste Verschlüsselungsmethode besteht darin, beim Verschlüsseln der Datei das Kennwort einzugeben, das Sie festlegen möchten, und die Verschlüsselung und Komprimierung sind abgeschlossen. Methode 2: Automatische Verschlüsselung Bei der gewöhnlichen Verschlüsselungsmethode müssen wir beim Verschlüsseln jeder Datei ein Passwort eingeben. Wenn Sie eine große Anzahl komprimierter Pakete verschlüsseln möchten und die Passwörter gleich sind, können wir in WinRAR die automatische Verschlüsselung festlegen und dann nur „Wann“. Beim normalen Komprimieren von Dateien fügt WinRAR jedem komprimierten Paket ein Passwort hinzu. Die Methode ist wie folgt: Öffnen Sie WinRAR, klicken Sie in der Einstellungsoberfläche auf Optionen-Einstellungen, wechseln Sie zu [Komprimierung], klicken Sie auf Standardkonfiguration erstellen – Kennwort festlegen. Geben Sie hier das Kennwort ein, das wir festlegen möchten, und klicken Sie auf OK, um die Einstellung abzuschließen. Wir benötigen nur korrigieren