Betrieb und Instandhaltung

Betrieb und Instandhaltung

Sicherheit

Sicherheit

Erforschung und Implementierung einer auf Deep Learning basierenden Technologie zur Erkennung von Netzwerkeinbrüchen

Erforschung und Implementierung einer auf Deep Learning basierenden Technologie zur Erkennung von Netzwerkeinbrüchen

Erforschung und Implementierung einer auf Deep Learning basierenden Technologie zur Erkennung von Netzwerkeinbrüchen

Mit der kontinuierlichen Weiterentwicklung der Netzwerktechnologie sind Netzwerkeinbrüche und Datenlecks zu einer der größten Herausforderungen im Bereich der Internetsicherheit geworden. Herkömmliche Netzwerksicherheitstechnologien basieren oft auf Regeln und Signaturen, doch dieser Ansatz kann mit immer ausgefeilteren Angriffstechniken nicht mithalten. Daher ist in der immer komplexer werdenden Internetumgebung die auf Deep Learning basierende Technologie zur Erkennung von Netzwerkeinbrüchen zu einem neuen Trend im Bereich der modernen Netzwerksicherheit geworden.

In diesem Artikel wird die Forschung und Implementierung der Technologie zur Erkennung von Netzwerkeinbrüchen auf Basis der Deep-Learning-Technologie vorgestellt. Dieser Artikel konzentriert sich auf die Einführung in die Grundkenntnisse von Deep Learning und Methoden zur Erkennung von Netzwerkeinbrüchen, die Erläuterung der Anwendung von Deep Learning bei der Erkennung von Netzwerkeinbrüchen und die spezifische Implementierung eines auf Deep Learning basierenden Modells zur Erkennung von Netzwerkeinbrüchen Technologie basierend auf Deep Learning wird diskutiert. Die Vor- und Nachteile werden diskutiert.

1. Einführung in die Grundkenntnisse des Deep Learning

Deep Learning ist eine Art maschinelles Lernen, das die Funktionsweise des neuronalen Netzwerks des menschlichen Gehirns nachahmt. Deep Learning nutzt mehrschichtige neuronale Netze, um komplexe Probleme zu lernen und zu lösen. Einfache Neuronen bilden ein mehrschichtiges neuronales Netzwerk, und jedes Neuron berechnet seine Ausgabe anhand von Gewichten und Verzerrungen.

Zu den am häufigsten verwendeten neuronalen Netzwerkarchitekturen beim Deep Learning gehören Convolutional Neural Networks (CNN) und Long Short-Term Memory Networks (LSTM). Faltungs-Neuronale Netze eignen sich für die Bilderkennung, während LSTM für die Sprachverarbeitung geeignet ist. Diese Netzwerke können trainiert werden, um eine Zuordnung von Eingabe zu Ausgabe zu erlernen und dabei die Gewichtungen für jedes Neuron im Netzwerk zu aktualisieren.

2. Technologie zur Erkennung von Netzwerkeinbrüchen

Technologie zur Erkennung von Netzwerkeinbrüchen bezieht sich auf die Verwendung spezifischer Algorithmen und Tools zur Erkennung des Netzwerkverkehrs, um mögliche Sicherheitslücken oder böswilliges Verhalten zu entdecken. Zu den gängigen Methoden zur Erkennung von Netzwerkeinbrüchen gehören regelbasierte, statistikbasierte und maschinelle Lernmethoden.

Herkömmliche regel- und statistikbasierte Erkennungsmethoden können mit bekannten Angriffen gut umgehen, sind jedoch mit unbekannten und sich ändernden Angriffsmethoden schwer zu bewältigen, während auf maschinellem Lernen basierende Methoden zur Erkennung von Netzwerkeinbrüchen Muster in Daten lernen können, um neue Angriffe zu identifizieren.

3. Technologie zur Erkennung von Netzwerkeinbrüchen basierend auf Deep Learning

Technologie zur Erkennung von Netzwerkeinbrüchen basierend auf Deep Learning ist eine Methode zur Erkennung von Netzwerkeinbrüchen, die auf maschinellem Lernen basiert. Diese Methode erkennt hauptsächlich abnormales Verhalten im Netzwerkverkehr, indem tiefe neuronale Netze trainiert werden, um Netzwerkeinbruchsverhalten schnell zu erkennen.

Bei Deep-Learning-Methoden können Convolutional Neural Networks (CNN) und Long Short-Term Memory Networks (LSTM) zur Verarbeitung von Netzwerkdaten eingesetzt werden. Faltungs-Neuronale Netze können die räumlichen und zeitlichen Eigenschaften von Netzwerkdaten erlernen und so die Genauigkeit der Erkennung von Netzwerkeinbrüchen verbessern. LSTM kann die Zeitreiheneigenschaften von Netzwerkdaten lernen, um die Wirkung von Methoden zur Erkennung von Netzwerkeinbrüchen basierend auf Deep Learning weiter zu verbessern.

4. Implementierung der Erkennung von Netzwerkeinbrüchen basierend auf Deep Learning

In diesem Artikel wird ein Modell zur Erkennung von Netzwerkeinbrüchen basierend auf Deep Learning implementiert, wobei der KDD'99-Datensatz für Training und Tests verwendet wird. Der spezifische Implementierungsprozess ist wie folgt:

- Datenvorverarbeitung

Der KDD'99-Datensatz enthält fünf Unterdatensätze: Trainingssatz, Testsatz, Trainingsangriffssatz, Testangriffssatz und kleiner Datensatz. In diesem Artikel werden der Trainingssatz und der Testsatz für das Modelltraining und -tests verwendet. Der Datensatz enthält 42 Merkmale, die eine Datenvorverarbeitung erfordern. Entfernen Sie zunächst doppelte Datensätze, kodieren Sie dann nicht-numerische Merkmale und standardisieren Sie die Merkmale.

- Trainingsmodell

Dieser Artikel verwendet das Convolutional Neural Network (CNN) und das Long Short-Term Memory Network (LSTM) für das Modelltraining. Entwickelt mit dem Keras Deep Learning Framework in Python.

Verwenden Sie zunächst das Faltungs-Neuronale Netzwerk, um die Netzwerkeingriffsdaten zu verarbeiten, und verwenden Sie dann das Langzeit-Kurzzeitspeichernetzwerk, um die Zeitreiheneigenschaften der Netzwerkdaten zu verarbeiten. Während des Modelltrainingsprozesses werden Kreuzvalidierungstechniken verwendet, um den Trainingseffekt zu bewerten.

- Testen Sie das Modell

Verwenden Sie den Testsatz, um das Modell zu testen und die Genauigkeit und Effizienz des Modells zu bewerten. Verwenden Sie den Testdatensatz, um die Leistung des Modells zu bewerten und eine Analyse durchzuführen.

5. Analyse der Vor- und Nachteile der auf Deep Learning basierenden Netzwerk-Intrusion-Detection-Technologie

Die auf Deep-Learning basierende Network-Intrusion-Detection-Technologie hat die folgenden Vorteile:

- Kann mit unbekannten und sich ändernden Angriffsmustern umgehen.

- Kann die Genauigkeit der Erkennung von Netzwerkeinbrüchen verbessern.

- Kann die Fehlalarmrate reduzieren.

Die auf Deep Learning basierende Technologie zur Erkennung von Netzwerkeinbrüchen weist jedoch auch die folgenden Mängel auf:

- Erfordert große Rechenressourcen.

- Die Anforderungen an Trainingsdaten sind relativ hoch.

- Das Modell ist schlecht interpretierbar.

6. Zusammenfassung

Dieser Artikel stellt die Forschung und Implementierung der auf Deep-Learning-Technologie basierenden Netzwerk-Intrusion-Detection-Technologie vor und analysiert die Vor- und Nachteile der auf Deep-Learning basierenden Netzwerk-Intrusion-Detection-Technologie. In diesem Artikel wird eine Methode zur Erkennung von Netzwerkeinbrüchen unter Verwendung von Faltungs-Neuronalen Netzen und Netzwerken mit langem Kurzzeitgedächtnis vorgeschlagen und im KDD'99-Datensatz implementiert. Die Erkennung von Netzwerkeinbrüchen auf Basis der Deep-Learning-Technologie wird in Zukunft zu einer wichtigen Forschungsrichtung im Bereich der Netzwerksicherheit werden.

Das obige ist der detaillierte Inhalt vonErforschung und Implementierung einer auf Deep Learning basierenden Technologie zur Erkennung von Netzwerkeinbrüchen. Für weitere Informationen folgen Sie bitte anderen verwandten Artikeln auf der PHP chinesischen Website!

Heiße KI -Werkzeuge

Undresser.AI Undress

KI-gestützte App zum Erstellen realistischer Aktfotos

AI Clothes Remover

Online-KI-Tool zum Entfernen von Kleidung aus Fotos.

Undress AI Tool

Ausziehbilder kostenlos

Clothoff.io

KI-Kleiderentferner

AI Hentai Generator

Erstellen Sie kostenlos Ai Hentai.

Heißer Artikel

Heiße Werkzeuge

Notepad++7.3.1

Einfach zu bedienender und kostenloser Code-Editor

SublimeText3 chinesische Version

Chinesische Version, sehr einfach zu bedienen

Senden Sie Studio 13.0.1

Leistungsstarke integrierte PHP-Entwicklungsumgebung

Dreamweaver CS6

Visuelle Webentwicklungstools

SublimeText3 Mac-Version

Codebearbeitungssoftware auf Gottesniveau (SublimeText3)

Heiße Themen

1378

1378

52

52

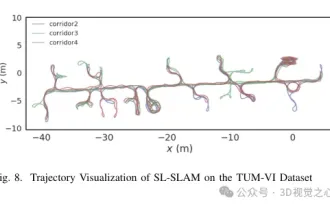

Jenseits von ORB-SLAM3! SL-SLAM: Szenen mit wenig Licht, starkem Jitter und schwacher Textur werden verarbeitet

May 30, 2024 am 09:35 AM

Jenseits von ORB-SLAM3! SL-SLAM: Szenen mit wenig Licht, starkem Jitter und schwacher Textur werden verarbeitet

May 30, 2024 am 09:35 AM

Heute diskutieren wir darüber, wie Deep-Learning-Technologie die Leistung von visionbasiertem SLAM (Simultaneous Localization and Mapping) in komplexen Umgebungen verbessern kann. Durch die Kombination von Methoden zur Tiefenmerkmalsextraktion und Tiefenanpassung stellen wir hier ein vielseitiges hybrides visuelles SLAM-System vor, das die Anpassung in anspruchsvollen Szenarien wie schlechten Lichtverhältnissen, dynamischer Beleuchtung, schwach strukturierten Bereichen und starkem Jitter verbessern soll. Unser System unterstützt mehrere Modi, einschließlich erweiterter Monokular-, Stereo-, Monokular-Trägheits- und Stereo-Trägheitskonfigurationen. Darüber hinaus wird analysiert, wie visuelles SLAM mit Deep-Learning-Methoden kombiniert werden kann, um andere Forschungen zu inspirieren. Durch umfangreiche Experimente mit öffentlichen Datensätzen und selbst abgetasteten Daten demonstrieren wir die Überlegenheit von SL-SLAM in Bezug auf Positionierungsgenauigkeit und Tracking-Robustheit.

Wie implementiert man die doppelte WeChat-Anmeldung auf Huawei-Mobiltelefonen?

Mar 24, 2024 am 11:27 AM

Wie implementiert man die doppelte WeChat-Anmeldung auf Huawei-Mobiltelefonen?

Mar 24, 2024 am 11:27 AM

Wie implementiert man die doppelte WeChat-Anmeldung auf Huawei-Mobiltelefonen? Mit dem Aufkommen der sozialen Medien ist WeChat zu einem unverzichtbaren Kommunikationsmittel im täglichen Leben der Menschen geworden. Viele Menschen können jedoch auf ein Problem stoßen: Sie können sich gleichzeitig auf demselben Mobiltelefon bei mehreren WeChat-Konten anmelden. Für Huawei-Mobiltelefonbenutzer ist es nicht schwierig, eine doppelte WeChat-Anmeldung zu erreichen. In diesem Artikel wird erläutert, wie eine doppelte WeChat-Anmeldung auf Huawei-Mobiltelefonen erreicht wird. Erstens bietet das EMUI-System, das mit Huawei-Mobiltelefonen geliefert wird, eine sehr praktische Funktion – das doppelte Öffnen von Anwendungen. Durch die doppelte Öffnungsfunktion der Anwendung können Benutzer gleichzeitig

Verstehen Sie in einem Artikel: die Zusammenhänge und Unterschiede zwischen KI, maschinellem Lernen und Deep Learning

Mar 02, 2024 am 11:19 AM

Verstehen Sie in einem Artikel: die Zusammenhänge und Unterschiede zwischen KI, maschinellem Lernen und Deep Learning

Mar 02, 2024 am 11:19 AM

In der heutigen Welle rasanter technologischer Veränderungen sind künstliche Intelligenz (KI), maschinelles Lernen (ML) und Deep Learning (DL) wie helle Sterne und führen die neue Welle der Informationstechnologie an. Diese drei Wörter tauchen häufig in verschiedenen hochaktuellen Diskussionen und praktischen Anwendungen auf, aber für viele Entdecker, die neu auf diesem Gebiet sind, sind ihre spezifische Bedeutung und ihre internen Zusammenhänge möglicherweise noch immer rätselhaft. Schauen wir uns also zunächst dieses Bild an. Es ist ersichtlich, dass zwischen Deep Learning, maschinellem Lernen und künstlicher Intelligenz ein enger Zusammenhang und eine fortschreitende Beziehung besteht. Deep Learning ist ein spezifischer Bereich des maschinellen Lernens und des maschinellen Lernens

Super stark! Top 10 Deep-Learning-Algorithmen!

Mar 15, 2024 pm 03:46 PM

Super stark! Top 10 Deep-Learning-Algorithmen!

Mar 15, 2024 pm 03:46 PM

Fast 20 Jahre sind vergangen, seit das Konzept des Deep Learning im Jahr 2006 vorgeschlagen wurde. Deep Learning hat als Revolution auf dem Gebiet der künstlichen Intelligenz viele einflussreiche Algorithmen hervorgebracht. Was sind Ihrer Meinung nach die zehn besten Algorithmen für Deep Learning? Im Folgenden sind meiner Meinung nach die besten Algorithmen für Deep Learning aufgeführt. Sie alle nehmen hinsichtlich Innovation, Anwendungswert und Einfluss eine wichtige Position ein. 1. Hintergrund des Deep Neural Network (DNN): Deep Neural Network (DNN), auch Multi-Layer-Perceptron genannt, ist der am weitesten verbreitete Deep-Learning-Algorithmus. Als er erstmals erfunden wurde, wurde er aufgrund des Engpasses bei der Rechenleistung in Frage gestellt Jahre, Rechenleistung, Der Durchbruch kam mit der Datenexplosion. DNN ist ein neuronales Netzwerkmodell, das mehrere verborgene Schichten enthält. In diesem Modell übergibt jede Schicht Eingaben an die nächste Schicht und

PHP-Programmierhandbuch: Methoden zur Implementierung der Fibonacci-Folge

Mar 20, 2024 pm 04:54 PM

PHP-Programmierhandbuch: Methoden zur Implementierung der Fibonacci-Folge

Mar 20, 2024 pm 04:54 PM

Die Programmiersprache PHP ist ein leistungsstarkes Werkzeug für die Webentwicklung, das eine Vielzahl unterschiedlicher Programmierlogiken und Algorithmen unterstützen kann. Unter diesen ist die Implementierung der Fibonacci-Folge ein häufiges und klassisches Programmierproblem. In diesem Artikel stellen wir vor, wie Sie die Fibonacci-Folge mit der Programmiersprache PHP implementieren, und fügen spezifische Codebeispiele bei. Die Fibonacci-Folge ist eine mathematische Folge, die wie folgt definiert ist: Das erste und das zweite Element der Folge sind 1, und ab dem dritten Element ist der Wert jedes Elements gleich der Summe der beiden vorherigen Elemente. Die ersten paar Elemente der Sequenz

So implementieren Sie die WeChat-Klonfunktion auf Huawei-Mobiltelefonen

Mar 24, 2024 pm 06:03 PM

So implementieren Sie die WeChat-Klonfunktion auf Huawei-Mobiltelefonen

Mar 24, 2024 pm 06:03 PM

So implementieren Sie die WeChat-Klonfunktion auf Huawei-Mobiltelefonen Mit der Popularität sozialer Software und der zunehmenden Bedeutung von Datenschutz und Sicherheit rückt die WeChat-Klonfunktion allmählich in den Mittelpunkt der Aufmerksamkeit der Menschen. Die WeChat-Klonfunktion kann Benutzern helfen, sich gleichzeitig bei mehreren WeChat-Konten auf demselben Mobiltelefon anzumelden, was die Verwaltung und Nutzung erleichtert. Es ist nicht schwierig, die WeChat-Klonfunktion auf Huawei-Mobiltelefonen zu implementieren. Sie müssen lediglich die folgenden Schritte ausführen. Schritt 1: Stellen Sie sicher, dass die Version Ihres Mobiltelefonsystems und die WeChat-Version den Anforderungen entsprechen. Stellen Sie zunächst sicher, dass die Version Ihres Huawei-Mobiltelefonsystems sowie die WeChat-App auf die neueste Version aktualisiert wurden.

AlphaFold 3 wird auf den Markt gebracht und sagt die Wechselwirkungen und Strukturen von Proteinen und allen Lebensmolekülen umfassend und mit weitaus größerer Genauigkeit als je zuvor voraus

Jul 16, 2024 am 12:08 AM

AlphaFold 3 wird auf den Markt gebracht und sagt die Wechselwirkungen und Strukturen von Proteinen und allen Lebensmolekülen umfassend und mit weitaus größerer Genauigkeit als je zuvor voraus

Jul 16, 2024 am 12:08 AM

Herausgeber | Rettichhaut Seit der Veröffentlichung des leistungsstarken AlphaFold2 im Jahr 2021 verwenden Wissenschaftler Modelle zur Proteinstrukturvorhersage, um verschiedene Proteinstrukturen innerhalb von Zellen zu kartieren, Medikamente zu entdecken und eine „kosmische Karte“ jeder bekannten Proteininteraktion zu zeichnen. Gerade hat Google DeepMind das AlphaFold3-Modell veröffentlicht, das gemeinsame Strukturvorhersagen für Komplexe wie Proteine, Nukleinsäuren, kleine Moleküle, Ionen und modifizierte Reste durchführen kann. Die Genauigkeit von AlphaFold3 wurde im Vergleich zu vielen dedizierten Tools in der Vergangenheit (Protein-Ligand-Interaktion, Protein-Nukleinsäure-Interaktion, Antikörper-Antigen-Vorhersage) deutlich verbessert. Dies zeigt, dass dies innerhalb eines einzigen einheitlichen Deep-Learning-Frameworks möglich ist

Implementierungshandbuch für PHP-Spielanforderungen

Mar 11, 2024 am 08:45 AM

Implementierungshandbuch für PHP-Spielanforderungen

Mar 11, 2024 am 08:45 AM

Implementierungsleitfaden für PHP-Spielanforderungen Mit der Popularität und Entwicklung des Internets erfreut sich der Markt für Webspiele immer größerer Beliebtheit. Viele Entwickler hoffen, die PHP-Sprache zur Entwicklung ihrer eigenen Webspiele nutzen zu können, und die Umsetzung der Spielanforderungen ist ein wichtiger Schritt. In diesem Artikel wird erläutert, wie Sie mithilfe der PHP-Sprache allgemeine Spielanforderungen implementieren und spezifische Codebeispiele bereitstellen. 1. Spielfiguren erstellen In Webspielen sind Spielfiguren ein sehr wichtiges Element. Wir müssen die Attribute des Spielcharakters wie Name, Level, Erfahrungswert usw. definieren und Methoden für deren Bedienung bereitstellen