Betrieb und Instandhaltung

Betrieb und Instandhaltung

Nginx

Nginx

Optimierung und Sicherheitspraxis des Nginx SSL/TLS-Protokolls

Optimierung und Sicherheitspraxis des Nginx SSL/TLS-Protokolls

Optimierung und Sicherheitspraxis des Nginx SSL/TLS-Protokolls

Nginx ist ein ausgezeichneter Webserver und Reverse-Proxy-Server, der wegen seiner Effizienz und Stabilität weithin beliebt ist. In heutigen Internetanwendungen ist das SSL/TLS-Protokoll zu einem unverzichtbaren Mittel zur Gewährleistung der Sicherheit der Datenübertragung geworden. In diesem Artikel wird vorgestellt, wie Nginx das SSL/TLS-Protokoll optimiert, und es wird erläutert, wie SSL/TLS-Sicherheitspraktiken implementiert werden.

1. Optimierung des SSL/TLS-Protokolls

SSL/TLS-Protokoll ist ein Protokoll, das zur Gewährleistung der Sicherheit der Netzwerkübertragung verwendet wird. Zu den in Webanwendungen häufig verwendeten SSL/TLS-Implementierungen gehören OpenSSL, GnuTLS und NSS. Bei der Verwendung von Nginx ist es sehr wichtig, die Leistung von SSL/TLS zu optimieren.

- Wählen Sie eine neuere TLS-Version

Das TLS-Protokoll ist eine aktualisierte Version des SSL-Protokolls. Es ist nicht nur sicherer, sondern auch schneller. In Nginx können Sie die SSL/TLS-Protokollversion angeben, indem Sie den Parameter ssl_protocols festlegen. Es wird empfohlen, TLS v1.2 oder höher zu verwenden und ältere SSL v3-Versionen zu deaktivieren, um POODLE-Angriffe gegen SSL v3 zu verhindern.

Das Folgende ist eine Beispielkonfiguration:

ssl_protocols TLSv1.2 TLSv1.3;

ssl_prefer_server_ciphers on;

- Wählen Sie einen sichereren Verschlüsselungsalgorithmus

Wählen Sie einen sichereren Verschlüsselungsalgorithmus, um die Sicherheit von SSL/TLS zu erhöhen Protokoll. In Nginx können Sie den Verschlüsselungsalgorithmus auswählen, indem Sie den Parameter ssl_ciphers festlegen. Sie können sogar die Zeichenfolge des Verschlüsselungsalgorithmus anpassen und eine sicherere Verschlüsselungsmethode auswählen.

Hier ist eine Beispielkonfiguration:

ssl_ciphers ECDHE-ECDSA-AES256-GCM-SHA384:ECDHE-RSA-AES256-GCM-SHA384:ECDHE-ECDSA-CHACHA20-POLY1305:ECDHE-RSA-CHACHA20-POLY1305:ECDHE- ECDSA

ssl_prefer_server_ciphers on;

- Sitzungscache aktivieren

Sitzungscache kann die Anzahl der SSL/TLS-Handshakes reduzieren und die Handshake-Effizienz verbessern. In Nginx kann das Sitzungscaching durch Festlegen des Parameters ssl_session_cache aktiviert werden. Gleichzeitig können Sie den Parameter ssl_session_timeout festlegen, um die Ablaufzeit des Sitzungscache anzugeben, um zu vermeiden, dass abgelaufene Sitzungen Speicher verschwenden.

Hier ist eine Beispielkonfiguration:

ssl_session_cache shared:SSL:10m;

ssl_session_timeout 10m;

- OCSP-Stapling aktivieren

Das Aktivieren von OCSP-Stapling kann die Sicherheit von SSL/TLS erhöhen. OCSP Stapling ist ein Mechanismus, mit dem ein Webserver während des SSL/TLS-Handshakes von einer Zertifizierungsstelle (CA) signierte Zertifikatsstatusinformationen bereitstellen kann. Dadurch entfällt für Clients die Notwendigkeit, den OCSP-Server für einen aktualisierten Zertifikatsstatus zu kontaktieren, was Sicherheit und Leistung verbessert.

In Nginx können Sie OCSP-Stapling aktivieren, indem Sie den Parameter ssl_stapling festlegen. Gleichzeitig können Sie den Parameter ssl_stapling_verify festlegen, um den Grad der Überprüfung von OCSP-Antworten anzugeben.

Das Folgende ist eine Beispielkonfiguration:

ssl_stapling on;

ssl_stapling_verify on;

2 Sicherheitspraktiken des SSL/TLS-Protokolls

Das SSL/TLS-Protokoll selbst weist eine hohe Sicherheit auf. Wenn Nginx-Server und -Clients das SSL/TLS-Protokoll jedoch nicht korrekt verwenden, sind sie möglicherweise anfällig für Angriffe und Datenlecks. Wenn Sie das SSL/TLS-Protokoll verwenden, müssen Sie daher einige Sicherheitsmaßnahmen beachten.

- Verwenden Sie die neuesten Patches und TLS-Versionen

Aktualisieren Sie regelmäßig Betriebssystem- und Software-Patches und verwenden Sie die neuesten TLS-Versionen, um die Ausnutzung von Schwachstellen im SSL/TLS-Protokoll zu reduzieren. Andernfalls könnten Angreifer Schwachstellen ausnutzen, um böswillige Angriffe auf den Server durchzuführen.

- HSTS aktivieren

HTTP Strict Transport Security (HSTS) aktivieren, um sicherzustellen, dass Clients, wenn sie über denselben Domänennamen auf Webanwendungen zugreifen, immer HTTPS-verschlüsselte Verbindungen verwenden. Dies reduziert MiTM-Angriffe (Man-in-the-Middle-Angriffe) und erhöht das Schutzniveau für Benutzer.

In Nginx kann HSTS durch Hinzufügen des folgenden Codes konfiguriert werden:

add_header Strict-Transport-Security "max-age=63072000; includeSubDomains; preload";

Dadurch wird HSTS aktiviert und auf das maximale Alter von 2 Jahren festgelegt. und umfasst Subdomains.

- HTTPS-Sicherheit für Front-Proxys

Wenn Sie HTTPS-verschlüsselte Verbindungen im Front-Proxy verwenden, kann HSTS Angriffe mit dem Anmeldedatenschema (Steal-Login-Details-Schema) verhindern. Ein Anmeldedatenschema ist ein Angriff, der Benutzeranmeldedaten stiehlt, indem er unnötige Subdomains auf die Whitelist setzt oder hinzufügt, um Benutzer dazu zu verleiten, auf Links zu klicken und HTTP anstelle von HTTPS zu verwenden.

- Sichere Zertifikatssignierung

Bei der Verwendung von Nginx müssen Sie eine Zertifikatssignierung verwenden, die durch Sicherheitsprotokolle verifiziert und authentifiziert wurde, andernfalls könnten Angreifer sie zum Diebstahl von Daten verwenden. Vermeiden Sie die Verwendung von Signaturalgorithmen im Zusammenhang mit veralteten Protokollen wie MD5.

Die Erweiterung des SSL/TLS-Protokolls kann Ihnen dabei helfen, einen effizienteren und sichereren Nginx-Server zu erreichen. Durch den Einsatz eines Nginx-Servers, der das SSL/TLS-Protokoll unterstützt, können Sie die Sicherheit und Leistung Ihrer Webanwendungen deutlich verbessern. Beachten Sie vor der Verwendung von SSL/TLS unbedingt die oben genannten Empfehlungen und Sicherheitspraktiken.

Das obige ist der detaillierte Inhalt vonOptimierung und Sicherheitspraxis des Nginx SSL/TLS-Protokolls. Für weitere Informationen folgen Sie bitte anderen verwandten Artikeln auf der PHP chinesischen Website!

Heiße KI -Werkzeuge

Undresser.AI Undress

KI-gestützte App zum Erstellen realistischer Aktfotos

AI Clothes Remover

Online-KI-Tool zum Entfernen von Kleidung aus Fotos.

Undress AI Tool

Ausziehbilder kostenlos

Clothoff.io

KI-Kleiderentferner

AI Hentai Generator

Erstellen Sie kostenlos Ai Hentai.

Heißer Artikel

Heiße Werkzeuge

Notepad++7.3.1

Einfach zu bedienender und kostenloser Code-Editor

SublimeText3 chinesische Version

Chinesische Version, sehr einfach zu bedienen

Senden Sie Studio 13.0.1

Leistungsstarke integrierte PHP-Entwicklungsumgebung

Dreamweaver CS6

Visuelle Webentwicklungstools

SublimeText3 Mac-Version

Codebearbeitungssoftware auf Gottesniveau (SublimeText3)

Heiße Themen

1377

1377

52

52

So erlauben Sie den externen Netzwerkzugriff auf den Tomcat-Server

Apr 21, 2024 am 07:22 AM

So erlauben Sie den externen Netzwerkzugriff auf den Tomcat-Server

Apr 21, 2024 am 07:22 AM

Um dem Tomcat-Server den Zugriff auf das externe Netzwerk zu ermöglichen, müssen Sie Folgendes tun: Ändern Sie die Tomcat-Konfigurationsdatei, um externe Verbindungen zuzulassen. Fügen Sie eine Firewallregel hinzu, um den Zugriff auf den Tomcat-Server-Port zu ermöglichen. Erstellen Sie einen DNS-Eintrag, der den Domänennamen auf die öffentliche IP des Tomcat-Servers verweist. Optional: Verwenden Sie einen Reverse-Proxy, um Sicherheit und Leistung zu verbessern. Optional: Richten Sie HTTPS für mehr Sicherheit ein.

Willkommen bei Nginx! Wie kann ich es lösen?

Apr 17, 2024 am 05:12 AM

Willkommen bei Nginx! Wie kann ich es lösen?

Apr 17, 2024 am 05:12 AM

Um den Fehler „Willkommen bei Nginx!“ zu beheben, müssen Sie die Konfiguration des virtuellen Hosts überprüfen, den virtuellen Host aktivieren, Nginx neu laden. Wenn die Konfigurationsdatei des virtuellen Hosts nicht gefunden werden kann, erstellen Sie eine Standardseite und laden Sie Nginx neu. Anschließend wird die Fehlermeldung angezeigt verschwindet und die Website wird normal angezeigt.

So generieren Sie eine URL aus einer HTML-Datei

Apr 21, 2024 pm 12:57 PM

So generieren Sie eine URL aus einer HTML-Datei

Apr 21, 2024 pm 12:57 PM

Für die Konvertierung einer HTML-Datei in eine URL ist ein Webserver erforderlich. Dazu sind die folgenden Schritte erforderlich: Besorgen Sie sich einen Webserver. Richten Sie einen Webserver ein. Laden Sie eine HTML-Datei hoch. Erstellen Sie einen Domainnamen. Leiten Sie die Anfrage weiter.

So stellen Sie das NodeJS-Projekt auf dem Server bereit

Apr 21, 2024 am 04:40 AM

So stellen Sie das NodeJS-Projekt auf dem Server bereit

Apr 21, 2024 am 04:40 AM

Serverbereitstellungsschritte für ein Node.js-Projekt: Bereiten Sie die Bereitstellungsumgebung vor: Erhalten Sie Serverzugriff, installieren Sie Node.js, richten Sie ein Git-Repository ein. Erstellen Sie die Anwendung: Verwenden Sie npm run build, um bereitstellbaren Code und Abhängigkeiten zu generieren. Code auf den Server hochladen: über Git oder File Transfer Protocol. Abhängigkeiten installieren: Stellen Sie eine SSH-Verbindung zum Server her und installieren Sie Anwendungsabhängigkeiten mit npm install. Starten Sie die Anwendung: Verwenden Sie einen Befehl wie node index.js, um die Anwendung zu starten, oder verwenden Sie einen Prozessmanager wie pm2. Konfigurieren Sie einen Reverse-Proxy (optional): Verwenden Sie einen Reverse-Proxy wie Nginx oder Apache, um den Datenverkehr an Ihre Anwendung weiterzuleiten

Kann von außen auf Nodejs zugegriffen werden?

Apr 21, 2024 am 04:43 AM

Kann von außen auf Nodejs zugegriffen werden?

Apr 21, 2024 am 04:43 AM

Ja, auf Node.js kann von außen zugegriffen werden. Sie können die folgenden Methoden verwenden: Verwenden Sie Cloud Functions, um die Funktion bereitzustellen und öffentlich zugänglich zu machen. Verwenden Sie das Express-Framework, um Routen zu erstellen und Endpunkte zu definieren. Verwenden Sie Nginx, um Proxy-Anfragen an Node.js-Anwendungen umzukehren. Verwenden Sie Docker-Container, um Node.js-Anwendungen auszuführen und sie über Port-Mapping verfügbar zu machen.

So stellen Sie eine Website mit PHP bereit und pflegen sie

May 03, 2024 am 08:54 AM

So stellen Sie eine Website mit PHP bereit und pflegen sie

May 03, 2024 am 08:54 AM

Um eine PHP-Website erfolgreich bereitzustellen und zu warten, müssen Sie die folgenden Schritte ausführen: Wählen Sie einen Webserver (z. B. Apache oder Nginx). Installieren Sie PHP. Erstellen Sie eine Datenbank und verbinden Sie PHP. Laden Sie Code auf den Server hoch. Richten Sie den Domänennamen und die DNS-Überwachung der Website-Wartung ein Zu den Schritten gehören die Aktualisierung von PHP und Webservern sowie die Sicherung der Website, die Überwachung von Fehlerprotokollen und die Aktualisierung von Inhalten.

So schützen Sie Ihren Server mit Fail2Ban vor Brute-Force-Angriffen

Apr 27, 2024 am 08:34 AM

So schützen Sie Ihren Server mit Fail2Ban vor Brute-Force-Angriffen

Apr 27, 2024 am 08:34 AM

Eine wichtige Aufgabe für Linux-Administratoren besteht darin, den Server vor illegalen Angriffen oder Zugriffen zu schützen. Linux-Systeme verfügen standardmäßig über gut konfigurierte Firewalls wie iptables, Uncomplicated Firewall (UFW), ConfigServerSecurityFirewall (CSF) usw., die eine Vielzahl von Angriffen verhindern können. Jeder mit dem Internet verbundene Computer ist ein potenzielles Ziel für böswillige Angriffe. Es gibt ein Tool namens Fail2Ban, mit dem illegale Zugriffe auf den Server eingedämmt werden können. Was ist Fail2Ban? Fail2Ban[1] ist eine Intrusion-Prevention-Software, die Server vor Brute-Force-Angriffen schützt. Es ist in der Programmiersprache Python geschrieben

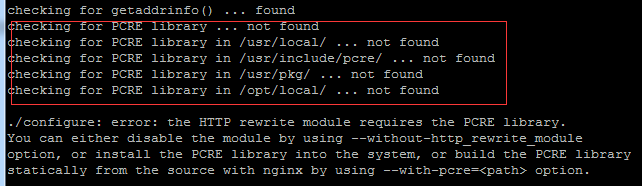

Kommen Sie mit, um Linux zu lernen und Nginx zu installieren

Apr 28, 2024 pm 03:10 PM

Kommen Sie mit, um Linux zu lernen und Nginx zu installieren

Apr 28, 2024 pm 03:10 PM

Heute werde ich Sie durch die Installation von Nginx in einer Linux-Umgebung führen. Das hier verwendete Linux-System ist CentOS7.2. Bereiten Sie die Installationstools vor. 1. Laden Sie Nginx von der offiziellen Nginx-Website herunter. Die hier verwendete Version ist: 1.13.6.2. Laden Sie das heruntergeladene Nginx auf Linux hoch. Hier wird das Verzeichnis /opt/nginx verwendet. Führen Sie zum Dekomprimieren „tar-zxvfnginx-1.13.6.tar.gz“ aus. 3. Wechseln Sie in das Verzeichnis /opt/nginx/nginx-1.13.6 und führen Sie ./configure für die Erstkonfiguration aus. Wenn die folgende Eingabeaufforderung erscheint, bedeutet dies, dass PCRE nicht auf dem Computer installiert ist und Nginx dies tun muss