PHP-Framework

PHP-Framework

YII

YII

Berechtigungskontrolle im Yii-Framework: Steuerung der Benutzerzugriffsberechtigungen

Berechtigungskontrolle im Yii-Framework: Steuerung der Benutzerzugriffsberechtigungen

Berechtigungskontrolle im Yii-Framework: Steuerung der Benutzerzugriffsberechtigungen

Bei Webanwendungen ist Sicherheit von entscheidender Bedeutung. Um die Vertraulichkeit von Benutzerdaten und Anwendungen zu schützen, ist eine Zugriffskontrolle erforderlich. In vielen Fällen haben Benutzer nur Zugriff auf die Ressourcen oder Informationen, die sie benötigen. Die Berechtigungsverwaltungskomponente des Yii-Frameworks bietet eine einfache und effektive Möglichkeit, dies zu erreichen. Die RBAC-Lösung (Role-Based Access Control) des

Yii-Frameworks zielt darauf ab, die Zugriffskontrolle als Berechtigungen zu definieren, die sowohl klar als auch flexibel sind. Der Kern der RBAC-Lösung besteht darin, Rollen und Berechtigungen in der Anwendung zu definieren und Benutzern dann verschiedene Rollen zuzuweisen. Diese Rollen und Berechtigungen können in die Controller und Aktionen Ihrer Anwendung eingebunden werden, um sicherzustellen, dass Benutzer nur auf Inhalte zugreifen, zu denen sie auch berechtigt sind. Das RBAC-Schema des

Yii-Frameworks besteht aus den folgenden Hauptkomponenten:

- Benutzer: der tatsächliche Benutzer im System.

- Rolle: Der Name einer Reihe von Berechtigungen, die einem oder mehreren Benutzern zugewiesen werden können.

- Berechtigung: Stellt die Berechtigung für eine bestimmte Aktion dar, z. B. Erstellungs-, Änderungs- oder Löschvorgänge.

- Regeln: Wird verwendet, um zu bestimmen, welche Berechtigungen gewährt werden sollten, bevor eine Benutzeranfrage autorisiert wird.

- Zuweisung: Weisen Sie Benutzern Rollen zu.

Um die RBAC-Komponente im Yii-Framework zu verwenden, müssen Sie zunächst den Autorisierungsmanager (AuthManager) konfigurieren. Das Yii-Framework bietet zwei Autorisierungsmanager-Implementierungen: datenbankbasiert und dateibasiert. Wir können es entsprechend der tatsächlichen Situation konfigurieren.

Bei Verwendung der RBAC-Lösung wird der Autorisierungsmanager zu unserer Hauptschnittstelle. Über den Berechtigungsmanager können wir die Zuweisung von Rollen, Berechtigungen, Regeln und Benutzern verwalten. Beispielsweise können wir mit der Funktion „createRole()“ des Autorisierungsmanagers eine neue Rolle erstellen und die Rolle mit der Funktion „add()“ zum Autorisierungsmanager hinzufügen. Das RBAC-Schema des

Yii-Frameworks verfügt außerdem über praktische Access-Controller-Filter. Controller-Filter beziehen sich auf spezielle Controller-Verhaltensweisen, die die IAccessControl-Schnittstelle implementieren. Diese Schnittstelle enthält zwei Methoden: beforeAction() und checkAccess(). Bevor eine Aktion im Controller ausgeführt wird, wird die Methode beforeAction() aufgerufen und überprüft, ob der aktuelle Benutzer über die entsprechenden Berechtigungen zum Ausführen der Aktion verfügt. Wenn der Benutzer nicht über die entsprechenden Berechtigungen verfügt, wird die Aktion nicht ausgeführt und auf eine andere Seite zurückgeführt. Dieses Zeichen zum Überprüfen von Berechtigungen ist manchmal kostspielig. Es wird empfohlen, die Berechtigungen des Benutzers aufzuzeichnen, wenn es ausführbar ist, um häufige Besuche in der Datenbank zum Abrufen von Werten zu vermeiden.

Das Yii-Framework bietet außerdem einen praktischen Zugriffskontrollfilter (AccessControl) zur Implementierung der Zugriffskontrolle. AccessControl-Filter können in der Konfiguration eines Controllers oder Moduls angegeben und mit einer Liste von Berechtigungsregeln konfiguriert werden. Dieser Filter analysiert Berechtigungsregeln und führt Prüfungen durch, wenn ein Benutzer auf eine geschützte Aktion zugreift.

Der AccessControl-Filter des Yii-Frameworks verfügt über die folgenden Hauptattribute:

- Regeln: Die in diesem Attribut definierten Berechtigungsregeln werden auf alle definierten Vorgänge angewendet.

- allowActions: Dieses Attribut gibt die Liste der Aktionen an, auf die ohne andere Berechtigungsregeln zugegriffen werden kann.

In der tatsächlichen Entwicklung hat die Verwendung des RBAC-Schemas zur Ressourcenzugriffskontrolle die folgenden Vorteile:

- Kann den Ressourcenzugriff flexibel steuern: Anwendungen können unterschiedliche Rollen und Berechtigungen definieren, um sicherzustellen, dass Benutzer nur auf die Ressourcen zugreifen können, die sie benötigen.

- Codeduplizierung reduzieren: Durch die Verwendung der vom Yii-Framework bereitgestellten Zugriffskontrollfilter können Anwendungen die Zugriffskontrolllogik vom Anwendungscode trennen.

- Sicherheit erhöhen: Verwenden Sie RBAC-Schemata, um zu verhindern, dass unbefugte Benutzer auf vertrauliche Daten zugreifen oder wichtige Vorgänge ausführen.

Zusammenfassend lässt sich sagen, dass die Verwendung der RBAC-Lösung des Yii-Frameworks Webanwendungen sicherer und geordneter machen und die vertraulichen Informationen der Benutzer vor der Offenlegung schützen kann.

Das obige ist der detaillierte Inhalt vonBerechtigungskontrolle im Yii-Framework: Steuerung der Benutzerzugriffsberechtigungen. Für weitere Informationen folgen Sie bitte anderen verwandten Artikeln auf der PHP chinesischen Website!

Heiße KI -Werkzeuge

Undresser.AI Undress

KI-gestützte App zum Erstellen realistischer Aktfotos

AI Clothes Remover

Online-KI-Tool zum Entfernen von Kleidung aus Fotos.

Undress AI Tool

Ausziehbilder kostenlos

Clothoff.io

KI-Kleiderentferner

AI Hentai Generator

Erstellen Sie kostenlos Ai Hentai.

Heißer Artikel

Heiße Werkzeuge

Notepad++7.3.1

Einfach zu bedienender und kostenloser Code-Editor

SublimeText3 chinesische Version

Chinesische Version, sehr einfach zu bedienen

Senden Sie Studio 13.0.1

Leistungsstarke integrierte PHP-Entwicklungsumgebung

Dreamweaver CS6

Visuelle Webentwicklungstools

SublimeText3 Mac-Version

Codebearbeitungssoftware auf Gottesniveau (SublimeText3)

Heiße Themen

1378

1378

52

52

So implementieren Sie Berechtigungskontrolle und Benutzerverwaltung in Uniapp

Oct 20, 2023 am 11:15 AM

So implementieren Sie Berechtigungskontrolle und Benutzerverwaltung in Uniapp

Oct 20, 2023 am 11:15 AM

So implementieren Sie Berechtigungskontrolle und Benutzerverwaltung in uniapp Mit der Entwicklung mobiler Anwendungen sind Berechtigungskontrolle und Benutzerverwaltung zu einem wichtigen Bestandteil der Anwendungsentwicklung geworden. In uniapp können wir einige praktische Methoden verwenden, um diese beiden Funktionen zu implementieren und die Sicherheit und Benutzererfahrung der Anwendung zu verbessern. In diesem Artikel wird die Implementierung der Berechtigungskontrolle und Benutzerverwaltung in uniapp vorgestellt und einige spezifische Codebeispiele als Referenz bereitgestellt. 1. Berechtigungskontrolle Unter Berechtigungskontrolle versteht man das Festlegen unterschiedlicher Betriebsberechtigungen für verschiedene Benutzer oder Benutzergruppen in einer Anwendung, um die Anwendung zu schützen.

Implementierung von Benutzerberechtigungen und Zugriffskontrolle mit PHP und SQLite

Jul 29, 2023 pm 02:33 PM

Implementierung von Benutzerberechtigungen und Zugriffskontrolle mit PHP und SQLite

Jul 29, 2023 pm 02:33 PM

Benutzerberechtigungen und Zugriffskontrolle mit PHP und SQLite implementieren In modernen Webanwendungen sind Benutzerberechtigungen und Zugriffskontrolle ein sehr wichtiger Bestandteil. Mit einer ordnungsgemäßen Berechtigungsverwaltung können Sie sicherstellen, dass nur autorisierte Benutzer auf bestimmte Seiten und Funktionen zugreifen können. In diesem Artikel erfahren Sie, wie Sie mit PHP und SQLite grundlegende Benutzerberechtigungen und Zugriffskontrolle implementieren. Zuerst müssen wir eine SQLite-Datenbank erstellen, um Informationen über Benutzer und ihre Berechtigungen zu speichern. Das Folgende ist die Struktur einer einfachen Benutzertabelle und einer Berechtigungstabelle

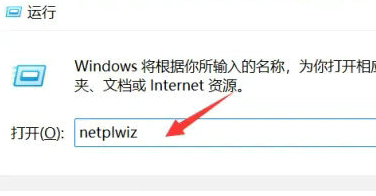

Tutorial zum Festlegen von Win11-Benutzerberechtigungen: So konfigurieren Sie Win11-Benutzerberechtigungen

Jan 29, 2024 pm 08:33 PM

Tutorial zum Festlegen von Win11-Benutzerberechtigungen: So konfigurieren Sie Win11-Benutzerberechtigungen

Jan 29, 2024 pm 08:33 PM

Einige Benutzer erstellen bei der Verwendung von Computern mehrere Konten, aber die Konten einiger Benutzer verfügen nicht über Berechtigungen, was bedeutet, dass einige Vorgänge nicht direkt ausgeführt werden können? Wie lege ich Benutzerberechtigungen in Win11 fest? Benutzer, die sich nicht sicher sind, können diese Website besuchen, um sich entsprechende Strategien anzusehen. So legen Sie Benutzerberechtigungen in Win11 fest: 1. Erstellen Sie die Ausführungsfunktion direkt über die Tastenkombination [win+R], geben Sie dann [netplwiz] in das Suchfeld ein und klicken Sie auf OK. 3. Klicken Sie im sich öffnenden Eigenschaftenfenster in der oberen Menüleiste auf Gruppenmitglieder. 5. Es erscheint eine Fensteraufforderung, um sich abzumelden und das Konto neu zu starten, um die Einstellungen abzuschließen.

Benutzerverwaltung und Berechtigungskontrolle in Laravel: Implementierung mehrerer Benutzer und Rollenzuweisungen

Aug 12, 2023 pm 02:57 PM

Benutzerverwaltung und Berechtigungskontrolle in Laravel: Implementierung mehrerer Benutzer und Rollenzuweisungen

Aug 12, 2023 pm 02:57 PM

Benutzerverwaltung und Berechtigungskontrolle in Laravel: Mehrbenutzer- und Rollenzuweisung implementieren Einführung: In modernen Webanwendungen gehören Benutzerverwaltung und Berechtigungskontrolle zu den sehr wichtigen Funktionen. Laravel bietet als beliebtes PHP-Framework leistungsstarke und flexible Tools zur Implementierung der Berechtigungskontrolle für mehrere Benutzer und Rollenzuweisungen. In diesem Artikel wird erläutert, wie Benutzerverwaltungs- und Berechtigungskontrollfunktionen in Laravel implementiert werden, und relevante Codebeispiele bereitgestellt. 1. Installation und Konfiguration Implementieren Sie zunächst die Benutzerverwaltung in Laravel

Best Practices für Laravel-Berechtigungsfunktionen: So steuern Sie Benutzerberechtigungen richtig

Nov 02, 2023 pm 12:32 PM

Best Practices für Laravel-Berechtigungsfunktionen: So steuern Sie Benutzerberechtigungen richtig

Nov 02, 2023 pm 12:32 PM

Best Practices für Laravel-Berechtigungsfunktionen: Für die korrekte Steuerung von Benutzerberechtigungen sind spezifische Codebeispiele erforderlich. Einführung: Laravel ist ein sehr leistungsstarkes und beliebtes PHP-Framework, das viele Funktionen und Tools bereitstellt, die uns bei der Entwicklung effizienter und sicherer Webanwendungen unterstützen. Eine wichtige Funktion ist die Berechtigungskontrolle, die den Benutzerzugriff auf verschiedene Teile der Anwendung basierend auf seinen Rollen und Berechtigungen einschränkt. Eine ordnungsgemäße Berechtigungskontrolle ist eine Schlüsselkomponente jeder Webanwendung, um sensible Daten und Funktionen vor unbefugtem Zugriff zu schützen

Yii-Framework-Middleware: Bereitstellung mehrerer Datenspeicherunterstützung für Anwendungen

Jul 28, 2023 pm 12:43 PM

Yii-Framework-Middleware: Bereitstellung mehrerer Datenspeicherunterstützung für Anwendungen

Jul 28, 2023 pm 12:43 PM

Yii-Framework-Middleware: Bereitstellung mehrerer Datenspeicherunterstützung für Anwendungen Einführung Middleware (Middleware) ist ein wichtiges Konzept im Yii-Framework, das mehrere Datenspeicherunterstützung für Anwendungen bereitstellt. Middleware fungiert wie ein Filter und fügt benutzerdefinierten Code zwischen den Anforderungen und Antworten einer Anwendung ein. Mithilfe der Middleware können wir Anforderungen verarbeiten, überprüfen, filtern und die verarbeiteten Ergebnisse dann an die nächste Middleware oder den endgültigen Handler weitergeben. Middleware im Yii-Framework ist sehr einfach zu verwenden

Schritte zum Implementieren von Webseiten-Caching und Seiten-Chunking mit dem Yii-Framework

Jul 30, 2023 am 09:22 AM

Schritte zum Implementieren von Webseiten-Caching und Seiten-Chunking mit dem Yii-Framework

Jul 30, 2023 am 09:22 AM

Schritte zum Implementieren von Webseiten-Caching und Seiten-Chunking mit dem Yii-Framework Einführung: Während des Webentwicklungsprozesses ist es zur Verbesserung der Leistung und Benutzererfahrung der Website häufig erforderlich, die Seite zwischenzuspeichern und zu segmentieren. Das Yii-Framework bietet leistungsstarke Caching- und Layoutfunktionen, die Entwicklern dabei helfen können, Webseiten-Caching und Seiten-Chunking schnell zu implementieren. In diesem Artikel wird erläutert, wie das Yii-Framework zum Implementieren von Webseiten-Caching und Seiten-Chunking verwendet wird. 1. Aktivieren Sie das Webseiten-Caching. Im Yii-Framework kann das Webseiten-Caching über die Konfigurationsdatei aktiviert werden. Öffnen Sie die Hauptkonfigurationsdatei co

So verwenden Sie Berechtigungskontrolle und Authentifizierung in C#

Oct 09, 2023 am 11:01 AM

So verwenden Sie Berechtigungskontrolle und Authentifizierung in C#

Oct 09, 2023 am 11:01 AM

Für die Verwendung der Berechtigungskontrolle und Authentifizierung in C# sind spezifische Codebeispiele erforderlich. Im heutigen Internetzeitalter haben Fragen der Informationssicherheit zunehmend Beachtung gefunden. Um die Sicherheit von Systemen und Daten zu schützen, sind Berechtigungskontrolle und Authentifizierung zu einem wesentlichen Bestandteil von Entwicklern geworden. Als häufig verwendete Programmiersprache bietet C# eine Fülle von Funktionen und Klassenbibliotheken, die uns bei der Implementierung der Berechtigungskontrolle und Authentifizierung unterstützen. Unter Berechtigungskontrolle versteht man die Beschränkung des Zugriffs eines Benutzers auf bestimmte Ressourcen basierend auf der Identität, Rolle, Berechtigungen usw. des Benutzers. Eine gängige Methode zur Implementierung der Berechtigungskontrolle ist: