Backend-Entwicklung

Backend-Entwicklung

PHP-Tutorial

PHP-Tutorial

Leitfaden zum Design der Website-Sicherheitsarchitektur: Schutz vor Reflection-Angriffen in PHP

Leitfaden zum Design der Website-Sicherheitsarchitektur: Schutz vor Reflection-Angriffen in PHP

Leitfaden zum Design der Website-Sicherheitsarchitektur: Schutz vor Reflection-Angriffen in PHP

Angesichts der kontinuierlichen Entwicklung und Popularität des Internets ist die Sicherheit von Websites besonders wichtig. Bei der Entwicklung einer Website müssen wir nicht nur Funktionalität und Benutzererfahrung berücksichtigen, sondern auch auf die Sicherheit der Website achten. Bei der Gestaltung der Website-Sicherheitsarchitektur gehören Reflection-Angriffe zu den häufigsten Angriffsmethoden. Insbesondere bei der Verwendung von PHP zur Entwicklung von Websites müssen wir entsprechende Schutzmaßnahmen ergreifen.

Reflection-Angriff ist eine Angriffsmethode, die Benutzereingabedaten verwendet, um Schadcode auf der Serverseite auszuführen. Es nutzt die einzigartigen Eigenschaften dynamischer Programmiersprachen (wie PHP) und führt vom Benutzer eingegebene Daten als Teil des Codes aus, was zu Sicherheitslücken führt. In PHP nutzt diese Angriffsmethode hauptsächlich die Reflection API.

Reflection API ist eine Reihe von Tools, die von PHP bereitgestellt werden, um Informationen wie Klassen, Methoden, Eigenschaften usw. zur Laufzeit abzurufen und zu bearbeiten. Seine Aufgabe besteht darin, die Flexibilität und Dynamik von PHP zu verbessern, aber es bietet auch Komfort für Reflection-Angriffe.

Um Reflexionsangriffe zu verhindern, können wir die folgenden Schutzstrategien anwenden:

- Eingabeüberprüfung und -filterung: Vor dem Empfang von Dateneingaben durch Benutzer muss eine strenge Überprüfung und Filterung durchgeführt werden, um sicherzustellen, dass die Eingabedaten den Erwartungen entsprechen. Sie können Filterfunktionen (z. B. filter_var) oder reguläre Ausdrücke verwenden, um die Eingabedaten zu validieren und entsprechend dem erwarteten Format zu filtern.

- Parameterisierte Abfragen: Stellen Sie beim Erstellen von SQL-Abfrageanweisungen sicher, dass Sie parametrisierte Abfragen (vorbereitete Anweisungen) verwenden, anstatt Zeichenfolgen zu verketten. Parametrisierte Abfragen können Benutzereingabedaten und Abfrageanweisungen separat verarbeiten und so SQL-Injection-Angriffe vermeiden. In PHP können parametrisierte Abfragen mithilfe von PDO- oder MySQLi-Erweiterungen implementiert werden.

- Kodierung der Eingabedaten: Bevor Sie vom Benutzer eingegebene Daten für die dynamische Codeausführung verwenden, stellen Sie sicher, dass die Eingabedaten ordnungsgemäß kodiert sind. Sie können Funktionen wie htmlspecialchars oder htmlentities verwenden, um Sonderzeichen zu maskieren und so das Einschleusen von Schadcode zu verhindern.

- Beschränken Sie die Berechtigungen der Reflection-API streng: Stellen Sie bei Verwendung der Reflection-API sicher, dass Sie die entsprechenden Berechtigungen festlegen und den Umfang des ausführbaren dynamischen Codes streng einschränken. Sie können Klassen wie ReflectionClass und ReflectionMethod verwenden, um Klasseninformationen abzurufen und geeignete Strategien zur Berechtigungssteuerung zu übernehmen.

- Regelmäßige Updates und Wartung: Verfolgen und beheben Sie PHP-Sicherheitslücken rechtzeitig, verwenden Sie die neueste PHP-Version und wenden Sie Sicherheitspatches rechtzeitig an. Überprüfen und aktualisieren Sie regelmäßig Ihren eigenen Code, um mögliche Sicherheitsrisiken zeitnah zu beheben.

Alles in allem ist die Website-Sicherheit ein wichtiger Aspekt, der bei der Website-Entwicklung nicht außer Acht gelassen werden darf. In PHP ist der Schutz vor Reflection-Angriffen ein wichtiger Aspekt zur Gewährleistung der Website-Sicherheit. Durch angemessene Eingabevalidierung und -filterung, parametrisierte Abfragen, Eingabedatenkodierung, strikte Einschränkung der Reflection-API-Berechtigungen sowie regelmäßige Updates und Wartung können wir die Sicherheit der Website verbessern und die Gefahr von Reflection-Angriffen auf die Website verringern. Ich hoffe, dass dieser Artikel jedem hilft, Reflection-Angriffe in PHP zu verstehen und zu verhindern.

Das obige ist der detaillierte Inhalt vonLeitfaden zum Design der Website-Sicherheitsarchitektur: Schutz vor Reflection-Angriffen in PHP. Für weitere Informationen folgen Sie bitte anderen verwandten Artikeln auf der PHP chinesischen Website!

Heiße KI -Werkzeuge

Undresser.AI Undress

KI-gestützte App zum Erstellen realistischer Aktfotos

AI Clothes Remover

Online-KI-Tool zum Entfernen von Kleidung aus Fotos.

Undress AI Tool

Ausziehbilder kostenlos

Clothoff.io

KI-Kleiderentferner

Video Face Swap

Tauschen Sie Gesichter in jedem Video mühelos mit unserem völlig kostenlosen KI-Gesichtstausch-Tool aus!

Heißer Artikel

Heiße Werkzeuge

Notepad++7.3.1

Einfach zu bedienender und kostenloser Code-Editor

SublimeText3 chinesische Version

Chinesische Version, sehr einfach zu bedienen

Senden Sie Studio 13.0.1

Leistungsstarke integrierte PHP-Entwicklungsumgebung

Dreamweaver CS6

Visuelle Webentwicklungstools

SublimeText3 Mac-Version

Codebearbeitungssoftware auf Gottesniveau (SublimeText3)

Heiße Themen

1393

1393

52

52

1205

1205

24

24

Was ist die Architektur und das Arbeitsprinzip von Spring Data JPA?

Apr 17, 2024 pm 02:48 PM

Was ist die Architektur und das Arbeitsprinzip von Spring Data JPA?

Apr 17, 2024 pm 02:48 PM

SpringDataJPA basiert auf der JPA-Architektur und interagiert mit der Datenbank über Mapping, ORM und Transaktionsmanagement. Sein Repository bietet CRUD-Operationen und abgeleitete Abfragen vereinfachen den Datenbankzugriff. Darüber hinaus nutzt es Lazy Loading, um Daten nur bei Bedarf abzurufen und so die Leistung zu verbessern.

Wie steil ist die Lernkurve der Golang-Framework-Architektur?

Jun 05, 2024 pm 06:59 PM

Wie steil ist die Lernkurve der Golang-Framework-Architektur?

Jun 05, 2024 pm 06:59 PM

Die Lernkurve der Go-Framework-Architektur hängt von der Vertrautheit mit der Go-Sprache und der Backend-Entwicklung sowie der Komplexität des gewählten Frameworks ab: einem guten Verständnis der Grundlagen der Go-Sprache. Es ist hilfreich, Erfahrung in der Backend-Entwicklung zu haben. Frameworks mit unterschiedlicher Komplexität führen zu unterschiedlichen Lernkurven.

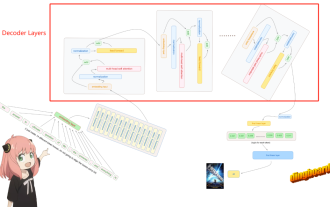

Handzerreißen von Llama3 Schicht 1: Implementierung von llama3 von Grund auf

Jun 01, 2024 pm 05:45 PM

Handzerreißen von Llama3 Schicht 1: Implementierung von llama3 von Grund auf

Jun 01, 2024 pm 05:45 PM

1. Architektur von Llama3 In dieser Artikelserie implementieren wir llama3 von Grund auf. Die Gesamtarchitektur von Llama3: Stellen Sie sich die Modellparameter von Llama3 vor: Werfen wir einen Blick auf die tatsächlichen Werte dieser Parameter im Llama3-Modell. Bild [1] Kontextfenster (Kontextfenster) Beim Instanziieren der LlaMa-Klasse definiert die Variable max_seq_len das Kontextfenster. Es gibt andere Parameter in der Klasse, aber dieser Parameter steht in direktem Zusammenhang mit dem Transformatormodell. Die max_seq_len beträgt hier 8K. Bild [2] Wortschatzgröße und AufmerksamkeitL

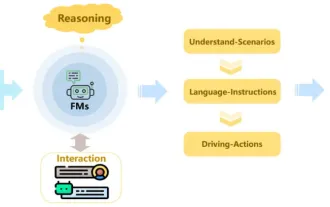

Rezension! Fassen Sie umfassend die wichtige Rolle von Basismodellen bei der Förderung des autonomen Fahrens zusammen

Jun 11, 2024 pm 05:29 PM

Rezension! Fassen Sie umfassend die wichtige Rolle von Basismodellen bei der Förderung des autonomen Fahrens zusammen

Jun 11, 2024 pm 05:29 PM

Oben geschrieben und das persönliche Verständnis des Autors: Mit der Entwicklung und den Durchbrüchen der Deep-Learning-Technologie haben kürzlich groß angelegte Grundlagenmodelle (Foundation Models) bedeutende Ergebnisse in den Bereichen natürlicher Sprachverarbeitung und Computer Vision erzielt. Große Entwicklungsperspektiven bietet auch die Anwendung von Basismodellen beim autonomen Fahren, die das Verständnis und die Argumentation von Szenarien verbessern können. Durch Vortraining mit umfangreichen Sprach- und visuellen Daten kann das Basismodell verschiedene Elemente in autonomen Fahrszenarien verstehen und interpretieren und Schlussfolgerungen ziehen, indem es Sprach- und Aktionsbefehle für die Entscheidungsfindung und Planung im Fahrbetrieb bereitstellt. Das Basismodell kann durch Datenergänzung mit einem Verständnis des Fahrszenarios ergänzt werden, um jene seltenen realisierbaren Merkmale in Long-Tail-Verteilungen bereitzustellen, die bei routinemäßigem Fahren und bei der Datenerfassung unwahrscheinlich anzutreffen sind.

PHP-Mikroframework: Sicherheitsdiskussion von Slim und Phalcon

Jun 04, 2024 am 09:28 AM

PHP-Mikroframework: Sicherheitsdiskussion von Slim und Phalcon

Jun 04, 2024 am 09:28 AM

Im Sicherheitsvergleich zwischen Slim und Phalcon im PHP-Mikroframework verfügt Phalcon über integrierte Sicherheitsfunktionen wie CSRF- und XSS-Schutz, Formularvalidierung usw., während Slim keine sofort einsatzbereiten Sicherheitsfunktionen aufweist und eine manuelle Implementierung erfordert Sicherheitsmaßnahmen. Für sicherheitskritische Anwendungen bietet Phalcon einen umfassenderen Schutz und ist die bessere Wahl.

Wie sollte das Design der Sicherheitsarchitektur des Java-Frameworks mit den Geschäftsanforderungen in Einklang gebracht werden?

Jun 04, 2024 pm 02:53 PM

Wie sollte das Design der Sicherheitsarchitektur des Java-Frameworks mit den Geschäftsanforderungen in Einklang gebracht werden?

Jun 04, 2024 pm 02:53 PM

Das Java-Framework-Design ermöglicht Sicherheit, indem es Sicherheitsanforderungen mit Geschäftsanforderungen in Einklang bringt: Identifizierung wichtiger Geschäftsanforderungen und Priorisierung relevanter Sicherheitsanforderungen. Entwickeln Sie flexible Sicherheitsstrategien, reagieren Sie schichtweise auf Bedrohungen und nehmen Sie regelmäßige Anpassungen vor. Berücksichtigen Sie architektonische Flexibilität, unterstützen Sie die Geschäftsentwicklung und abstrakte Sicherheitsfunktionen. Priorisieren Sie Effizienz und Verfügbarkeit, optimieren Sie Sicherheitsmaßnahmen und erhöhen Sie die Sichtbarkeit.

Sicherheitskonfiguration und Härtung des Struts 2-Frameworks

May 31, 2024 pm 10:53 PM

Sicherheitskonfiguration und Härtung des Struts 2-Frameworks

May 31, 2024 pm 10:53 PM

Um Ihre Struts2-Anwendung zu schützen, können Sie die folgenden Sicherheitskonfigurationen verwenden: Nicht verwendete Funktionen deaktivieren. Inhaltstypprüfung aktivieren. Eingaben validieren. Sicherheitstokens aktivieren. CSRF-Angriffe verhindern. Verwenden Sie RBAC, um den rollenbasierten Zugriff einzuschränken

Implementierung von Algorithmen für maschinelles Lernen in C++: Sicherheitsüberlegungen und Best Practices

Jun 01, 2024 am 09:26 AM

Implementierung von Algorithmen für maschinelles Lernen in C++: Sicherheitsüberlegungen und Best Practices

Jun 01, 2024 am 09:26 AM

Bei der Implementierung von Algorithmen für maschinelles Lernen in C++ sind Sicherheitsaspekte von entscheidender Bedeutung, einschließlich Datenschutz, Modellmanipulation und Eingabevalidierung. Zu den Best Practices gehören die Einführung sicherer Bibliotheken, die Minimierung von Berechtigungen, die Verwendung von Sandboxing und die kontinuierliche Überwachung. Der praktische Fall demonstriert die Verwendung der Botan-Bibliothek zum Ver- und Entschlüsseln des CNN-Modells, um sicheres Training und Vorhersage zu gewährleisten.